Verteidigung der stetig wachsenden Angriffsfläche: Trend Micro Cybersicherheitsbericht zur Jahresmitte 2022

Zu Beginn des Jahres 2022 forderten weltweit viele Unternehmen die meisten, wenn nicht sogar alle ihrer Beschäftigten dazu auf, zur Arbeit ins Büro zurückzukehren. Dies wurde treffend als „die große Rückkehr“ bezeichnet. Seitdem haben sich weitere Unternehmen für dauerhafte Hybrid- oder Remote-Arbeit entschieden. Diese verstreute Belegschaft, zusammen mit einer wachsenden digitalen Angriffsfläche, macht es für Cybersicherheitsteams immer schwieriger, die unterschiedlichen Arbeitsstrukturen zu schützen. Cyberkriminelle können derartige Lückenschnell dafür nutzen, kritische Angriffe zu starten und Schwachstellen auszubeuten. Diese verstreute Belegschaft, zusammen mit einer immer größer werdenden digitalen Angriffsfläche, macht es für Cybersicherheitsteams immer schwieriger, die unterschiedlichen Arbeitsstrukturen zu schützen. Cyberkriminelle können derartige Verwundbarkeiten schnell ausnutzen, um kritische Angriffe zu starten und Schwachstellen auszunutzen.

Es ließ sich beobachten, wie böswillige Akteure bevorzugt Ransomware-as-a-Service-Methoden (RaaS-Methoden) einsetzten, um schneller anzugreifen und größere Beträge zu erbeuten. Sie nutzten relativ neue Ransomware-Familien bei öffentlichkeitswirksamen Angriffe und führten zunehmend gezielte Angriffen auf Linux-basierte Systeme aus. Ransomware-Nutzer verwendeten neuartige und bewährte Methoden, um Cloud-Umgebungen anzugreifen.

Im Sicherheitsüberblick zur Jahresmitte stehen besonders wichtige Sicherheitsereignisse der ersten Jahreshälfte im Vordergrund, die einen erheblichen Einfluss auf die Bedrohungslandschaft hatten.

Böswillige Akteure erwecken Emotet wieder zum Leben und zielen auf Linux ab

Im Januar 2021 zerstörten internationale Strafverfolgungs- und Justizbehörden die Infrastruktur des Botnets Emotet. Aber nur 10 Monate später nutzt eine Trickbot-Kampagne die gleiche Infrastruktur. Ende 2021 führten AdvIntel-Forscher die Auferstehung von Emotet auf seine Verwendung durch Conti-Ransomware-Betreiber zurück. Im Mai 2022 tauchten neuartige Emotet-Varianten auf, deren Ziel es war, ihre Adressaten dazu zu bringen, auf bösartige Links zu klicken und – über alte und neue Techniken – Makroinhalte zu aktivieren.

Als Teil eines Malware-as-a-Service-Schemas (MaaS-Schemas) nutzten böswillige Akteure Emotet als Loader, um Conti und andere Ransomware-Familien auf mit Emotet infizierten Systemen einzuschleusen, die böswillige Akteure als lukrative Ziele erkannt hatten. Dies deckt sich mit den Sicherheitsprognosen zu 2022, denen zufolge sich diese Art kommerzieller Malware zu einer gewaltigen Bedrohung entwickeln würde, da Ransomware-Nutzer sie immer stärker in ihre Angriffe integrierten.

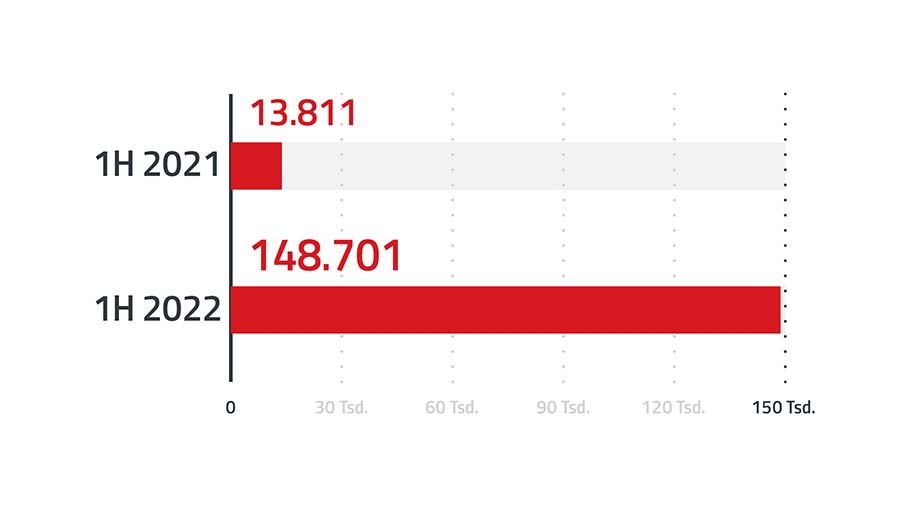

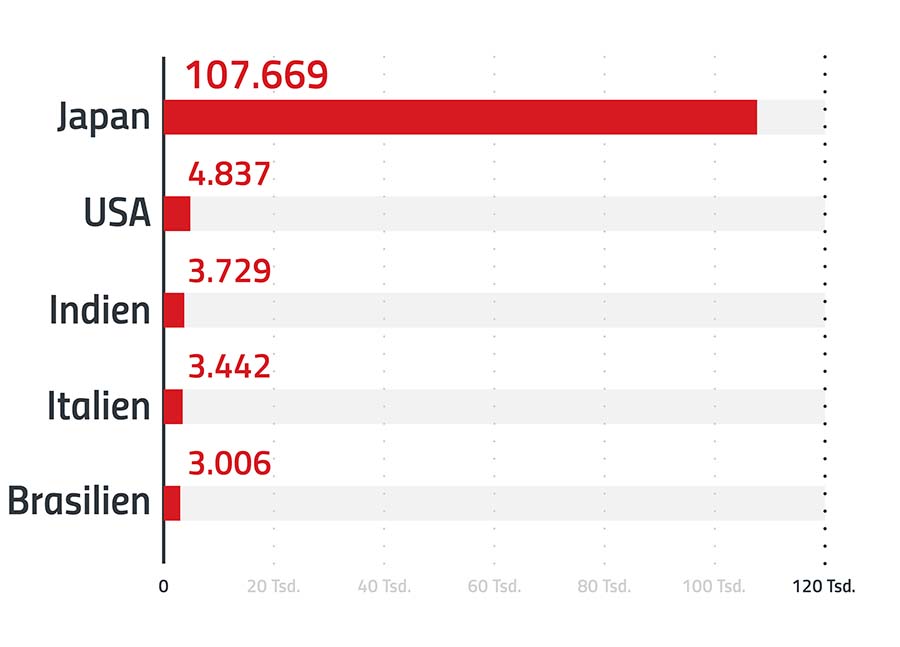

Daten des Trend Micro Smart Protection Network (SPN) zeigen, dass Emotet im Jahr 2022 weiter gedeihen konnte. Im ersten Halbjahr 2022 wuchs die Anzahl der Emotet-Erkennungen im Vergleich zum ersten Halbjahr 2021 um 976,7 %, am höchsten war die Zahl in Japan.

Emotet-Erkennungen sind in der ersten Hälfte des Jahres 2022 im Vergleich zur ersten Hälfte des Vorjahres um mehr als das Zehnfache gestiegen, was wahrscheinlich auf die Verwendung durch besonders produktive Akteure zurückzuführen ist.

Quelle: Trend Micro Smart Protection Network

Die Länder mit der höchsten Anzahl an Emotet-Erkennungen im ersten Halbjahr 2022

Quelle: Trend Micro Smart Protection Network

Neben der größeren Bedrohung durch die Verwendung von MaaS-Schemata zeigt sich, dass böswillige Akteure auch kontinuierlich die Reichweite ihrer Angriffe, indem sie gezielt eines der weltweit wichtigsten Betriebssysteme für Cloud-Plattformen und -Server ins Visier nehmen: Linux.

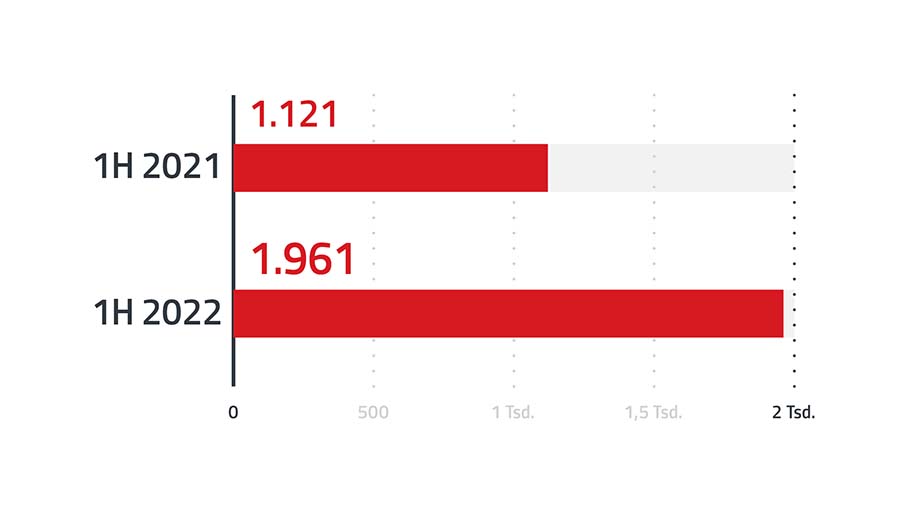

Im Oktober 2021 begann LockBit Linux-ESXi Locker Version 1.0, ESXi-Server anzugreifen und zu verschlüsseln. Dieses Jahr tauchte eine neue Ransomware-Variante namens Cheerscrypt auf, die ebenfalls auf ESXi-Server abzielte. Eine erfolgreiche Infektion dieser häufig von Unternehmen genutzten Server könnte erhebliche Sicherheitsprobleme in kritischen Infrastrukturen verursachen. Das Aufkommen dieser neuen Linux-Ransomware-Familien deckt sich mit dem, was unsere SPN-Daten für die erste Jahreshälfte zeigen: Ransomware-Angriffe auf Linux-Systeme nahmen im ersten Halbjahr 2022 im Vergleich zum ersten Halbjahr 2021 um 75 % zu.

Ein Halbjahresvergleich der Ransomware-Erkennungszahlen für Linux-basierte Geräte

Quelle: Trend Micro Smart Protection Network

Das RaaS-Modell setzt sich weiterhin durch, zudem greifen auf besonders lukrative Ziele spezialisierte Ransomware-Familien Unternehmen weltweit an.

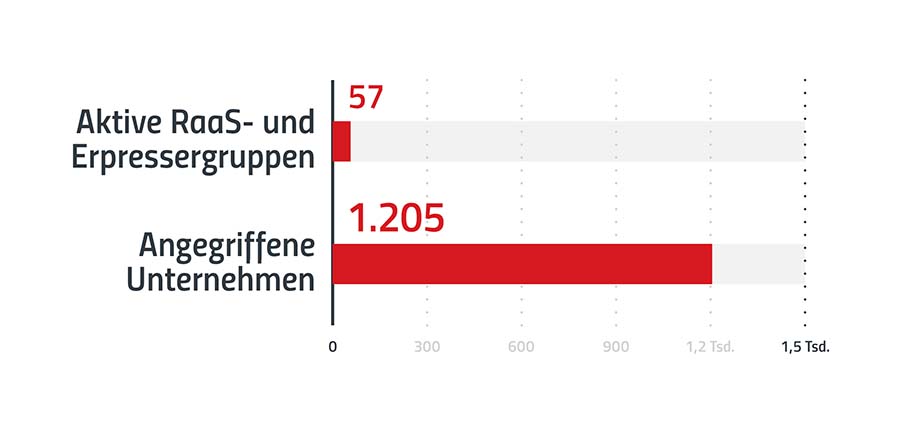

Das RaaS-Modell, das Einzelnen ermöglicht, Ransomware-Tools und -Infrastrukturen zu kaufen oder zu mieten, schlug in der ersten Hälfte des Jahres 2022 ebenfalls hohe Wellen. Den gesammelten Daten zufolge gab es 67 aktive RaaS- und Erpressergruppen; über 1.200 Unternehmen meldeten allein in den ersten sechs Monaten dieses Jahres Angriffe.

Die Anzahl der aktiven RaaS- und Erpressergruppen und die Anzahl der erfolgreich mit Ransomware angegriffenen Unternehmen im ersten Halbjahr 2022

Quelle: Leak-Seiten der RaaS- und Erpressergruppen

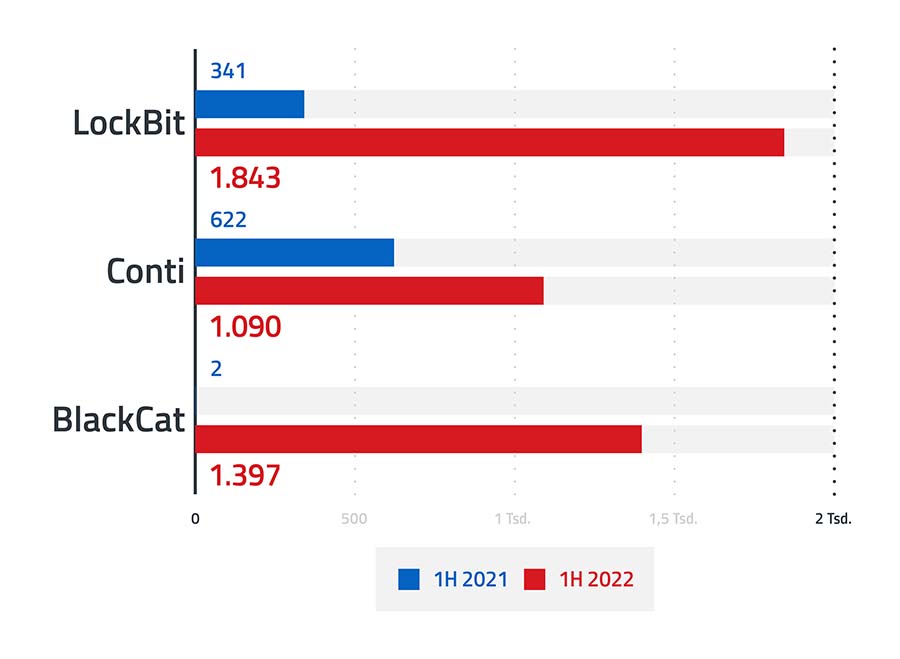

Das RaaS-System ist, anders als herkömmliche IT-Modelle, besonders zugänglich und erlaubt es selbst böswilligen Akteuren ohne nennenswerten technischen Hintergrund, Cyberangriffe schneller und einfacher umzusetzen. Den SPN-Daten zufolge dominierten im RaaS-Bereich deutlich drei Ransomware-Familien in Bezug auf Erkennungen: die berüchtigten LockBit- und Conti-Ransomware-Familien und BlackCat, eine in der Programmiersprache Rust geschriebene Ransomware-Familie, die Ende 2021 auf den Markt kam.

LockBit, Conti und BlackCat wurden in den ersten sechs Monaten des Jahres 2022 deutlich häufiger erkannt als im ersten Halbjahr des Vorjahres: Die Anzahlen der Erkennungen für LockBit, Conti und BlackCat

Quelle: Trend Micro Smart Protection Network

In den Sicherheitsprognosen für dieses Jahr hieß es, dass Ransomware-Familien größere Ziele mit fortschrittlicheren Erpressungsmethoden ins Visier nehmen würden. Diese Vorhersage bestätigten die dominierenden Ransomware-Familien, über die im ersten Halbjahr 2022 berichtet wurde.

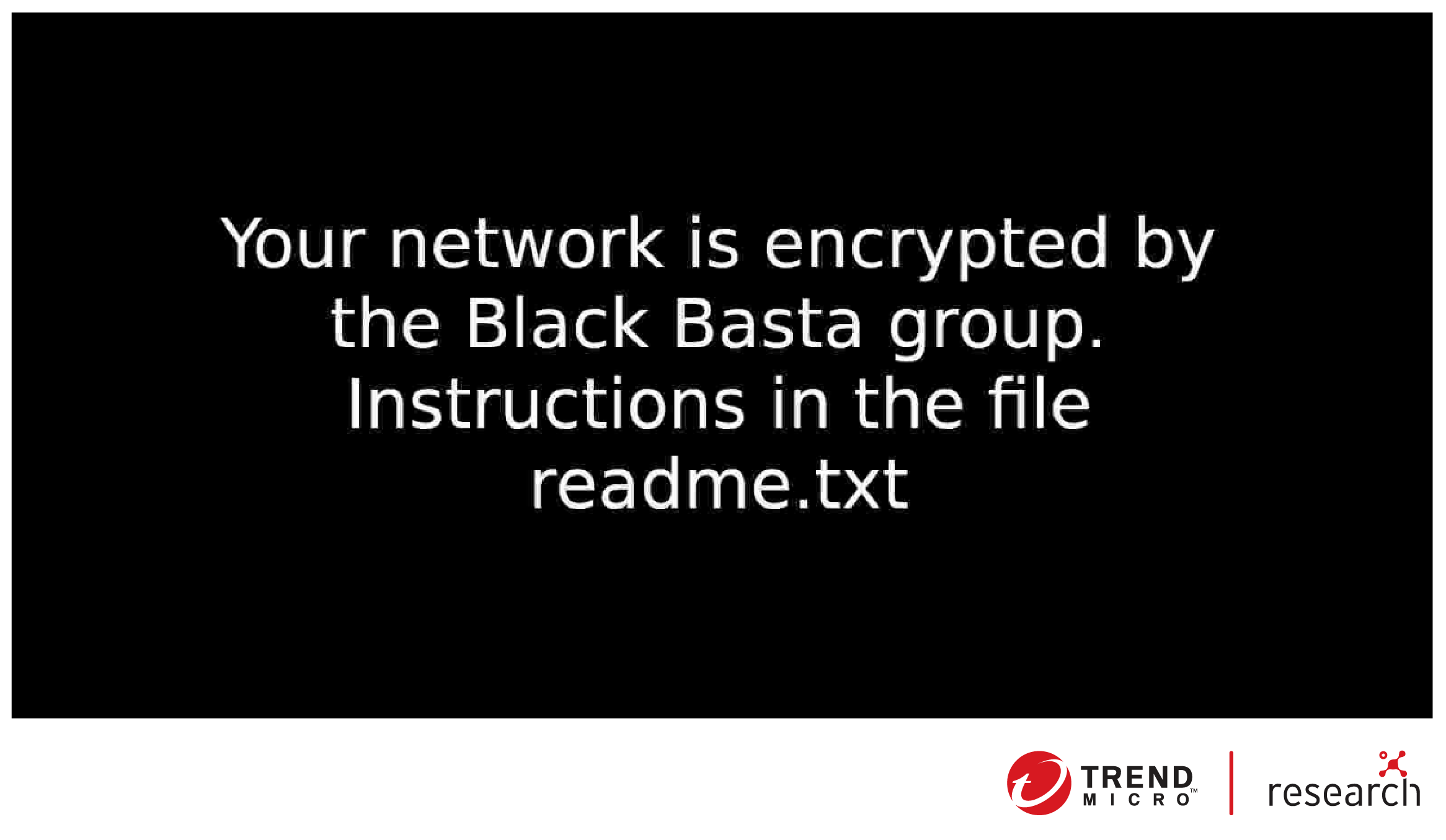

Eine dieser Ransomware-Familien ist Black Basta, die im April 2022 auftauchte. Die Betreiber behaupten, seit Juni für bis zu 50 erfolgreiche Angriffe verantwortlich zu sein. Black Basta verwendet eine ausgeklügelte Verschlüsselungsroutine, die den Dienst „Fax“ löscht und ihn durch einen Dienst ersetzt, der den Pfad der Malware verwendet und ihn anschließend dauerhaft zur Registrierung hinzufügt. Sie verwendet auch eine Methode für doppelte Erpressung, die kritische und vertrauliche Daten abschöpft, bevor sie verschlüsselt werden, um die Opfer durch Drohungen zu überzeugen, das Lösegeld zu bezahlen. Interessanterweise ist die Lösegeldforderung von Black Basta in der Malware selbst fest codiert, was auf eine mögliche Verwendung einzigartiger Binärdateien für jedes Opfer der Malware hindeutet.

Das Hintergrundbild, das von Black Basta mithilfe einer .jpg-Datei im Ordner „%temp%“ erstellt wird

In der ersten Hälfte dieses Jahres tauchte eine weitere bemerkenswerte Ransomware-Familie namens Nokoyawa auf und nahm Ziele in Südamerika ins Visier, insbesondere in Argentinien. Nokoyawa nutzt einige der gleichen Tools und Techniken wie Hive, eine berüchtigte Ransomware-Familie, mit der 2021 Ransomware-Angriffe auf mehr als 300 US-amerikanische Gesundheitsorganisationen gestartet wurden. Nach Analyse der technischen Details von Nokoyawa konnten wir die Unterschiede zwischen den beiden Ransomware-Familien aufzeigen: Ihre Binärdateien wurden in unterschiedlichen Sprachen kompiliert, wobei Nokoyawa keinerlei Paket verwendet, Hive dagegen UPX.

Cloud-Fehlkonfigurationen sind nach wie vor ein großes Problem, zumal Cloud-basierte Krypto-Mining-Angriffe mit stetig veränderlichen Taktiken zunehmen

Die Sicherheitsprognosen gingen davon aus, dass Cloud-Angreifer dieses Jahr sowohl herkömmliche als auch neuartige Methoden verwenden würden. Beobachtungen in den ersten sechs Monaten des Jahres 2022 bestätigen diese Prognose bisher. Das lässt darauf schließen, dass diese vielfältigen und stetig veränderlichen Angriffe die Ausdehnung der Angriffsfläche korrekt widerspiegeln – bis hin zu der Tatsache, dass Cyberkriminelle weiterhin versuchen werden, damit Geld zu erbeuten.

In den letzten Jahren konnten Unternehmen dank Cloud-basierten Containern ihre Prozesse und Entwicklungszyklen optimieren. Die Allgegenwart dieser Container und die Tatsache, dass viele solcher Plattformen falsch konfiguriert sind, machen sie weiterhin zum Ziel von Cyberkriminellen. Laut einer Umfrage von Red Hat vom Mai 2022 gaben 53 % der 300 befragten DevOps-, Engineering- und Sicherheitsexperten an, eine Fehlkonfiguration in ihren Containern und/oder Kubernetes-Bereitstellungen entdeckt zu haben.

Anfang dieses Jahres zeigte sich in einer Untersuchung von Kubernetes-Clustern , die über Port 10250 öffentlich zugänglich gemacht wurden, dass 243.469 Cluster-Knoten auf Shodan offengelegt und identifiziert worden waren. Etwa 600 dieser Knoten gaben bei Anfrage die Benachrichtigung „200 – OK“ zurück. Angreifer könnten diese Knoten missbrauchen, indem sie bösartige Programme über die Kubelet-API installieren und ausführen. Obwohl die meisten dieser Kubernetes-Clusterknoten anonyme Anfragen blockierten und den Statuscode „401 – Unauthorized“ zurückgaben, könnten sie von einem erfahrenen böswilligen Akteur immer noch über das Kubelet-Authentifizierungstoken oder andere Exploits kompromittiert werden.

Beobachten ließ sich zudem, dass Teams von Cyberkriminellen in der ersten Jahreshälfte nicht nur an Containern interessiert waren, sondern auch daran, die Ressourcen Ihrer Opfer für Krypto-Mining zu nutzen und ihre Arsenale und Taktiken entsprechend kontinuierlich zu verbessern.

Anhand von Untersuchungen, die 2021 durchgeführt und Anfang dieses Jahres veröffentlicht wurden, ließen sich die fünf prominentesten Gruppierungen böswilliger Akteure im Krypto-Mining-Bereich ermitteln, einschließlich ihrer Vorgehensweise:

Outlaw

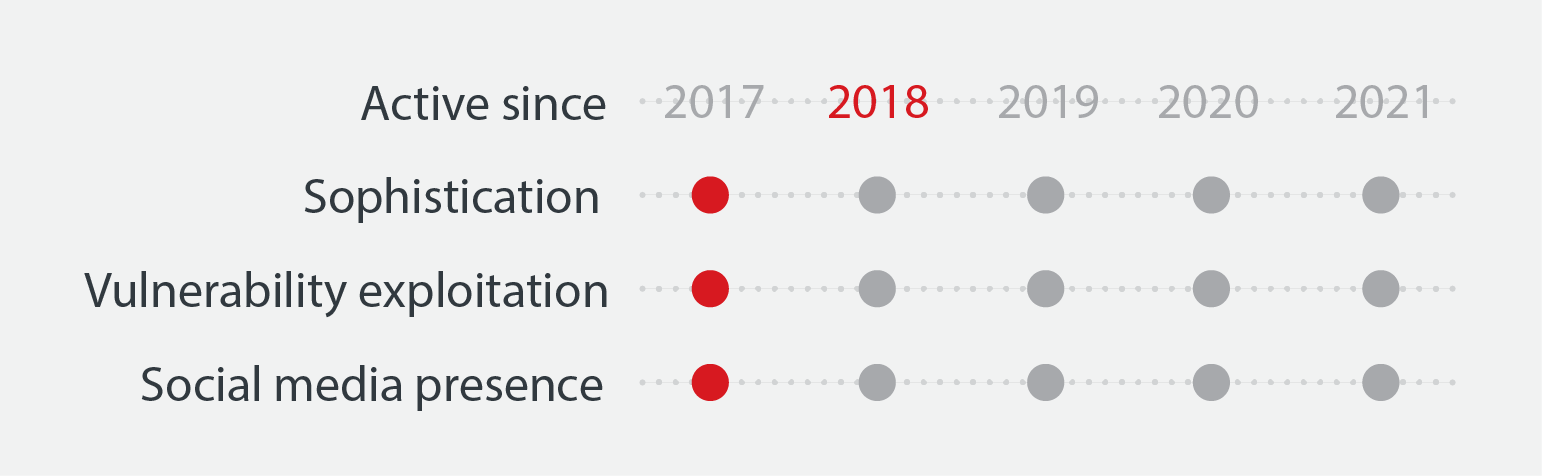

TeamTNT

- eine der technisch versiertesten Gruppen auf Krypto-Mining spezialisierter Bedrohungsakteure, die sich und ihr Arsenal schnell anpassen kann

- sehr aktiv auf Social Media

- bekannt dafür, Fehlkonfigurationen und anfällige Software auszunutzen, um Hosts zu kompromittieren und anschließend Anmeldeinformationen für laterale Bewegung zu stehlen

Kinsing

- ähnlich wie TeamTNT in der Lage, sich schnell anzupassen und das Toolkit zu aktualisieren

- keine aktive Präsenz auf Social Media oder in Untergrundforen

- bekannt dafür, in kürzester Zeit neue Exploits zu missbrauchen, wie z. B. die Nutzung der Log4Shell-Schwachstelle nur wenige Tage nach Bekanntwerden des Fehlers

8220

8220

- bekannt dafür, Schwachstellen auszunutzen, insbesondere solche, die den Oracle WebLogic Server betreffen

- 2021 zehnmal aktiver als 2020

- konkurriert mit Kinsing um die gleichen Ressourcen, wobei jede der beiden Komponenten des anderen von kompromittierten Maschinen löscht, um selbst so viele Ressourcen wie möglich ausnutzen zu können

Kek Security

Kek Security

- relativ neue Gruppe, die ausgefeilte Techniken verwendet und neue Exploits in ihre Angriffe integriert

- bekannt dafür, kontinuierlich eigene Malware mit besseren Verschleierungsfunktionen zu entwickeln

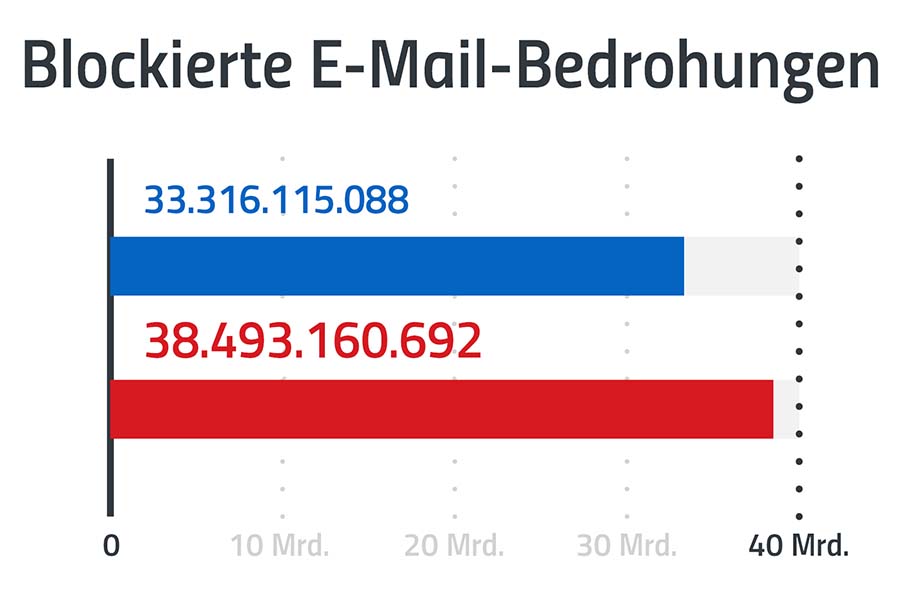

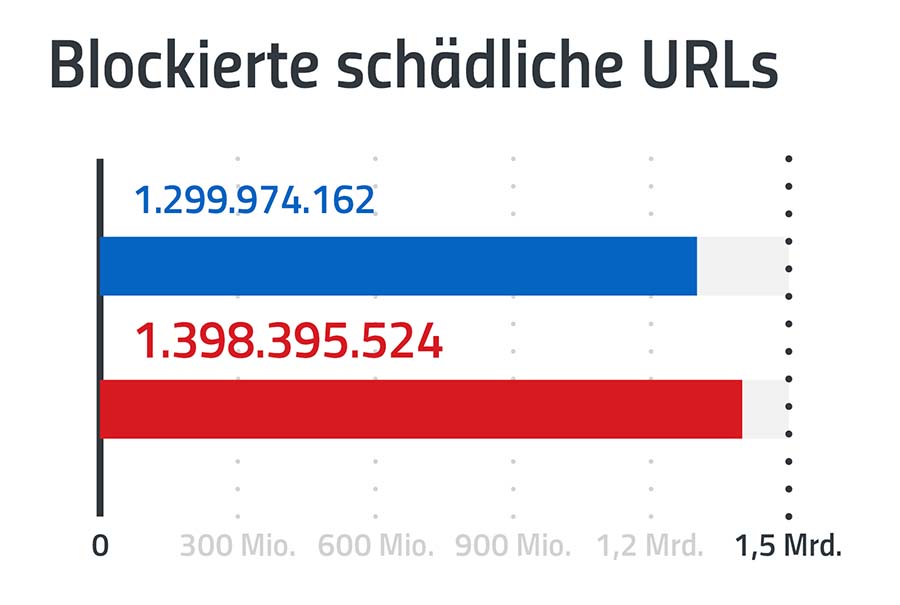

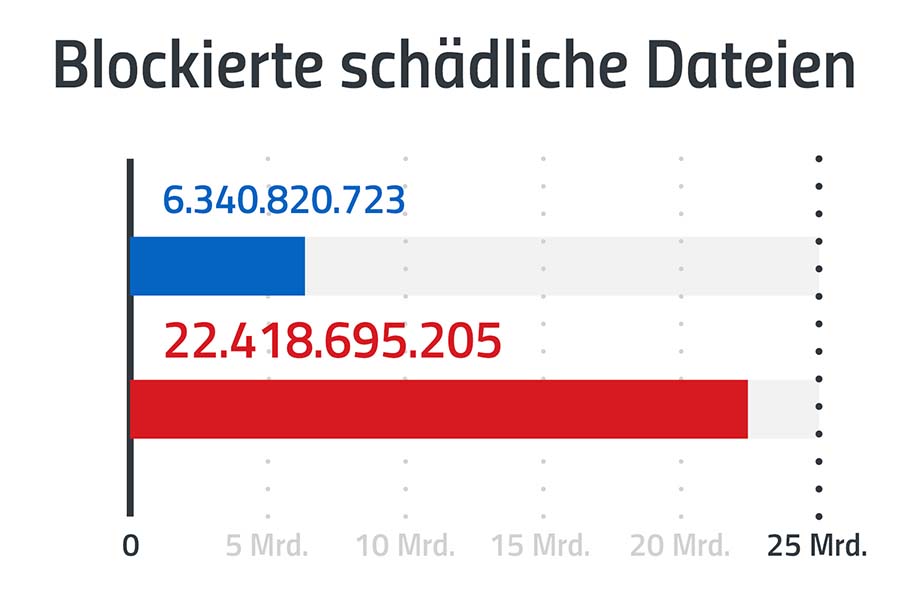

Die Bedrohungslandschaft im Überblick

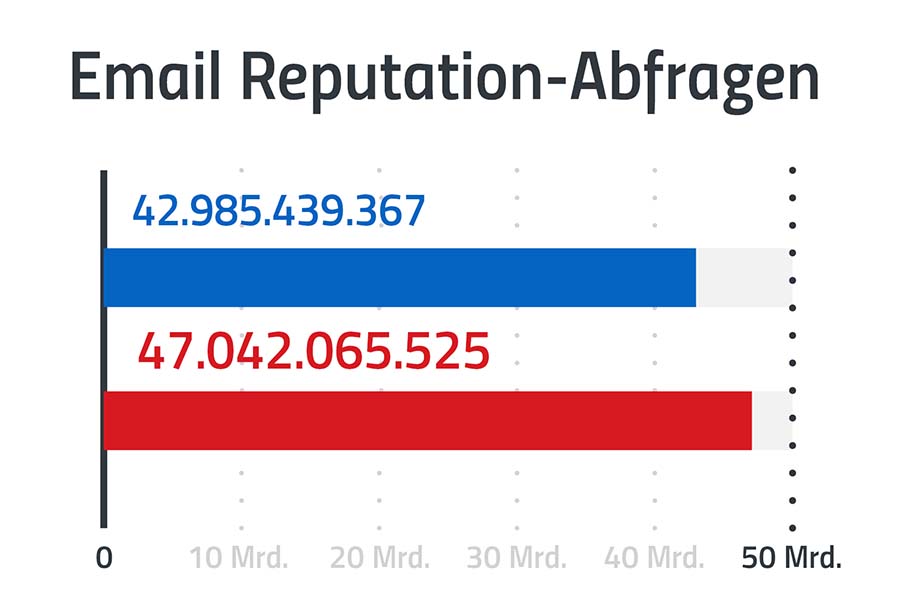

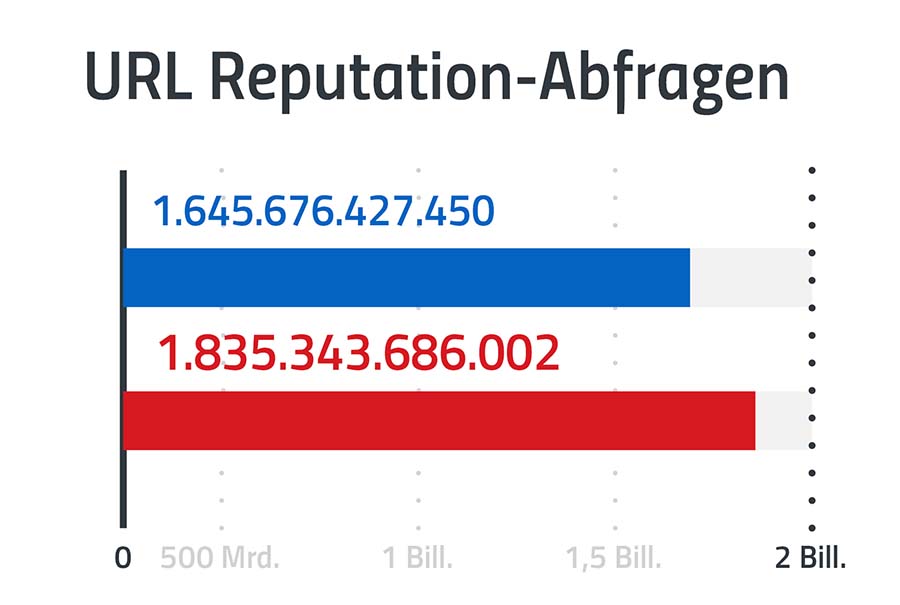

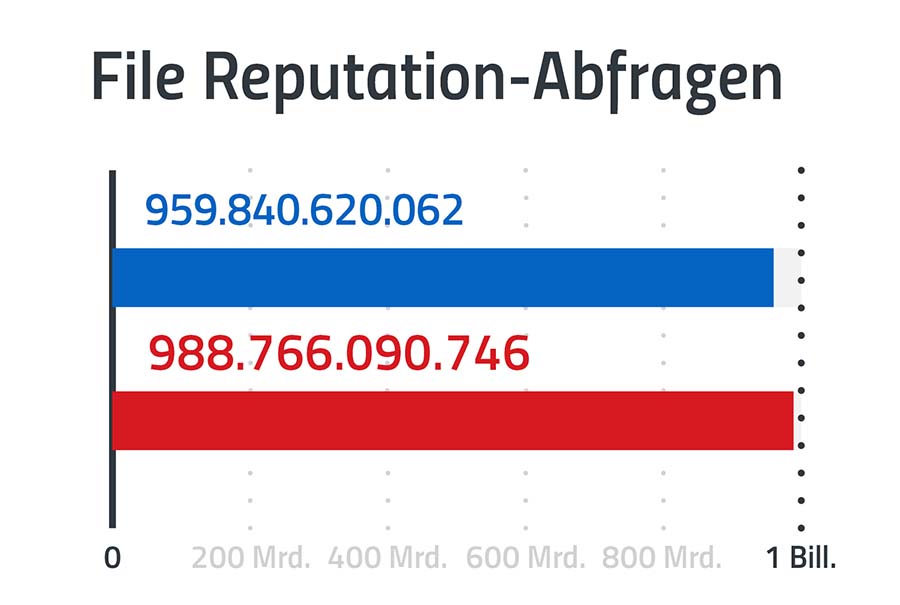

63,789,373,773

Gesamtzahl der blockierten Bedrohungen in der ersten Jahreshälfte 2022

![]()

Laden Sie den vollständigen Überblick zur Jahresmitte herunter und erhalten Sie wichtige Einsichten und Sicherheitsempfehlungen. Unterstützen Sie Ihr Unternehmen beim Aufbau einer ganzheitlichen und mehrschichtigen Cybersicherheitsstrategie, um es trotz stetig wachsender Angriffsflächen gegen aktuelle und zukünftigen Bedrohungen zu schützen.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

- The Next Phase of Cybercrime: Agentic AI and the Shift to Autonomous Criminal Operations

- Reimagining Fraud Operations: The Rise of AI-Powered Scam Assembly Lines

- The Devil Reviews Xanthorox: A Criminal-Focused Analysis of the Latest Malicious LLM Offering

- AI Security Starts Here: The Essentials for Every Organization

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One