Ransomware verursacht größere globale Epidemien trotz immer weniger Hauptakteure

Die Anzahl neuer Ransomware-Familien stieg in 2016 um 32 Prozent auf 327, was zeigt, dass es noch aktive Entwickler von Ransomware gab, die versuchten, Vorteile aus dem Plateauing-Trend zu ziehen. Dennoch entwickelten sich die durch die Sicherheitsinfrastruktur von Trend Micro™ Smart Protection Network™ entdeckten Bedrohungen durch Ransomware in die entgegengesetzte Richtung und sanken um 41 Prozent. Scheinbar verursachten tatsächlich nur einige wenige dieser neuen Familien ein Problem im Jahr 2017.

Mehr Ransomware-Familien tauchten 2017 auf: Vergleich der Gesamtanzahl neubemerkter Ransomware-Familien

Immer weniger Hauptakteure trotz Anstieg der Anzahl neuer Ransomware-Familien: Vergleich der Gesamtanzahl neuer erkannter Ransomware-Familien

1,078,091,703

Bedrohungen durch Ransomware 2016

631,128,278

Bedrohungen durch Ransomware 2017

Die durch Ransomware verursachten Vorfälle mit Auswirkungen auf die Anwender stiegen jedoch signifikant an. Diese weitgestreuten Angriffe trafen mehrere Länder und verursachten laut Berichten Schäden in Höhe von mehreren Milliarden US Dollar. Zusätzlich zu den beiden berüchtigsten, WannaCry und Petya, gab es zuletzt den Fall Bad Rabbit: Im Oktober traf die Ransomware einige Unternehmen in Russland, Osteuropa und den USA.

Hier gab es einen entscheidenden Unterschied zu 2016, als zwar über mehr Ransomware-Vorfälle berichtet wurde, aber der Schaden sich typischerweise auf lokale Büros beschränkte und die Lösegeldforderung sich lediglich auf zehntausende Dollars belief.

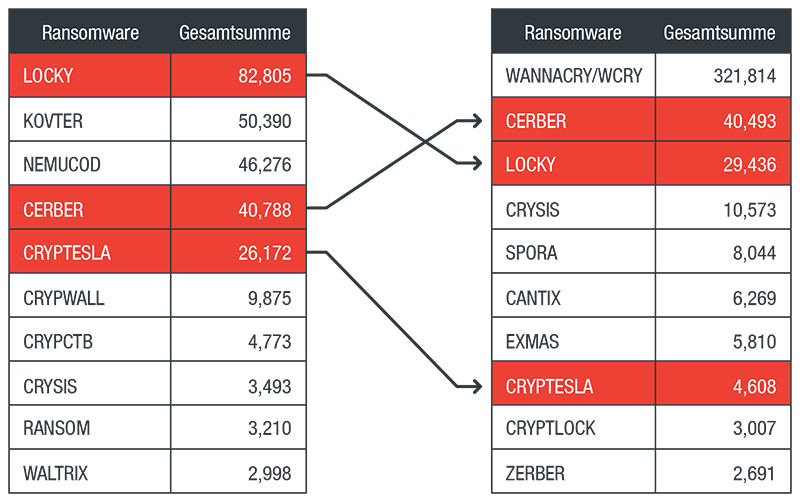

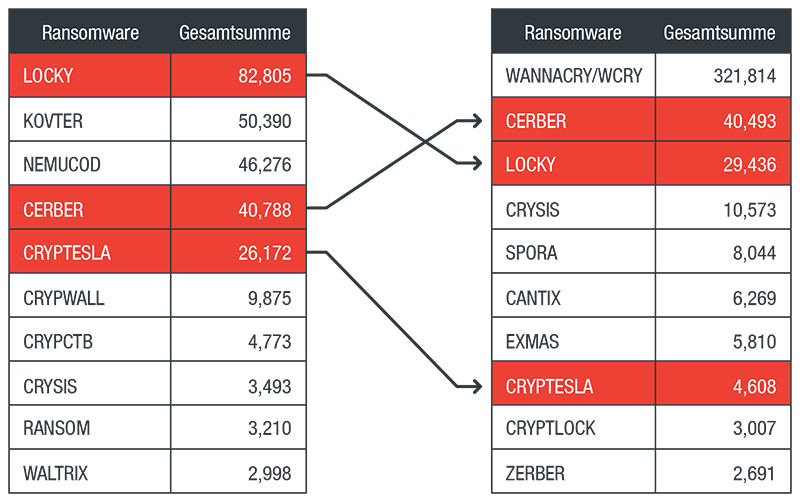

Dominierende Ransomware-Familien: Wichtigste aus 2016 übriggebliebene Ransomware-Familien im Jahr 2017

Ransomware bleibt eine deutliche und ständige Bedrohung, da viele alte Familien immer noch Auswirkungen auf Nutzer weltweit haben. Währenddessen zeigt die aktuellste virulente Epidemie, dass die neuen Familien komplexer werden und größere Ziele treffen. Entwickler experimentieren dauerhaft, um profitable Strategien zu finden. 2017 wandten sie diverse neue Methoden an; zum Beispiel durch die Anwendung von dateilosen Infektionen und Pre-Execution Machine Learning Evasion-Techniken unter zusätzlicher Ausnutzung von alten Schwachstellen.

Effektive Ransomware nutzt normalerweise bekannte Exploits und Techniken aus. Unternehmen sollten sorgfältig sein und geeignete Patchingmaßnahmen ergreifen, während sie ihre Systeme mit mehrschichtigen Lösungen absichern.

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One