Herkömmliche Sicherheitsbedrohungen werden über Email, Dateien oder Websites verteilt, die Angreifer nutzen, um Schadsoftware auf der Zielmaschine zu installieren. Dateilose Bedrohungen hingegen unterscheiden sich dahingehend, dass sie für die Kompromittierung eines Systems nicht auf bösartige Software oder Executables setzen. Stattdessen nutzen sie für die Angriffe bereits auf einer Maschine vorhandene Tools oder Anwendungen und richten damit sozusagen das System gegen sich selbst.

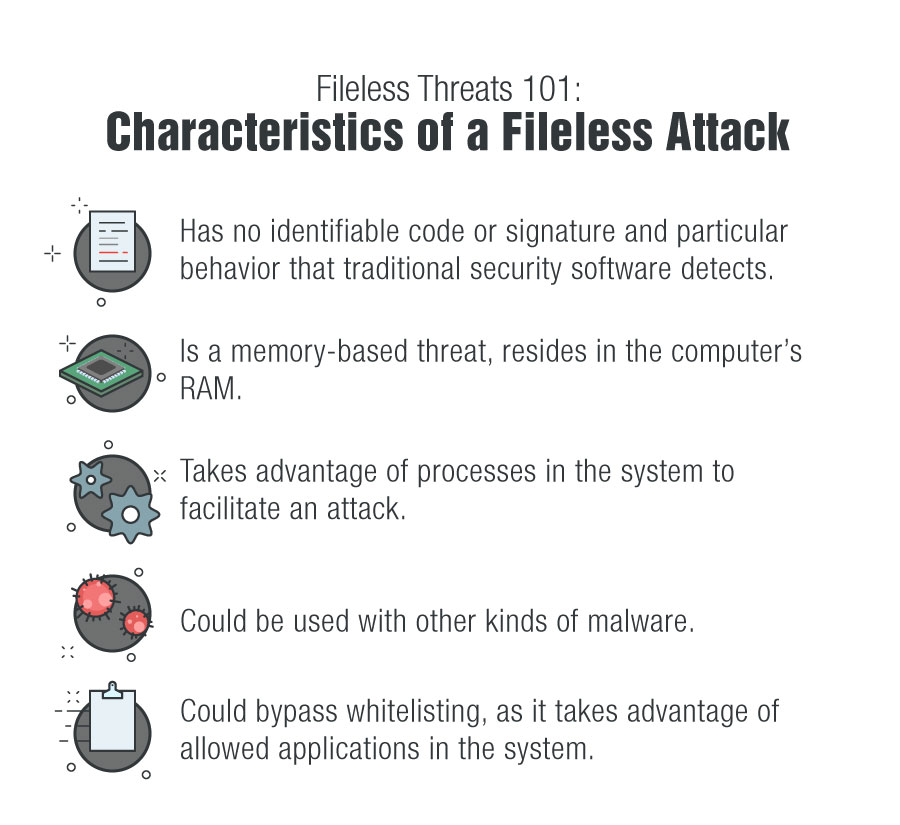

Dateilose Bedrohungen hinterlassen keine identifizierbare Signatur, die die Erkennungsfunktionen herkömmlicher Sicherheitssoftware anstößt. Sie können Standard-Sicherheitsmechanismen somit umgehen und prinzipiell den Zweck von betroffenen legitimen Programmen unterlaufen.

Was sind dateilose Angriffe?

Ein dateiloser Angriff ist eine Art von bösartiger Aktivität, bei der ein Hacker bereits installierte Anwendungen ausnutzt. Im Gegensatz zu anderen Angriffen, bei denen bösartige Software ohne Wissen des Benutzers auf einem Gerät installiert wird, verwenden dateilose Angriffe vertrauenswürdige Anwendungen, vorhandene Software und autorisierte Protokolle. Im Wesentlichen benötigen diese Angriffe keine Malware, um ihr Werk auszuführen.

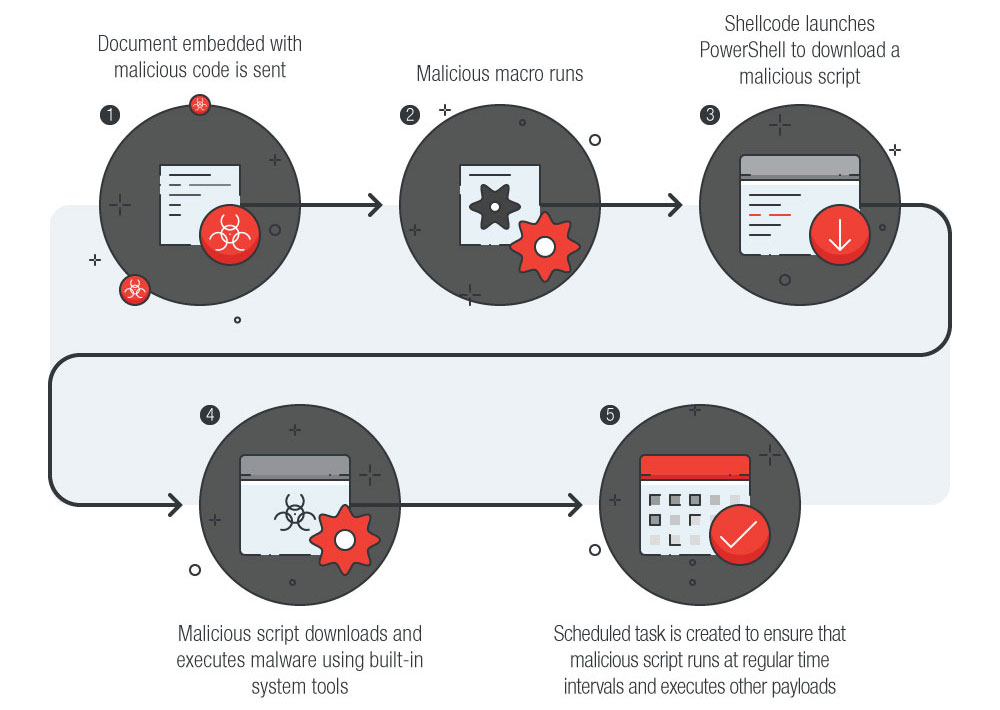

Eine typische Infektionskette einer dateilosen Bedrohung, die über einen Dokumenten-Exploit startet, die Payload installiert und persistent ist

Ein Angriff kann durch eine Benutzeraktion ausgelöst werden, wie z.B. durch Anklicken eines angehängten Dokuments, in welches missbräuchlicher Code eingebettet ist. Dieser nutzt dann wiederum andere auf dem Computer installierte Anwendungen. Dateilose Angriffe geschehen im Arbeitsspeicher (RAM) einer Maschine und verwenden in der Regel integrierte Windows-Tools wie PowerShell und Windows Management Instrumentation (WMI), um bösartige Befehle auszuführen. Diese bekannten Anwendungen führen Systemaufgaben für Endpunkte aus und sind damit ideal für die Angriffe geeignet. Dateilose Bedrohungen lassen sich bei einem Angriff auch mit anderen Angriffsvektoren wie z.B. Ransomware koppeln.

Da dateilose Bedrohungen keine Dateien herunterladen müssen, ist es schwierig, sie zu erkennen und zu verhindern. Doch da die RAM ihre Daten nur so lange behält, wie die Maschine läuft, sollte die Infektion bei einem Neustart des Computers auch nicht mehr vorhanden sein. Das bedeutet jedoch nicht, dass Hacker nicht auch andere Schwächen im Computer ausnützen können, oder weitere Techniken einsetzen, um ihre Persistenz zu gewährleisten. Beispielsweise könnte ein Hacker einen Angriff über das Aufsetzen von Skripts weiterführen, die ablaufen, wenn das System wieder hochfährt.

Wie dringen dateilose Bedrohungen in Systeme ein, und wie werden sie entdeckt?

Malware-Angriffe beinhalten typischerweise bösartige Dateien, die auf der Festplatte gespeichert werden, oder sie erfordern eine Interaktion, um ihre böswilligen Absichten durchzuführen. Diese Merkmale hinterlassen in der einen oder anderen Form Spuren für die nachgelagerte forensische Analyse. Doch da dateilose Bedrohungen darauf zugeschnitten sind, im Hauptspeicher zu residieren, hinterlassen sie meistens nach der Ausführung keine Spuren. Die bösartige Payload wird in der RAM ausgeführt, was bedeutet, das nichts auf der Festplatte geschrieben wird. Deshalb sind Speicher-basierte Angriffe schwieriger zu entdecken als dateibasierte Malware. Dateilose Bedrohungsaktivitäten können jedoch über das Tracking von nicht-dateibasierten Indikatoren entdeckt werden, vor allem von bestimmten Ausführungs-Events oder Verhaltensweisen.

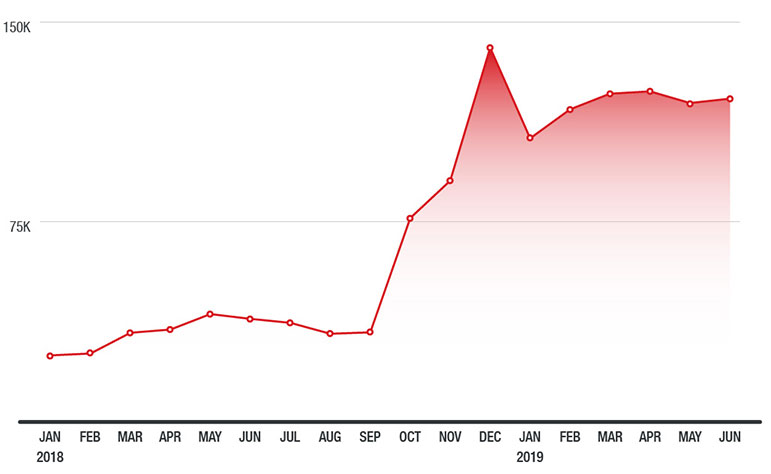

396% Anstieg bei dateilosen Bedrohungen

Januar 2018 - Juni 2019 Die monatlichen Zahlen zeigen, dass dateilose Angriffe an Beliebtheit gewinnen und die Bedrohungen für Cyberkriminelle attraktiv sind. Die Anzahl ihrer Erkennungen hat sich von 2018 bis zum ersten Halbjahr 2019 deutlich erhöht. Der Anstieg lässt sich mit dem permanenten Einsatz verschiedener dateiloser Techniken erklären, mit deren Hilfe die Bedrohung der herkömmlichen Blacklisting-Erkennung und -Lösungen entgehen.

Monatlicher Vergleich der blockierten dateilosen Ereignisse auf der Grundlage von Daten aus der Infrastruktur des Smart Protection Network™ von Trend Micro (Januar 2018 bis Juni 2019).

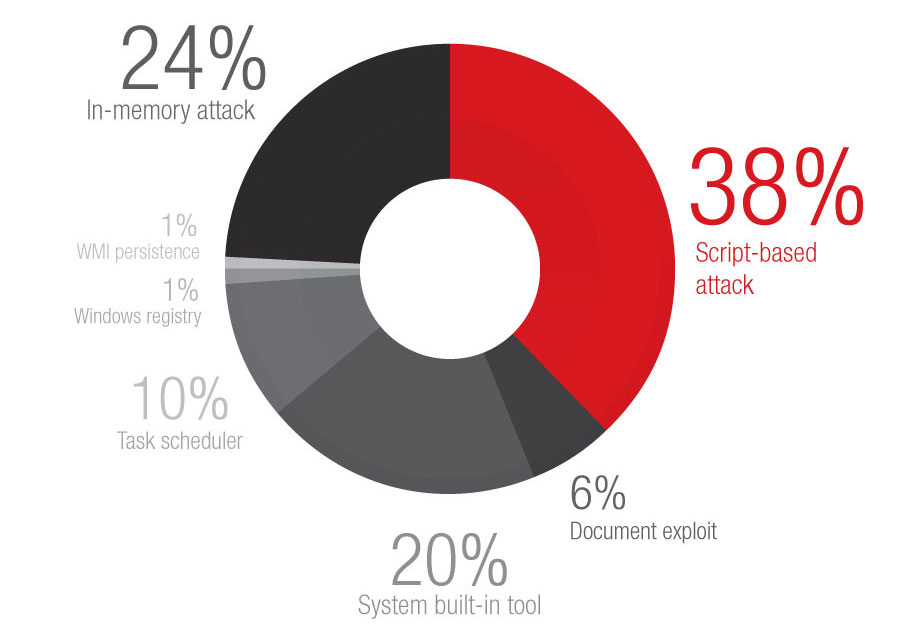

Prozentsatz der erkannten dateilosen Ereignisse (Januar bis Juni 2019)

Wie dateilose Bedrohungen funktionieren und auf welche Techniken zu achten ist:

Starten eines Angriffs über Dokumenten- oder In-Memory-Exploits

Weiterlesen

Ein dateiloser Angriff kann “traditionell” über bösartigen Makro-Code (z.B. JavaScript oder VBScript) beginnen, der in Archiven, anderen scheinbar normalen Dateien und genehmigten Anwendungen wie Office-Dokumenten (z.B. Microsoft Word und Excel) und PDFs eingebettet ist. Angreifer missbrauchen diese, sodass sie in der Lage sind, Code mit denselben Rechten auszuführen wie die laufende Anwendung. Die Makros können Skripts ausführen und legitime Tools wie PowerShell ausnutzen, um Codes, Skripts und Payloads zu starten, herunterzuladen oder auszuführen. Diese Skripts können auch verschleiert werden, was die Erkennung von Schlüsselwörtern, die die Ausführung auslösen, zu einer Herausforderung für Unternehmen macht. Ein dateiloser Angriff kann auch über eine Spam- oder Phishing-Nachricht ins System eindringen, wenn der Angreifer den Empfänger dazu bringt, einen bösartigen Link anzuklicken, der dann den Infektionsprozess startet.

Dateilose Bedrohungen können auf verschiedene Weise aus dem Hauptspeicher agieren. Ein neueres Beispiel dafür ist der In-Memory-Exploit EternalBlue, der eine Schwachstelle im Server Message Block 1 (SMB 1)-Protokoll ausnutzt. Ein Angriff kann auch legitime Prozesse über DLL-Injection missbrauchen und das Laden einer Dynamic Link Library (DLL) in einen Host-Prozess erzwingen. Damit muss die DLL nicht auf Platte geschrieben werden. Eine Technik, wie das so genannte Process Hollowing, bei der Code mit einer bösartigen Funktion ersetzt wird, ist ebenfalls möglich. Dabei wird Code direkt im Hauptspeicher ausgeführt und kann sogar im Hintergrund weiterlaufen, nachdem die Software geschlossen wurde.

Installation von Malware über Built-In System-Tools oder Skripts

Angreifer können Systemadministrations-Tools und Dienstprogramme für dateilose Infektionen missbrauchen. Anstatt Executables einzusetzen, missbrauchen sie für ihre Attacken die Tools, die bereits auf dem Zielsystem vorhanden sind. Das sind beispielsweise Befehlszeichen-Schnittstellen wie BITSAdmin (Background Intelligence Transfer Service), das dem Erstellen und Herunterladen von Jobs sowie dem Monitoring des Ablaufs dient oder CertUtil für Zertifikats-Services und -management oder msiexec, mit dessen Hilfe Windows Installer-Anwendungen installiert, geändert und ausgeführt werden.

Skript-basierte Angriffe stellen die häufigsten dateilosen Bedrohungen dar. Das zeigen die Daten von Trend Micro mit 38% für das erste Halbjahr 2019. Viele Skript-basierte Angriffe nutzen interpretierte Skripts, weil diese direkt auf der Befehlszeile laufen (via PowerShell, JavaScript, VBScript, WScript, mshta, etc.) und zur Ausführung beliebigen Codes führen. So kann etwa PowerShell einen im System versteckten Befehl ausführen, der je nach Dauer des geplanten Angriffs aufgesetzt wird. Viele Malware-Typen sind dateilos über die Ausführung von Code im Hauptspeicher abgelegt worden, sodass sie auf Endpunkte ausgerichtete Sicherheitsmechanismen umgehen.

Viele dateilose Bedrohungen missbrauchen PowerShell, beliebt vor allem, weil sie eine Built-In-Fähigkeit in vielen Windows-Betriebssystemen ist. Das Microsoft Framework ist auch in der Lage, auf Schnittstellen (APIs) zuzugreifen, die wesentliche System- und Applikationsfunktionen ausführen. Angreifer nutzen sie auch deshalb gern, weil kein Executable auf Platte nötig ist, sodass die Auslieferung von Payloads und Ausführung von bösartigen Befehlen dateilos von statten gehen. IT-Administratoren können den Missbrauch der PowerShell am besten über verhaltensbasierte Techniken erkennen, etwa wenn eine PowerShell-Session über einen codierten Befehl auf der Kommandozeile ausgeführt wird.

Persistenz über Task Scheduler, Registry oder WMI

Häufig lassen sich Angriffe über dateilose Bedrohungen stoppen, sobald der Nutzer den Computer neu startet. Der Grund dafür ist, dass der bösartige Code im Hauptspeicher liegt. Doch die Bedrohungsakteure setzen bereits auf verschiedene Techniken, um sicherzustellen, dass dateilose Infektionen nicht auf Endpunkte bauen, um einen Angriff aufrecht zu erhalten. Hacker können kleine Änderungen in der System Registry vornehmen: Sie platzieren Einträge und setzen Skripts auf, damit ihr Code auch dann noch läuft, wenn ein System neu gestartet wird. Bemerkenswert dabei ist, dass aufgrund der Tatsache, dass ein Angriff von den systemeigenen Befehlen ausgeführt wird, dieser beim Monitoring nicht als verdächtig auffällt. Die Windows-Registry kann auch durch das Speichern von bösartigen Codes darin mit Auto-Run-Funktionen kompromittiert werden, sodass Angriffe auch nach einem Neustart des Computers im Hintergrund aktualisiert werden. Ein Beispiel dafür ist die dateilose Version der Malware KOVTER, die Registry-Einträge macht, sodass bösartiger Code jedes Mal dann in den Hauptspeicher geladen wird, wenn eine infizierte Maschine neu gestartet wird oder Batch-Dateien angestoßen werden.

Read more

Auch der Windows Task Scheduler, der dazu dient, Programme zu aktivieren, die zu einer bestimmten Zeit starten sollen, kann für die Aufrechterhaltung von Persistenz missbraucht werden. Für dateilose Bedrohungen bedeutet dies, dass sich Aufgaben für die Ausführung planen lassen. Angreifer können sogar die Aufgaben so einstellen, dass sie sich wiederholen, und Registry-Einträge erstellen, um Systeme automatisch neu zu infizieren.

Interpretierte Codes, wie die in PowerShell, oder eine Windows-Komponente, wie Windows Management Instrumentation (WMI), die in Unternehmensnetzwerken für die Automatisierung von Administrationsaufgaben genutzt werden, lassen sich ebenfalls dazu missbrauchen, bösartige Skripts auszuführen. Diese könnten dann den Endpunkt treffen, ohne auf Platte geschrieben zu werden. Angreifer missbrauchen dies für die Ausführung von Code, lateralen Bewegungen und Persistenz. Sie nutzen unter Umständen WMI-Repositories zum Speichern von bösartigen Skripts, die mit WMI-Bindings periodisch aufgerufen werden. Vor allem Varianten von Kryptowährungs-Mining-Malware nutzen WMI für Persistenz.

Einige bekannte dateilose Angriffe

Zwei großangelegte Hacks, gegen Equifax und das Democratic National Committee (DNC), gelten als dateilose Angriffe. Letzterer Hack nutzte eine Command Injection-Schwachstelle in der Apache Struts-Anwendung aus, während der erste Angriff auf PowerShell und WMI baute, um einen Fuß in die Systeme zu bekommen.

2017 infizierte ein dateiloser Angriff Finanzinstitute, Telekommunikationsunternehmen und Regierungsbehörden in 40 Ländern. Das Sicherheitsteam einer Bank entdeckte den Angriff durch eine Kopie von Meterpreter, einer In-Memory-Komponente von Metasploit, im physikalischen Speicher eines Microsoft Domänencontrollers. Wahrscheinlich nutzten die Angreifer PowerShell, sodass die Payload in den Hauptspeicher geladen wird, anstatt auf die Festplatte. Schließlich sollten Computer kompromittiert werden, die Geldautomaten steuern.

Weiterlesen

Bei einem anderen Vorfall konnten Hacker erfolgreich Maschinen infizieren und 800.000 $ stehlen. Es fand sich keine Spur einer Malware auf den Geldautomaten oder im Backend-Netzwerk. Doch fanden die Sicherheitsexperten auf dem Laufwerk des Geldautomaten zwei Dateien, die Malware-Logs enthielten. Sie wurden wahrscheinlich über Remote-Administrationsmodule installiert und ausgeführt.

Auch andere Formen von Cyber-Straftaten nutzen dateilose Techniken. Trend Micro berichteteüber eine Ransomware, die Ähnlichkeiten zu WannaCry aufweist, da sie dieselben Schwachstellen ausnutzt. Doch ist die Malware-Variante UIWIX dateilos — sie wird im Hauptspeicher ausgeführt, nachdem sie EternalBlue genutzt hat. Die Ransomware beendet sich selbst, wenn sie eine virtuelle Maschine oder Sandbox entdeckt. So entgeht sie der Erkennung.

Eine weitere Kampagne setzte auf dateilose Infektion in Exploit Kits: Die Angriffe der cyberkriminellen Gruppe Lurk, die mehr als 45 Mio. $ von Finanzinstituten stahl. Angreifer nutzten auch dateilose Bedrohungen in Kampagnen mit Kryptowährungs-Minern, die auf Unternehmensserver und -Workstations abzielten und Backdoors, die über die Autostart Registry-Prozedur abgelegt wurden. Der derzeit aktuellste Angriff beinhaltet den Trojaner Astaroth, der im Hauptspeicher der infizierten Computer liegt und das Tool Windows Management Instrumentation Command (WMIC) für die Verbreitung nutzt.

Schutzmöglichkeiten vor dateilosen Bedrohungen für Anwender und Unternehmen

Für Unternehmen ist es schwierig, sich vor sich ständig weiter entwickelnden und raffinierten Bedrohungen zu schützen, wenn sie die eingesetzten Techniken nicht kennen. Auch gegen dateilose Bedrohungen gibt es Schutzmittel, auch wenn diese Angriffe keine dedizierte Binär- oder ausführbare Datei umfassen. Neben der permanenten Aktualisierung der Systeme und dem Aufspielen von Software-Patches können Organisation auch das Prinzip der Mindestprivilegien einführen und eine benutzerdefinierte Sandbox implementieren.

Best Practices

Unternehmen sollten folgende Best Practices in Betracht ziehen, um sich vor den beschriebenen Risiken zu wappnen:

Weiterlesen

- Absichern des Einsatzes der PowerShell. Admins sollten die eigene Logging-Fähigkeit der PowerShell nutzen, weil sie dabei unterstützt, verdächtiges Verhalten in einem System zu untersuchen. Auch sollten sie Trigger für die Entdeckung auflisten, die auf Befehlen in bösartigen PowerShell-Skripts basieren können.

- Systeme über PowerShell-Befehle härten. Der Einsatz der Windows PowerShell lässt sich vor bösartigem Code weiter durch Befehle schützen, die Ausführungs-Policies folgen (etwa Festlegen von Bedingungen für die Ausführung eines Skripts). Auch der Einsatz von ConstrainedLanguageMode (d.h. Einschränkungen für Skripts, die zum Aufruf von beliebigen Funktionen genutzt werden) bietet zusätzlichen Schutz.

- Anwendung von Verhaltens-Monitoring-Mechanismen. Der Einsatz von Verhaltens-Monitoring auf dem Endpunkt kann dazu beitragen, Data Leakage und Malware-Infektionen zu verhindern oder einzuschränken. Die Mechanismen überwachen Anomalien in der Prozesskette und blockieren bösartiges Verhalten und Routinen im Zusammenhang mit Malware. Des Weiteren werden unübliche Änderungen an Software und Anwendungen wie PowerShell überwacht.

- Neustart von Endpunkten und Änderung der Passwörter. Ein Neustart der Maschine sollte jeden dateilosen Angriff stoppen, da die Daten in der RAM lediglich so lang vorgehalten werden, wie das Gerät läuft — es sei denn, die dateilose Bedrohung hat Persistenztechniken eingesetzt. Auch sollten Nutzer ihre Passwörter ändern.

- Installation von Sicherheitssoftware, die einen mehrschichtigen Schutz bietet. Unternehmen sollten solche Sicherheitsprodukte in Betracht ziehen, die dateilose Bedrohungen im Hauptspeicher und andere Techniken, die Systeme dateilosen Infektionen aussetzen, erkennen und verhindern können.

- Deaktivieren nicht benötigter Komponenten. Das Deaktivieren von wenig genutzten oder veralteten Komponenten kann einen Angreifer daran hindern, über eine unsichere Komponente in ein System oder Netzwerk einzudringen.

- Sichern möglicher Eintrittspunkte. Zu den Angriffsvektoren von dateilosen Bedrohungen gehören bösartige Websites und URLs, Spam und anfällige Komponenten von Drittanbietern wie Browser-Plug-Ins.

- Vorsicht bei Makros. Die sichere Art zu verhindern, dass unsicherer Code ausgeführt wird, ist das Deaktivieren von Makros in Microsoft Office-Dokumenten. Ist dies nicht möglich, so sollten die Einstellungen so geändert werden, dass nur digital signierte Makros erlaubt sind.

- Keine Dateien aus einer nicht geprüften Quelle öffnen. Bösartige Dateien können durch eingebettete oder heruntergeladene Payloads Teil einer dateilosen Infektion sein.

Trend Micro-Lösungen

Die Smart Protection Suites bieten verschiedene Fähigkeiten wie High-Fidelity Machine Learning, Webreputationsdienste und Applikationskontrolle, um die Auswirkung von persistenten, dateilosen Bedrohungen zu minimieren. Trend Micro Endpoint Sensor beispielsweise überwacht Ereignisse im Zusammenhang mit WMI, sodass sich schnell untersuchen lässt, welche Prozesse und Events bösartige Aktivitäten anstoßen. Trend Micro Deep Discovery™ hat eine Schicht für Email-Inspektion, die Unternehmen schützen kann, indem sie bösartige Anhänge und URLs erkennt. Die Lösung kann die Remote-Skripts auch erkennen, wenn sie nicht auf den physischen Endpunkt heruntergeladen wurden.

Es ist auch wichtig, proaktiv Endpunkte und Netzwerke zu überwachen. Dateilose Bedrohungen sind vielleicht nicht so sichtbar wie andere Malware, aber sie können dennoch verräterische Anzeichen hinterlassen, auf die IT- und Sicherheitsteams achten sollten, beispielsweise verdächtigen Netzwerkverkehr (für C&C-Kommunikation und Datenexfiltration). Trend Micros benutzerdefinierte Sandbox in Deep Discovery™ via Deep Discovery Analyzer, Deep Security™ und OfficeScan™ kann auf APIs zugreifen und nach Codezeichenketten suchen, die dazu dienen, die Vermeidungstechniken oder -routinen einer Malware auszuführen.

Die Implementierung von Verhaltens-Monitoring hilft auch beim Überwachen und Blockieren auffälliger Verhaltensweisen und Routinen im Zusammenhang mit Malware. Es geht beispielsweise darum, wie ein gekaperter Prozess die Befehlszeile aufruft, um ein PowerShell-Skript auszuführen. Trend Micro-Endpunktlösungen wie OfficeScan und Worry-Free Business Security beinhalten alle Verhaltens-Monitoring, um skriptbasierte, dateilose Bedrohungen zu entdecken. Dies erleichtert Unternehmen die Suche nach bösartigem Verhalten und blockiert die Malware, bevor die Aktion ausgeführt wird. OfficeScan kann auch eine Gerätesteuerungsfunktion integrieren, die den Zugriff auf Wechselmedien wie USB- und optische Laufwerke unterbindet und verhindert, dass sie Vektoren für dateilose Bedrohungen werden.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

- Proactive Security: The Role of Exposure Management and Detection-Response Capability

- The Trend Micro Underground Series

- The Road to Agentic AI: Defining a New Paradigm for Technology and Cybersecurity

- Stay Ahead of AI Threats: Secure LLM Applications with Trend Vision One

- Slopsquatting: When AI Agents Hallucinate Malicious Packages

Unveiling AI Agent Vulnerabilities Part III: Data Exfiltration

Unveiling AI Agent Vulnerabilities Part III: Data Exfiltration AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report The Road to Agentic AI: Defining a New Paradigm for Technology and Cybersecurity

The Road to Agentic AI: Defining a New Paradigm for Technology and Cybersecurity