La sécurité des données est l'ensemble des politiques, technologies et contrôles qui protègent les données sensibles contre l'accès non autorisé, l'altération, la perte ou le vol, où que ces données résident ou circulent.

Table des matières

Qu'est-ce que la sécurité des données ?

Au plus simple, la sécurité des données signifie garder les informations commerciales et personnelles confidentielles, exactes et accessibles uniquement aux utilisateurs autorisés.

Cependant, la sécurité moderne des données va au-delà de la sécurisation d'un seul système ou canal. Il s'agit de comprendre quelles données vous avez, où elles se trouvent, qui les utilise et comment elles pourraient être exposées dans différents environnements.

Une stratégie complète de sécurité des données vise généralement à :

- Prévenir l'accès non autorisé et l'exfiltration

- Détecter rapidement les abus ou les activités anormales

- Limiter l'impact des incidents tels que les violations ou les fuites de données

- Soutenir la conformité aux réglementations et aux obligations contractuelles

Les outils traditionnels de prévention des pertes de données (DLP) se concentraient principalement sur le blocage des transferts évidents sortants. Aujourd'hui, les systèmes modernes de sécurité des données doivent suivre le rythme de l'adoption du cloud, du télétravail et de l'IA, où les données circulent à travers de nombreuses applications et identités.

Pourquoi la sécurité des données est-elle importante aujourd'hui ?

Si l'on prend du recul et que l'on examine toutes les télémétries du rapport sur les risques cybernétiques de Trend Micro pour 2025, un thème se démarque : les attaquants vont là où se trouvent les données.

Cette recherche montre également que, même après une année d'amélioration constante, l'indice moyen de risque cybernétique (CRI) des entreprises reste fermement dans la catégorie « risque moyen », ce qui signifie que la plupart des organisations conservent suffisamment de faiblesses non résolues pour être des cibles attrayantes. Alors que l'Europe a connu la plus grande baisse de risque (aidée par des réglementations comme DORA et l'Acte de Résilience Cybernétique), le CRI régional reste à un niveau où les attaques compromettant les données sont probables si les expositions ne sont pas activement gérées.

Top 10 des événements à risque

1.

Accès risqué aux applications cloud

2.

Compte Microsoft Entra ID obsolète

3.

Menace par e-mail détectée par la sandbox

4.

Compte AD local avec une politique de sécurité de connexion faible – Expiration du mot de passe désactivée

5.

Protection avancée contre le spam – Violation de la politique

6.

Prévention des pertes de données – Violation par e-mail

7.

Compte Microsoft Entra ID avec une politique de sécurité de connexion faible – MFA désactivé

8.

Compte Microsoft Entra ID avec une politique de sécurité de connexion faible – Expiration du mot de passe désactivée

9.

Compte AD local obsolète

10.

Compte AD local avec une politique de sécurité de connexion faible – Mot de passe non requis

(Classé par nombre de détections, février 2024 – décembre 2024)

Lorsque vous décomposez les événements les plus risqués, ils concernent tous l'endroit où résident et circulent les données commerciales :

- L'accès risqué aux applications cloud est l'événement risqué le plus détecté dans les environnements d'entreprise, entraîné par l'adoption rapide des SaaS et une éducation des utilisateurs incohérente. Cela signifie que les données sensibles circulent régulièrement à travers des applications et des services que les équipes de sécurité ne contrôlent pas entièrement.

- Le risque lié aux courriels augmente, il ne diminue pas. Trend Vision One™ Email and Collaboration Protection a bloqué 57 millions de menaces par courriel à haut risque en 2024, en hausse de 27 % par rapport à 45 millions en 2023, soulignant comment le phishing, le BEC et les pièces jointes malveillantes continuent d'être une voie principale vers les systèmes riches en données.

- Les erreurs de configuration du cloud sont une exposition persistante, avec des contrôles d'accès non conformes et des paramètres de sécurité faibles dans des services comme Amazon S3 et GCP laissant les magasins de données beaucoup plus ouverts que prévu.

- Les réseaux domestiques et de télétravail sont également vulnérables. La télémétrie des réseaux domestiques de Trend continue de voir des connexions par force brute et des vulnérabilités IoT longuement patchées exploitées sur des appareils utilisés pour le télétravail, créant de nouvelles voies vers les données d'entreprise depuis l'extérieur du périmètre traditionnel.

En même temps, l'analyse de recherche de Trend Micro sur les capacités de sécurité des données révèle que le DLP traditionnel, centré sur les canaux, ne peut tout simplement pas suivre. Il a du mal à voir les mouvements internes entre les outils sanctionnés et non sanctionnés, les données sensibles stockées dans les ensembles de données SaaS ou AI/ML, et les campagnes d'exfiltration multi-canaux qui mélangent l'activité des courriels, du cloud et des points de terminaison.

En substance, la plupart des organisations opèrent maintenant dans un état où les attaquants ont plusieurs chemins bien établis vers les données sensibles à travers une surface d'attaque en expansion. Par conséquent, la sécurité moderne des données est particulièrement cruciale pour les entreprises maintenant, car sans elle, ces expositions quotidiennes continueront de se traduire par de vraies violations de données, une pression réglementaire et un impact direct sur les affaires.

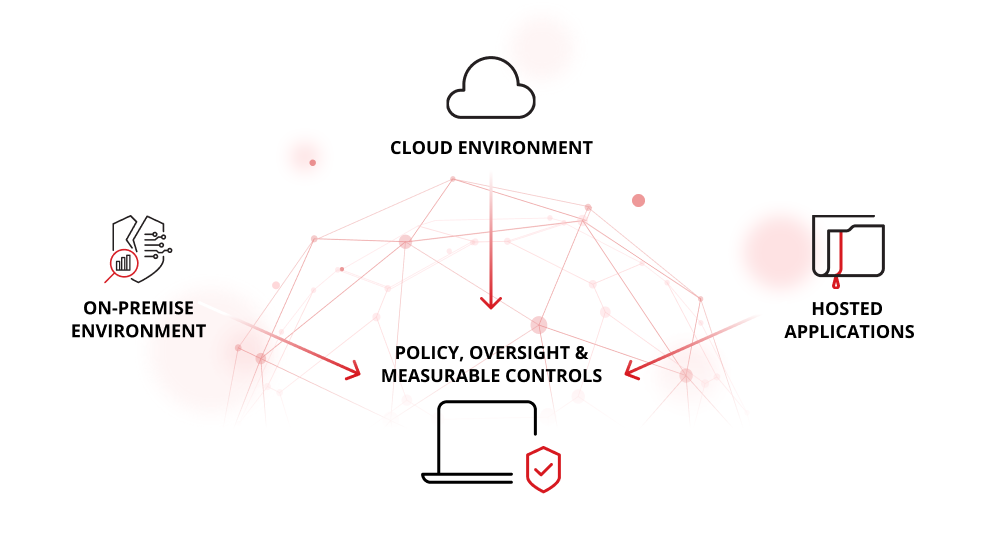

Sécurité des données dans l'informatique moderne

Dans un monde d'informatique distribuée, les opérations d'entreprise couvrent des systèmes sur site, plusieurs environnements cloud et des services fournis « en tant que service ». La sécurité des données doit donc traiter de la protection des données sensibles dans l'ensemble des environnements. Les organisations informées des risques reconnaissent que la protection des données n'est pas simplement une question de pare-feu, mais de politique unifiée, de supervision et de contrôles mesurables.

Le National Institute of Standards and Technology (NIST) définit le cycle de vie de l’information comme des étapes comprenant la création, le traitement, l’utilisation, le stockage et la disposition, un modèle qui sous-tend les stratégies modernes de sécurité des données (NIST, 2016). La même recherche montre que savoir comment les données circulent et où les contrôles s’appliquent est fondamental pour une protection efficace.

Les gouvernements estiment l’impact économique d’une cyberactivité malveillante entre 57 et 109 milliards USD en une seule année, soulignant à quel point il est essentiel pour les dirigeants d’entreprise de considérer la sécurité des données comme un risque pour l’entreprise, et pas seulement comme un problème IT (White House, 2018).

8 Composants clés de la sécurité des données

La sécurité des données est mieux vue comme un ensemble de composants interconnectés, chacun répondant en partie à la question : Quelles données avons-nous, où sont-elles, qui les utilise et comment réduisons-nous le risque ?

1. Découverte et classification des données

La découverte et la classification des données éliminent les conjectures de la protection des données. La découverte automatisée identifie les données sensibles — telles que les informations personnelles, les données de paiement, les dossiers de santé et les IP confidentielles — à travers les points de terminaison, les serveurs, les bases de données, les SaaS et le stockage cloud.

La classification applique ensuite des étiquettes cohérentes (par exemple, public, interne, confidentiel, hautement confidentiel), afin que les contrôles d'accès et les politiques puissent être appliqués en fonction de l'importance commerciale et des obligations réglementaires.

Sans découverte et classification fiables, la plupart des autres investissements en sécurité des données fonctionnent à l'aveugle.

2. Inventaire des données et traçabilité

Un inventaire des données est l'enregistrement structuré des ensembles de données clés, y compris où ils résident, qui les possède et quels systèmes et services les utilisent. La traçabilité des données suit comment ces ensembles de données circulent, se transforment et sont accessibles au fil du temps.

L'inventaire et la traçabilité sont essentiels pour reconstruire les incidents et prouver que des contrôles appropriés étaient en place. Cette combinaison permet aux équipes de répondre à des questions telles que :

- Quelles applications et services traitent les données des clients ?

- Quels systèmes et utilisateurs ont été impliqués dans un incident donné ?

- Quel est l'impact en aval si un outil SaaS ou un service AI est compromis ?

3. Contrôle d'accès et sécurité des identités

Pour la plupart des attaques, compromettre une identité est la route la plus rapide vers les données. Par conséquent, le contrôle d'accès et la sécurité des identités sont au cœur de la protection des données.

Les pratiques efficaces incluent :

- Imposer un accès minimal aux ensembles de données sensibles

- Appliquer une authentification multi-facteurs et un accès conditionnel pour les actions à haut risque

- Surveiller les modèles d'accès inhabituels, en particulier pour les comptes privilégiés et de serviceDes contrôles d'identité faibles contournent efficacement de nombreuses autres défenses.

En revanche, une sécurité robuste des identités empêche une proportion significative des incidents potentiels de données avant qu'ils ne commencent.

4. Prévention des pertes de données et inspection du contenu

Les outils de prévention des pertes de données (DLP) et d'inspection du contenu examinent le contenu et le contexte des mouvements de données — par exemple, les courriels, les téléchargements de fichiers et les transferts de points de terminaison — et appliquent des règles telles que :

- Bloquer les courriels sortants contenant des données financières ou de santé non cryptées

- Crypter les messages contenant des identifiants spécifiques ou des étiquettes de classification

- Avertir les utilisateurs lorsqu'ils tentent d'envoyer de grands ensembles de données à des comptes personnels ou des outils non sanctionnés

Étant donné que le DLP traditionnel, cloisonné, peut être aveugle aux chemins d'exfiltration modernes et multi-canaux, il est désormais essentiel que le DLP soit intégré dans une architecture de sécurité des données plus large.

5. Gestion de la posture de sécurité des données (DSPM)

La gestion de la posture de sécurité des données (DSPM) apporte une mentalité d'évaluation continue aux données dans les environnements cloud et hybrides. Les outils DSPM :

- Découvrent et classifient les données sensibles à travers les services cloud

- Identifient les erreurs de configuration, les accès excessivement permissifs et les partages risqués

- Cartographient les chemins d'attaque probables des actifs exposés à l'internet vers les magasins de données de grande valeur

Le DSPM est essentiel pour comprendre quelles expositions de données cloud représentent un risque commercial matériel, plutôt que de traiter toutes les découvertes de configuration comme égales.

6. Cryptage et tokenisation

Le cryptage et la tokenisation sont des sauvegardes clés lorsque les contrôles préventifs échouent :

Le cryptage au repos et en transit protège les données si les serveurs, les sauvegardes ou les appareils sont compromis.

La tokenisation et l'anonymisation réduisent l'utilisation d'identifiants réels dans des environnements tels que les tests, l'analyse et l'entraînement AI.

Ces contrôles influencent significativement la manière dont les régulateurs et les tribunaux voient les incidents. Par exemple, une violation impliquant des données correctement cryptées ou pseudonymisées est souvent traitée différemment de celle exposant des enregistrements bruts.

7. Surveillance, détection et réponse

La sécurité moderne des données nécessite la capacité de détecter et de répondre à des activités de données suspectes, y compris :

- Des volumes de téléchargement inhabituels ou des exportations à partir de systèmes de référence

- Un accès depuis des lieux ou des appareils inattendus

- Des comptes privilégiés ou des identités de service se comportant de manière anormale

Par exemple, Trend Vision One™ intègre la télémétrie de sécurité des données avec la détection et réponse étendue (XDR), permettant aux analystes de corréler les mouvements de données avec les événements de points de terminaison, de réseau, de courriel et de cloud et de répondre depuis une seule plateforme.

8. Gouvernance, politiques de sécurité des données et conformité

La gouvernance et la conformité garantissent que la sécurité des données est alignée sur les objectifs commerciaux et les exigences réglementaires. Cela comprend :

- La propriété et la responsabilité des données

- Les cadres politiques et les normes

- Les évaluations des risques, les audits et les rapports

C'est là que les parties prenantes en matière de sécurité, de confidentialité, de juridique et d'affaires s'alignent sur ce à quoi ressemble le « risque de données acceptable » et comment il sera maintenu.

Menaces et attaques de sécurité des données

Bien que toutes les menaces cybernétiques ne ciblent pas directement les données, les attaques qui causent les dommages les plus durables impliquent presque toujours la compromission, le vol ou l'abus d'informations.

Violations de données et accès non autorisé aux données

Une violation de données se produit lorsque des données sont accédées, volées ou divulguées sans autorisation. Cela se produit souvent en exploitant des vulnérabilités, des identifiants faibles ou des erreurs de configuration.

L'impact commercial dépend fortement du type de données impliquées : l'exposition des dossiers clients, des données de santé ou des secrets commerciaux présente des profils de risque différents des journaux opérationnels anonymisés.

Ransomware et double extorsion

Les groupes de ransomware utilisent de plus en plus des tactiques de double extorsion, exfiltrant des données sensibles avant de chiffrer les systèmes puis menaçant de publier ou de vendre les données si l'organisation ne paie pas.

Cela signifie :

- Des sauvegardes robustes seules sont insuffisantes ; le vol de données est central au modèle d'extorsion.

- De nombreux incidents de ransomware sont également des violations de données déclarables, avec des obligations légales et réglementaires associées.

- La capacité de limiter ce qui peut être exfiltré — par segmentation, privilège minimal et surveillance — est cruciale.

Fuites de données et menaces internes accidentelles

Une fuite de données fait généralement référence à une exposition ou une divulgation involontaire de données, telles que :

- Envoyer une feuille de calcul sensible au mauvais destinataire

- Partager des documents cloud avec un accès trop large (par exemple, « toute personne avec le lien »)

- Télécharger des documents internes sur des outils AI publics pour obtenir de l'aide

Les données de l'ICO soulignent que les divulgations accidentelles sont parmi les causes les plus fréquentes des incidents signalés, même si elles reçoivent moins d'attention médiatique que les grandes violations.

Vol de données par des insiders et IT fantôme

Les menaces internes malveillantes — ou les individus sous pression externe — peuvent exfiltrer délibérément des données en utilisant :

- Des outils de stockage ou de partage de fichiers non approuvés

- Des comptes de courriel personnels

- Des captures d'écran ou des appareils externes

L'IT fantôme, où les équipes adoptent des applications non sanctionnées, amplifie ce risque. La surveillance des mouvements de données, la restriction des canaux à haut risque et l'application de conséquences internes claires pour les abus sont des mesures clés.

Erreurs de configuration du cloud et stockage exposé

Les erreurs de configuration du cloud sont un moteur majeur de l'exposition involontaire des données. Les scénarios courants incluent :

- Des buckets de stockage cloud laissés accessibles au public

- Des rôles IAM trop larges permettant un accès en lecture étendu

- Des environnements de test ou de développement semés de données de production en direct

Le DSPM, combiné à des pratiques de sécurité cloud solides, aide à identifier et à prioriser ces expositions, en concentrant la remédiation sur les erreurs de configuration qui exposent des informations sensibles plutôt que de traiter toutes les déviations comme égales.

Exfiltration des données activée par l'IA et abus de modèles

Alors que les organisations adoptent des assistants IA et des IA agentiques, les données sensibles circulent de plus en plus dans les invites, les historiques de conversation et les ensembles de données d'entraînement. À partir de là, les adversaires peuvent :

- Intégrer des instructions cachées dans des documents ou des pages web pour manipuler les agents

- Déclencher des agents pour récupérer et transmettre des documents ou des enregistrements internes

- Exploiter des protections faibles au niveau des agents pour contourner les contrôles d'accès existants

Cela crée de nouveaux canaux d'exfiltration que la surveillance traditionnelle peut ne pas encore couvrir, rendant crucial pour les entreprises d'évoluer leurs systèmes de cybersécurité pour inclure la gestion des risques liés à l'IA.

Exposition des données de la chaîne d'approvisionnement et des tiers

Les partenaires, fournisseurs et prestataires de services détiennent ou traitent souvent des copies de vos données. La compromission de ces tiers — y compris les fournisseurs AI, SaaS ou de services gérés — peut entraîner des violations secondaires qui affectent toujours vos clients et la perception des régulateurs de la posture de sécurité de votre organisation.

Les évaluations des risques des tiers, les exigences contractuelles de sécurité et la surveillance continue sont donc centrales à la sécurité des données.

Sécurité des Données à Travers les Environnements

Les données circulent à travers de nombreux environnements différents, chacun avec son propre profil de risque. Une approche moderne applique des principes cohérents tout en ajustant les contrôles au contexte.

Sécurité des données dans le cloud

Les plateformes cloud et les services SaaS stockent désormais de grands volumes de données critiques pour les entreprises et de données personnelles. Une sécurité efficace des données dans le cloud nécessite :

- Une découverte complète et une gestion de la posture de sécurité des données (DSPM) pour comprendre où se trouvent les données sensibles et comment elles sont exposées.

- Des contrôles d'identité robustes et un accès conditionnel pour les services cloud.

- Une intégration avec des contrôles de sécurité cloud plus larges, y compris la gestion des configurations et la protection des charges de travail.

Sécurité des données pour les courriels et la collaboration

Les outils de courriel et de collaboration sont centraux pour la communication d'entreprise, et donc pour le risque de données. Lorsqu'un compte de courriel est compromis, les attaquants peuvent :

- Intercepter ou manipuler les communications financières et les détails de paiement.

- Récolter des documents d'identité et des informations personnelles pour la fraude.

- Envoyer des messages de phishing convaincants aux clients et partenaires pour étendre la compromission.

De nombreux incidents déclarables proviennent également de simples erreurs : courriels mal adressés, listes de diffusion mal configurées ou enregistrements de réunions surpartagés.

Une sécurité efficace des données par courriel combine :

- Des contrôles centrés sur l'utilisateur – formation à la sensibilisation, invites de protection (par exemple, avertissements de destinataire externe) et directives claires pour la manipulation des pièces jointes sensibles.

- Des protections techniques – sécurité avancée des courriels et de la collaboration pour arrêter le phishing, le BEC et les malwares, ainsi que le DLP sortant et le chiffrement pour contrôler les données sortant via les courriels et le partage de fichiers.

- Des capacités de recherche et de remédiation – la capacité de localiser, de rétracter ou de mettre en quarantaine rapidement les messages mal envoyés ou malveillants.

Les mêmes principes s'appliquent aux plateformes de collaboration, qui stockent de plus en plus de journaux de discussion, de documents et d'enregistrements contenant des informations sensibles.

Sécurité des données sur les points de terminaison et les appareils

Les points de terminaison — ordinateurs portables, ordinateurs de bureau, appareils mobiles et serveurs — sont là où les données sont créées, éditées et fréquemment mises en cache. Même lorsque le système source est dans le cloud, les utilisateurs souvent :

- Synchronisent des copies locales de fichiers.

- Stockent des identifiants et des jetons dans les navigateurs et les applications.

- Travaillent hors ligne avec des documents sensibles.

Cela rend les points de terminaison des cibles attractives pour les malwares et les attaquants ciblés.

Les contrôles clés de sécurité des points de terminaison incluent :

- Logiciel de sécurité des points de terminaison, durcissement et chiffrement complet du disque.

- DLP des points de terminaison pour gérer les transferts vers les médias amovibles, les applications cloud personnelles et les imprimantes.

- Détection et réponse des points de terminaison (EDR) pour identifier rapidement les menaces et automatiser les réponses.

- Capacités de nettoyage à distance, d'isolement et de réponse pour les appareils compromis ou perdus.

Sécurité des données pour les applications, bases de données et charges de travail IA

Les applications et les bases de données contiennent déjà certaines des données structurées et non structurées les plus précieuses de l'organisation. Maintenant, avec l'ajout de l'IA, le risque de cybersécurité a évolué et est devenu encore plus centré sur les données.

La recherche sur les agents IA démontre comment une injection de commande indirecte cachée dans des pages web, des fichiers Office ou des images peut forcer silencieusement des agents multi-modaux à exfiltrer des documents, des secrets ou des historiques de conversation auxquels ils peuvent accéder – sans aucune instruction explicite de l'utilisateur.

Avec la sécurité des données, l'IA apporte à la fois des capacités de défense puissantes et de nouveaux risques pour les données :

- Défense de la sécurité IA : L'IA peut analyser de grands volumes de télémétrie, détecter les accès anormaux aux données et aider à prédire quels actifs sont les plus exposés.

- Risque de sécurité IA : Les agents IA et les grands modèles de langage peuvent être manipulés pour divulguer des données sensibles qu'ils peuvent voir.

Pour les applications et les plateformes IA, les mesures de sécurité des données pertinentes incluent :

- Conception sécurisée des applications et des API – pour prévenir les injections, les failles logiques et l'exfiltration de données via des services vulnérables.

- Contrôles des bases de données et des lacs de données – y compris le durcissement, le chiffrement, les accès granulaires et la surveillance des activités.

- Politiques d'entreprise et gouvernance analytique IA – régulant comment les données d'entraînement, les invites et les sorties sont traitées, et s'assurant que les agents IA adhèrent aux politiques d'accès et de rétention des données.

Sécurité des données par rapport à la protection de périmètre traditionnelle

La sécurité périmétrique traditionnelle se concentre sur les limites du réseau, en empêchant les menaces de pénétrer dans le « château ». En revanche, la sécurité des données moderne suppose que les menaces peuvent provenir de n’importe où : endpoint, service cloud, chaîne d’approvisionnement. Il protège les données elles-mêmes, quel que soit leur emplacement.

Ce changement s'aligne sur l'architecture Zero Trust : ne faites aucune confiance par défaut, vérifiez chaque connexion et protégez chaque objet. La sécurité centrée sur les données implique de se concentrer sur la manière dont les données sont consultées, utilisées, déplacées et éliminées dans l’infrastructure IT, et pas seulement dans les limites du réseau.

Les organisations doivent passer de la question « Où se situe notre frontière ? » à « Comment nos données sont-elles gérées, consultées et protégées dans l’ensemble de l’environnement et des services ? » La question critique ne devient pas un lieu, mais un contrôle, une visibilité et une responsabilité.

Aspect

Data Security

Protection périmétrique traditionnelle

Portée de la sécurité

S’applique aux données au repos, en transit et utilisées sur tous les systèmes et plateformes.

Se concentre sur la sécurisation du périmètre d’un réseau (par ex., pare-feu, routeurs).

Approche

S’applique aux données au repos, en transit et utilisées sur tous les systèmes et plateformes.

Large, basé sur la localisation et repose sur le blocage des accès non autorisés.

Détection des menaces

Utilise la surveillance centrée sur les données, la détection des anomalies et la prévention des pertes de données (DLP).

Utilise des systèmes de détection/prévention des intrusions (IDS/IPS) en périphérie du réseau.

Conformité et gouvernance

S’aligne sur les réglementations de protection des données (par ex., RGPD, HIPAA).

Peut ne pas répondre entièrement aux exigences de conformité spécifiques aux données.

Exemples technologiques

Chiffrement, tokenisation, DLP, Zero Trust, IAM (Identity & Access Management).

Pare-feu, VPN, IDS/IPS, DMZ (zones démilitarisées).

Approches de la sécurité des données par rapport à la conformité uniquement

Les cadres de conformité sont précieux. Ils fixent des seuils minimums de protection, génèrent des preuves d’audit et soutiennent l’alignement réglementaire. Mais la conformité seule ne suffit pas. Un état d’esprit axé uniquement sur la conformité peut laisser des lacunes opérationnelles, des angles morts technologiques et des lacunes en matière de résilience.

La sécurité des données doit être intégrée à la stratégie, pas seulement à une case à cocher de certification. Lorsque les organisations alignent les contrôles de sécurité des données sur les risques commerciaux, mesurent les résultats et mettent à jour la politique/processus/technologie de manière dynamique, elles atteignent les performances et la protection. Au fil du temps, les politiques évoluent en bonnes pratiques, et les systèmes deviennent mesurables et responsables.

Aspect

Data Security

Approche de conformité uniquement

Objectif principal

Protégez les données contre les violations et les accès non autorisés

Respectez les exigences réglementaires et évitez les pénalités

Concentration

Réduction des risques et défense proactive

Préparation à la documentation et à l’audit

Activités clés

Chiffrement, contrôle d'accès, surveillance des menaces, correctifs

Politiques, procédures, rapports, certifications

Résultat

Forte résilience contre les cyberattaques

Conformité légale, mais failles de sécurité potentielles

Risque

Réduction du risque de violations

Risque plus élevé si la conformité est traitée comme l’objectif final

Gestion de la Sécurité des Données : Comment la Protection est Gouvernée

La gestion de la sécurité des données se réfère à la couche opérationnelle et de gouvernance qui maintient la protection des données fonctionnelle dans le temps.

Une gestion efficace des risques cybernétiques inclut typiquement :

- Rôles et responsabilités définis – une propriété claire des ensembles de données clés, des contrôles de sécurité et de l'interprétation réglementaire (y compris le rôle de délégué à la protection des données, le cas échéant).

- Processus de risque intégrés – des évaluations d'impact sur la protection des données (DPIA) et des revues de risque pour les nouveaux systèmes, outils SaaS et initiatives IA.

- Procédures opérationnelles standardisées – approches cohérentes pour les demandes d'accès, les revues des permissions, l'intégration/désintégration et le traitement des données par des tiers.

- Métriques significatives – visibilité de la couverture de la découverte et de la classification, niveaux d'exposition des données (surtout dans le cloud), taux d'incidents et temps de détection et de confinement des événements centrés sur les données.

Sans une approche de gestion structurée, les organisations peuvent posséder des outils puissants mais être incapables de répondre à des questions de base telles que : « Où nos données les plus sensibles sont-elles actuellement exposées ? » ou « Avons-nous entièrement contenu le dernier incident ? ».

Normes et Réglementations de Sécurité des Données

Les organisations sont soumises à une gamme de normes et de réglementations de sécurité des données, y compris :

- RGPD du Royaume-Uni et la Loi sur la protection des données de 2018

- Réglementations sectorielles dans les services financiers, les soins de santé et les infrastructures critiques

- Normes internationales de sécurité de l'information telles que ISO/IEC 42001

- Instruments de l'UE tels que NIS2 et DORA pour de nombreuses organisations liées au Royaume-Uni opérant en Europe

Ces cadres façonnent les exigences en matière d'évaluation des risques, de contrôles, de notification des violations et de preuves de diligence raisonnable.

Rôle du délégué à la protection des données dans la sécurité des données

En vertu du RGPD du Royaume-Uni, certaines organisations sont tenues de nommer un délégué à la protection des données (DPO), en particulier lorsqu'elles traitent des données de catégorie spéciale à grande échelle. Le DPO (ou rôle équivalent) :

- Conseille sur les obligations de protection des données et les meilleures pratiques en matière de confidentialité des données.

- Surveille la conformité et la sensibilisation du personnel.

- Supervise les évaluations d'impact sur la protection des données pour les traitements à haut risque.

- Sert de point de contact avec l'ICO.

Même lorsqu'il n'est pas obligatoire, une fonction de DPO peut aider à combler les perspectives légales, de confidentialité et de sécurité dans la gestion de la sécurité des données de l'organisation.

Meilleures Pratiques de Sécurité des Données d'Entreprise à Travers le Cycle de Vie des Données

Voir la sécurité des données d'entreprise à travers le cycle de vie des données aide les organisations à comprendre où les contrôles sont les plus critiques.

Créer et collecter

Limiter la collecte à ce qui est nécessaire pour des objectifs définis.

Protéger les points de capture de données et les API contre les injections et les abus.

Stocker

S'assurer que les systèmes de stockage — sur site ou dans le cloud — sont durcis, chiffrés, segmentés et surveillés.

Éviter les copies non gérées et les répertoires fantômes des ensembles de données sensibles.

Utiliser et partager

Gouverner comment les données sont accessibles et partagées via les courriels, les outils de collaboration et les services IA.

Appliquer un accès minimal et des contrôles conscients des données pour réduire le partage inapproprié.

Archiver

Conserver les données uniquement aussi longtemps que nécessaire, conformément aux exigences légales et commerciales.

Maintenir des contrôles de sécurité équivalents pour les données archivées et conserver la capacité de répondre aux demandes de droits des sujets.

Éliminer

Mettre en œuvre des processus de suppression et de destruction sécurisés pour les données et les médias.

Vérifier et documenter la suppression lorsque les cadres réglementaires ou contractuels l'exigent.

Outils de Sécurité des Données et Logiciels de Sécurité des Données

D'un point de vue commercial, les outils de sécurité des données et les logiciels de sécurité des données doivent être évalués en fonction de leur efficacité à réduire les risques de données et à soutenir la gouvernance.

Les catégories clés incluent :

- Découverte et classification – pour construire et maintenir une carte fiable des données sensibles à travers les environnements sur site, cloud et SaaS.

- DLP et inspection du contenu – pour appliquer des politiques conscientes des données à travers les courriels, le web, les points de terminaison et les outils de collaboration. Des solutions telles que les capacités DLP intégrées de Trend Micro aident à identifier et à contrôler les données sensibles en mouvement et au repos.

- Gestion de la posture de sécurité des données (DSPM) – pour analyser les magasins de données cloud à la recherche de mauvaises configurations, d'accès risqués et de chemins d'attaque probables vers des ensembles de données critiques.

- Sécurité des identités et des accès – pour protéger les identifiants et gérer les privilèges, en particulier pour les systèmes et les données de grande valeur.

- Protection des points de terminaison et des serveurs – pour bloquer les malwares volants de données, prévenir les outils non autorisés et soutenir le DLP au niveau des points de terminaison.

- XDR et analyses – pour corréler les anomalies dans les mouvements de données avec une activité de menace plus large et permettre des enquêtes plus rapides.

- Chiffrement et gestion des clés – pour protéger les données au repos et en transit, et soutenir les exigences de conformité et de souveraineté des données.

Trend Vision One™ Data Security unifie de nombreuses de ces capacités, offrant une visibilité centralisée, une priorisation intelligente des risques et une réponse rapide pour prévenir les fuites accidentelles, les menaces internes et les attaques centrées sur les données à travers les environnements cloud et sur site.

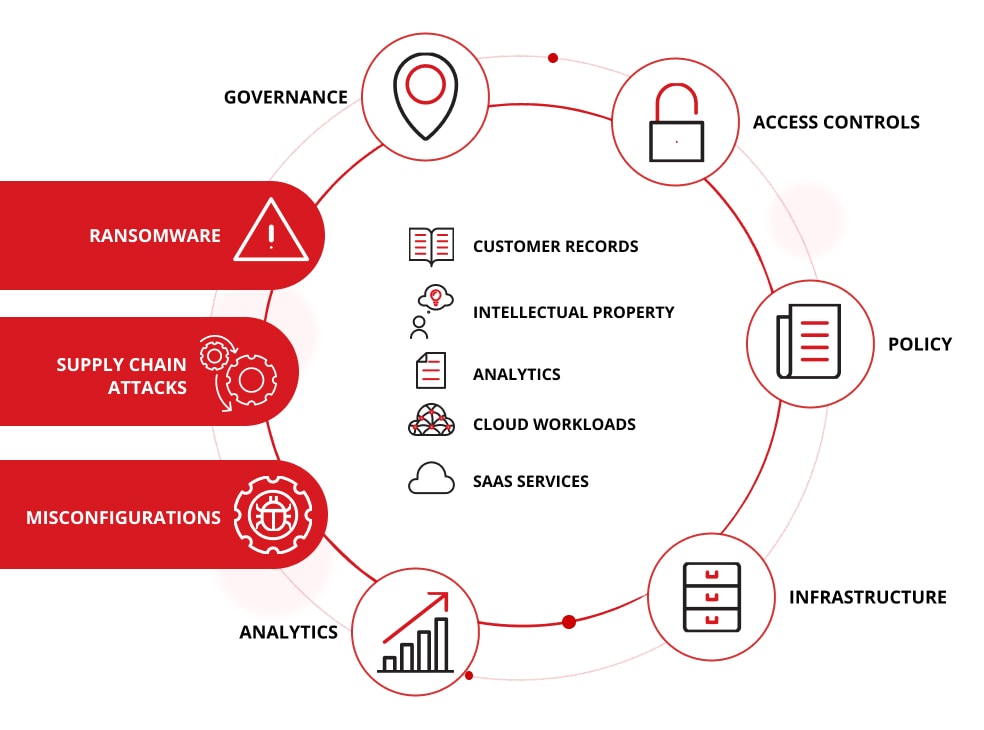

Pourquoi la sécurité des données est importante pour les entreprises d'aujourd'hui

Les données sont au cœur des activités modernes : les dossiers clients, la propriété intellectuelle, l’analytique, les charges de travail cloud et les services SaaS génèrent de la valeur. Pourtant, les données sont également la cible d'adversaires modernes tels que les ransomware, les attaques de la chaîne d'approvisionnement et l'exploitation des erreurs de configuration du cloud. Les organisations avec une surveillance des données fragmentées, une infrastrcture non prise en charge ou des contrôles hérités sont exposées.

En adoptant une approche holistique de la sécurité des données qui connecte les politiques, l’infrastructure, l’accès, les contrôles, l’analytique et la gouvernance, les entreprises réduisent les risques, favorisent l’innovation et renforcent la résilience. Ils respectent les obligations réglementaires et renforcent la confiance des parties prenantes. Ils transforment également les données en actifs stratégiques plutôt qu'en passif.

Sécurité des Données Moderne avec Trend Micro

L'approche de Trend Micro en matière de sécurité des données modernes se concentre sur le traitement de la protection des données comme une discipline proactive basée sur les risques plutôt que comme une collection de contrôles déconnectés.

Trend Vision One™ Data Security est conçu pour :

- Fournir une visibilité centralisée.

- Évaluer la posture de sécurité des données.

- Appliquer des politiques intelligentes et détecter les anomalies.

- Accélérer les enquêtes et les réponses.

Pour les organisations cherchant à aller au-delà des solutions DLP traditionnelles et pointues, Trend Vision One Data Security offre une voie vers une protection complète et centrée sur les données qui soutient l'innovation AI et plus encore, tout en maintenant les risques dans des limites acceptables.

Scott Sargeant, vice-président de la gestion des produits, est un leader technologique chevronné avec plus de 25 ans d’expérience dans la fourniture de solutions de classe entreprise dans le paysage de la cybersécurité et de l’IT.

Foire aux questions (FAQ)

Qu'est-ce que la sécurité des données ?

La sécurité des données est la pratique consistant à protéger les informations sensibles contre l'accès non autorisé, la modification, la perte ou le vol grâce à une combinaison de politiques, de processus et de technologies de sécurité appliquées de manière cohérente à travers tous les systèmes et environnements.

Pourquoi la protection des données est-elle importante ?

La protection des données est importante car les incidents centrés sur les données entraînent les dommages financiers, juridiques et de réputation les plus significatifs, et les organisations sont responsables envers les clients, les régulateurs et les partenaires de la manière dont les informations personnelles et commerciales sont traitées.

Comment pouvez-vous sécuriser les données ?

Vous pouvez sécuriser les données en sachant où se trouvent vos données sensibles, en limitant et en surveillant qui peut y accéder, en les chiffrant au repos et en transit, en appliquant des politiques conscientes des données sur la manière dont elles sont partagées, et en vous assurant que vous pouvez détecter et répondre rapidement à toute activité suspecte.

Quels sont les principaux composants de la sécurité des données ?

Les composants de base incluent la découverte et la classification, l'inventaire des données et la traçabilité, le contrôle d'accès et la sécurité des identités, le DLP et l'inspection du contenu, le DSPM, le chiffrement et la tokenisation, la surveillance et la réponse, et la gouvernance par des politiques et la conformité.

Qu'est-ce que la gestion de la posture de sécurité des données (DSPM) ?

Le DSPM est une approche et un ensemble d'outils qui analysent en continu où les données sont stockées à travers les environnements cloud et hybrides, comment elles sont configurées, qui peut y accéder et comment les attaquants pourraient les atteindre, afin que les risques de sécurité des données les plus importants puissent être priorisés et traités.

La sécurité des données est-elle la même chose que la confidentialité des données ?

Non. La sécurité des données se concentre sur la manière dont les données sont protégées, tandis que la confidentialité des données se concentre sur les raisons et les règles selon lesquelles les données sont collectées et traitées, mais les deux doivent travailler ensemble pour répondre aux exigences légales et maintenir la confiance.

Chaque organisation a-t-elle besoin d'un délégué à la protection des données ?

Toutes les organisations ne sont pas légalement tenues de nommer un délégué à la protection des données, mais celles qui traitent des données personnelles ou de catégorie spéciale à grande échelle le sont souvent ; beaucoup d'autres choisissent encore de créer un rôle équivalent pour coordonner les activités de confidentialité et de sécurité des données.