Menaces, TTP et résilience réels

Nous répliquons les mêmes tactiques, techniques et procédures (TTP) utilisés par les acteurs malveillants dans les cas de réponse aux incidents. Au lieu de suivre des scénarios génériques, vous faites face à des comportements d'adversaire authentiques ciblant des organisations, y compris vos applications d'IA et de LLM. C'est le moyen le plus pertinent et efficace d'évaluer votre résilience.

Des attaques sur mesure, des défenses éprouvées

Nous ne nous contentons pas de simuler des menaces génériques, nous répliquons des attaques sur mesure. La démonstration de la façon dont les attaques évoluent à travers vos défenses illumine les écarts de détection masqués. Le résultat : des tests précis pour un ajustement de règle plus rapide, des réponses plus précises et des améliorations de votre posture de sécurité.

Dépassez la conformité avec des tests alignés sur les risques

Les cadres réglementaires tels que DORA, NIS2 et NIST exigent des tests réalistes et dirigés par des menaces. Nos services d'équipes rouges et violettes respectent ces normes, en offrant des évaluations basées sur les risques qui vont au-delà de la conformité. Grâce aux connaissances approfondies sur votre environnement et vos outils, nous vous aidons à respecter les exigences réglementaires tout en créant une posture de sécurité plus solide et proactive, prête à faire face aux menaces en évolution.

Équipes rouges

Les équipes rouges sont une mission à portée globale et axée sur les menaces qui imite des assaillants réels. De l'ingénierie sociale à l'exploitation des surfaces d'attaque exposées, nous testons les défenses avec les mêmes techniques que les adversaires potentiels pour atteindre des actifs précieux sans se faire détecter. Les tests d'équipes rouges pourraient diminuer les incidents de sécurité de 25 % et réduire les coûts associés de 35 %, tout en améliorant votre posture de sécurité. *

Réalisme de l'intérieur

Nous agissons comme de véritables assaillants extérieurs. Qu'il s'agisse de phishing, d'une infrastructure exposée ou d'identifiants volés, nous répliquons des vecteurs d'entrée réels pour tester les défenses de votre périmètre sans raccourcis ni accès pré-organisé.

Kill chain complète

Notre processus suit le cycle de vie complet de l'attaque, de la compromission initiale au mouvement latéral, en passant par l'escalade de privilège, la prise de contrôle de domaine et l'exfiltration de données, comme démontré dans des cas réels.

Exposez les failles grâce à des tests secrets

L'engagement est secret dès la conception : seule l'équipe blanche est informée. Cela assure une authenticité optimale lors des tests de vos capacités de détection, de remontée et de réponse, face à une pression réelle.

Fonctionnement

Nous commençons par une définition de périmètre sur mesure afin de définir les objectifs, les modèles de menaces et les règles d'engagement. Ensuite, nous déployons des simulations conflictuelles en plusieurs phases. Au cours de l'opération, nous restons en contact avec l'équipe blanche via un canal de communication hors bande, pour la tenir informée. Une fois l'engagement terminé, vous recevrez un rapport détaillé expliquant nos méthodes, les TTP et des recommandations hiérarchisées et pratiques.

Planification

Simulation d'attaque

Collaboration au quotidien

Rapports et recommandations

Exercice d’équipe violette

Idéales pour les organisations prêtes à collaborer, les équipes violettes associent des actions offensives et défensives pour améliorer la détection et la réponse. Un analyste travaille avec votre équipe bleue, en lui montrant la détection en temps réel dans Trend Vision One et en fournissant des retours continus entre les équipes, pour créer une expérience collaborative pratique dans un scénario d'incident assumé.

Apprentissage pratique

Votre équipe SOC travaille en partenariat avec nos experts en attaques au sein d'un environnement pratique et collaboratif. Lorsque nous émulons le comportement d'un assaillant, vos défenseurs bénéficient d'informations en temps réel sur les menaces qui se présentent et sur la manière de les arrêter.

Accélérez votre posture de sécurité

En seulement cinq jours, vous constaterez des améliorations dans les méthodes de détection et de réponse de votre équipe, grâce à des scénarios d'incident supposés inspirés des menaces que vous êtes susceptible de subir.

Intégration de Trend Vision One

Nous nous intégrons à la plateforme Trend Vision One et à votre pile de sécurité existante. Cela nous permet de co-développer des détections, d'affiner la logique d'alerte et de visualiser le mouvement des assaillants, pour une couverture de détection maximale.

Principales étapes du service :

Planification

Un appel préliminaire pour discuter des dates de lancement, de la structure de l'équipe, du périmètre et des instructions de la mission. Cet appel a lieu 14 jours avant l'engagement en général.

Collaboration

Appels quotidiens entre notre équipe violette et votre équipe bleu pour partager des connaissances et favoriser la collaboration.

Apprentissage

Votre équipe maîtrisera les fonctionnalités de Trend Vision One, la réponse aux incidents et la détection des menaces.

Informations

Nous découvrirons les problèmes, les erreurs, les erreurs de configuration et les « portes ouvertes » à partager à votre équipe de sécurité après le début du test.

Équipes rouges pour l'IA générative et les LLM

Les équipes rouges dédiées de Trend pour les difficultés liées à l'IA générative et aux LLM mettent à l'épreuve la sécurité de vos applications d'IA et alignent les évaluations sur les 10 principaux risques de l'OWASP pour vous aider à atténuer les menaces réelles.

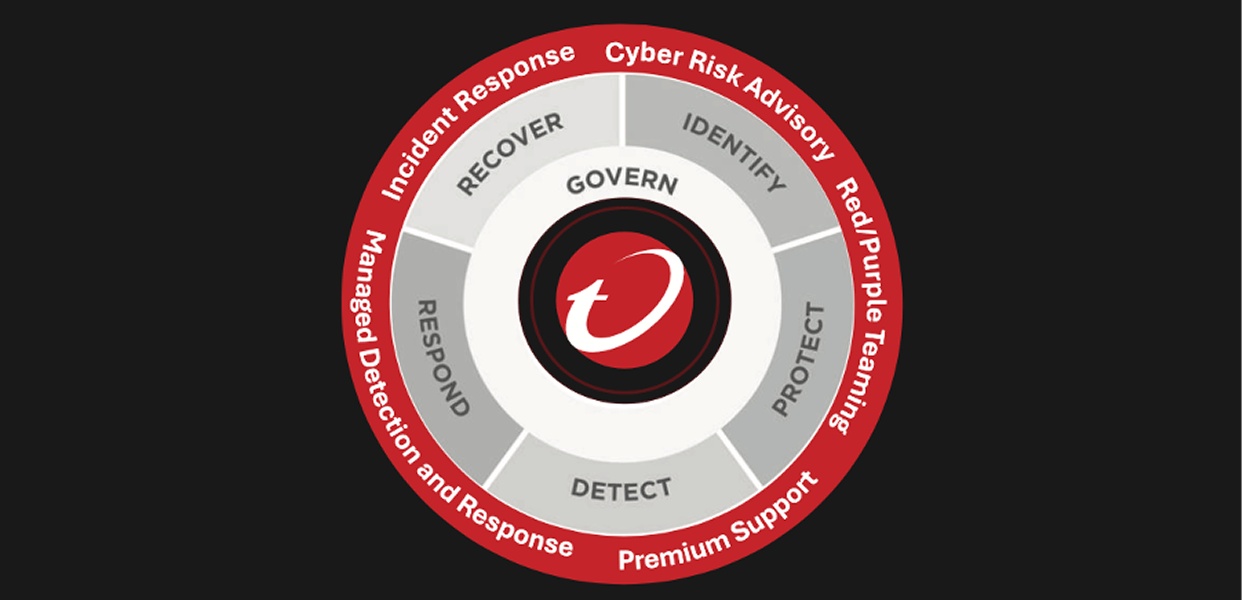

La différence Trend

La plupart des services de sécurité s'arrêtent aux tests de pénétration. Trend va plus loin, en associant des dizaines d'années d'expérience en menaces à une veille de premier plan et des techniques d'assaillants réelles. Qu'il s'agisse des équipes rouges et des tests conflictuels de l'IA et des LLM, ou encore de missions complètes d'équipes violettes, Trend découvre les écarts entre les personnes, les processus et la technologie pour fournir des informations exploitables qui renforcent, valident et opérationalisent votre posture de sécurité.

Voix du client

« L'expertise technique et le professionnalisme démontrés par l'équipe rouge de Trend ont été inestimables pour notre organisation. Son approche méticuleuse pour simuler des cyberattaques réelles nous a fourni des informations exploitables pour améliorer la résilience de notre sécurité. »

Mikkel Madsen, Responsable des opérations de sécurité IT, aéroport de Copenhague

Découvrez d'autres services Trend Vision One

*Source : Forrester Research, « How to Get the Most Out of Red Teaming », 3 mai 2024.

Prêt à transformer votre stratégie de cybersécurité ? »

Nous sommes à votre écoute.

*Source : Forrester Research, « How to Get the Most Out of Red Teaming », 3 mai 2024.