12 Arten von Social Engineering-Angriffen

12 Arten von Social Engineering-Angriffen

Social Engineering-Angriffe nutzen menschliche Psychologie statt technische Schwachstellen. Diese manipulativen Taktiken sollen Personen dazu bringen, vertrauliche Informationen offenzulegen oder Maßnahmen durchzuführen, die die Sicherheit gefährden – oft ohne sie zu erkennen. Da Cyberkriminelle ihre Techniken weiter verfeinern, ist es wichtig, dass Einzelpersonen und Organisationen die verschiedenen Formen verstehen, die diese Angriffe annehmen können.

Nachfolgend finden Sie zwölf der häufigsten Arten von Social Engineering-Angriffen, die mit einer neuen Perspektive und einem neuen praktischen Kontext erklärt werden.

Phishing

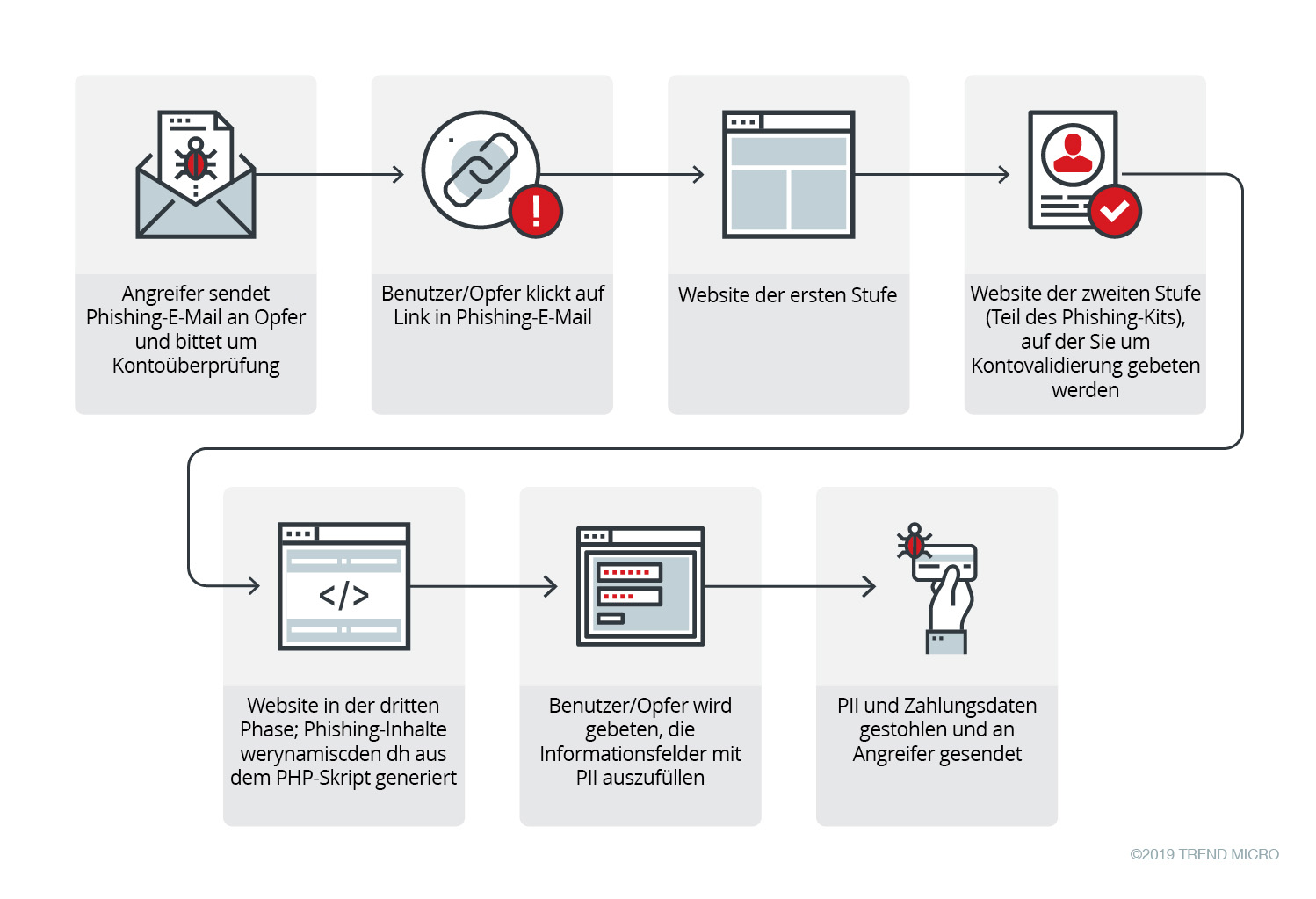

Phishing ist eine Art von Cyberangriff, bei dem Angreifer sich als vertrauenswürdige Entitäten ausgeben, wie Banken oder Dienstleister, um betrügerische Nachrichten zu senden, normalerweise per E-Mail. Ziel ist es, Opfer dazu zu verleiten, auf schädliche Links zu klicken oder bösartige Anhänge herunterzuladen, was zu Datendiebstahl oder Malware-Infektionen führt.

Angreifer entwerfen diese Nachrichten, um Emotionen wie Angst oder Neugier zu manipulieren, um ihre Opfer zu zwingen, auf einen Link zu klicken oder sensible Informationen bereitzustellen. Eine Nachricht könnte Sie z. B. warnen, dass Ihr Konto gesperrt wird, es sei denn, Sie überprüfen Ihre personenbezogenen Daten sofort.

Spear Phishing

Spear-Phishing bringt das Phishing-Konzept noch weiter, indem Nachrichten an eine bestimmte Person oder Organisation angepasst werden. Angreifer führen eingehende Recherchen durch, um den Inhalt zu personalisieren – wie z. B. die Namen von Kollegen oder aktuelle Projekte –, sodass die E-Mail glaubwürdig und relevant erscheint.

Im Gegensatz zu generischem Phishing ist Spear Phishing schwieriger zu erkennen, da es interne Kommunikation oder vertrauenswürdige geschäftliche Korrespondenz nachahmt. Oft ist es das Tor zu tieferen Netzwerkintrusionen.

Baiting

Das Ködern setzt darauf, ein Ziel mit etwas Ansprechendem zu verlocken, wie z. B. einem kostenlosen Download oder einem verlorenen USB-Laufwerk mit der Bezeichnung „Vertraulich“. Sobald der Köder mit interagiert hat, liefert er Malware oder gewährt dem Angreifer Zugriff auf das System.

Was Köder besonders gefährlich macht, ist, dass sie Neugierde oder Gier wehren – Eigenschaften, die das Sicherheitsbewusstsein im Augenblick außer Kraft setzen können.

Whaling

Whaling zielt auf hochrangige Führungskräfte oder Entscheidungsträger innerhalb einer Organisation ab. Diese Angriffe verschleiern sich oft als legitime Geschäftskommunikation, wie z. B. dringende rechtliche Hinweise oder Lieferantenrechnungen.

Da Führungskräfte auf C-Ebene häufig Zugriff auf vertrauliche Finanzdaten und -systeme haben, kann die Gefährdung ihrer Konten zu groß angelegtem Betrug oder Datenschutzverletzungen führen.

Tailgating

Tailgating, auch bekannt als „Piggybacking“, ist eine physische Social-Engineering-Taktik. Sie tritt auf, wenn eine unbefugte Person Zugang zu einem sicheren Gebäude erhält, indem sie eine Person mit gültigen Anmeldedaten genau verfolgt.

Diese Technik nutzt soziale Normen wie Höflichkeit, wie z. B. das Offenhalten der Tür, was sie in Organisationen ohne starke physische Sicherheitsprotokolle zu einem erheblichen Risiko macht.

Smishing

Smishing oder SMS-Phishing umfasst Textnachrichten, die scheinbar aus seriösen Quellen stammen, wie z. B. Ihrer Bank oder Ihren Lieferdiensten. Diese Nachrichten enthalten Links oder Aufforderungen, die Opfer zu bösartigen Websites führen oder zum Herunterladen von Malware auffordern.

Smishing nutzt die Unmittelbarkeit und wahrgenommene Vertrauenswürdigkeit von Textnachrichten und erhöht die Wahrscheinlichkeit, dass Nutzer ohne Verifizierung klicken.

KI-basierte Betrugsversuche

Mit dem Aufstieg generativer KI nutzen Angreifer jetzt künstliche Intelligenz, um ihre Social-Engineering-Kampagnen zu automatisieren und zu personalisieren. Zu diesen Betrugsfällen gehören:

- KI-generierte Texte, die menschliches Schreiben nachahmen, um überzeugende Phishing-Nachrichten zu erstellen.

- Deepfake-Audio- und Videoimitationen, die die Stimme oder das Erscheinungsbild echter Menschen nachahmen.

- Gefälschte Bilder werden verwendet, um Beweise für betrügerische Ansprüche zu manipulieren oder zu erstellen.

KI ermöglicht es, Angriffe im Maßstab zu vergrößern und gleichzeitig eine persönliche Note zu bieten, die ihre Effektivität verbessert.

Vishing

Vishing, die Abkürzung für Voice Phishing, ist eine Taktik, die Telefonanrufe nutzt, um Opfer dazu zu bewegen, sensible Informationen offenzulegen. Betrüger geben sich häufig als Bankvertreter, IT-Support oder sogar Strafverfolgungsbehörden aus, um Glaubwürdigkeit zu etablieren und ein Gefühl der Dringlichkeit zu schaffen.

Im Gegensatz zu E-Mail-Phishing erzeugt Vishing direkten Druck über Konversationen und fängt Opfer oft mit überzeugendem Dialog oder bedrohlicher Sprache ab.

Scareware

Scareware bombardiert Nutzer mit alarmierenden Nachrichten – normalerweise Pop-up-Anzeigen –, die behaupten, dass das System infiziert ist. Opfer werden aufgefordert, eine „Sicherheitskorrektur“ zu installieren, die oft Malware ist.

Durch die Schaffung von Panik überschreibt Schareware die rationale Entscheidungsfindung. Diese Taktiken werden häufig in gefälschten Antivirus-Kampagnen oder Technologie-Support-Betrug verwendet.

Pretexting

Beim Vortexting wird ein Szenario erstellt, um Vertrauen zu gewinnen und Informationen zu extrahieren. Ein Angreifer kann sich als Kollege, Anbieter oder Autoritätsfigur ausgeben und eine glaubwürdige Geschichte erstellen, um das Ziel davon zu überzeugen, Anmeldeinformationen offenzulegen oder Geldmittel zu überweisen.

Im Gegensatz zu Phishing, bei dem häufig Angst verwendet wird, hängt das Vortexting von Rapport und Vertrauen ab – was es in Unternehmensumgebungen besonders gefährlich macht.

Quishing

Quishing ist eine QR-Code-basierte Phishing-Methode. Er ersetzt legitime QR-Codes durch bösartige Codes – auf Postern, E-Mails oder physischen Standorten. Beim Scannen wird der Code auf gefälschte Websites umgeleitet oder löst Malware-Downloads aus.

Da QR-Codes ihre Ziel-URLs verdecken, scannen Nutzer oft ohne Verdacht, was diesen Angriff subtil und dennoch potent macht.

Kompromittierung geschäftlicher E-Mails (Business Email Compromise, BEC)

BEC ist ein ausgeklügeltes Unternehmen, das sich an internationale Lieferanten oder häufige Überweisungen richtet. Angreifer fälschen oder hacken E-Mail-Konten von Führungskräften, um gefälschte Rechnungen oder Geldtransferanfragen auszustellen.

BEC-Angriffe sind finanziell verheerend und umgehen oft technische Abwehrmaßnahmen, indem sie menschliches Vertrauen und schlechte Verifizierungsprozesse nutzen.

So verhindern Sie Social Engineering-Angriffe

Die Verhinderung von Social Engineering-Angriffen beginnt mit dem Bewusstsein. Diese Bedrohungen nutzen keine Software aus – sie nutzen Menschen aus. Je vertrauter Sie mit Manipulationstaktiken sind, desto besser sind Sie in der Lage, diese zu erkennen.

Ganz gleich, ob die Bedrohung per E-Mail, SMS, Telefonanruf oder sogar über einen QR-Code erfolgt, Social Engineers verlassen sich auf Ablenkung, Dringlichkeit oder verlegtes Vertrauen, um erfolgreich zu sein. Organisationen und Einzelpersonen müssen proaktive Schritte ergreifen, um ihre menschliche Verteidigungsebene zu stärken.

Best Practices zur Risikoreduzierung:

- Systeme auf dem neuesten Stand halten: Aktualisieren Sie regelmäßig Ihr Betriebssystem, Ihre Anwendungen und Cybersicherheitstools, um sich vor bekannten Schwachstellen zu schützen.

- Multifaktor-Authentifizierung (MFA) aktivieren: MFA fügt eine zusätzliche Verifizierungsebene hinzu, die es Angreifern erschwert, gestohlene Anmeldedaten zu missbrauchen.

- Verwenden Sie einen Passwort-Manager: Starke, einzigartige Passwörter für jedes Konto reduzieren den Schaden, den kompromittierte Anmeldedaten verursachen können.

- Seien Sie vorsichtig bei unbekannten E-Mails oder Anhängen: Klicken Sie nicht auf Links und laden Sie keine Dateien herunter, es sei denn, Sie können die Quelle überprüfen.

- E-Mail-Filter konfigurieren: Richte Spamfilter ein, um verdächtige Inhalte zu erkennen und zu blockieren, bevor sie deinen Posteingang erreichen.

- Bleiben Sie ruhig und wachsam: Wenn Sie eine Nachricht oder einen Anruf erhalten, die/der ein Gefühl von Druck oder Dringlichkeit erzeugt, nehmen Sie sich einen Moment Zeit, um innezuhalten und die Informationen zu überprüfen, bevor Sie antworten.

- Recherchieren Sie verdächtige Kontakte: Überprüfen Sie Websites, E-Mails oder Telefonnummern unabhängig, bevor Sie Maßnahmen ergreifen.

- Schränken Sie die Exposition in sozialen Medien ein: Vermeiden Sie eine Überteilung personenbezogener Daten und überprüfen Sie regelmäßig Ihre Datenschutzeinstellungen.

- Kennen Sie die Richtlinien Ihres Unternehmens: Mitarbeiter sollten mit internen Protokollen für Datenverarbeitung, Authentifizierung und Vorfallreaktion vertraut sein.

Trend Micro's Vision One Platform-Lösungen

Trend Vision One™ ist eine Cybersicherheitsplattform, die die Sicherheit vereinfacht und Unternehmen dabei unterstützt, Bedrohungen schneller zu erkennen und zu stoppen, indem mehrere Sicherheitsfunktionen konsolidiert werden, die Angriffsfläche des Unternehmens besser gesteuert und vollständige Transparenz über die Cyberrisikolage des Unternehmens ermöglicht wird.

Die cloudbasierte Plattform nutzt KI und Bedrohungsinformationen von 250 Millionen Sensoren und 16 Bedrohungsforschungszentren auf der ganzen Welt, um umfassende Risikoeinblicke, frühere Bedrohungserkennung und automatisierte Optionen für Risiko- und Bedrohungsreaktionen in einer einzigen Lösung bereitzustellen.