Was ist Phishing?

Stoppen Sie mehr Bedrohungen mit Trend Micro Email Security – fortschrittlicher Schutz für Ihre Inbox!

Phishing Bedeutung

Phishing ist eine Art von Cyberangriff, bei dem Cyberkriminelle generische E-Mails verschicken, die vorgeben, legitim zu sein. Diese E-Mails enthalten betrügerische Links, um die privaten Daten der Benutzer zu stehlen. Phishing-Angriffe sind am effektivsten, wenn die Benutzer nicht wissen, dass dies geschieht.

Phishing ist eine Angriffsmethode, die es bereits seit Mitte der 1990er-Jahre gibt. Alles begann damit, dass eine Gruppe Jugendlicher beschloss, die Chatroom-Funktion von AOL zu nutzen, um sich als AOL-Administratoren auszugeben. Sie stahlen Kreditkartennummern, um sich stets kostenlosen AOL-Zugang sichern zu können.

Im AOL-Chatroom für neue Mitglieder sollten Nutzer Hilfe beim Zugriff auf die Seite erhalten. Die Hacker erstellten Namen, die wirkten wie die von AOL-Administratoren, etwa „AbrechnungBuchhaltung“, und erklärten Benutzern, es gebe ein Problem mit ihrem Konto.

Die Nutzer wurden aufgefordert, eine Kreditkartennummer einzugeben, damit das Problem gelöste werden könne. Die Verbrecher nutzten die Kartennummern dann, um ihre eigenen Konten zu bezahlen. Der Begriff „Phishing“ wurde für diesen und ähnliche Angriffe ins Leben gerufen, wird aber mittlerweile vor allem mit E-Mail-Angriffen in Verbindung gebracht. Phishing-Angriffe gibt es auch heute noch zuhauf. Laut dem Verizon 2021 Data Breach Investigations Report (DBIR), handelte es sich bei 36 % aller Vorfälle um Phishing.

Phishing beruht in erster Linie auf Social Engineering. Deshalb ist es sehr wichtig, dass alle Benutzer verstehen, wie die Angreifer vorgehen, um gewisse menschliche Eigenschaften auszunutzen. Zunächst ist Social Engineering ein Schwindel, mit dem Hacker Benutzer dazu bringen, etwas zu tun, das sie normalerweise nie täten.

Social Engineering kann so einfach sein: als würde eine Person mit vollen Händen eine andere bitten, ihr die Tür zu öffnen. Ein Social-Engineering-Angriff kann auch mit einem USB-Stick mit der Aufschrift „Familienfotos“, den jemand auf einem Parkplatz fallen lässt. Dieser USB-Stick könnte Malware enthalten, die die Sicherheit beeinträchtigt, sobald sie auf einem Computer installiert wird. Dies wird als Ködern bezeichnet.

Als Phishing werden vor allem generische E-Mail-Angriffe bezeichnet. Dabei versendet der Angreifer E-Mails an möglichst viele Adressen, wobei häufig verwendete Dienste wie PayPal oder Bank of America genutzt werden.

In der E-Mail wird behauptet, es gebe ein Problem mit dem Konto. Der Empfänger wird aufgefordert, auf einen Link zu klicken, um zu bestätigen, dass das Konto korrekt ist. Der Link hat in der Regel mindestens eine der folgenden Funktionen:

- Er kann den Nutzer auf eine infizierte Website schicken, die der echten Website ähnlich ist. Sie könnte beispielsweise „www.PayPals.com“ statt „www.PayPal.com“ heißen. Beachten Sie das zusätzliche „s“ in der ersten URL. Sobald der Nutzer auf die infizierte Website geht und versucht, sich anzumelden, erfasst der Hacker die Nutzerkennung und das Passwort.

Der Hacker hat jetzt Zugriff auf das Bankkonto und kann Geld auf ein beliebiges anderes Konto überweisen. Es gibt aber noch einen Nebeneffekt. Der Hacker kennt nun das Passwort, welches möglicherweise auch für andere Konten verwendet wird, etwa für Amazon oder eBay. - Es kann zu einer Infektion des Computers mit heruntergeladener Schadsoftware, sogenannter Malware, kommen. Sobald sie installiert ist, kann sie für zukünftige Angriffe verwendet werden. Die Malware könnte ein Keylogger sein, der die Anmeldeinformationen oder Kreditkartennummern erfasst, oder Ransomware, die Laufwerksinhalte verschlüsselt und ein Lösegeld fordert, üblicherweise in Form von Bitcoins.

Außerdem kann der Hacker den infizierten Computer für Bitcoin-Mining nutzen. Dies findet statt, wenn der Benutzer nicht an seinem Computer ist oder indem dem Benutzer ein Teil der CPU-Leistung vorenthalten wird. Der Hacker kann erfolgreich Bitcoins schürfen und dadurch die Leistung des Computers beeinträchtigen.

Phishing hat sich im Laufe der Jahre weiterentwickelt und umfasst Angriffe auf verschiedene Arten von Daten. Neben Geld können Angriffe auch auf vertrauliche Daten oder Fotos abzielen.

Phishing-Angriffe

Als Phishing-Angriff bezeichnet man eine Aktion oder eine Reihe von Aktionen, die ein Hacker durchführt, um einen Benutzer zu betrügen. E-Mail-Phishing ist oft leicht anhand von Grammatik- und Rechtschreibfehlern zu erkennen. Die Angriffe werden jedoch ausgefeilter. Neue Attacken haben zum Ziel, menschliche Emotionen auszunutzen, etwa Angst, Entrüstung und Neugier.

Der Angriff auf RSA im Jahr 2011 richtete sich gegen nur vier Personen innerhalb des Unternehmens. Die E-Mail war nicht sehr raffiniert, hatte aber Erfolg, weil sie an die richtigen Personen gerichtet war. Die E-Mail mit dem Titel „Einstellungsplan 2011.xls“ sollte die Neugier der Zielpersonen wecken und wäre nicht notwendigerweise interessant für andere Personen in der Firma.

Arten von Phishing

Es gibt viele verschiedene Arten von Phishing-Angriffen. Dazu gehören der klassische E-Mail-Angriff, Social Media-Angriffe und Angriffe mit seltsam anmutenden Namen wie Smishing und Vishing.

Phishing

Phishing umfasst das Versenden von Massen-E-Mails, die scheinbar aus legitimen Quellen stammen, wie Banken oder Online-Diensten. Ziel ist es, Empfänger dazu zu bringen, auf Links zu klicken, die zu gefälschten Websites führen, auf denen sie aufgefordert werden, persönliche Informationen wie Passwörter oder Kreditkartennummern einzugeben.

Spear Phishing

Spear Phishing ist eine gezielte Form von Phishing, die sich an bestimmte Personen oder Organisationen richtet. Hacker personalisieren Nachrichten mithilfe von Informationen über das Ziel, um die Glaubwürdigkeit zu erhöhen, was es für das Opfer wahrscheinlicher macht, sensible Daten zu nutzen und bereitzustellen.

Whaling

Whaling targets high-ranking executives or decision-makers within organizations, such as CEOs or CFOs. These attacks often involve tailored messages that appear to be related to business operations, aiming to gain access to sensitive corporate data or financial information.

Internal Phishing

Internes Phishing tritt auf, wenn Hacker das E-Mail-Konto eines Mitarbeiters kompromittieren und es verwenden, um Phishing-Nachrichten innerhalb des Unternehmens zu senden. Diese E-Mails erscheinen vertrauenswürdig, da sie aus einer bekannten internen Quelle stammen, was es einfacher macht, Empfänger dazu zu bringen, vertrauliche Informationen offenzulegen.

Vishing

Vishing oder Voice Phishing umfasst Angreifer, die sich telefonisch als vertrauenswürdige Entitäten ausgeben. Die Betrüger können behaupten, von einer Bank oder Regierungsbehörde zu stammen, und versuchen, das Opfer dazu zu bringen, sensible Informationen wie Sozialversicherungsnummern oder Kontodaten offenzulegen.

Smishing

Smishing verwendet Textnachrichten (SMS), um Opfer zu täuschen. Angreifer können gefälschte Warnungen von Banken, Lieferunternehmen oder Regierungsbehörden senden, die Empfänger auffordern, auf einen Link zu klicken oder mit personenbezogenen Daten zu antworten.

Social Media Phishing

Bei Social Media Phishing erstellen Hacker gefälschte Profile oder kompromittieren legitime Konten, um Opfer zu erreichen. Sie senden Nachrichten oder posten Links, die zu Phishing-Websites führen, oder fragen nach personenbezogenen Daten unter dem Deckmantel von Freundschaft oder geschäftlichem Interesse.

Pharming

Pharming leitet Nutzer ohne deren Wissen von legitimen Websites zu betrügerischen Websites um. Durch die Beschädigung von DNS-Einstellungen oder die Infizierung von Geräten können Hacker Nutzer still zu Phishing-Websites weiterleiten, die Anmeldedaten und andere persönliche Informationen erfassen.

Phishing-Beispiele

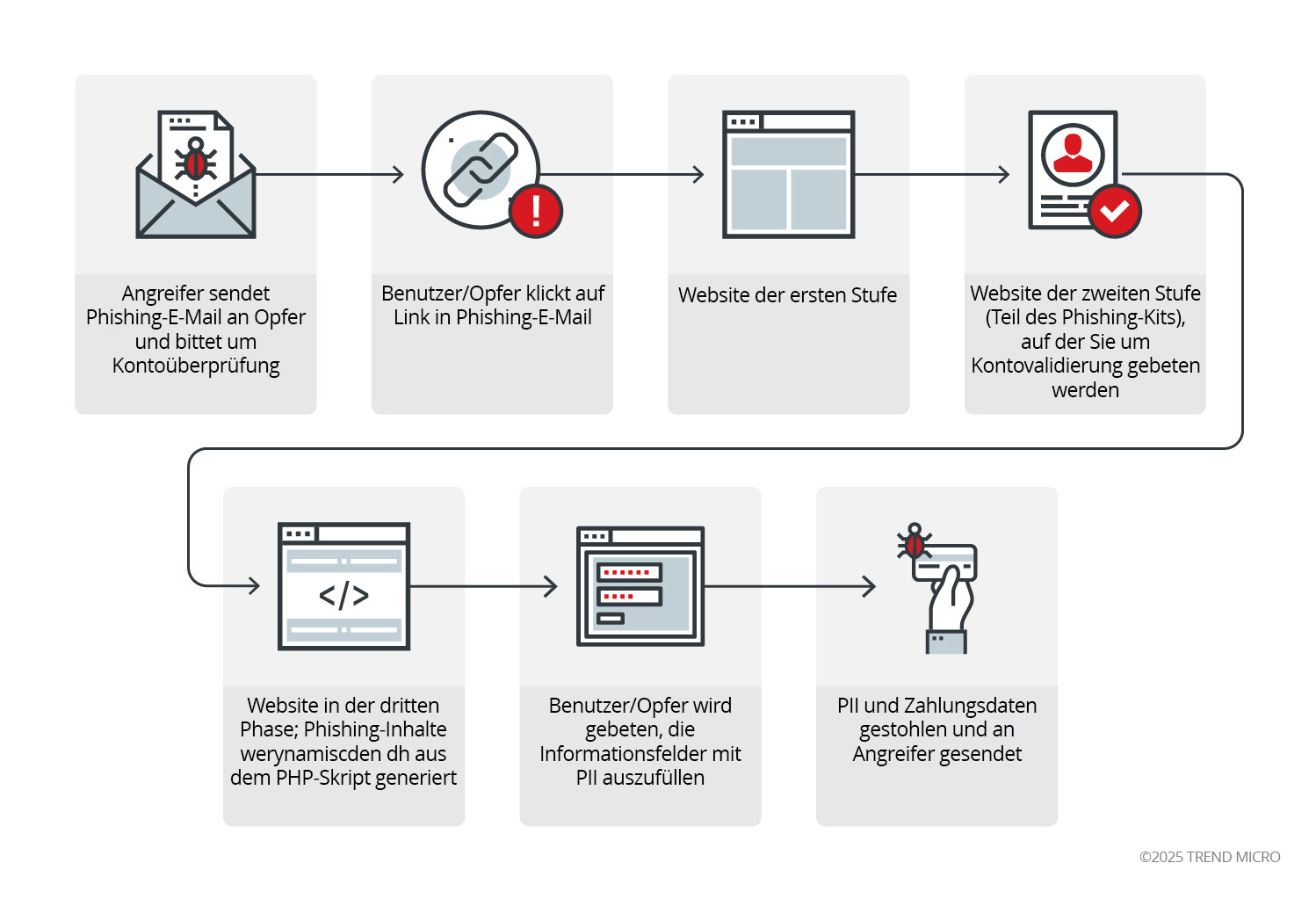

Wir haben eine Phishing-Kampagne namens Heatstroke beobachtet, basierend auf einer Variable, die in ihrem Phishing-Kit-Code gefunden wurde. Sie zeigt, wie weit sich Phishing-Techniken durch den Einsatz komplexerer Techniken wie Steganographie entwickelt haben.

Bemerkenswert ist die Art und Weise, wie die Betreiber von Heatstroke ihre potenziellen Opfer untersuchen. Sie zielen auf die privaten E-Mail-Adressen ihres Opfers ab, die sie höchstwahrscheinlich aus der eigenen Adressliste des Opfers erfasst haben, die auch Manager und Mitarbeiter in der Technologiebranche umfasst. Private E-Mail-Adressen werden mit größerer Wahrscheinlichkeit auf kostenlosen E-Mail-Diensten mit geringer Sicherheit und Spamfilterung gehostet. Diese kostenlosen E-Mail-Konten könnten somit als bessere Ausgangspunkte für Angreifer dienen, um ihre Ziele neu zu erkennen und Informationen zu ihren Zielen zu sammeln, im Vergleich zu geschäftlichen E-Mails, die normalerweise sicherer sind.

Die gestohlenen Anmeldedaten werden mithilfe von Steganographie (Ausblenden oder Einbetten von Daten in ein Bild) an eine E-Mail-Adresse gesendet. Im Verlauf unserer Recherche konnten wir zwei ähnliche Phishing-Kits erfassen – eines für Amazon-Benutzer und das zweite für den Diebstahl von PayPal-Anmeldedaten.

Die Taktiken und Techniken der beiden Kits waren ähnlich, von der Website, auf der das Phishing-Kit gehostet wurde, und der Art der Informationen, die sie gestohlen haben, bis hin zu den verwendeten Maskierungstechniken. Beide Kits enden scheinbar auch in der gleichen Benutzerverifizierungsphase. Diese Ähnlichkeiten könnten bedeuten, dass sie denselben Ursprung haben. Die Ähnlichkeit könnte auch durch den Zeitpunkt und Umfang der Angriffe, bei denen diese Kits verwendet wurden, beflügelt werden, da sie demselben Opfer zugestellt wurden.

Abbildung 1. Infektionskette des Phishing-Angriffs von Heatstroke; beachten Sie, dass sich die Infektionskette je nach Benutzer-/Verhaltenseigenschaften ändern könnte

Klicken Sie hier, um mehr über diesen mehrstufigen Phishing-Angriff zu erfahren

Wie kann Phishing verhindert werden?

Es gibt einige Maßnahmen, die Einzelpersonen ergreifen können, um sich zu schützen:

- Aktivieren Sie die Zwei-Faktor-Authentifizierung (2FA) bei jedem Konto, das diese Möglichkeit bietet.

- Verwenden Sie Anti-Malware-Programme.

- Verwenden Sie Firewalls.

- Seien Sie misstrauisch gegenüber Pop-ups und Pop-unders.

- Seien Sie misstrauisch gegenüber E-Mail-Anhängen von bekannten und unbekannten Absendern.

- Seien Sie misstrauisch gegenüber SMS- oder Sofortnachrichten von bekannten und unbekannten Absendern, in denen Sie dazu aufgefordert werden, sich zu irgendeinem Ziel durchzuklicken oder Ihre persönlichen Daten anzugeben.

- Geben Sie Ihre persönlichen Daten NICHT heraus.

Als Unternehmen sollten Sie zusätzlich zu den oben genannten Empfehlungen folgende Maßnahmen ergreifen:

- Filtern Sie am Gateway nach Phishing-E-Mails und bösartigem Webverkehr.

- Verifizieren Sie die Absender von E-Mails mithilfe von DMARC (Domain-Based Message Authentication, Reporting, and Conformance).

- Filtern Sie nach Phishing-E-Mails auf Basis von Absender und Inhalt, und analysieren Sie URLs und Anhänge mit statischen und dynamischen Methoden auf schädliche Attribute.

- Nutzen Sie fortschrittliche Filtermethoden mit künstlicher Intelligenz (KI), um Business Email Compromise (BEC) und Angriffe über gestohlene Zugangsdaten zu erkennen.

- Verhindern Sie interne Phishing-Angriffe durch eine integrierte Sicherheitslösung, die Ihre Cloud- oder On-Premises-E-Mail-Plattform über APIs schützt. Diese sind für Microsoft Office 365, Google G Suite, Microsoft Exchange Server und IBM Domino Server verfügbar.

Trend Micro Email Security-Lösungen

Trend Vision One™ Email and Collaboration Security bietet branchenführenden Schutz vor komplexen Bedrohungen, die auf E-Mail- und Kollaborationsplattformen abzielen. Es stoppt Phishing, Business Email Compromise (BEC), Ransomware und andere gezielte Angriffe mit KI-gestützter Bedrohungserkennung und dynamischer Sandbox-Analyse.

Durch die Validierung von Absenderidentitäten, das Scannen von URLs und Anhängen in Echtzeit und die Nutzung generationsübergreifender Techniken zur Abwehr von Bedrohungen bietet es umfassende Transparenz und Kontrolle über Ihre cloudbasierten Kommunikationskanäle hinweg.

Verwandte Informationen über Smishing

Weltweite E-Mail-Phishing-Statistiken und Beispiele für 2023

Untersuchen Sie die Notwendigkeit, über die integrierte Sicherheit von Microsoft 365 und Google Workspace™ hinauszugehen, basierend auf den im Jahr 2023 festgestellten E-Mail-Bedrohungen.

Bewährte E-Mail-Sicherheitspraktiken zur Phishing-Prävention

Informieren Sie sich über die neuesten Phishing-Trends und Best Practices für die E-Mail-Sicherheit, um Ihre E-Mail-Sicherheit zu verbessern und Cyberrisiken zu verringern.

Weiterführende Artikel

Weiterführende Forschung