Während eines Angriffs scannt Ransomware nach wichtigen Dateien und verschlüsselt diese mit einer starken Verschlüsselung, die nicht rückgängig gemacht werden kann. Dadurch kann ein Unternehmen schneller lahmgelegt werden als durch andere bösartige Anwendungen.

Inhalt

Wie ein Ransomware-Angriff beginnt

Die meisten Ransomware-Angriffe beginnen mit einer schädlichen E‑Mail. Diese E-Mail enthält oft einen Link zu einer vom Angreifer kontrollierten Website. Auf dieser Website lädt der Benutzer dann unbewusst die Malware herunter. Die E-Mail kann auch einen bösartigen Anhang mit Code enthalten, der Ransomware herunterlädt, nachdem der Benutzer die Datei geöffnet hat.

Angreifer verwenden in der Regel Microsoft-Office-Dokumente als Anhänge. Office verfügt über eine Schnittstelle in Visual Basic for Applications (VBA), die Angreifer zum Programmieren von Skripten nutzen. Neuere Office-Versionen deaktivieren die Funktion zur automatischen Ausführung von Makro-Skripten, wenn eine Datei geöffnet wird. Die Malware fordert den Benutzer auf, die Skripte auszuführen, und viele Benutzer tun dies. Aus diesem Grund sind bösartige Makros immer noch gefährlich.

Das Office-Makro lädt die Ransomware von einem Server des Angreifers herunter, und die Malware wird auf dem lokalen Gerät ausgeführt. Die Ransomware scannt das Netzwerk und den lokalen Speicher nach kritischen Dateien und verschlüsselt, was sie findet. Die Verschlüsselung ist typischerweise eine symmetrische Advanced-Encryption Standard(AES)-Kryptografie mit 128 oder 256 Bit. Sie macht den Prozess resistent gegen Brute-Force-Angriffe. Einige Ransomware verwendet auch Public/Private-Key-Kryptografie wie Rivest-Shamir-Adleman (RSA).

Wiederherstellen von Daten und Entfernen von Ransomware

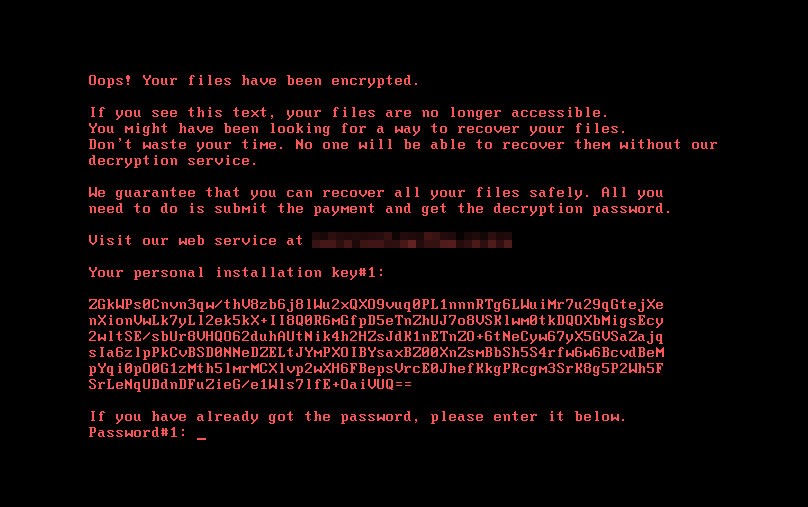

Die Entwickler von Ransomware bauen eine Funktion ein, die den Benutzer daran hindert, die Anwendung zu entfernen, ohne vorher das geforderte Lösegeld zu bezahlen. Einige Hacker verwenden Bildschirmsperren, damit Benutzer nicht auf den Windows-Desktop zugreifen können. Da die zur Verschlüsselung der Dateien verwendeten Kryptografie-Librarys gesichert sind, bleiben die Daten trotz Entfernung der Malware verschlüsselt und damit unzugänglich.

Das FBI rät betroffenen Unternehmen dringend davon ab, das Lösegeld zu zahlen. Andere Experten berichten hingegen, dass die Zahlung des Lösegelds zur Entschlüsselung der Dateien geführt hat. Doch manchmal liefern die Angreifer den Entschlüsselungsschlüssel selbst nach der Zahlung des Lösegelds nicht. Das betroffene Unternehmen hat dann keine Dateien mehr und zusätzlich einen finanziellen Schaden. Sie können zwar die Ransomware entfernen, aber es ist unwahrscheinlich, dass Sie die Dateien ohne Zahlung des Lösegelds wiederherstellen können. Es sei denn, Sie verfügen über ein Backup.

Die meisten Anti-Malware-Anbieter haben Patches oder herunterladbare Lösungen, die Ransomware entfernen. Nachdem Sie die Malware entfernt haben, können Sie die Dateien aus einem Backup wiederherstellen. Sie können den Computer auch auf die Werkseinstellungen zurücksetzen. Mit der letztgenannten Lösung wird der Computer in den Zustand zurückgesetzt, in dem er sich befand, als Sie ihn gekauft haben. Sie müssten dann sämtliche Software von Drittanbietern neu installieren.

Schutz vor Ransomware

Sie können Geräte und Daten auf verschiedene Weise vor Ransomware schützen. Da eine Infektion in der Regel mit einer bösartigen E-Mail-Nachricht beginnt, sollten Sie mit einer Lösung für Anti-Malware-Cybersicherheit beginnen, die eingehende Nachrichten auf verdächtige Links oder Anhänge scannt. Wenn solche gefunden werden, stellen Sie die Nachrichten unter Quarantäne, damit sie nicht in die Posteingänge der Benutzer gelangen.

Auch Content Filtering im Netzwerk ist eine wirksame Maßnahme. Es hindert Benutzer daran, auf Websites zuzugreifen, die von Angreifern kontrolliert werden. In Kombination mit E-Mail-Filtern ist Content Filtering ein effektiver Weg, um Ransomware und die meisten Schadprogramme daran zu hindern, auf Ihr internes Netzwerk zuzugreifen.

Anti-Malware-Software sollte auf allen Netzwerkgeräten laufen, auch auf Smartphones. Anti-Malware hält Ransomware davon ab, Dateien zu verschlüsseln, und entfernt sie vom System, bevor es die Payload versendet. Wenn es im Unternehmen eine Bring-your-own-device(BYOD)-Richtlinie gibt, ist es wichtig, eine zugelassene Anti-Malware-Anwendung auf den Benutzergeräten einzusetzen.

Benutzerschulungen sind ein proaktiver Weg, um sich vor Ransomware zu schützen. Da Ransomware oft mit Phishing und Social Engineering beginnt, ist eine Schulung der Benutzer zur Erkennung von Angriffen eine gute Ergänzung zu anderen Anti-Malware-Maßnahmen. Die Kombination aus Schulungen und Anti-Malware-Systemen reduziert das Cybersicherheitsrisiko erheblich. Selbst wenn Anti-Malware-Systeme versagen, kommen Benutzer, die in der Erkennung eines Angriffs geschult sind, nicht in Versuchung, bösartige ausführbare Dateien auszuführen.

Beispiele für Ransomware

Noch immer sind Unternehmen von verschiedenen Arten von Ransomware betroffen, auch wenn die globale Bedrohung durch Malware allgemein gesenkt wurde. Ransomware hat das Ziel, Geld von Einzelpersonen oder Unternehmen zu erpressen, die keinen effektiven Schutz installiert haben.

Eine der ersten bekannten Ransomware-Anwendungen, die globale Auswirkungen hatte, war CryptoLocker. CryptoLocker zielte auf Windows-Rechner ab und war im Jahr 2014 weit verbreitet. Die Infektion begann in der Regel mit einer E-Mail und einem bösartigen Anhang. Die Software verschlüsselte dann wichtige Dateien mit asymmetrischer (RSA) Public/Private-Key-Verschlüsselung.

RansomHub

RansomHub ist eine Ransomware-as-a-Service(RaaS)-Gruppe, die erstmals im Februar 2024 entdeckt wurde. Durch ihre Strategie, große Unternehmen anzugreifen, die eher bereit sind, hohe Lösegeldsummen zu zahlen, erlangte sie schnell traurige Berühmtheit. RansomHub, von Trend Micro als „Water Bakunawa“ bezeichnet, nutzt Schwachstellen in Cloud-Speicher-Backups und falsch konfigurierten Amazon S3-Instanzen aus. Dabei macht sich die Gruppe das Vertrauensverhältnis zwischen Anbietern und Kunden zunutze, um ihre Erpressungstaktiken zu verbessern.

Rhysida

Rhysida ist eine Ransomware-Gruppe, die Anfang 2023 bekannt wurde. Sie wendet eine Taktik der doppelten Erpressung an, indem sie die Daten der Opfer verschlüsselt und mit deren Veröffentlichung droht, sofern keine Lösegeldzahlung in Bitcoin erfolgt. Sie gibt sich als Cybersicherheitsteam aus und bietet ihren Opfern Hilfe an, wobei sie Sicherheitslücken in deren Netzwerken und Systemen aufzeigt. Rhysida nutzt Phishing-Angriffe, um sich initial Zugang zu verschaffen, und setzt Cobalt Strike-Beacons ein, um sich in den kompromittierten Rechnern lateral zu bewegen, bevor sie ihre Ransomware platziert.

2024 Top-Ransomware-Angriffsgruppen

Trend Micros Daten aus dem Jahr 2024 über das Cyberkriminellen-Umfeld verfolgen Informationen, die auf Leak-Seiten von Ransomware-Gruppen veröffentlicht wurden.

In der Tabelle „Top-Ransomware-Angriffsgruppen“ beziehen sich „Verletzungen“ auf erfolgreiche Ransomware-Angriffe auf Unternehmen, die sich entschieden haben, kein Lösegeld zu zahlen. Die tatsächliche Anzahl erfolgreicher Angriffe könnte daher höher sein, da einige Unternehmen möglicherweise gezahlt haben.

Die Überwachung von Leak-Seiten durch Trend Micro zeigt, dass die meisten Opferunternehmen aus Nordamerika stammen – mit 369 erfolgreichen Angriffen auf Unternehmen, die kein Lösegeld gezahlt haben. Leak-Seiten veröffentlichten außerdem 104 erfolgreiche Angriffe auf europäische Unternehmen und 47 auf asiatische. Unternehmen aus dem Einzelhandel, Großhandel und Vertrieb machen mit 13,9 % den größten Anteil der veröffentlichten Angriffe aus, gefolgt von Unternehmen aus dem Bereich Industrieprodukte und -dienstleistungen (9,4 %).

Ransomware-Gruppen gaben außerdem an, Opfer aus den Branchen Transport, Informationstechnologie und Technologie zu haben – diese gehören zu den fünf am stärksten betroffenen Branchen. Die Rangfolge nach Region und Branche spiegelt wahrscheinlich eher die Widerstandsfähigkeit von Unternehmen gegenüber Ransomware wider als das Verhalten der Angreifer, da diese nicht gezielt Regionen oder Branchen auswählen. Unternehmen können ihre Widerstandsfähigkeit erhöhen, indem sie Endpunkt-Sensoren effektiv einsetzen.

Länder mit den meisten Ransomware-Angriffen – 2024

Diese Heatmap zeigt die Regionen und Länder, in denen laut Trend Micro-Telemetrie die meisten Ransomware-Aktivitäten festgestellt wurden. Die Zahlen in der Karte stehen für Ransomware-Bedrohungen, die von unseren Sensoren erkannt und blockiert wurden. Es ist wichtig zu beachten, dass Cyberkriminelle keine bestimmten Länder oder Regionen gezielt angreifen. Dennoch zeigen diese Daten, wo Unternehmen besondere Vorsichtsmaßnahmen ergreifen sollten, um ihre Systeme widerstandsfähiger gegen Ransomware-Angriffe zu machen.

Verhindern von Ransomware-Angriffen

Die oben genannten Beispiele sind nur einige Ransomware-Versionen, die immer noch Unternehmen plagen. Ransomware-Entwickler kreieren immer wieder neue Wege, um Dateien gegen ein Lösegeld in Geiselhaft zu halten. Wenn Sie verstehen, wie Ransomware funktioniert, können Sie die richtigen Abwehrmaßnahmen ergreifen. Sie können Ransomware mit einer effektiven Anti-Malware-Lösung verhindern, mit Benutzerschulungen und mit E-Mail-Filtern, die bösartige Nachrichten blockieren.

Trend Micro Cyber Risk Report - 2025

Ransomware ist eine Form der Cyber-Erpressung, bei der Angreifer kritische Daten verschlüsseln und ein Lösegeld für deren Freigabe verlangen. Wie im Trend Micro Cyber Risk Report 2025 hervorgehoben, bleibt Ransomware eine der sichtbarsten und finanziell schädlichsten Bedrohungen für Unternehmen weltweit.

Ransomware-Angreifer verlassen sich nicht mehr ausschließlich auf traditionelle Einstiegspunkte wie Phishing-E-Mails oder offene RDP-Ports. Stattdessen nutzen sie übersehene und neue Schwachstellen im digitalen Ökosystem eines Unternehmens – die sogenannte Angriffsfläche.

Erfahren Sie, wie sich Ransomware-Bedrohungen entwickeln und welche proaktiven Strategien helfen können, Risiken zu minimieren – im Trend Micro Cyber Risk Report 2025.

Wie Trend Micro Ihnen hilft, Ransomware-Bedrohungen einen Schritt voraus zu sein

Da Ransomware weiterhin zu den störendsten Bedrohungen für Unternehmen zählt, war der Bedarf an einer einheitlichen, intelligenten Verteidigung noch nie so groß wie heute. Trend Vision One™ bietet eine leistungsstarke Lösung, die über herkömmliche Sicherheitstools hinausgeht – mit erweiterten Erkennungs- und Reaktionsfunktionen (XDR), Risikomanagement für Angriffsflächen und automatisierter Bedrohungsabwehr in einer einzigen integrierten Plattform.

Mit Trend Vision One™ erhalten Sicherheitsteams eine zentrale Übersicht über Endpunkte, E-Mails, Cloud- und Netzwerkebenen, was eine schnellere Erkennung und Reaktion auf Ransomware-Aktivitäten ermöglicht. Unterstützt durch jahrzehntelange Bedrohungsinformationen und angetrieben von Trend Micros Cybersecurity-KI hilft die Plattform Unternehmen dabei, Schwachstellen proaktiv zu identifizieren, Risiken zu minimieren und Ransomware zu stoppen, bevor sie Schaden anrichten kann.