Ransomware-Angreifer haben Mittel und Wege, um Cybersicherheitsmaßnahmen zu umgehen – doch Sie können Ihr Unternehmen schützen. Zu den Strategien, die das Risiko einer Infektion reduzieren, gehören Backups, Anwenderschulungen, Quarantäne verdächtiger E‑Mails und Content Filtering.

Inhalt

Sollten Sie das Lösegeld zahlen?

Cybersicherheitsforscher sind sich hierbei nicht einig. Das FBI rät davon ab, Lösegeld zu zahlen. Manche Opfer können nach der Zahlung wieder auf ihre Dateien zugreifen; andere erhalten trotz Zahlung keinen Schlüssel. Im Fall von Petya erstellten die Entwickler beispielsweise eine Software, die gar keine Methode zum Verschlüsseln der Daten enthielt.

Im Allgemeinen raten Experten jedoch dazu, seine Verluste zu minimieren und das Lösegeld nicht zu zahlen. Doch Datenverlust kann erhebliche Folgen für Ihr Unternehmen haben, und die Höhe der von Hackern geforderten Lösegelder steigt. Die Petya-Entwickler forderten ursprünglich 300 US‑Dollar in Bitcoin. Neue Ransomware-Versionen verlangen Hunderttausende von Dollar in Kryptowährungen. Das Geschäftsmodell von Ransomware besteht nur weiter, weil die Cyberkriminellen immer wieder von Opfern bezahlt werden. Ohne diese Zahlungen würde das Ransomware-Geschäftsmodell in sich zusammenbrechen.

Wenn Sie das Lösegeld zahlen, ist dadurch nicht garantiert, dass Sie den Schlüssel zur Wiederherstellung Ihrer Dateien erhalten. Schützen Sie Ihre Dateien lieber, indem Sie in Ihren alltäglichen Abläufen proaktive Maßnahmen ergreifen. Im Falle eines Angriffs können Sie Ihre Dateien so in den ursprünglichen Zustand zurückversetzen. Deshalb sind Backups entscheidend, um sich von einem Ransomware-Angriff zu erholen.

Schutzmaßnahmen

- Backups

- Anwenderschulungen

- Quarantäne verdächtiger E‑Mails

- Content Filtering

Anwenderschulungen zur Erkennung von Ransomware

Anwenderschulungen können das Infektionsrisiko erheblich reduzieren. Ein Ransomware-Angriff beginnt in der Regel mit einer schädlichen E‑Mail. Anwender können darin geschult werden, Cyberbedrohungen wie etwa durch Ransomware, Phishing und Social Engineering zu erkennen. Bei Anwendern, die in der Erkennung schädlicher Nachrichten geschult sind, ist die Wahrscheinlichkeit geringer, dass sie auf infizierte Anhänge klicken.

Für manche Angriffe nutzen Hacker Social Engineering. Hierbei zielt der Angreifer auf bestimmte Anwender im Netzwerk ab, die höhere Berechtigungen haben als andere. Die Hacker gehen davon aus, dass bei diesen Anwendern mehr kritische Daten zu holen sind oder dass sie auf geschäftskritische Systeme und Infrastrukturen zugreifen können. Hierdurch steigt die Chance, dass das jeweilige Unternehmen das Lösegeld zahlt.

Regelmäßige Software-Patches und -Updates

Stellen Sie sicher, dass für Firmware, Anti-Malware-Anwendungen, Betriebssysteme und Drittanbieter-Software stets der neueste Patch installiert ist. Es kommen regelmäßig neue Ransomware-Versionen auf den Markt – mit Softwareupdates verhindern Sie, dass Ihre Anti-Malware-Anwendung neuere Bedrohungen übersieht.

WannaCry ist ein Beispiel für eine Betriebssystem-Bedrohung. Sie ist in EternalBlue integriert, einen Exploit, der von der United States National Security Agency (NSA) entwickelt wurde. Sie nutzt eine Schwachstelle im SMB‑Protokoll (Server Message Block) des Windows Betriebssystems aus. 30 Tage vor den ersten Infektionen veröffentlichte Microsoft Patches, um WannaCry aufzuhalten. Ohne die Patches war das Windows Betriebssystem anfällig.

In jüngerer Vergangenheit wurde ZeroLogon bei Ransomware-Angriffen verwendet.

Backups sind essenziell wichtig

Die beste Methode, um sich von einem Ransomware-Angriff zu erholen, besteht darin, Daten aus Backups wiederherzustellen. Mit Backups umgehen Sie die Lösegeldforderung, da die Daten aus einer anderen Quelle als den verschlüsselten Dateien wiederhergestellt werden. Doch Hacker wissen das. Deshalb entwickeln sie Ransomware, die das Netzwerk nach Backups durchsucht. Nach der Wiederherstellung aus einem Backup müssen Sie noch die Ransomware aus dem Netzwerk entfernen.

Eine effektive Möglichkeit, um Malware daran zu hindern, die Backup-Dateien zu verschlüsseln, besteht darin, eine Kopie Ihrer Backups dezentral zu speichern. In der Regel setzen Unternehmen, die eine dezentrale Backup-Lösung benötigen, auf Backups in der Cloud. Mit Cloud-Backups können Sie eine Kopie Ihrer Dateien geschützt vor Ransomware und anderen Cyberbedrohungen speichern.

Erkennung von Ransomware

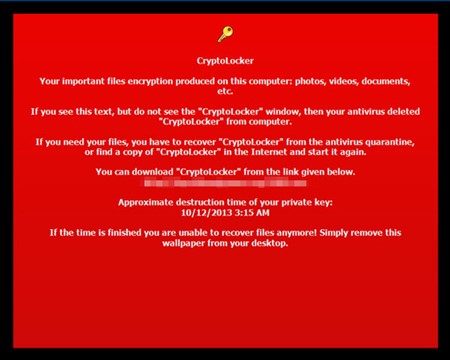

Ein Ransomware-Angriff stammt in der Regel von einer Programmdatei oder einem Skript, das die Programmdatei herunterlädt und ausführt. Nicht jeder Ransomware-Angriff erfolgt sofort. Einige Versionen bleiben inaktiv, bis ein bestimmtes Datum erreicht wird. Die Ransomware Locker, ein Nachahmer von CryptoLocker, blieb bis Mitternacht am 25. Mai 2015 versteckt. Erst dann führte sie ihre Payload aus.

Netzwerkadministratoren erkennen Ransomware durch Anwendungen, die das Netzwerk auf verdächtigen Datenverkehr überwachen. Die Anwendungen senden Benachrichtigungen, wenn Malware viele Dateien umbenennt. Anti-Malware-Software schützt vor Tausenden von Ransomware-Varianten. Sie enthält digitale Signaturen, die Ransomware erkennen, noch bevor sie ausgeführt wird. Doch sie findet nicht immer Zero-Day-Angriffe – also Angriffe, die auf Schwachstellen abzielen, von denen die Entwickler bisher nichts wissen.

Aktuelle Anti-Malware-Lösungen umfassen künstliche Intelligenz (KI), Machine Learning und Verhaltensüberwachung. Diese Lösungen vergleichen den aktuellen Dateistatus mit Änderungen und Zugriffsanfragen. Sie benachrichtigen Administratoren über jede verdächtige Aktivität, damit Angriffe möglichst früh abgewehrt und Dateiverschlüsselungen oder Datenbeschädigungen verhindert werden können.

Frühzeitige Erkennung bedeutet bessere Prävention

Für effektiven Ransomware-Schutz ist eine Kombination aus guten Überwachungsanwendungen, häufigen Datei-Backups, Anti-Malware-Software und Anwenderschulungen erforderlich. Zwar kann keine Cyberabwehr das Risiko vollends ausschließen, doch mit den richtigen Methoden können Sie die Wahrscheinlichkeit erfolgreicher Angriffe erheblich reduzieren.

Trend Micro Cyber Risk Report – 2025

Ransomware ist eine Form der Cyber-Erpressung, bei der Angreifer kritische Daten verschlüsseln und ein Lösegeld für deren Freigabe verlangen. Wie im Trend Micro Cyber Risk Report 2025 hervorgehoben, bleibt Ransomware eine der sichtbarsten und finanziell schädlichsten Bedrohungen für Unternehmen weltweit.

Ransomware-Angreifer verlassen sich nicht mehr ausschließlich auf traditionelle Einstiegspunkte wie Phishing-E-Mails oder offene RDP-Ports. Stattdessen nutzen sie übersehene und neue Schwachstellen im digitalen Ökosystem eines Unternehmens – die sogenannte Angriffsfläche.

Erfahren Sie, wie sich Ransomware-Bedrohungen entwickeln und welche proaktiven Strategien helfen können, Risiken zu minimieren – im Trend Micro Cyber Risk Report 2025.

Wie Trend Micro Ihnen hilft, Ransomware-Bedrohungen einen Schritt voraus zu sein

Da Ransomware weiterhin zu den störendsten Bedrohungen für Unternehmen zählt, war der Bedarf an einer einheitlichen, intelligenten Verteidigung noch nie so groß wie heute. Trend Vision One™ bietet eine leistungsstarke Lösung, die über herkömmliche Sicherheitstools hinausgeht – mit erweiterten Erkennungs- und Reaktionsfunktionen (XDR), Risikomanagement für Angriffsflächen und automatisierter Bedrohungsabwehr in einer einzigen integrierten Plattform.

Mit Trend Vision One™ erhalten Sicherheitsteams eine zentrale Übersicht über Endpunkte, E-Mails, Cloud- und Netzwerkebenen, was eine schnellere Erkennung und Reaktion auf Ransomware-Aktivitäten ermöglicht. Unterstützt durch jahrzehntelange Bedrohungsinformationen und angetrieben von Trend Micros Cybersecurity-KI hilft die Plattform Unternehmen dabei, Schwachstellen proaktiv zu identifizieren, Risiken zu minimieren und Ransomware zu stoppen, bevor sie Schaden anrichten kann.