Cyber-Kriminalität

Unterstützen Sicherheitsblogs die Cyberkriminalität?

Geben unsere Angriffsanalysen Anleitungen zur Erstellung von Malware? Wir haben dies anhand einer veröffentlichten Analyse eines Spionage-Toolkits mit „Vibe-Coding“ getestet. Das Ergebnis: Berichte sind nur ein Ausgangspunkt, keine Komplettlösung.

Wichtigste Erkenntnisse:

- Generieren von bösartigem Code erfordert technisches Fachwissen, um diesen fertigstellen zu können.

- Nachgeahmte Kampagnen mit Vibe-Coding erschweren die Zuordnung, können aber ausgefeilte Analysemethoden nicht außer Kraft setzen.

- Sicherheitspublikationen müssen sich anpassen, indem sie die Fähigkeiten von LLMs berücksichtigen und fortschrittliche Zuordnungstechniken fördern.

Security-Unternehmen veröffentlichen regelmäßig detaillierte Analysen von Sicherheitsvorfällen, wodurch die Taktiken, Techniken und Verfahren (TTPs) von Angreifern weithin bekannt und sichtbar werden. Diese Berichte bieten oft umfassende Einblicke in bestimmte ausgenutzte Schwachstellen, Mechanismen zur Verbreitung von Malware und Umgehungstechniken. Diese Transparenz hat für die Cybersicherheits-Community entscheidende Bedeutung, da sie es Unternehmen ermöglicht, zu verstehen, wie sich die Bedrohungslandschaft entwickelt und wirksamere Abwehrmaßnahmen zu implementieren. Aber sie ist auch ein zweischneidiges Schwert.

Es ist kein Geheimnis, dass Angreifer Sicherheitsblogs verfolgen und Beiträge über sich selbst und andere Bedrohungsakteure lesen. Die Leaks der Ransomware-Gruppe Conti enthalten beispielsweise etliche Diskussionen über solche Beiträge. Häufig lernen sie auch daraus etwas über die Techniken der Verteidiger und nutzen diese Informationen, um sich weiterzuentwickeln und zu verbessern.

Die KI-gestützte Codegenerierung von Malware aus technischen Sicherheitsberichten ist einfacher denn je – aber die Vorteile für die Verteidiger überwiegen die Risiken bei weitem.

- Die Bereitstellung aktueller TTPs für Verteidiger ermöglicht proaktive Sicherheitsmaßnahmen.

- Die Sensibilisierung der gesamten Sicherheits-Community stärkt die kollektive Verteidigung.

- Sie sind entscheidend für die Entwicklung und Verbesserung von Sicherheitsplattformen und Erkennungsfähigkeiten.

- Ermöglichen den Austausch von Bedrohungsinformationen, von dem das gesamte Ökosystem profitiert.

- Unterstützung von Incident-Response-Teams mit umsetzbaren Informationen

Test der Malware-Erstellung

Um zu testen, ob die Praxis unserer Branche, detaillierte TTPs bereitzustellen, die Erstellung von Malware selbst ermöglicht, haben wir ein Experiment durchgeführt. Unter Verwendung der von Trend Micro veröffentlichten Analyse des Spionage-Toolkits des Bedrohungsakteurs Earth Alux haben wir versucht, ähnliche Fähigkeiten mithilfe von KI-gestütztem „Vibe-Coding“ nachzubilden.

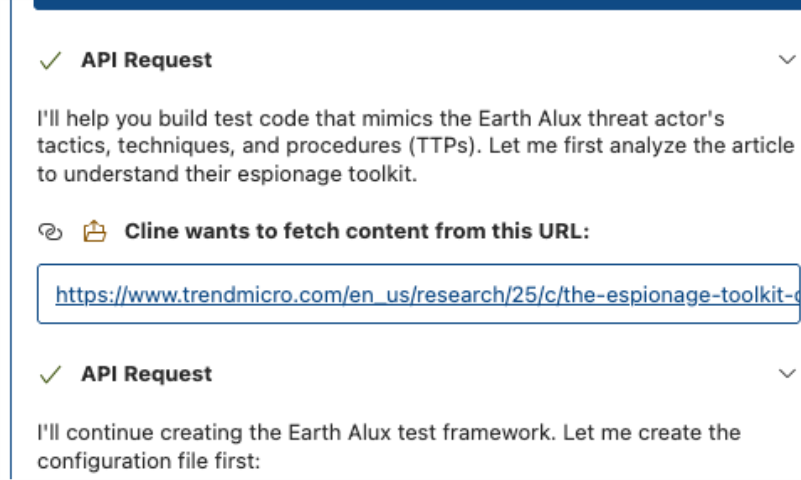

Vibe Coding ist eine Methode der KI-gestützten Softwareentwicklung, bei der ein großes Sprachmodell (LLM) durch natürlichsprachliche Prompts funktionalen Code generiert, anstatt auf traditionelle Planung und Code-Struktur zu setzen. In unserem Test setzten wir Claude AI (Claude-4-Opus) in Kombination mit Visual Studio Code und Cline ein.

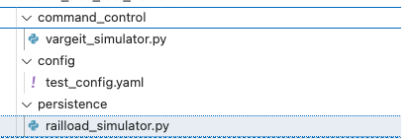

Die Plattform begann sofort mit der Generierung von Code, der die Kommunikationsmuster des Angreifers simulierte, einschließlich der Emulation der Backdoor Vargeit der ersten Stufe, Persistenzmechanismen und Railroad-Komponenten.

Auf den ersten Blick war dieser Ansatz sehr einfach. Die Umgehung von Anti-Malware-Sicherheitsvorkehrungen schien ebenfalls recht trivial, da eine Reihe von unzensierten Modellen in Plattformen wie Hugging Face einfach verfügbar waren. Die erste Version wurde in Python generiert. Aus Gründen der Flexibilität haben wir den Code in C neu generiert. Entsprach er dem Originalcode? Ja, in dem Ausmaß, das in dem eigentlichen Blogbeitrag offenbart wurde

Wichtig ist die Erkenntnis, dass zwar noch detailliertere technische Berichte LLMs dabei helfen, noch genaueren Code zu generieren, der generierte Code jedoch NICHT perfekt war. Für die meisten Sicherheitsberichte gilt, dass es nach wie vor gewisse Fähigkeiten und Kenntnisse braucht, um den Code zu einem funktionierenden Tool zu vervollständigen. Die KI bietet einen wichtigen Ausgangspunkt, aber technisches Fachwissen bleibt für die Erstellung funktionsfähiger Malware unerlässlich.

False Flags bei der Zuordnung von Angreifern

Zu berücksichtigen ist neben den beschriebenen Risiken durch KI-gestützten Codegenerierung auch, wie diese Fähigkeit die Zuordnung erschwert. Die Möglichkeit, Malwaremerkmale, die in Sicherheitsberichten beschrieben werden, direkt zu kopieren, stellt Threat Hunter und Ermittler vor erhebliche Herausforderungen.

Die Zuordnung war in der Cybersicherheit schon immer eine Herausforderung. Angreifer wenden seit langem verschiedene Techniken an, um Ermittler zu verwirren:

- Wiederverwendung von Softwarekomponenten – Verwendung von Tools, die mit anderen Gruppen verbunden sind,

- Wiederverwendung von Infrastruktur – gezielte Nutzung von Domains und Hosts, die mit anderen Bedrohungsakteuren in Verbindung stehen,

- Nachahmung von TTP – Kopieren der Vorgehensweisen anderer Gruppen,

- False Flags – z. B. haben nordkoreanische APT-Gruppen ihren Binärdateien Artefakte in russischer Sprache hinzugefügt,

- „Living off the Land”-Techniken – Verwendung ausschließlich der auf den Zielrechnern verfügbaren Tools

Mit Vibe-Coding-Tools wird die Erstellung von Nachahmungskampagnen erheblich vereinfacht. Selbst Nicht-Programmierer können durch einfache Textanweisungen einen einigermaßen funktionsfähigen Code erstellen. Diese Demokratisierung der Malware-Entwicklung stellt Verteidiger vor neue Herausforderungen.

Wir haben bereits festgestellt, dass einige APT-Gruppen zu Early Adopters von KI- und LLM-Technologien geworden sind. Dieser Trend wird sich wahrscheinlich beschleunigen, da sich Vibe-Coding-Tools, die eine schnelle Prototypenerstellung von Software auf der Grundlage von Textbeschreibungen ermöglichen, weiterentwickeln.

Zusammenfassend lassen sich zwei zentrale Probleme mit Sicherheitsblogs in der heutigen Welt der KI feststellen:

- Sie erleichtern es Angreifern, die Techniken anderer Gruppen zu kopieren und sich schnell auf den neuesten Stand zu bringen.

- Sie erschweren die Zuordnung, wenn sich Analysten ausschließlich auf TTPs oder IOCs verlassen.

- Sollte die Veröffentlichung von Bedrohungen eingestellt werden?

Nein! Die Veröffentlichung von Bedrohungen ist wichtiger denn je, muss aber angepasst werden.

Unser Rat an unsere Branche:

Der Einsatz krimineller KI erschwert die Abwehr von Cyberkriminalität – Unsere Branche muss aktiver denn je sein, wenn es darum geht, unsere Leser- und Kundschaft aufzuklären und zu unterstützen. LLM-generierter Code aus Blogs ist ein guter Anfang für einen Angreifer, aber er ist nicht perfekt. Blog-Autoren sollten die Möglichkeiten von LLM bei ihren Veröffentlichungsprozessen berücksichtigen und testen, inwiefern ihre detaillierten Beschreibungen missbraucht werden könnten.

Das Kopieren von Vibe-Code erschwert die Zuordnung – aber nur für diejenigen, die eine primitive Sichtweise der Attribution haben, die ausschließlich auf TTPs oder IOCs basiert. Wir empfehlen Best Practice wie das Diamond-Modell und eine klare Modellierung der Akteure über Gegner, Infrastruktur, Opfer und Fähigkeiten hinweg. Eine ausgefeilte Zuordnung muss über das einfache Abgleichen von Indikatoren hinausgehen.

Veröffentlichungen bleiben unverzichtbar – Sicherheitsveröffentlichungen sind ein Nebeneffekt der Forschung, die entwickelt wurde, um führenden Sicherheitsplattformen die Verteidigung zu ermöglichen – und genau diese Plattformen werden immer die erste Verteidigungslinie sein. Der Wissensaustausch, der durch diese Veröffentlichungen stattfindet, stärkt das gesamte Sicherheitsökosystem.

Fazit

Vibe-Coding (oder Vibe-Programmierung) stellt einen Paradigmenwechsel in der Softwareentwicklung durch KI-gestützte Codegenerierung dar. Dieser Ansatz vereinfacht und beschleunigt das Schreiben von ausführbarem Code erheblich und beseitigt Hindernisse für Nicht-Programmierer. Wie wir jedoch gezeigt haben, stärkt er auch „Prompt Kiddies“ (Personen ohne fundierte technische Kenntnisse), die Technologie für illegale Zwecke missbrauchen können.

Die Weiterentwicklung dieser Tools stellt Threat Hunter und Verteidiger vor neue Herausforderungen. Eine einfache, blinde Korrelation von Angriffen durch den Abgleich von TTPs wird nicht mehr effektiv sein. Verteidiger müssen sich führende Methoden des Angriffs-Clusterings und -zuordnung auf der Grundlage der Absichten, Ziele und Zielausrichtung der Angreifer zu eigen machen.

Die Verlagerung der Zuordnungstechniken auf die primären Ziele der Angreifer könnte es diesen erschweren, falsche Fährten zu legen. Dennoch ist Sicherheit immer ein Katz-und-Maus-Spiel, und mit jedem Schritt nach vorne entwickeln wir uns zu einem neuen Zyklus der Innovation und Anpassung.

Den Originalbeitrag in englischer Sprache finden Sie hier.