Malware

Docker-Exploit mit Hilfe von Tor

Eine aktuelle Angriffskampagne nutzte eine neue clevere Angriffstaktik, und zwar exponierte Docker Remote-APIs und das Tor-Netzwerk, um einen heimlichen Cryptocurrency-Miner zu implementieren. Jedes Unternehmen containerisierten Anwendungen ist in Gefahr.

Wichtigste Erkenntnisse

- Cyberkriminelle haben einen clevere neue Angriffstaktik entwickelt, die die Remote-API von Docker mit dem Anonymitätsnetzwerk Tor kombiniert, um heimlich Kryptowährung auf den Systemen der Opfer zu schürfen.

- Angreifer nutzen falsch konfigurierte Docker-APIs, um Zugriff auf containerisierte Umgebungen zu erhalten, und verwenden dann den Browser Tor, um ihre Aktivitäten zu verschleiern, während sie Krypto-Miner einsetzen. Sie setzten auf zstd, ein Tool, das für seine starke Komprimierungsrate und schnelle Dekomprimierungsgeschwindigkeit bekannt ist.

- Es gab vor allem Aktivitäten, die auf Cloud-intensive Branchen wie Technologieunternehmen, Finanzdienstleister und Gesundheitsorganisationen abzielen.

Wir haben kürzlich einen interessanten Angriff entdeckt, bei dem die Remote-API von Docker und das Tor-Netzwerk zum Einsatz kamen. Wir konnten schon früher XMRig-Krypto-Miner beobachten, also Programme, die heimlich Kryptowährungen auf den Computern der Opfer schürfen. Dieses Mal verwendeten die Angreifer jedoch eine neue Methode, um diese Miner zu installieren und gleichzeitig ihre Identität über Tor zu verbergen.

Für unsere Untersuchung nutzten wir einen absichtlich exponierten Docker Remote API-Servers, der auf die Überwachung von Exploit-Verhalten in freier Wildbahn ausgelegt wurde. Wie funktioniert der Angriff, und was bedeutet er für die Sicherheit?

Ablauf

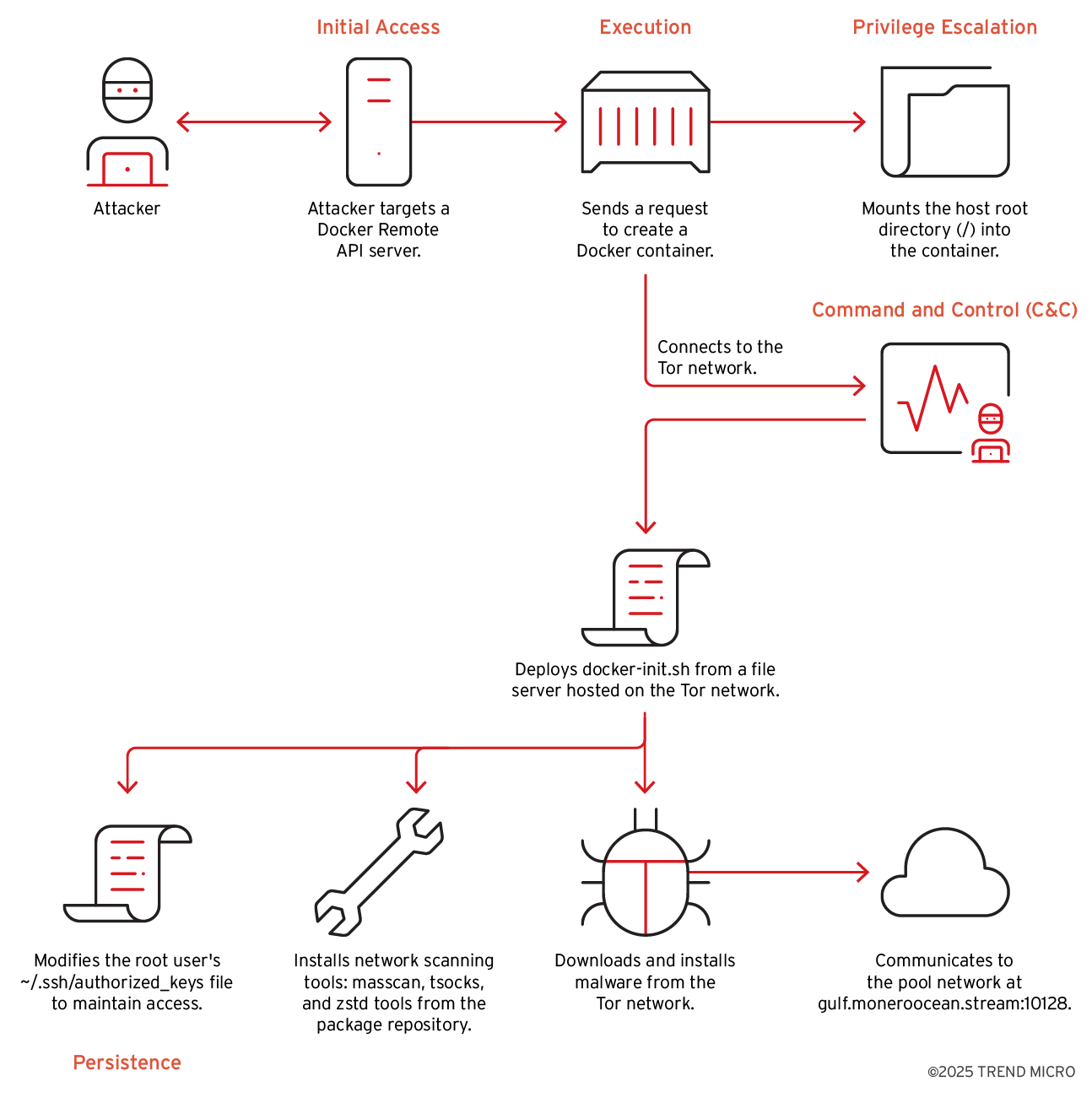

Bild 1. Der Angriffsablauf

Der Angriff begann mit einer Anfrage von der IP-Adresse 198[.]199[.]72[.]27, die auf den Docker-Remote-API-Server abzielte, um die Liste der Container abzurufen. Diese Antwort zeigte an, dass derzeit keine Container ausgeführt wurden. Unbeeindruckt davon fuhr der Angreifer damit fort, einen neuen Container zu erstellen.

Eine Reihe von Befehlen richtet Tor innerhalb eines Containers ein, um anonym ein Remote-Skript von einem versteckten „.onion”-Server abzurufen und auszuführen. Dies entspricht einer gängigen Taktik von Angreifern, um die Command-and-Control-Infrastruktur (C&C) zu verbergen, Erkennung zu vermeiden und Malware oder Miner in kompromittierte Cloud- oder Containerumgebungen zu schleusen. Zusätzlich verwendet der Angreifer „socks5h”, um den gesamten Datenverkehr und die DNS-Auflösung über Tor zu leiten und so die Anonymität und Umgehung zu verbessern. Danach startet der Angreifer den neu erstellten Container.

Die Base64-codierte Payload verteilt das schädliche Shell-Skript „docker-init.sh” von ihrem Dateiserver, der im Tor-Netzwerk gehostet wird. Das Skript modifiziert SSH Config auf dem Host, installiert verschiedene Tools, lädt ein Binary über Tor herunter, extrahiert Payload und führt sie aus. Die ganzen technischen Einzelheiten beinhaltet der Originalbeitrag.

Eine heruntergeladene Binärdatei fungiert als Dropper für den Kryptowährungs-Miner XMRig. Dieser Dropper enthält die Miner-Binärdatei und alle erforderlichen Ausführungsschritte intern, sodass der Miner ohne das Herunterladen externer Komponenten bereitgestellt werden kann. Dieser Ansatz hilft Angreifern, eine Erkennung zu vermeiden, und vereinfacht die Bereitstellung in kompromittierten Umgebungen.

Die Dropper-Binärdatei enthält alle Wallet-Adressen, Mining-Pool-URLs und Ausführungsargumente, was eine nahtlose Bereitstellung des Miners ermöglicht, externe Abhängigkeiten minimiert und zur Umgehung von Beschränkungen beiträgt. Der Originalbeitrag umfasst zusätzlich die genutzten TTPs im MITRE ATT&CK Framework.

Empfehlungen

Um Entwicklungsumgebungen vor Angriffen auf Container und Hosts zu schützen, empfehlen wir die folgenden Best Practices:

- Container und APIs müssen korrekt konfiguriert sein, um das Risiko von Exploit-Angriffen zu verringern. Docker hat spezifische Richtlinien, die die Nutzer anleiten, ihre Sicherheit zu verbessern.

- Unternehmen sollten nur offizielle oder zertifizierte Images verwenden, um sicherzustellen, dass lediglich vertrauenswürdige Inhalte in der Umgebung ausgeführt werden.

- Container sollten nicht mit Root-Rechten ausgeführt werden, sondern als Anwendungsnutzer.

- Container müssen so konfiguriert sein, dass sie nur vertrauenswürdigen Quellen, wie dem internen Netzwerk, Zugriff gewähren.

- Docker bietet beispielsweise eine umfassende Liste mit Best Practices und integrierten Sicherheitsfunktionen, die Nutzer befolgen können, um die Sicherheit ihrer Cloud-Umgebungen zu verbessern.

- Regelmäßig Sicherheitsaudits überprüfen verdächtige Container und Images.

Fazit

Dieser Angriff verdeutlicht die ausgeklügelten Methoden, mit denen böswillige Akteure Docker-APIs und das Tor-Netzwerk nutzen, um ihre Aktivitäten zu verschleiern. Durch die Analyse des Angriffs gewinnen wir wertvolle Einblicke in die verwendeten Taktiken, Techniken und Verfahren (TTPs), sodass wir unsere Abwehrmaßnahmen verstärken und kritische Infrastrukturen schützen können.