Cyberbedrohungen

Pwn2Own Berlin: Zero Days nicht nur für KI

Der erste Pwn2Own Berlin ist zu Ende gegangen und brachte Erfolge für beide Seiten: Für gelungene Hacks wurden Preisgelder von mehr als einer Mio. ausgezahlt, und die Hersteller bekamen 28 Zero Days. Zwölf Versuche gab es in der neuen KI-Kategorie.

Während drei spannender Tage in Berlin wurden für die spektakulären Hacking-Vorführungen Preisgelder in Höhe von 1.078.750 USD vergeben. Die Wettbewerbsteilnehmer sind aufgefordert, einen Zero Day in verschiedenen Kategorien innerhalb von 30 Minuten erfolgreich anzuwenden. Während des Wettbewerbs haben wir 28 einzigartige Zero-Days gekauft (und den betroffenen Herstellern bekannt gegeben).

Herzlichen Glückwunsch an das Team von STAR Labs SG, das den Gesamtsieg “Master of Pwn” gewonnen hat. Sie werden mit 320.000 USD und 35 Master of Pwn-Punkten belohnt.

Neben den klassischen Kategorien mussten die Teilnehmer ihr Können zum ersten Mal auch in der Kategorie KI beweisen, mit sechs Zielen (Chroma, Postgres pgvector, Redis, Ollama, NVIDIA Triton Inference Server sowie deren Container Toolkit) in verschiedenen Frameworks. Die Herausforderungen gingen weit über einfache Prompt Injections hinaus – um diese Kategorie zu gewinnen, musste beliebiger Code ausgeführt werden. Es ging um die KI-Infrastruktur, die zum Ausführen von Modellen für die Nutzung verwendet wird – Vektordatenbanken, Frameworks zum Ausführen von Modellen und Entwicklungs-Toolkits.

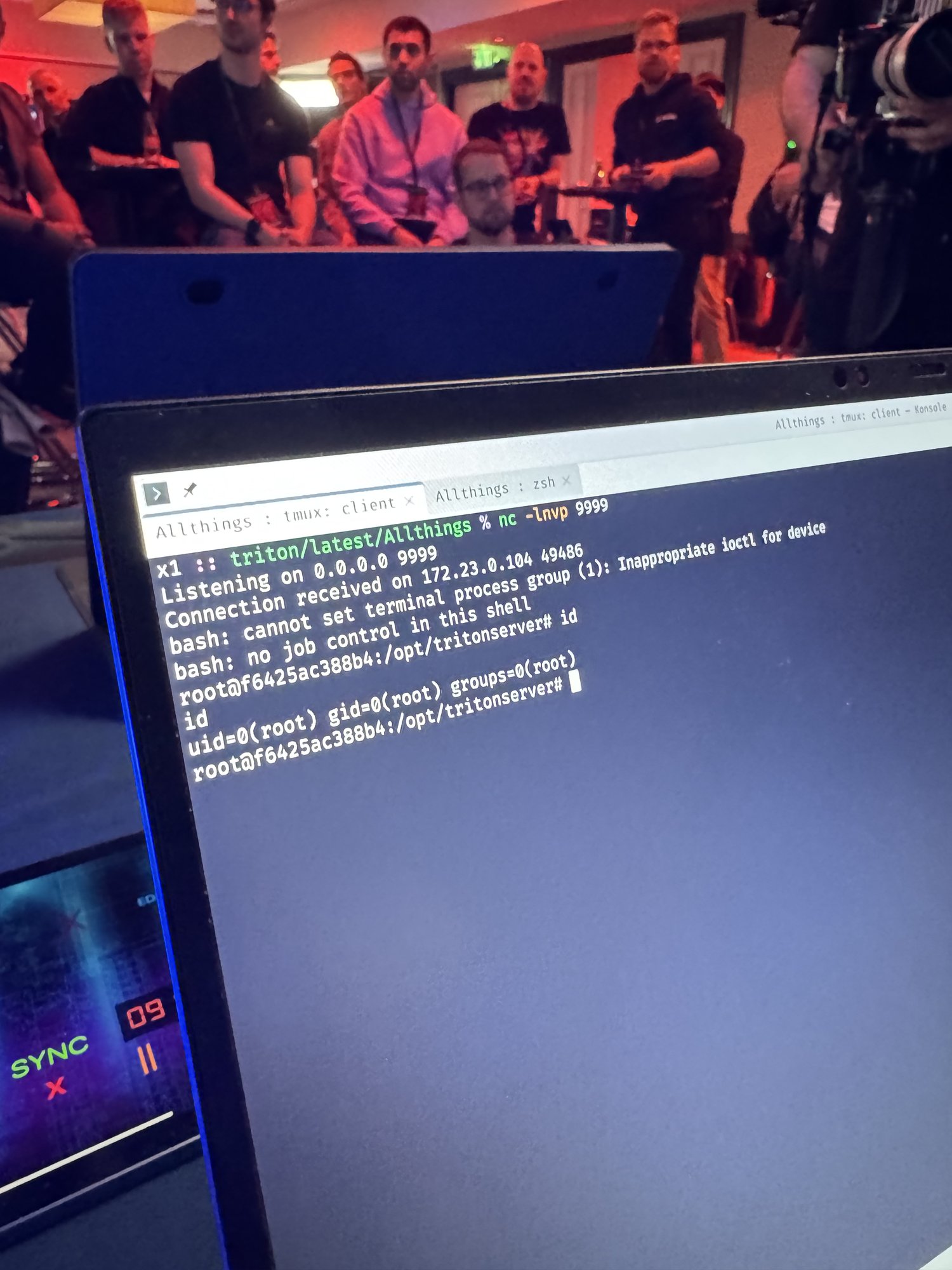

Das Thema erfreute sich in Berlin großer Beliebtheit: Zwölf Versuche für die vier verschiedenen Frameworks. Der NVIDIA Triton Inference Server war mit neun Versuchen das am häufigsten angegriffene Ziel. Acht davon waren erfolgreich, aber nur ein Bug war NVIDIA bislang noch nicht bekannt. Dem Team Qrious Secure gelang es, mit einer Kette aus vier Bugs den NVIDIA Triton Server zu knacken.

Chroma, Redis und das NVIDIA Container Toolkit wurden während des Wettbewerbs ebenfalls erfolgreich ausgenutzt – bei einigen genügte ein einziger Bug.

Für das NVIDIA Container Toolkit konnte das Team Wiz Research ebenfalls einen einzigartigen Bug (External Initialization of Trusted Variable) finden und ausnutzen. Der Anbieter hatte vor dem Wettbewerb eine Sicherheitsüberprüfung durchgeführt und dabei viele der gleichen Fehler wie die Wettbewerber entdeckt –sie waren nur noch nicht gepatcht worden.

Insgesamt wurden 180.000 US-Dollar für KI-Ziele vergeben und wir erhielten dabei sieben einzigartige 0-Days. Pwn2Own legt die Messlatte für Sicherheit in der KI höher. Es wird interessant sein, zu sehen, wie die KI-Community auf diese verstärkte Sicherheitsprüfung reagiert und ob beim Wettbewerb im nächsten Jahr Verbesserungen zu sehen sind.

Auch die im letzten Jahr neu eingeführte Kategorie Cloud-Native/Container war wieder vertreten. Die Gewinner STAR Labs etwa nutzten eine UAF, um einen Escape vom Docker Desktop zu demonstrieren und Code auf dem zugrunde liegenden Betriebssystem auszuführen. Obwohl auch wieder ein Tesla Modell Y als Ziel bereit stand, unternahm kein Team einen Hacking-Versuch. Es gab neue Windows-Rechteausweitungen und einige spannende Exploits in der Virtualisierungskategorie, mit einer ESXi-Übernahme und Fehlern in Oracle VirtualBox, die es einem Gastbetriebssystem ermöglichten, das gesamte System zu übernehmen.

Die Hersteller haben nun 90 Tage Zeit, um Patches zu veröffentlichen, und wir freuen uns darauf, weitere Details zu den Exploits zu veröffentlichen, sobald sie dies tun.

Unser Dank gilt der OffensiveCon für den Ramen der Veranstaltung, den Teilnehmern für die Bereitstellung ihrer erstaunlichen Forschungsergebnisse und den Anbietern für die schnelle Reaktion auf die Bugs.