Ransomware

Agenda-Ransomware-Gruppe erweitert ihr Arsenal

Bei der Überwachung der Agenda-Ransomware-Aktivitäten haben wir Kampagnen aufgedeckt mit SmokeLoader-Malware und einem neuen Loader. Unsere Analyse zeigt vor allem, warum dies das Risiko für Datendiebstahl und für Gerätekompromittierung erhöht.

Wichtigste Erkenntnisse

- Die Agenda-Ransomware-Gruppe nutzt SmokeLoader und einen neuen Loader. Dieser stellt aufgrund seines Verhaltens im Verborgenen ein erhöhtes Risiko für den Diebstahl sensibler Daten und die Kompromittierung von Geräten bei den Zielpersonen dar.

- Im ersten Quartal 2025 gab es Agenda Ransomware-Aktivitäten in den Bereichen Gesundheitswesen, Technologie, Finanzdienstleistungen und Telekommunikation in den USA, den Niederlanden, Brasilien, Indien und auf den Philippinen.

Die Agenda-Ransomware-Gruppe, auch bekannt als Qilin, stellt seit ihrer Entdeckung im Juli 2022 eine aktive und sich weiter entwickelnde Bedrohung dar, die im Laufe der Zeit ein bemerkenswertes Vermögen zur Anpassung und Verbesserung ihrer Fähigkeiten gezeigt hat. Die Agenda-Malware wurde in der Programmiersprache Go entwickelt und dann in Rust übertragen. Sie verfügt über fortschrittliche Funktionalität wie Remote-Ausführung, verbesserte Verbreitung in virtuellen Umgebungen und ausgefeilte Umgehungstechniken zur Vermeidung von Sicherheitsmaßnahmen.

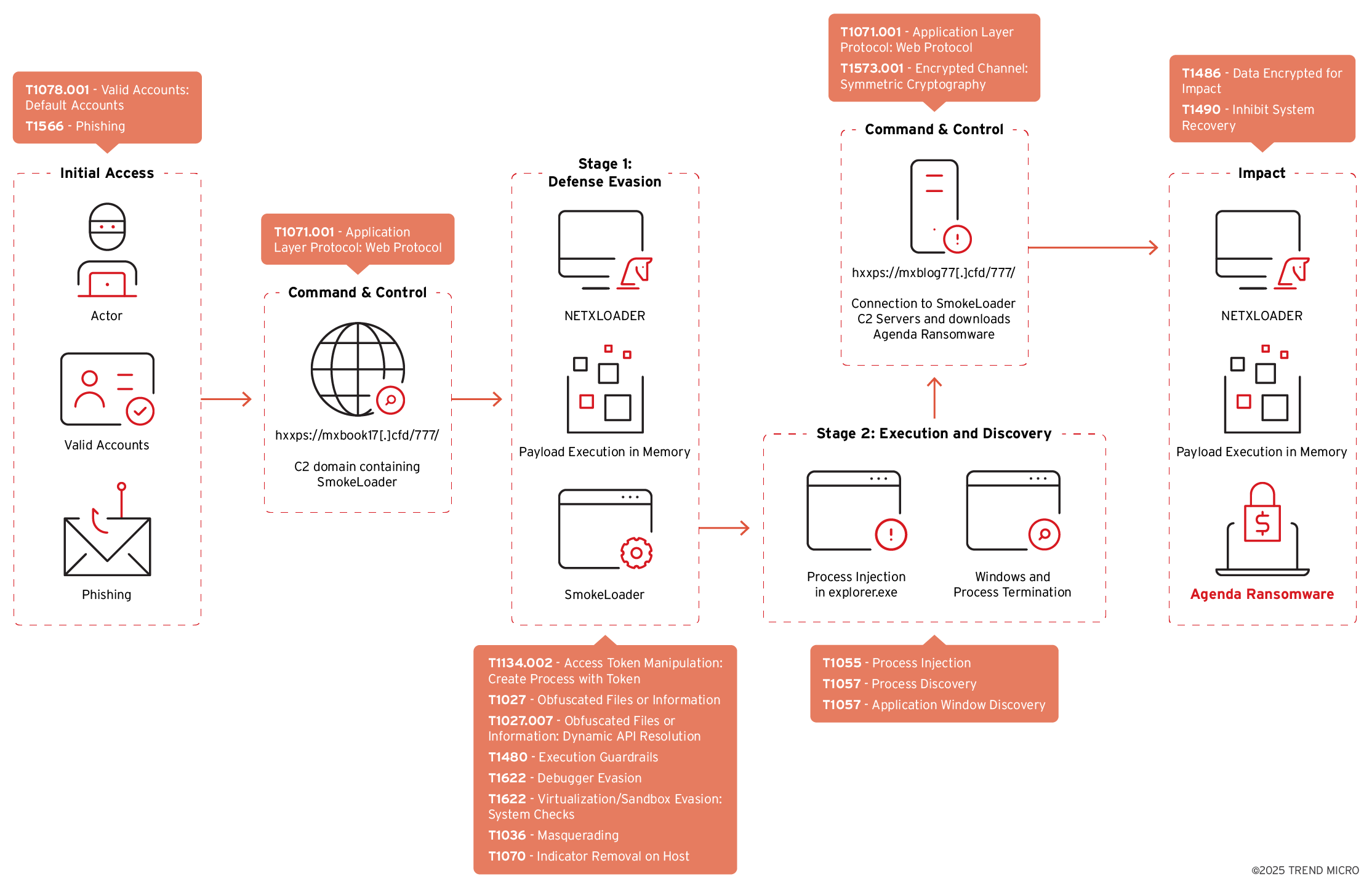

Im November 2024 entdeckten wir eine Kampagne mit Agenda-Ransomware und SmokeLoader, bei der ein neu identifizierter kompilierter .NET-Loader verwendet wurde, den wir NETXLOADER nennen. Dieser Loader ist mit Hilfe von .NET Reactor 6 geschützt, und das erschwert die Reverse-Engineering-Bemühungen erheblich.

Unsere Bedrohungsdaten aus dem ersten Quartal 2025 lassen darauf schließen, dass die Ransomware hauptsächlich in den Bereichen Gesundheitswesen, Technologie, Finanzdienstleistungen und Telekommunikation in den USA, den Niederlanden, Brasilien, Indien und den Philippinen eingesetzt wurde.

Unsere umfassende Analyse von NETXLOADER zeigt seine komplizierten Mechanismen und die von ihm ausgehende Bedrohung.

Technische Analyse

NETXLOADER spielt bei Cyberangriffen eine wichtige Rolle. Er agiert im Verborgenen und bringt heimlich weitere bösartige Payloads wie Agenda Ransomware und SmokeLoader in Umlauf. Geschützt durch .NET Reactor 6 ist NETXLOADER nur schwer zu analysieren. I

Das Auftauchen des Loaders ist mit einer weit verzweigten Infrastruktur bösartiger Domänen und einer bewussten Strategie verbunden, die darauf abzielt, die Erkennung durch irreführende Dateinamenskonventionen zu umgehen. Bedrohungsakteure nutzen dynamisch generierte Einweg-Domains, um Payloads zu hosten, wobei sie oft gutartige Blogdienste imitieren, um keinen Verdacht zu erregen. Viele Domänen folgen einem bestimmten Muster: Sie kombinieren Wörter mit zufälligen Zahlen und Top-Level-Domänen (.cfd, .xyz) mit niedriger Reputation, um kurzlebige Hosting-Plattformen zu schaffen. Diese Domänen fungieren als flüchtige Verteilungszentren, die Payloads weiterleiten und wieder verschwinden, bevor die Verteidiger ihre Infrastruktur vollständig erfassen können.

Die Malware wird unter Dateinamen verbreitet, die so gestaltet sind, dass sie sich in den normalen Netzwerkverkehr einfügen und auf den ersten Blick zufällig generiert erscheinen. Bei näherer Betrachtung zeigt sich jedoch eine systematische Umbenennungsstrategie nach der Installation. Sobald sich die ausführbaren Dateien auf dem System eines Opfers befinden, werden sie von ihren pseudozufälligen Suffixen befreit und auf ein standardisiertes Format vereinfacht.

Diese Namengebung dient zwei Zwecken. Zum einen erzeugt sie einen irreführenden Eindruck von Legitimität und zweitens entkoppelt sie die Identität der Payload von dem Dateinamen. Dieselbe Namensstruktur kann in künftigen Angriffen wiederverwendet werden, um je nach den Zielen des Angreifers völlig unterschiedliche Payloads zu verbreiten.

Der .NET-kompilierte Loader lädt dynamisch eine Assembly aus einer entschlüsselten Ressource. Anschließend durchläuft er alle Typen und versucht, mithilfe von Reflection eine Methode mit verschleiertem Namen aufzurufen.

Dieser stark verschleierte Loader verwendet unverständliche Methodennamen und versteckte MSIL-Codes, wodurch eine statische Analyse nahezu unmöglich ist. Seine Komplexität wird durch die Verwendung von JIT-Hooking-Techniken noch weiter erhöht. Dank .NET Reactor v6 ist der Code gut versteckt. Um diesen komplexen Code zu entschlüsseln, verwendeten wir NETReactorSlayer, einen Open Source-Entschlüsseler und Entpacker, der speziell für mit Eziriz .NET Reactor geschützte Dateien entwickelt wurde. Mit diesem Tool konnten wir die ausgeklügelten Verschleierungstechniken überwinden und Einblicke in die tatsächliche Funktionalität des Loaders gewinnen. Technische Einzelheiten dazu liefert der Originalbeitrag.

Bild 1. Angriffsablauf der Agenda Ransomware

Vermeidungstechniken

Nach der ersten Phase des .NET-Loaders zeigt die zweite Phase von SmokeLoader ein ähnliches Verhalten wie frühere Versionen. Dazu gehören zahlreiche Techniken zur Analyseverhinderung, die nur geringfügig modifiziert wurden. Es wird eine Anti-Disassemblierungstechnik eingesetzt, als „opaque predicate“ bekannt. Technische Einzelheiten dazu liefert der Originalbeitrag.

Erkundung

Die letzte Phase des Loaders besteht darin, sich in den Windows Explorer-Prozess einzuschleusen. Dieser Schritt ist entscheidend für die Ausführung der Malware. Der Loader erstellt mit Hilfe der CreateThread-API zwei separate Threads, um seine Aufgaben auszuführen. Technische Einzelheiten dazu liefert der Originalbeitrag.

Command and Control

Der Prozess beginnt mit dem Abrufen eines User-Agenten für Internet Explorer. Bevor mit der Verbindung fortgefahren wird, entschlüsselt SmokeLoader die C&C-Domänen. Der Loader ist auch für die Verbreitung von NETXLOADER verantwortlich. Dieser „nächste“ Loader enthält eine Version, die die Agenda-Ransomware ausführt, was eine klare Verbindung zwischen SmokeLoader und der Ransomware herstellt. Technische Einzelheiten dazu liefert der Originalbeitrag.

Fazit und Sicherheitsempfehlungen

Die Agenda Ransomware-Gruppe fügt ständig neue Funktionen hinzu, die Betriebsstörungen verursachen sollen. Zu ihren vielfältigen Zielen gehören Domain-Netzwerke, gemountete Geräte, Speichersysteme und VCenter ESXi. Durch die Umstellung auf Rust kann die Gruppe problemlos verschiedene Betriebssysteme angreifen.

Die Verwendung benutzerdefinierter Packer hilft ihr, der Erkennung und Scanner besser zu umgehen. Insbesondere die Verwendung von NETXLOADER ist ein großer Fortschritt in der Art und Weise, wie Malware verbreitet wird. Sie verwendet einen stark verschleierten Loader, der die eigentliche Payload verbirgt, sodass man ohne Ausführung des Codes und Analyse im Speicher nicht erkennen kann, um was es sich tatsächlich handelt.

Selbst eine String-basierte Analyse hilft nicht weiter, da die Verschleierung die Hinweise verschlüsselt, die normalerweise die Identität der Payload verraten würden. Dadurch ist es schwierig, genau zu bestimmen, welche Malware verbreitet wird, was manchmal eine ordnungsgemäße Erkennung oder die Zuordnung zu einer bekannten Malware-Familie verhindert.

Um sich proaktiv gegen Angriffe mit Agenda-Ransomware, SmokeLoader und NETXLOADER zu schützen, sollten Unternehmen eine umfassende Sicherheitsstrategie implementieren, die die folgenden Best Practices umfasst:

- Zugriffskontrolle: Beschränken Sie Administratorrechte und Zugriffsberechtigungen auf Mitarbeiter, die diese benötigen. Überprüfen und passen Sie die Berechtigungen regelmäßig an, um das Risiko eines unbefugten Zugriffs zu minimieren.

- Regelmäßige Updates und Scans: Stellen Sie sicher, dass alle Sicherheitssoftware regelmäßig aktualisiert wird, und führen Sie regelmäßige Scans durch, um Schwachstellen zu identifizieren. Verwenden Sie Endpoint-Sicherheitslösungen, um bösartige Komponenten und verdächtiges Verhalten zu erkennen und zu blockieren.

- Datensicherung: Sichern Sie wichtige Daten regelmäßig und implementieren Sie einen robusten Wiederherstellungsplan.

- E-Mail- und Web-Sicherheit: Seien Sie vorsichtig beim Umgang mit E-Mails und dem Internet. Laden Sie keine Anhänge herunter, klicken Sie nicht auf Links und installieren Sie keine Anwendungen, es sei denn, die Quelle ist verifiziert und vertrauenswürdig. Implementieren Sie Webfilter, um den Zugriff auf bekannte bösartige Websites zu beschränken.

- Benutzerschulung: Führen Sie regelmäßig Schulungen für Mitarbeiter durch, um sie für Social-Engineering-Taktiken und die Gefahren von Phishing zu sensibilisieren. Dieses Bewusstsein kann die Wahrscheinlichkeit, Opfer solcher Angriffe zu werden, erheblich verringern.

- Mehrschichtiger Sicherheitsansatz: Setzen Sie auf eine mehrschichtige Verteidigungsstrategie, die Endpunkt-, E-Mail-, Web- und Netzwerksicherheit umfasst. Dieser Ansatz schützt vor potenziellen Einfallstoren in das System und verbessert die allgemeinen Fähigkeiten zur Erkennung von Bedrohungen.

- Sandboxing und Anwendungskontrolle: Verwenden Sie Sandboxing-Tools, um Dateien vor ihrer Ausführung zu analysieren und sicherzustellen, dass verdächtige Dateien auf potenzielle Bedrohungen überprüft werden. Setzen Sie Richtlinien zur Anwendungskontrolle durch, um die Ausführung nicht autorisierter Anwendungen und Skripte zu verhindern.

- Überwachung auf ungewöhnliche Aktivitäten: Implementieren Sie SIEM-Tools (Security Information and Event Management), um ungewöhnliche Skriptausführungen und ausgehende Verbindungen zu überwachen. Diese proaktive Überwachung kann dazu beitragen, Bedrohungen zu erkennen und abzuschwächen, bevor sie eskalieren.