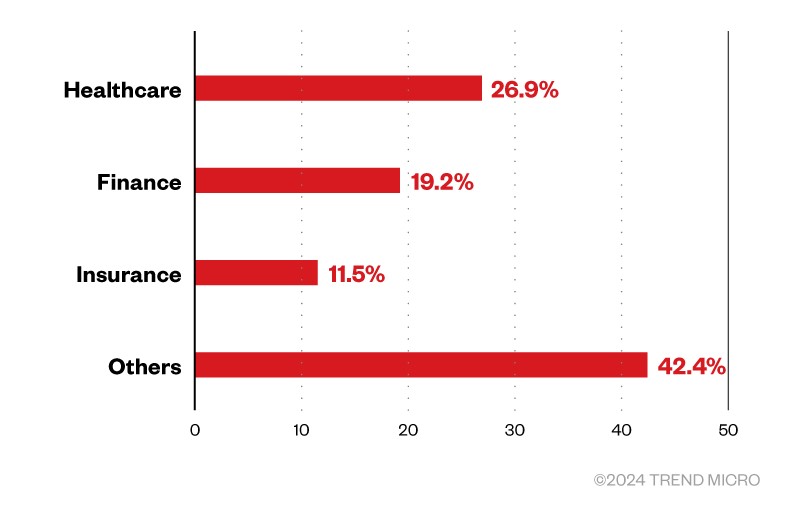

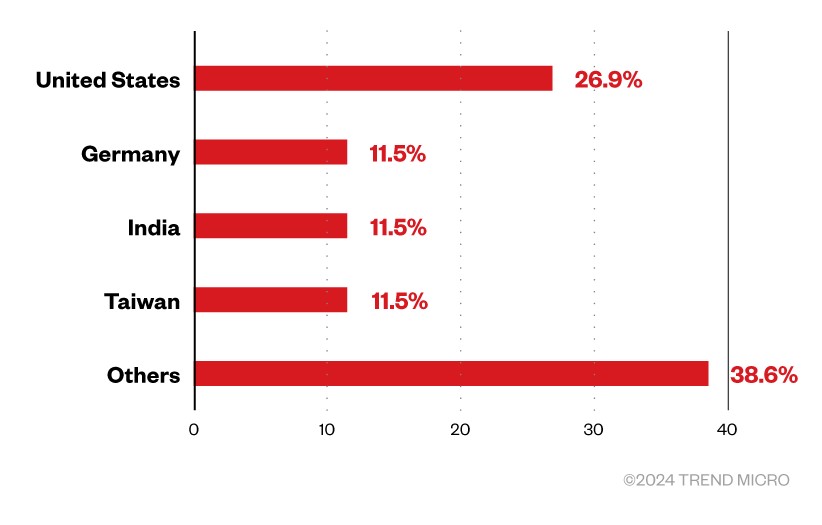

Trotz Babuks „Rückzug“ 2021 ermöglichte das Durchsickern des Quellcodes der Bande zahlreichen neuen Bedrohungsgruppen den einfachen Einstieg in die Ransomware-Landschaft, darunter auch den Betreibern der RA World-Ransomware. Die Ransomware RA World (vormals RA Group) hat seit April 2023 weltweit erfolgreich Unternehmen angegriffen. Viele der Ziele befinden sich in den USA, eine kleinere Anzahl in Ländern wie Deutschland, Indien und Taiwan. Die Gruppe ist auf Unternehmen vor allem im Gesundheitswesen und im Finanzsektor fokussiert.

Das Trend Micro Threat Hunting Team stieß auf einen RA World Angriff, der auf mehrere Gesundheitseinrichtungen in der lateinamerikanischen Region abzielte und mehrstufige Komponenten umfasst.

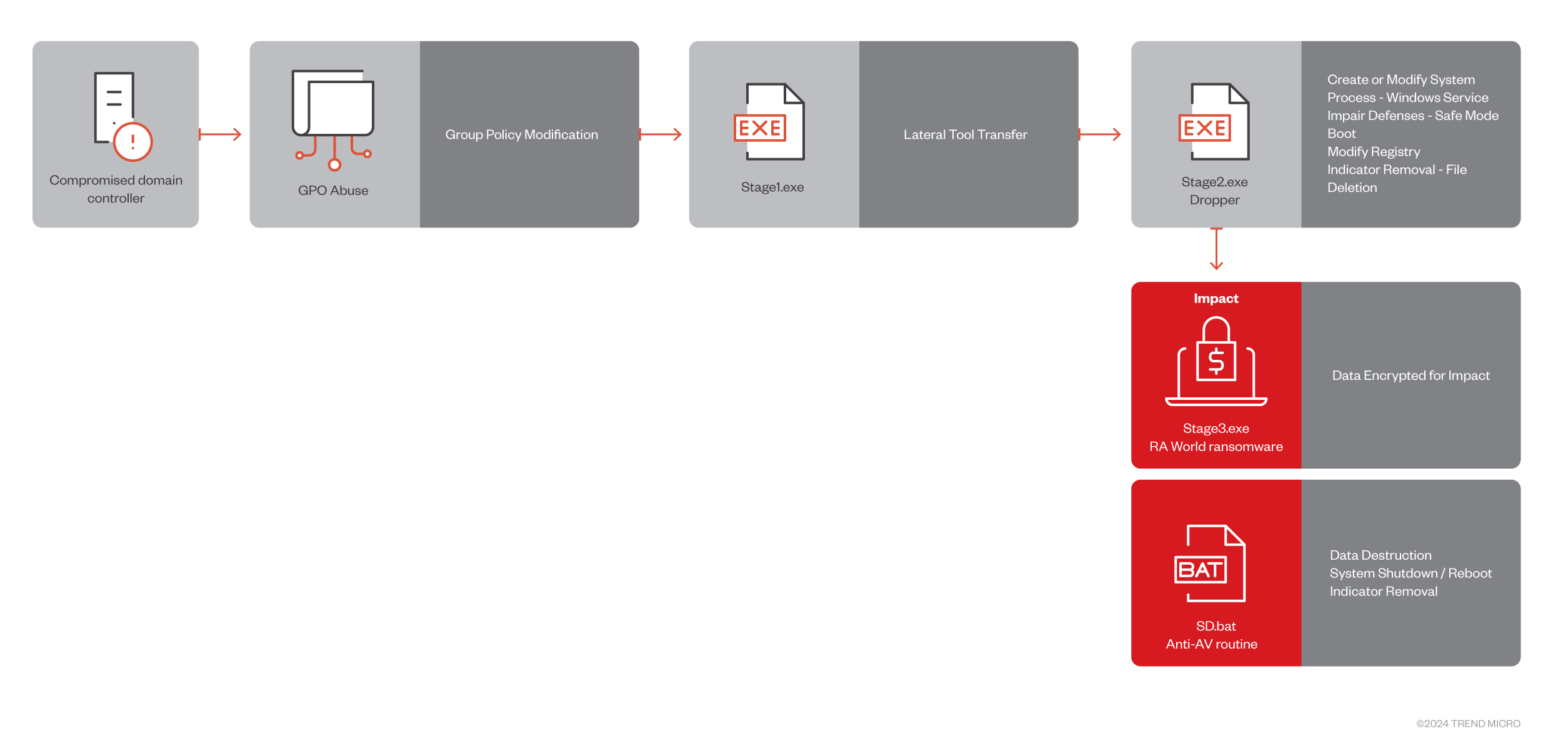

Mehrstufiger Angriff

Ursprünglicher Zugang

Die RA World-Angreifer suchen zunächst Zugang über kompromittierte Domänen Controller und liefern ihre Komponenten an den SYSVOL Share Pfad für ein Gruppenrichtlinienobjekt (GPO) eines Computers

Privilegienerhöhung

Da die Malware in die Gruppenrichtlinien-Infrastruktur gelegt wird, sind die Gruppenrichtlinieneinstellungen oder Skripte möglicherweise vom Angreifer manipuliert worden, um die bösartige Payload einzuschleusen. Dadurch kann die Malware auf den Zielcomputern als Teil der Gruppenrichtlinienverarbeitung ausgeführt werden und mehrere Computer innerhalb der Domäne gefährden. Technische Einzelheiten beinhaltet der Originalbeitrag.

Laterale Bewegungen

Stage1.exe listet zunächst alle Domänencontroller auf, die mit der aktuellen Domäne verbunden sind. Dann wird der aktuelle Domänenname validiert und die einzelnen Domänen Controller werden durchlaufen, wobei der Vorgang beendet wird, wenn bestimmte Bedingungen erfüllt sind. Technische Einzelheiten beinhaltet der Originalbeitrag.

Unsere Analyse deutet auf einen gezielten Angriff hin, da die Binärdatei einen fest kodierten Firmen-Domänennamen und SYSVOL-Pfad enthält. Außerdem deutet sie auf eine Strategie hin, bei der die Payloads zunächst auf dem kompromittierten Computer gespeichert und dann mithilfe von Gruppenrichtlinien auf anderen lokalen Computern ausgeführt werden, was auf einen mehrstufigen Angriffsansatz schließen lässt, der auf die Kompromittierung von Systemen im Zielnetzwerk abzielt.

Stage2.exe ist für die Übermittlung des Payloads der Ransomware verantwortlich. Wie Stufe eins enthält auch sie eingebettete Strings, die den Domänennamen des Zielunternehmens enthalten.

Persistenz

Das Programm prüft zunächst, ob sich der Computer im abgesicherten Modus befindet. Wenn nicht, führt es eine ähnliche Überprüfung für Exclude.exe und Finish.exe durch. Anschließend erstellt es einen neuen Service namens MSOfficeRunOncelsls, der Stage2.exe als einen Service enthält, der für die Ausführung im abgesicherten Modus mit Netzwerk konfiguriert ist.

Schließlich wird die RA World Ransomware Payload (Stage3.exe) abgelegt. In die Lösegeldforderung fügte der Bedrohungsakteur auch die Liste der letzten Opfer ein, die nicht in der Lage waren, das Lösegeld zu zahlen. Dies soll als Teil der Erpressungstaktik dienen und andere Opfer unter Druck setzen, den Forderungen der Gruppe nachzukommen. Alle technischen Einzelheiten beinhaltet der Originalbeitrag.

Anti-AV measures

Die RA World-Angreifer legen auch ein Skript ab, das versucht das Trend Micro-Verzeichnis zu löschen. Des Weiteren nutzen die Kriminellen die WMI-Befehlszeilen Utility, um Informationen über Disks zu sammeln.

Danach entfernt die Ransomware die Option Safe Mode with Networking, die aus der Boot-Konfiguration heraus erstellt wird.

Schließlich wird sie den Computer gewaltsam rebooten.

Empfehlungen und Lösungen

Unternehmen können die folgenden Best Practices anwenden, um das Risiko, Opfer von Ransomware-Angriffen zu werden, zu minimieren:

- Vergeben Sie an Mitarbeiter nur bei Bedarf administrative Rechte und Zugriff

- Aktualisieren Sie Sicherheitsprodukte regelmäßig und führen Sie regelmäßige Scans durch.

- Sichern Sie wichtige Daten durch routinemäßige Backups, um einen möglichen Verlust zu verhindern.

- Seien Sie vorsichtig beim Umgang mit Mails und Websites, beim Herunterladen von Anhängen, beim Anklicken von URLs und beim Ausführen von Programmen.

- Fordern Sie Benutzer auf, potenziell verdächtige Mails und Dateien an die Sicherheitsteams zu melden.

- Schulen Sie die Benutzer regelmäßig bezüglich der Risiken und Anzeichen von Social Engineering.

Die Einführung eines mehrschichtigen Sicherheitsansatzes ermöglicht es Unternehmen, potenzielle Zugangspunkte zu ihrem System zu schützen, einschließlich Endpunkte, Mails, Webschnittstellen und Netzwerke.

Der Originalbeitrag umfasst auch die Indicators of Compromise sowie eine Auflistung von MITRE ATT&CK Tactics and Techniques.