APT und gezielte Angriffe

KI-gestütztes Harpoon Whaling noch wirksamer

Über Harpoon Whaling-Angriffe können Cyberkriminelle auf skalierbare und automatisierte Weise die Vorteile von Phishing und Whaling in großem Maßstab nutzen. Unser Bericht analysiert die beängstigend wirksamen Tricks der Kriminellen?

Whaling bezeichnet eine Angriffsart, bei der Cyberkriminelle versuchen, Führungskräfte auszutricksen, um Informationen zu stehlen oder große Geldsummen abzuschöpfen. Der Begriff „Whaling“ bezieht sich treffend auf die Ziele dieser Art von Phishing-Kampagne, nämlich „hohe Tiere“ oder hochrangige Mitarbeiter, Beamte und Militärs.

Bei Harpoon Whaling wiederum stellen die Angreifer erst umfangreiche Nachforschungen über die Zielpersonen an. Dieser Angriff, der auf die Waffe anspielt, die speziell für die Jagd auf Wale hergestellt und verwendet wird, ist ein sehr gezielter Social-Engineering-Betrug, bei dem E-Mails mit Dringlichkeit versehen werden und personalisierte Informationen über die anvisierte Führungskraft, den Abgeordneten oder Militär enthalten.

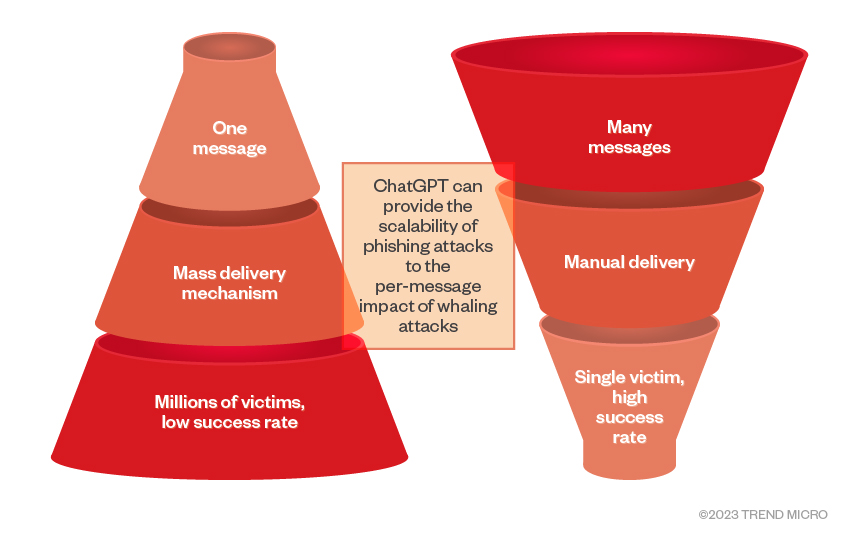

Da Tools mit künstlicher Intelligenz (KI) immer bessere, täuschend echt wirkende Texte erstellen können, hat sich der Aufwand für die Angriffe drastisch verringert. Damit war es noch nie so einfach, maßgeschneiderte, gleichzeitige Whaling-Angriffe auf Hunderttausende von Führungskräften zu starten.

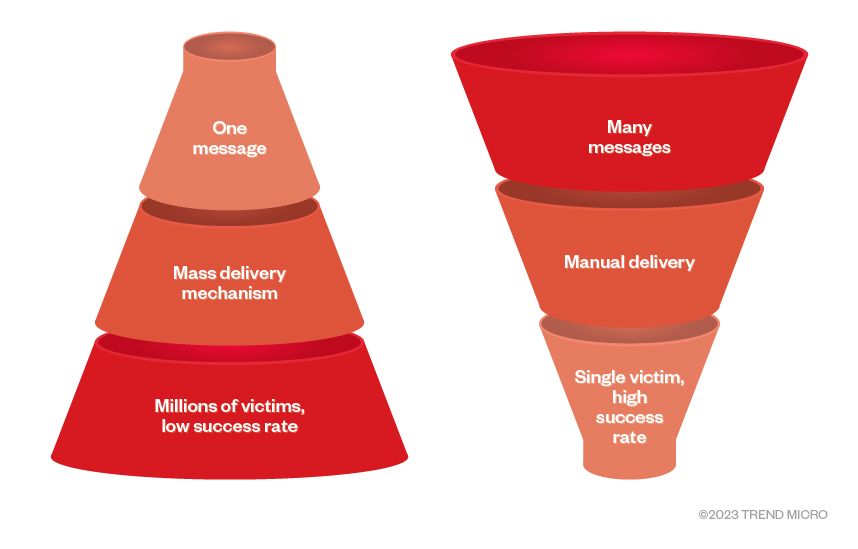

Zum besseren Verständnis dient zunächst ein Vergleich mit der Art und Weise, wie Cyberkriminelle Phishing- und Whaling-Angriffe durchführen. Phishing-Angriffe bestehen aus einer Mail, die böswillige Akteure an so viele Personen wie möglich senden. Obwohl diese Art von Angriff leicht skalierbar ist, sind die Ausbeute und die Erfolgswahrscheinlichkeit im Vergleich zu gezielteren Angriffen gering. Beim Whaling hingegen wird eine sehr glaubwürdige Mail an eine hochrangige Person gesendet. Diese Art von Betrug ist sehr aufwändig und erfordert oft menschliches Urteilsvermögen und Eingreifen bei der Ausführung. In den vergangenen Jahren mussten sich Cyberkriminelle entscheiden, auf welche dieser beiden Arten von Social-Engineering-Methoden sie ihre Zeit und Ressourcen konzentrieren wollten.

Phishing und Whaling ähneln sich in ihren jeweiligen Geschäftsmodellen, unterscheiden sich aber erheblich im Aufwand, der pro Opfer betrieben werden muss. Wenn böswillige Akteure detaillierte Informationen über ihr ausgewähltes Ziel sammeln, erhöht sich die Erfolgswahrscheinlichkeit drastisch. Diese Technik wird als Harpoon Whaling bezeichnet.

Ähnlich wie beim Whaling führen böswillige Akteure vor einem Angriff detaillierte, aufs Ziel ausgerichtete und später auch personenspezifische Nachforschungen zur anvisierten Person durch. Je nach Interesse geht es um die Recherche von Finanzangelegenheiten oder um Regierungsangelegenheiten. Der Unterschied zwischen Whaling und Harpoon Whaling liegt in der Art und Weise, wie sich böswillige Akteure detaillierte Informationen über die Zielpersonen beschaffen, und in der Gruppierung der Zielopfer.

Bei Whaling-Angriffen sind die Prozesse der Informationsbeschaffung, des Filterns und der Zielauswahl aufwändig und manuell. Beim Harpoon Whaling hingegen muss die Informationsbeschaffung stark automatisiert gefiltert und verarbeitet werden, um die hohe Opferzahl beim Phishing und die hohen Einnahmen pro Angriff beim Whaling zu kompensieren. Leider fallen auch in den am besten abgesicherten Umgebungen immer wieder Beamte, Militärs und auch IT-Profis dieser Social Engineering-Taktik zum Opfer

KI-gestütztes Harpooning

Mit KI-Tools wie ChatGPT kann der Prozess des Harpoonings über mehrere ineinander verschachtelte Automatisierungsebenen erfolgen, die zur Erkennung von „Signalen“ oder Zielkategorien verwendet werden. Das gleiche Set von Automatisierungsschritten kann für das Sammeln von Harpoon Whaling-Informationen, das Bilden von Zielgruppen, das Anvisieren von identifizierten Ähnlichkeiten, das Identifizieren und Priorisieren von anfälligen Verhaltensweisen nach zu erwartendem Umsatz und das Anpassen von Whaling- oder Phishing-Nachrichten verwendet werden.

ChatGPT kann auf adaptive Weise eine Reihe von Nachrichten koordinieren, die emotional intensiver werden, da das Tool den Inhalt früherer Nachrichten erkennen kann. Äußerst erfolgreiche gezielte Angriffe sind möglich, die gleichzeitig auf Basis von kuratierten Verteilerlisten erfolgen. Diese Listen setzen sich aus vielen Führungskräften oder hochrangigen Beamten zusammen, z. B. „alle Führungskräfte von Banken“, „alle hochrangigen Polizeibeamten“ oder „alle Politiker des Landes X“.

Harpooning und Romantik-Scams

Böswillige Akteure können sich auch an der Taktik von Romantik-Scams orientieren, indem sie ein Opfer dazu bringen, sich in eine fingierte Persona zu verlieben. So können sie an sensible Informationen gelangen. Sie versuchen, die Wachsamkeit und das Urteilsvermögen ihrer Opfer zu verringern, die Erfolgswahrscheinlichkeit und den Gewinn ihrer Straftaten zu steigern.

Wir empfehlen, dass künftige Forschungen zum Thema Harpooning auch die Wirkung von Marketing-Informationen mit emotionaler Wirkung auf potenzielle Opfer untersuchen sollten und wie diese Kommunikation genutzt werden kann, um die Wirksamkeit des Whalings zu verstärken.

Umgehung von Plagiatsprüfungsprogrammen

Zwar können Antispam-Filter eingesetzt werden, um Übereinstimmungen in Nachrichten zu erkennen, doch lässt sich diese Sicherheitsvorkehrung durch den automatisierten Einsatz von Tools zur Plagiatserkennung umgehen. Die Akteure überprüfen die automatisch generierten Nachrichten mit diesen Tools, und wenn die Nachrichten hinreichend eindeutig sind, „bestehen“ sie die Prüfung und gelangen in den Whaling-Prozess.

Diese Sammlung von Prozessen ähnelt den kriminellen Qualitätssicherungs-Tests, mit denen Malware-Autoren vorab überprüfen, ob ihre Malware legitime Sicherheitsprodukte umgehen kann. Diese neue Klasse von kriminellen Services bezeichnet man als „kriminelle Signalumgehungs-Services“.

Aufgrund des Katz-und-Maus-Spiels zwischen Cyberkriminellen und Sicherheitsforschern ist absehbar, dass es in Zukunft eine weitere Entwicklungsstufe geben wird, in der Ermittler und Bedrohungsjäger ihren Schwerpunkt auf die Suche nach dieser neuen Taktik der kriminellen Signalumgehungsdienste im cyberkriminellen Untergrund legen werden.

Zu den Marketinganalyse-Informationen, die zur positiven Beeinflussung einer Zielperson genutzt werden können, gehören die geschlechtsspezifischen Vorlieben einer Person, Berühmtheiten, die die Zielperson attraktiv findet, um danach attraktive Personas und Avatare zu erstellen, bevorzugte Sänger und Stimmtypen der Zielperson für die Erstellung attraktiver eigener Stimmen, Themen, über die das Subjekt gerne spricht und die in früheren erfolgreichen Flirts verwendet wurden oder auch alle Informationen, die zu einer Gefühlssteigerung führen könnten, wie z. B. Flirt- oder erotische Gespräche, einschließlich der Erörterung bevorzugter sexueller Orte und Positionen.

Marketinganalyse-Informationen, die zur negativen Beeinflussung einer Zielperson genutzt werden können sind der Familienstand einer Person (Stabilität, Umstände einer Scheidung) oder emotional aufgeladene oder extrem belastende Informationen über eine Person, die für Erpressung oder Einschüchterung verwendet werden können, wie z. B. Informationen im Zusammenhang mit Eheproblemen oder Untreue, Informationen, die zum Verlust des Arbeitsplatzes oder zur Entgleisung der Karriere führen, kriminelles Verhalten, Aufenthalts- und Abschiebungsprobleme, Status- und Rufschädigung in religiösen Kreisen und/oder Verstöße gegen die Berufsethik, die sich auf berufliche Zertifizierungen und Zulassungen auswirken

Verbindung Chatbots mit Harpooning

Dank der KI-Technologien werden Chatbots immer menschenähnlicher. Moderne Chatbots können so tiefe Gefühle hervorrufen, dass die Nutzer, selbst wenn sie sich bewusst sind, mit KI-gesteuerten Chatbots zu sprechen, wie auf einen echten Menschen in einer Online-Beziehung reagieren.

Es wurde festgestellt, dass der Beziehungs-Chatbot Replika emotionale Bindungen hervorruft. Es gibt eine Reihe von Beispielen, in denen Replika-Abonnenten von ihren KI-"Partnern" dazu aufgefordert wurden, sich selbst zu verletzen und persönliche Informationen und sensible Details über sich selbst, ihre Familien und ihre Jobs preiszugeben, die für Erpressungen verwendet werden können. Replika hat den Code für den Beziehungs-Chatbot unter Open Source freigegeben, sodass Entwickler die KI-Engine der App modifizieren können. Lesen Sie im Originalbeitrag auch den Proof of Concept: The AutoWhaler.

Fazit

Über Harpoon Whaling-Angriffe können Cyberkriminelle auf skalierbare und automatisierte Weise die Vorteile von Phishing und Whaling in großem Maßstab nutzen. Da diese Angriffe neu sind, werden die meisten traditionellen Blockiermethoden nicht funktionieren, und als Gruppe sollten sich Führungskräfte mit mehreren kombinierten Ansätzen verteidigen.

Die Taktiken, mit denen Cyberkriminelle Harpoon Whaling nutzen, können als Angriffe auf die persönliche Integrität einer Person betrachtet werden - es ist möglich, dass Personen mit einem hohen Maß an Integrität gegen solche Angriffe resistent sind. Es ist jedoch wichtig zu wissen, dass Menschen aller Art Harpoon Whaling-Angriffen zum Opfer fallen können, zumal diese Art von Angriffen sehr gezielt und individuell ist.

Architekturansätze wie Zero Trust können auf risikoreiche Verhaltensweisen abgestimmt werden und vorhersagen, welche Führungskräfte am anfälligsten für diese Art von Angriffen sind. Die Gesprächsmuster der am stärksten gefährdeten Personen können gesucht und analysiert werden, um daraus Schlüsse zu ziehen, wo Schutzmaßnahmen und Schulungen für Führungskräfte am nötigsten sind.