Ransomware

BlackSuit Ransomware mit großer Ähnlichkeit zu Royal

Eine neue Ransomware-Familie BlackSuit ist aufgetaucht, und sie hat auffallende Ähnlichkeiten zur Royal-Familie. Das zeigt, dass Bedrohungsakteure nach immer effektiveren Tools für ihre Angriffe suchen, um von ihren Opfern zu profitieren.

Royal Ransomware zählt bereits zu den bemerkenswertesten Ransomware-Familien 2022 und erlangte Anfang Mai 2023 zusätzliche Bekanntheit nach einem Angriff auf IT-Systeme in Dallas, Texas. Etwa zur gleichen Zeit fanden Forscher eine neue Ransomware-Familie namens BlackSuit, die sowohl auf Windows- als auch auf Linux-Benutzer abzielte. In einigen Twitter-Beiträgen verwiesen sie auf Verbindungen zwischen BlackSuit und Royal, und dies weckte unser Interesse.

Verschlüsselung und Leak Site

Zu den Details der Verschlüsselungs- und Leak Site von BlackSuit gehört die Tatsache, dass die Malware die Dateierweiterung blacksuit an die verschlüsselten Dateien anfügt, ihre Lösegeldforderung im Verzeichnis ablegt und ihre TOR-Chat-Site in der Lösegeldforderung zusammen mit einer eindeutigen ID für jedes der Opfer aufführt.

Als Teil ihrer zweigleisigen Erpressungsstrategie, mit der die Opfer zur Zahlung des Lösegelds gezwungen werden sollen, haben die Betreiber auch eine Website mit Datenlecks eingerichtet. Allerdings wurde aktuell nur ein einziges Opfer auf der Leak-Site geführt.

Vergleich zwischen Royal ESXi- und BlackSuit ESXi-Varianten

Eines der von uns analysierten BlackSuit-Ransomware-Samples ist eine x64 ESXi-Version, die auf Linux-Rechner abzielt. Ein früherer Beitrag auf Twitter zeigte, dass die für die Linux-Variante von BlackSuit entwickelten YARA-Regeln mit Samples der Linux-Variante der Royal-Ransomware übereinstimmten.

Der Vergleich der beiden Samples der Royal- und BlackSuit-Ransomware zeigte, dass sie nahezu identisch sind, mit 98 % Ähnlichkeiten bei den Funktionen, 99,5 % Ähnlichkeiten bei den Blöcken und 98,9 % Ähnlichkeiten bei den Sprüngen, basierend auf BinDiff, einem Vergleichstool für Binärdateien.

Eine weitere Analyse ergab, dass BlackSuit Befehlszeilenargumente verwendet, die eine ähnliche Funktion haben wie die von Royal verwendeten. Allerdings gibt es einige Unterschiede: Die in den Argumenten verwendeten Zeichenketten sind unterschiedlich, und BlackSuit enthält auch zusätzliche Argumente, die in Royal nicht vorkommen. Der Originalbeitrag beinhaltet eine Tabelle mit den Einzelheiten und auch die technischen Details des Vergleichs.

Intermittente Verschlüsselung

Die Binärdateien für BlackSuit und Royal verwenden beide AES von OpenSSL zur Verschlüsselung und setzen ähnliche intermittierende Verschlüsselungstechniken ein, um die Verschlüsselung der Dateien des Opfers zu beschleunigen. Auch hier hat der Originalbeitrag die Einzelheiten.

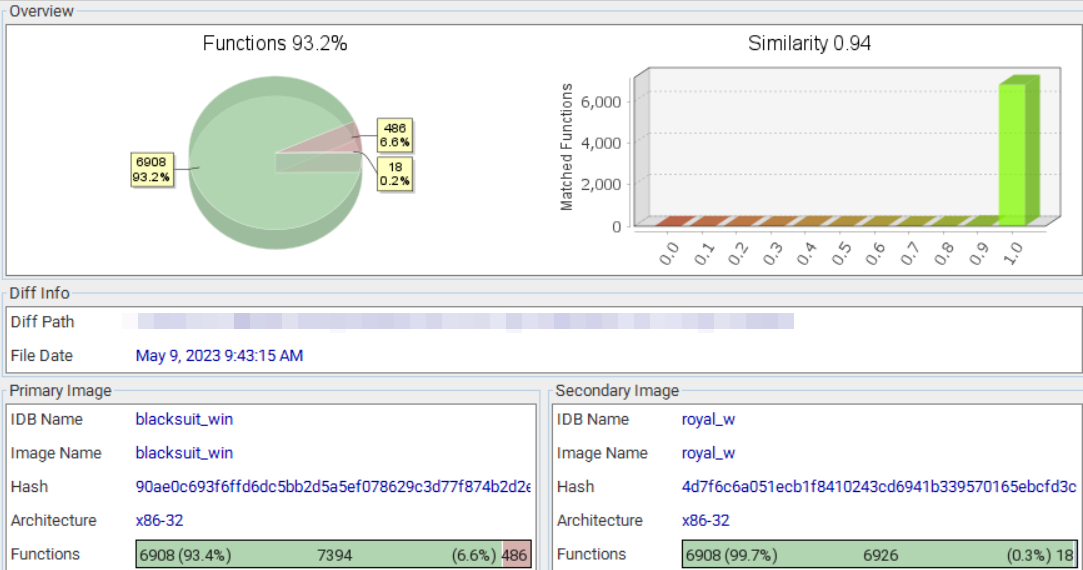

Zusätzlich analysierten wir auch eine Windows 32-Bit-Version von BlackSuit, die ebenfalls signifikante Ähnlichkeiten mit dem Royal-Ransomware-Pendant aufweist (93,2 % Ähnlichkeit bei den Funktionen, 99,3 % bei den Basisblöcken und 98,4 % bei den Sprüngen auf Basis von BinDiff). Eine Tabelle fasst dies zusammen.

Fazit

Das Auftauchen der Ransomware BlackSuit (mit ihren Ähnlichkeiten zu Royal) deutet darauf hin, dass es sich entweder um eine neue Variante handelt, die von denselben Autoren entwickelt wurde, um einen Nachahmer, der einen ähnlichen Code verwendet, oder um eine Partnerorganisation der Royal-Ransomware-Gang, die Änderungen an der ursprünglichen Familie vorgenommen hat.

Eine Möglichkeit für die Entstehung von BlackSuit ist, dass die Bedrohungsakteure, die hinter Royal (und davor Conti) stehen, eine der derzeit aktivsten Ransomware-Gruppen sind. Dies könnte zu einer erhöhten Aufmerksamkeit bei anderen Cyberkriminellen geführt haben, die dann zur Entwicklung einer ähnlichen Ransomware in BlackSuit inspiriert wurden. Eine andere Option ist, dass BlackSuit aus einer Splittergruppe innerhalb der ursprünglichen Royal-Ransomware-Bande hervorgegangen ist.

Was auch immer der Fall sein mag, das Auftauchen einer ähnlichen Ransomware wie BlackSuit ist ein weiterer Beweis dafür, dass Bedrohungsakteure nach immer effektiveren Tools für ihre Angriffe suchen, von der Modifizierung bestehenden Codes bis hin zur Entwicklung einzigartiger Ransomware-Familien, um von ihren Opfern zu profitieren. Daher sollten sowohl Unternehmen als auch Privatanwender wachsam bleiben, wenn es darum geht, ihre Dateien und Daten vor Ransomware-Angriffen zu schützen.

Empfehlungen

Unternehmen können sich vor Ransomware-Angriffen schützen, indem sie ein umfassendes Sicherheits-Framework implementieren, das die Ressourcen auf die Entwicklung einer starken Verteidigungsstrategie ausrichtet. Hier sind einige Empfehlungen:

- Erstellen eines Inventars von Assets und Daten

- Identifizieren von autorisierten und nicht autorisierten Geräten und Software

- Durchführen von Audits von Ereignissen und Incident Logs

- Managen der Hardware- und Software-Konfigurationen

- Vergeben von administrativen Rechten und Zugängen nur wenn nötig

- Monitoren von Netzwerk-Ports, Protokollen und Services

- Aufsetzen einer Whitelist der zugelassenen Softwareanwendungen

- Implementieren von Maßnahmen für Datenschut6zt, Backup und Wiederherstellung

- Einführen von Multifaktor-Authentifizierung (MFA)

- Betreiben von aktuellen Sicherheitslösungen über alle Systemebenen hinweg

- Wachsam frühe Indikatoren von Angriffen verfolgen

Durch die Einführung eines mehrstufigen Ansatzes zur Sicherung potenzieller Eintrittspunkte wie Endpunkte, E-Mails, Websites und Netzwerke können Unternehmen bösartige Elemente und verdächtige Aktivitäten erkennen und abwehren und sich so effektiv vor Ransomware-Angriffen schützen.