Royal Ransomware (zunächst unter dem Namen „Zeon“ bekannt,) sorgte im September 2022 in Forscherkreisen für Aufsehen, nachdem eine Nachrichtenseite für Cybersicherheit einen Artikel veröffentlicht hatte, in dem berichtet wurde, dass die hinter der Ransomware-Gruppe stehenden Bedrohungsakteure mehrere Unternehmen durch gezielte Callback-Phishing-Techniken ins Visier genommen hatten.

Die Gruppe setzt eine Mischung aus alten und neuen Techniken ein. Die Angreifer nutzen Callback-Phishing, um die Opfer zur Installation von Remote-Desktop-Malware zu verleiten, über die die Bedrohungsakteure den Computer des Opfers relativ einfach infiltrieren können. Dies lässt darauf schließen, dass die Akteure viel Erfahrung mitbringen.

Auch setzt die Gruppe auf eine intermittierende Verschlüsselung, um die Dateiverschlüsselung zu beschleunigen und gleichzeitig Sensoren zu umgehen, die auf die Erkennung umfangreicher Datei-I/O-Operationen ausgelegt sind. Auch dies lässt auf umfassende Kenntnisse zur Bedrohungslandschaft schließen.

Hintergrund

Einem Bericht zufolge könnte Royal bereits seit Januar 2022 aktiv sein. In den anfänglichen Kampagnen nutzte die Ransomware den Encryptor von BlackCat, wechselte aber später zu ihrem eigenen, der ähnliche Lösegeldforderungen wie Conti hinterließ. Royal Ransomware schaffte es im vierten Quartal 2022 auf die Liste der am häufigsten auftretenden Ransomware-Gruppen, nur LockBit und BlackCat lagen noch vor ihr. Die Tatsache, dass die Bedrohungsakteure Ableger von Conti sind, könnte der Grund dafür sein, dass die Ransomware schnell bekannt wurde. Weitere Einzelheiten bietet der Originalbeitrag.

Das FBI und die CISA raten den Opfern davon ab, Lösegeld zu zahlen, um zu verhindern, dass „Gegner ermutigt werden, weitere Organisationen ins Visier zu nehmen“, fordern aber alle Opfer in ihrem Zuständigkeitsbereich auf, Ransomware-Vorfälle an die örtlichen FBI-Büros oder die CISA zu melden, unabhängig davon, ob ein Lösegeld gezahlt wurde oder nicht.

Royal Ransomware stellt auch schnell auf neue Taktiken um: Die Akteure haben ihre Ziele durch die Entwicklung von Linux-basierten Varianten erweitert. Das Linux-Pendant zielt auch auf ESXi-Server ab, eine Erweiterung, die große Auswirkungen auf die betroffenen Unternehmensrechenzentren und virtualisierten Speicher haben kann.

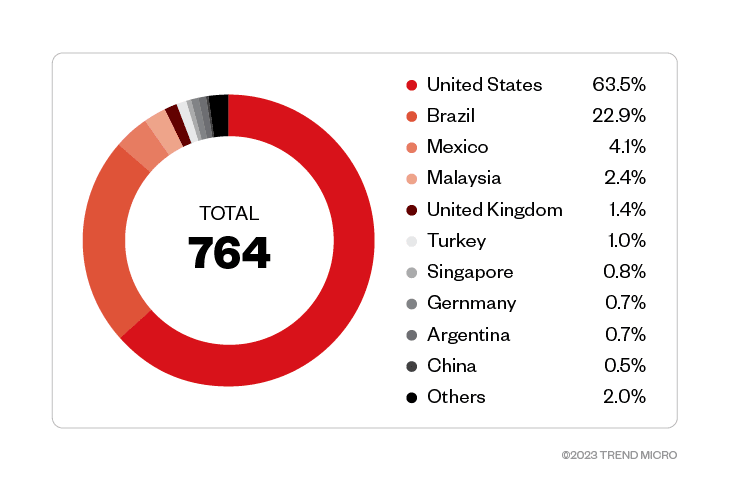

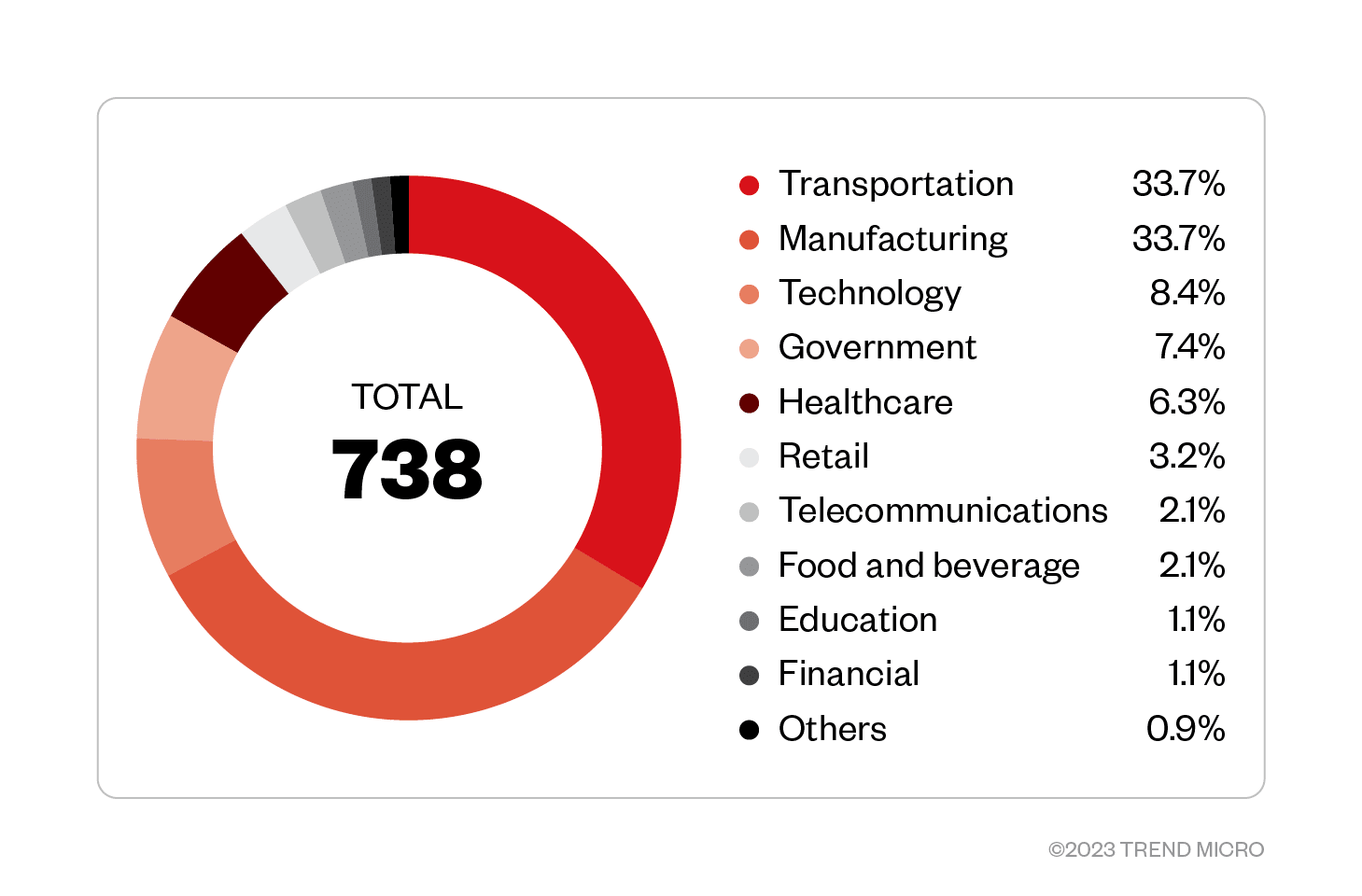

Anvisierte Regionen und Branchen auf Basis von Trend Micro-Daten

Die Daten stammen aus dem Trend Micro™ Smart Protection Network™. Diese beziehen sich lediglich auf unsere Kunden und beinhalten nicht alle betroffenen Unternehmen.

Die Royal-Akteure konzentrierten sich auf die Vereinigten Staaten mit 485 Angriffsversuchen (63,5 % der gesamten Entdeckungen). Brasilien folgt mit 175 registrierten Angriffsversuchen und Mexiko und Malaysia mit 31 bzw. 18 Entdeckungen.

Von den Trend Micro Kunden, die ihre Branche angaben, waren Unternehmen aus dem Transportwesen und aus der verarbeitenden Industrie am stärksten betroffen.

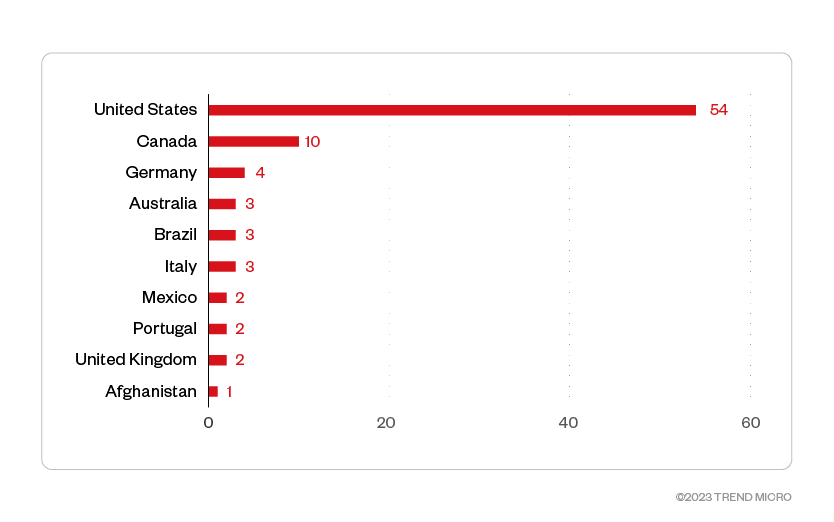

Anvisierte Regionen und Branchen auf Basis der Royal Leak Site

Die Daten beziehen sich auf Organisationen, die erfolgreich von Royal Ransomware infiltriert wurden und die sich bis jetzt geweigert haben, das geforderte Lösegeld zu zahlen.

Basierend auf einer Kombination aus unserer Open-Source-Intelligence (OSINT)-Recherche und der Untersuchung der Royal Leak-Site konnten wir feststellen, dass die Ransomware insgesamt 90 Unternehmen infiziert hat. Davon waren 64 Organisationen in Nordamerika und 15 in Europa tätig. Unternehmen in Lateinamerika und der Karibik, im asiatisch-pazifischen Raum, in Afrika und im Nahen Osten waren aber ebenfalls betroffen.

Die Mehrheit der Royal-Ransomware-Opferorganisationen waren kleine bis mittlere Unternehmen.

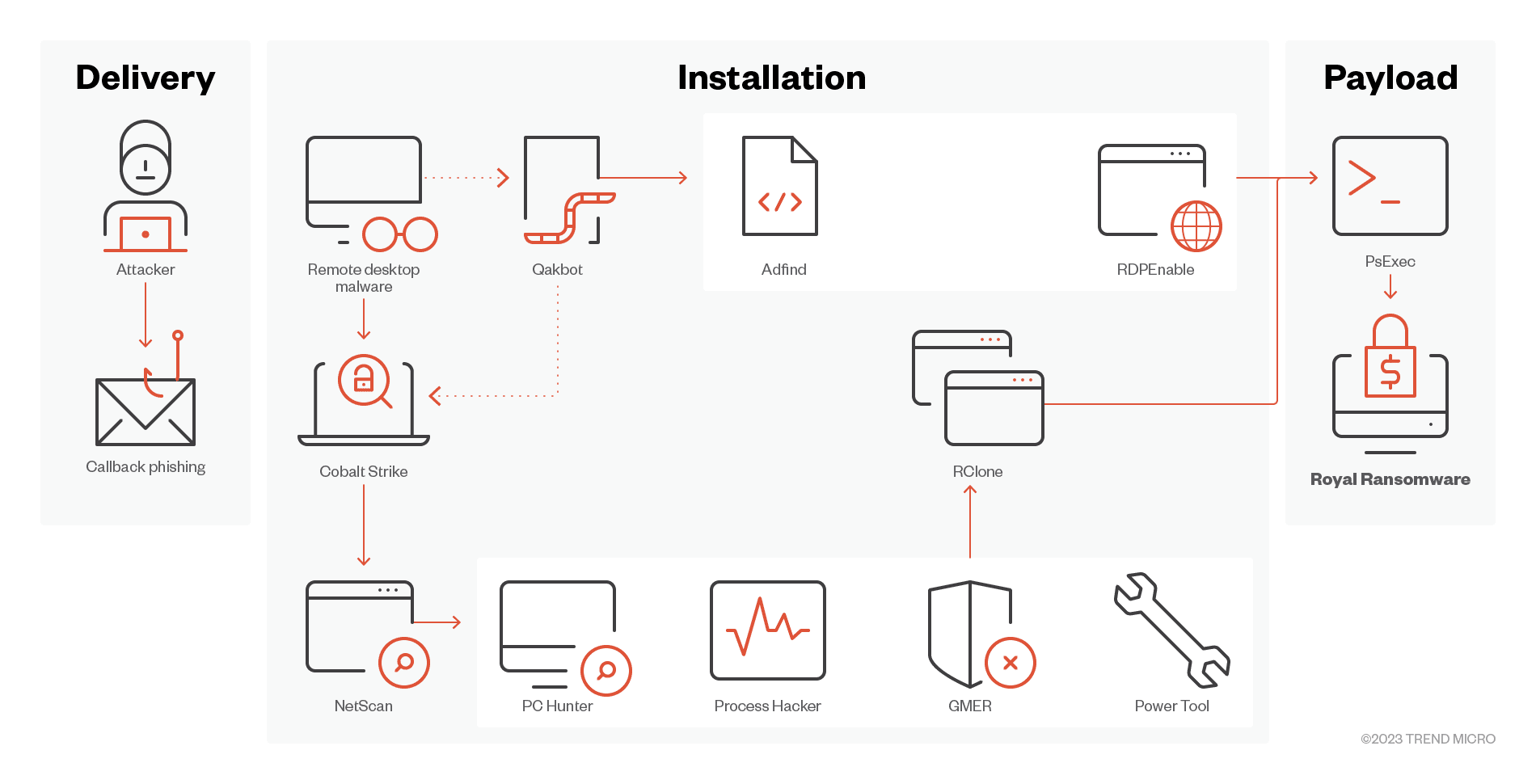

Infektionskette und Techniken

Erstzugang: Eine der Einstiegsmethoden der Erpressersoftware ist der Callback-Phishing-Betrug, bei dem die Opfer dazu gebracht werden, eine Remote-Desktop-Software zu installieren. Diese Methode ähnelt den von der Conti-Gruppe verwendeten Techniken. Doch entdeckten wir auch die Batloader und IcedID Malware.

Umgehung des Schutzes: Nach erfolgreicher Installation einer Remote-Software verwenden Angreifer in der Regel Tools wie PCHunter, Process Hacker, GMER oder PowerTool, um auf dem Zielsystem installierte AV-Produkte manuell zu deinstallieren.

Erkundung: Die Angreifer nutzen auch Tools wie NetScan und AdFind zusammen mit Windows net.exe und nltest.exe, um Informationen über das Active Directory des Opfers und das verbundene Remote-System zu erhalten. Des Weiteren sichteten wir auch Advanced Port Scanner.

Laterale Bewegungen und Command-and-Control: Cobalt Strike und Qakbot werden eingesetzt, um sich auf den Zielcomputern zu bewegen und andere Tools und Payloads einzusetzen. Agenten wie Connectwise, Splashtop, Atera und Syncro wurden ebenfalls genutzt, um sich mit den Umgebungen der Opfer zu verbinden und bösartige Prozesse auszuführen.

Exfiltrierung: Auf den Rechnern der Opfer wurde Rclone gefunden, ein Programm, das in der Regel zum Exfiltrieren gestohlener Informationen verwendet wird.

Auswirkungen: Die Verschlüsselung kann sowohl auf lokalen als auch auf Netzwerkpfaden erfolgen; die neueste Royal-Ransomware-Variante verfügt über eine Option zur Auswahl von lokal, Netzwerk oder beidem. Schattenkopien werden auch mit dem Tool vssadmin gelöscht.

Alle weiteren technischen Details liefert auch hier der Originalbeitrag. Dort findet sich auch eine Auflistung der MITRE Tactics and Techniques sowie eine tabellarische Zusammenfassung der weiteren eingesetzten Malware, Tools und Exploits.

Sicherheitsempfehlungen

Angesichts der anhaltenden Aktivitäten 2022 kann man davon ausgehen, dass Magniber in Zukunft noch häufiger auftreten wird. Da Angreifer weiterhin Wege finden, die Payloads zu verbreiten und Sicherheitswarnungen zu umgehen, müssen Unternehmen wachsam bleiben, um eine Kompromittierung zu verhindern. Wir empfehlen, die Entwicklung der Ransomware Magniber weiter zu beobachten, um die Wahrscheinlichkeit eines erfolgreichen Angriffs zu minimieren.

Um die Systeme gegen diese und ähnliche Bedrohungen zu schützen, können Unternehmen Sicherheits-Frameworks einrichten, die systematisch Ressourcen für die Einrichtung einer soliden Abwehr gegen Ransomware zuweisen können. Folgende Best Practices können in diese Frameworks integriert werden:

- Audit und Inventur: Erstellen sie eine Übersicht über die Assets und Daten und identifizieren Sie autorisierte und nicht autorisierte Geräte und Software. Führen Sie einen Audit der Ereignis-Logs durch.

- Konfigurieren und Monitoren: Verwalten Sie Hardware- und Softwarekonfigurationen. Gewähren Sie Administratorrechte und Zugriff nur dann, wenn dies für die Rolle eines Mitarbeiters erforderlich ist. Überwachen Sie Netzwerk-Ports, Protokolle und Dienste. Aktivieren Sie Sicherheitskonfigurationen auf Netzwerkinfrastrukturgeräten wie Firewalls und Routern. Erstellen Sie eine Software-Zulassungsliste, die nur legitime Anwendungen ausführt.

- Patchen und Updaten: Führen Sie regelmäßige Schwachstellenüberprüfungen durch. Patchen und aktualisieren Sie Betriebssysteme und Anwendungen.

- Schützen und wiederherstellen: Implementieren Sie Maßnahmen für den Datenschutz, Backup und Wiederherstellung. Setzen Sie Multifaktor-Authentifizierung ein.

- Sichern und verteidigen: Implementieren Sie Sandbox-Analyse, um bösartige Mails zu blockieren. Stellen Sie die neuesten Versionen von Sicherheitslösungen auf allen Ebenen des Systems bereit, einschließlich Mail, Endpunkt, Web und Netzwerk. Erkennen Sie frühzeitig Anzeichen eines Angriffs, z. B. das Vorhandensein von verdächtigen Tools im System, und nutzen Sie fortschrittliche Erkennungstechnologien, z. B. auf der Grundlage von KI und maschinellem Lernen.

- Schulen und testen: Regelmäßiges Training der Mitarbeiter auf Sicherheitskenntnisse, sowie das Aufsetzen eines Red Teams und Pen Tests.Ein mehrschichtiger Sicherheitsansatz kann Unternehmen dabei helfen, die möglichen Eintrittspunkte in das System (Endpunkt, E-Mail, Web und Netzwerk) zu schützen. Sicherheitslösungen, die bösartige Komponenten und verdächtiges Verhalten erkennen, können Unternehmen schützen.

Indicators of Compromise (IOCs)

Eine Liste der Indicators of Compromise (IOCs) gibt es ebenfalls im Originalbeitrag. Zudem gibt es noch eine zusammenfassende Infografik: