Trend Micro hat eine Studie zum Stand der industriellen Cybersicherheit 2022 in der Öl- und Gasindustrie, der verarbeitenden Industrie und der Strom-/Energiebranche durchgeführt. Wir haben bereits die Ergebnisse der Befragung von mehr als 900 ICS-Geschäftsführer und Sicherheitsleiter in den USA, Deutschland und Japan für die Öl- und Gasindustrie sowie für die verarbeitende Industrie und Produktion vorgestellt.

Das Umfeld der Energiewirtschaft hat sich in den letzten zehn Jahren stark verändert, und insbesondere seit der Verabschiedung der Ziele für eine nachhaltige Energieversorgung (SDGs) besteht die dringende Notwendigkeit, die Supply Chain und das gesamte System der Energiewirtschaft auf nationaler Ebene zu überprüfen.

Eine stabile Stromversorgung ist für viele Industriezweige und Lebensstile essenziell, deswegen sind die Auswirkungen einer instabilen Stromversorgung und von Stromausfällen sind weiter verbreitet als in anderen Branchen. Da es aufgrund der Beschaffenheit von Strom nicht möglich ist, große Mengen kostengünstig zu speichern, müssen Angebot und Nachfrage (Erzeugung) aufeinander abgestimmt werden.

Um dies zu erreichen, haben Unternehmen Mechanismen wie DR (Demand Response) und VPP (Virtual Power Plant) eingeführt und nutzen aktiv die Informations- und Kommunikationstechnologie. Darüber hinaus geht die Modernisierung der Stromerzeugungs-, -übertragungs- und -verteilungssysteme (Digitalisierung, Netzanbindung, Einsatz von Allzwecksoftware und IT usw.) voran, wobei gleichzeitig auch die Cyberrisiken zunehmen.

In den Vereinigten Staaten wurde 2014 das Cyber Security Capability Maturity Model (ES-C2M2) veröffentlicht, das als Selbstbewertungsverfahren eingesetzt wird. Darüber hinaus hat das NERC einen neuen Standard (CIP-012-1) für den Schutz der Kommunikation zwischen großen Stromnetzleitstellen beschlossen, und infolgedessen wurden Richtlinien für Sicherheitsmaßnahmen wie neue Supply Chain-Risikomaßnahmen eingeführt.

In Europa wiederum, wo Strom zwischen den EU-Mitgliedstaaten geliefert wird, stellt der Anstieg der Sicherheitsbedrohungen ein Risiko dar, das nicht nur ein einzelnes Land betrifft. Die Betreiber von Energie- und anderen kritischen Infrastrukturen sind verpflichtet, Sicherheitsmaßnahmen zu ergreifen (NIS-Richtlinie). Eine Sicherheitsmaßnahme nach der anderen wird umgesetzt.

Auswirkungen von Cyberattacken

Der durch Cyberangriffe verursachte Schaden belief sich in den letzten 12 Monaten auf 3.378.000 $ durch Unterbrechung von ICS/OT-Systemen aufgrund von Cyberangriffen. Das entspricht auch dem Schaden in der Öl- und Gasindustrie, ist aber das 1,8-fache des Betrags in der Fertigungsindustrie. Darüber hinaus waren die Systemausfallzeiten lang. 56 % der Befragten gaben eine Ausfallzeit an, die drei Tage oder länger war.

Wie bereits erwähnt kann Strom nicht in großen Mengen gelagert werden, und das Risiko von Versorgungsengpässen steigt, wenn die Systemausfälle länger andauern. Außerdem ist es schwierig, die Produktion mittendrin zu stoppen, und wenn ein Zwischenfall eintritt, kann er nicht sofort beendet werden, sondern es dauert mehrere Tage bis zu mehreren Monaten oder sogar Jahren, bis die geplanten Inspektionen durchgeführt werden.

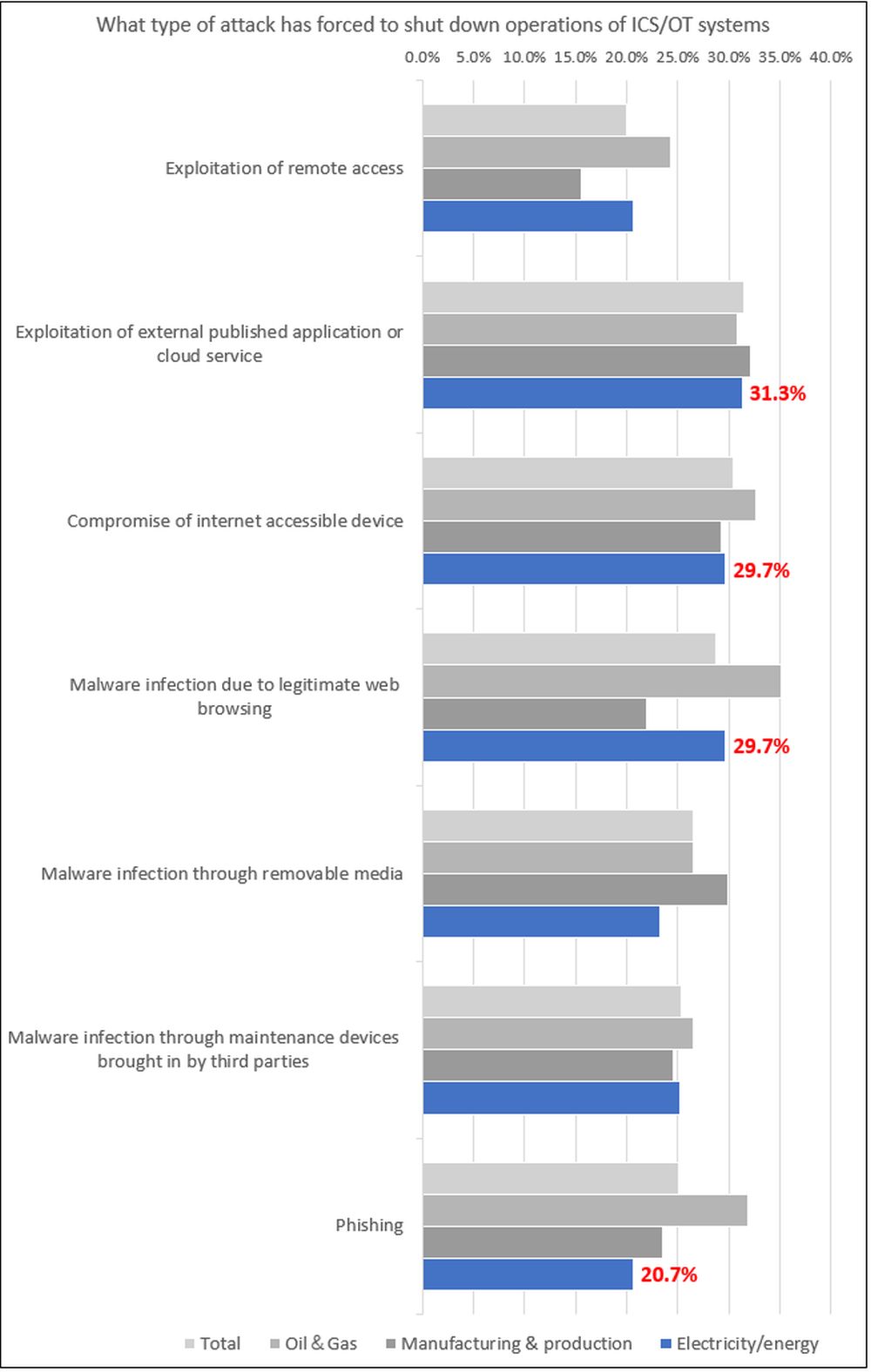

Diese Ergebnisse deuten darauf hin, dass die im IT- oder OT-Bereich verwendeten Büroterminals als Einfallstore dienen. Die IT- und Sicherheitsrichtlinien sollten hier fortgeschrittener sein als in anderen Branchen, doch scheint die Sicherheitsmaßnahmen immer noch nicht ausreichend zu sein. Doch da die Vernetzung zwischen den IT-Umgebungen weiter geht und auch die Modernisierung der OT voranschreitet, sollten Gegenmaßnahmen nicht einzeln implementiert werden. Es ist davon auszugehen, dass sich Bedrohungen, die in die IT-Umgebung (E-Mail, Web) eindringen, sich auch auf die ICS/OT-Umgebung ausbreiten. Wir brauchen stattdessen einen Mechanismus zur Erkennung von Anomalien.

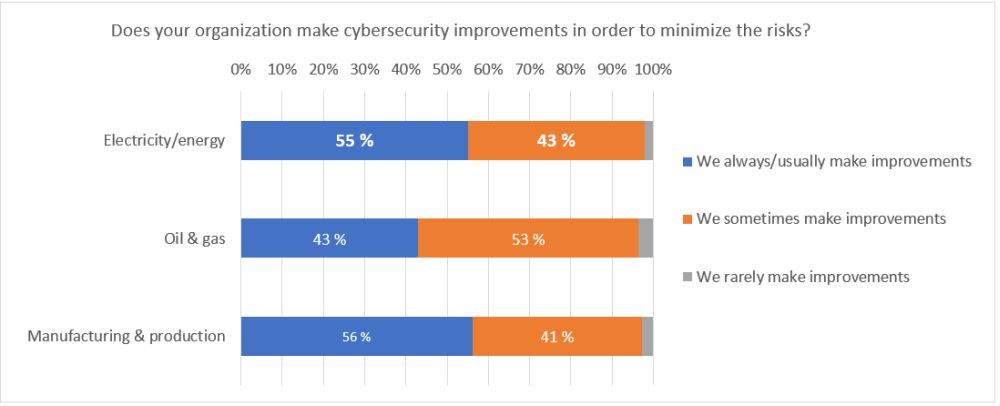

Angesichts der Auswirkungen von Stromausfällen sind 55 % bei den Antworten, nach Vorfällen „immer/üblicherweise Verbesserungen vorzunehmen“, extrem niedrig.

Einer der Gründe dafür sind die Probleme, die sich aus dem Betrieb der Anlagen ergeben. Stromerzeugungs- (Kernkraft, Wärmekraft, Wasserkraft) und Stromübertragungsanlagen lassen sich nur schwer abschalten, und das muss systematisch geschehen. Da während der Abschaltung keine Elektrizität gespeichert werden kann, müssen Zeitpunkt und Dauer der geplanten Abschaltungen sorgfältig berechnet werden, was es schwierig macht, das System allein aus Sicherheitsgründen zu ändern.

Auch ist es möglich, dass der Kontinuität der Stromversorgung Vorrang eingeräumt wird und Risiken (Gleichgewicht zwischen Angebot und Nachfrage, soziale Unruhen) in Kauf genommen werden. Der Ansatz, nach einem Schaden Gegenmaßnahmen zu ergreifen, ist jedoch möglicherweise nicht in der Lage, Risiken und Bedrohungen vollständig zu bewerten. Insbesondere die Situation in Russland und der Ukraine hat vielfältige Auswirkungen auf die Energiewirtschaft gehabt. (Sie spiegelt sich noch nicht in den Umfrageergebnissen wider.)

Treiber für Sicherheitsverbesserungen

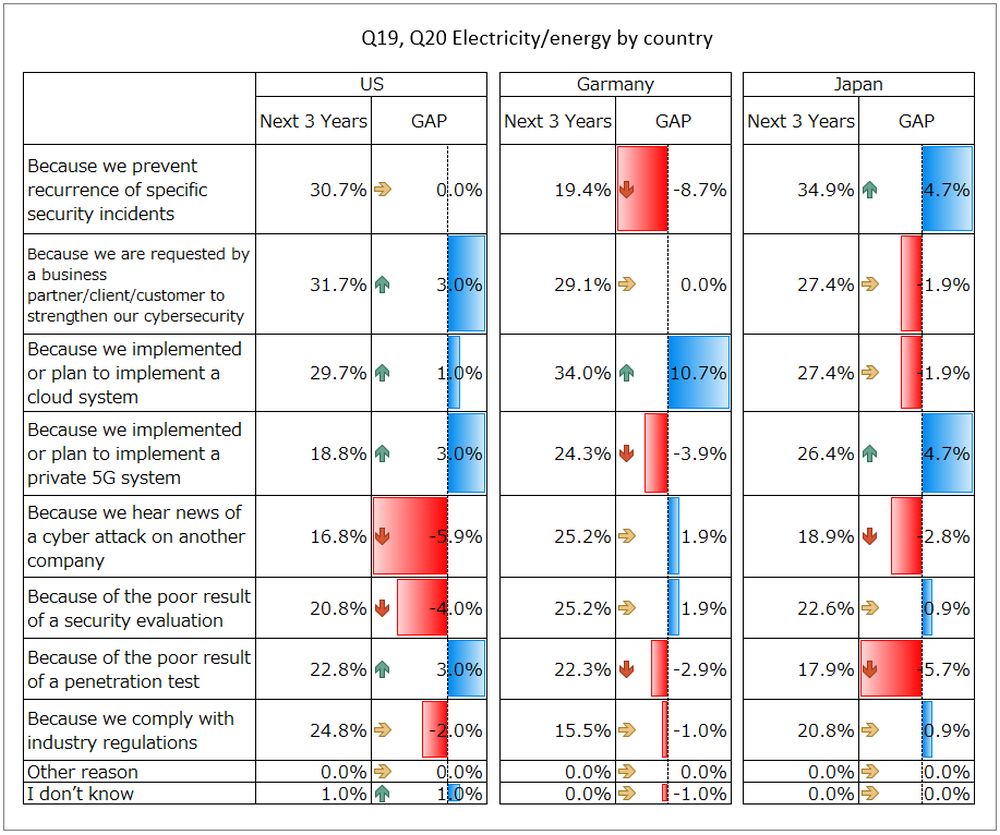

Wir haben die Gründe für die Umsetzung von Cybersicherheitsmaßnahmen in zwei Kategorien eingeteilt, „vergangene“ und „in den nächsten drei Jahren“. Auf die Frage, welches die beiden wichtigsten Gründe sind, wurde von den Befragten als stärkster Treiber „weil wir ein Cloud-System planen oder implementieren“ genannt.

Im Gegensatz zu anderen Branchen zeigte sich, dass sich die Treiber für Sicherheitsmaßnahmen von Land zu Land unterscheiden. Die deutschen Cloud-Ambitionen beschränken sich nicht nur auf die Energiewirtschaft, sondern auch auf die Öl- und Gasindustrie sowie das verarbeitende Gewerbe. Dies liegt daran, dass der unabhängige, dezentrale, unternehmensübergreifende Datenverknüpfungsmechanismus (GAIA-X) seit 2021 in vollem Umfang in Betrieb ist.

Auch wenn es keine Berichte über große Stromausfälle aufgrund von Angriffen in Japan gab, nehmen die Cyberattacken auf die kritische Infrastruktur zu, auch weltweit. Weitere Einzelheiten beinhaltet der Originalbeitrag.

Zusammenfassung

- In der Energiebranche ist die Dauer der Unterbrechungen aufgrund von Sicherheitsvorfällen lang, und folglich ist der finanzielle Schaden hoch. Zudem sind die Auswirkungen von Stromausfällen in sehr vielen Bereichen der Gesellschaft zu spüren.

- Obwohl die meisten Unternehmen ständig an der Verbesserung der Sicherheit arbeiten, reicht es nicht aus, um einen sicheren Betrieb von Strom-Infrastruktur zu gewährleisten. Da das Zeitfenster für Verbesserungen eingeschränkt ist, müssen Maßnahmen effizient geplant und umgesetzt werden.

- Neue Technologien wie 5G und Cloud werden eingeführt, und die Zahl der beteiligten Unternehmen und Produkte steigt entsprechend. Damit aber erhöhen sich auch Anforderungen an das Sicherheitsmanagement wie die Analyse neuer Angriffsflächen.

- Mit der weiteren Integration der bisher getrennten Kontroll- und Informationssysteme werden IT-Tools, -Services und -Anbieter nebeneinander existieren, wodurch ein komplexes System entsteht. Es ist deshalb sinnvoll, die Sicherheitsrisiken der gesamten Umgebung zu visualisieren und Maßnahmen für einen sicheren Betrieb zu implementieren.

Auf der Grundlage dieses Ergebnisses schlagen wir folgende Maßnahmen vor. Es ist wichtig, für jedes System eine tatsächliche Bewertung vorzunehmen und Maßnahmen in der Reihenfolge ihrer Priorität zu ergreifen, aber derzeit sind die folgenden beiden Punkte die wichtigsten:

- Schließen Sie die Einfallstore für Bedrohungen im bestehenden System und legen Sie eine Wiederherstellungsmethode fest. Es wird empfohlen, einen Sicherheitsplan zusammen mit dem BCP-Plan zu erstellen.

- Bei der Einführung eines neuen Systems oder einer neuen Technologie wie 5G sollen die Sicherheitsmaßnahmen bereits in der Planungsphase berücksichtigt werden. Führen Sie Bedrohungs- und Risikoanalysen ganzheitlich und nicht lokal durch. Darüber hinaus kann der Schaden minimiert werden, indem Risiken, die sich während des Betriebs dynamisch verändern, visualisiert und behandelt werden und indem ein System aufgebaut wird, das Vorfälle frühzeitig erkennt und schnell reagieren kann.

Eine vollständige Version der Studie gibt es online.