Seit November 2019 beobachtet Trend Micro die Leak-Seiten mehrerer Ransomware-Gruppen und untersucht laufend die Anzahl und Zusammensetzung der Organisationen, die zu Opfern wurden und deren Informationen von diesen Gangs veröffentlicht wurden. Dabei konnten wir feststellen, dass Conti und LockBit hinsichtlich der Gesamtzahl der betroffenen Organisationen hervorstechen. Unser Ziel ist es zu zeigen, wie die Anwendung von Datenanalyseansätzen und den Abgleich von Infos aus verschiedenen Bedrohungsdatenquellen mit Datenlecks zu einem besseren Verständnis der Operationen führen kann und Einblicke in die Zielsetzung und das Geschäftsmodell eines Angreifers liefert.

Obwohl Einiges darauf hindeutet, dass die Marke Conti mittlerweile offline ist, bietet sie aufgrund ihrer Größenordnung weiterhin eine hervorragende Fallstudie für diese Ansätze. In den Top-10 der Ransomware-Gruppen, die die meisten Daten von Unternehmen geleakt haben (von November 2019 bis März 2022) gibt es zwei klare Spitzenreiter. So entfallen auf Conti und Lockbit zusammen fast 45 % aller Vorfälle.

| Platz | Ransomware-Gruppe | Zahl der Opfer |

| 1 | Conti | 805 |

| 2 | Lockbit | 666 |

| 3 | Maze | 330 |

| 4 | REvil/Sodinokibi | 309 |

| 5 | Pysa | 307 |

| 6 | DoppelPaymer | 206 |

| 7 | Egregor | 197 |

| 8 | Avaddon | 184 |

| 9 | NetWalker | 178 |

| 10 | Clop | 119 |

Tabelle 1. Top 10 der Ransomware-Gruppen bezüglich der Zahl der angegriffenen Unternehmen von November 2019 bis März 2022

Mithilfe einer vergleichenden Analyse der Charakteristiken der Opferorganisationen dieser beiden Ransomware-Banden lassen sich die unterschiedlichen Angriffstendenzen klären.

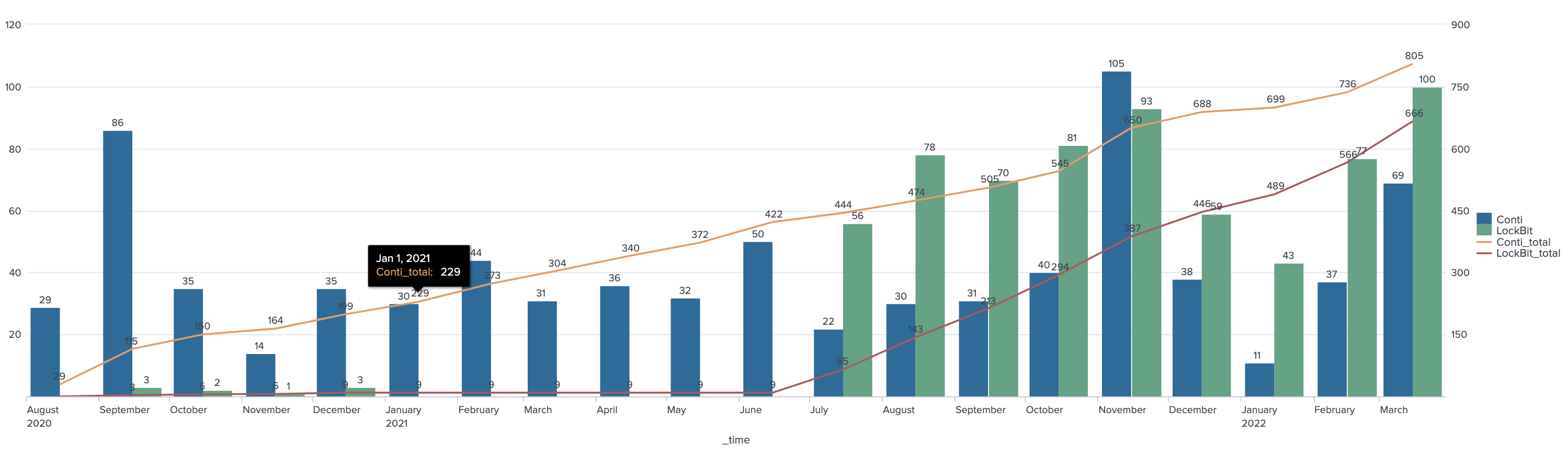

Seit August 2020 gibt es eine hohe, stabile Zahl von Unternehmen, die Opfer der Angriffe von Conti wurden, wenn auch mit monatlichen Zu- und Abnahmen. LockBit beobachten wir seit September 2020, aber die Zahl ihrer Opfer pro Monat ist sehr gering, nämlich nur zwischen einem und drei. Seit Januar 2021 sind zudem die ursprünglichen Leak-Sites gesperrt, und es wurden keine geschädigten Unternehmen gemeldet. Seit der Wiederaufnahme der Aktivitäten im Juli 2021 mit LockBit 2.0 übersteigt die Zahl der geschädigten Organisationen jedoch die von Conti und macht die Gruppe damit zur aktivsten Ransomware-Gruppe. Damit hat die Gang hinsichtlich der Gesamtzahl der Opfer schnell aufgeholt. Wir gehen davon aus, dass LockBit im August 2022 Conti überholen und die größte Ransomware-Gruppe an der Gesamtzahl der Opfer gemessen werden wird. Da Conti jedoch wahrscheinlich im Mai 2022 abgeschaltet oder zumindest umbenannt wurde, ist es fast sicher, dass LockBit Conti früher als erwartet überholen wird.

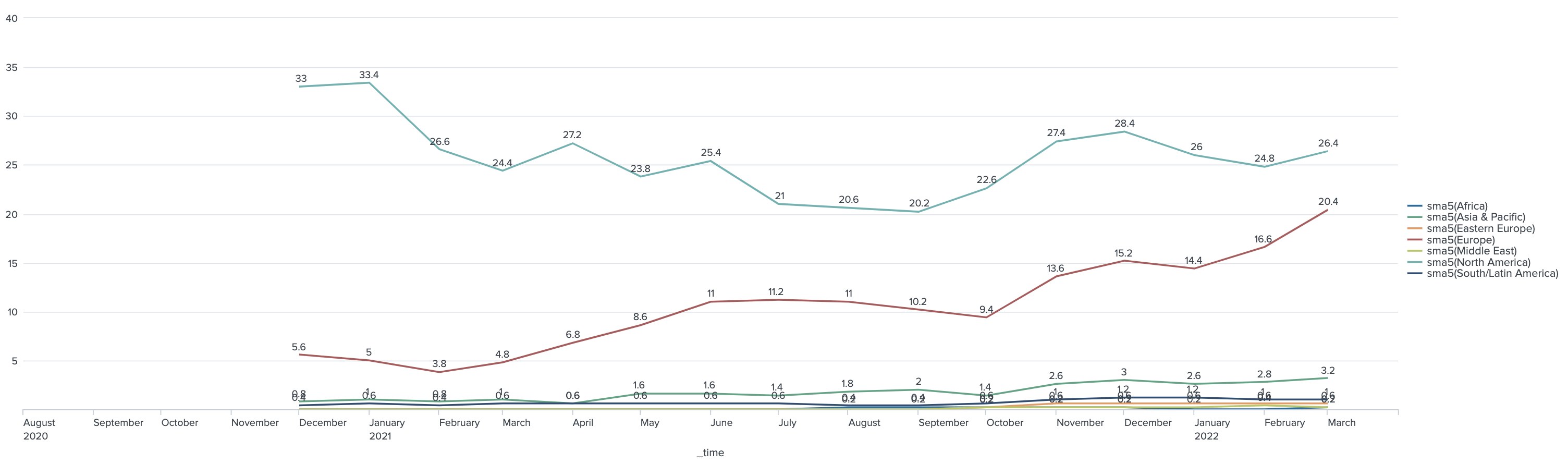

Die Abbildung zeigt, dass es große Unterschiede in der geografischen Verteilung der Opferunternehmen von Conti und LockBit gibt. Conti hat die meisten Opfer (93%) in Nordamerika und Europa, während sich lediglich 68% der Opfer von LockBit in diesen beiden Regionen befinden. Ansonsten sind die Zielunternehmen weiter verstreut, unter anderem im asiatisch-pazifischen Raum, in Süd-/Lateinamerika und im Nahen Osten. Auch wird klar, dass sich Conti im asiatisch-pazifischen Raum mehr auf englischsprachige Länder wie Australien, Indien, Neuseeland oder Singapur konzentriert, während LockBit auch hier weiter streut. Weitere Einzelheiten zu den Angriffen in dieser Region beinhaltet der Originalbeitrag.

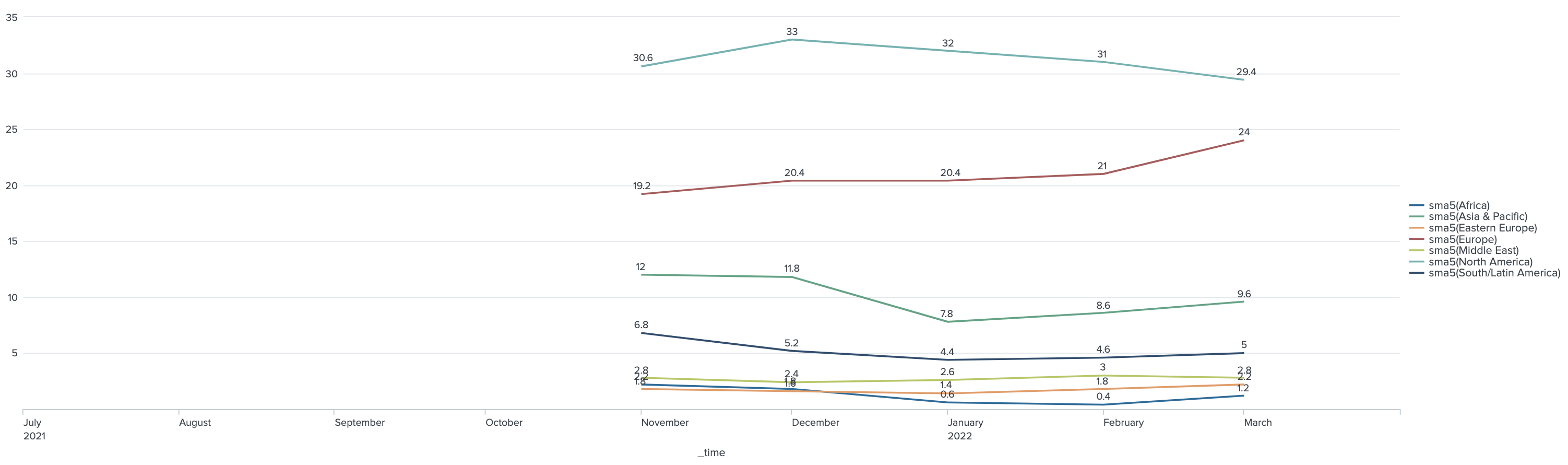

Betrachtet man die Veränderungen in der Verteilung der Opferunternehmen auf der Zeitachse, so stellt man fest, dass Contis Angriffe auf Unternehmen in Europa im Zunehmen begriffen sind.

LockBit verzeichnete ebenfalls einen leichten Anstieg seiner Angriffe auf Organisationen in Europa, aber seine Verbreitung in den einzelnen Regionen blieb weitgehend stabil.

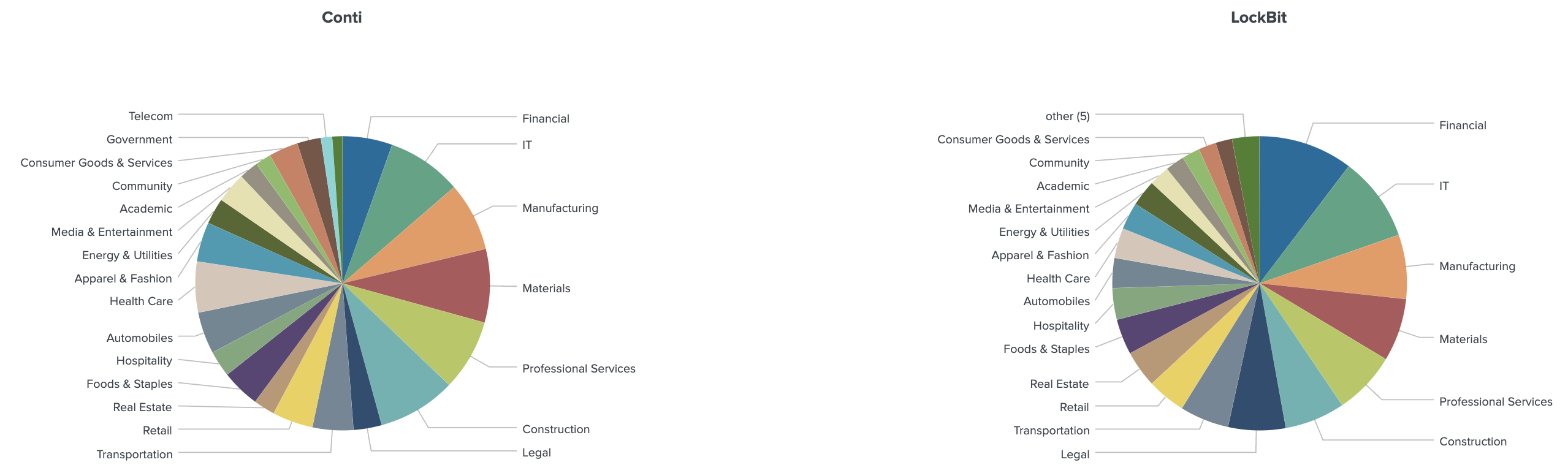

Sowohl Conti als auch LockBit fuhren ihre Angriffe gleichmäßig über verschiedene Branchen verteilt (die 15 wichtigsten Branchen sind die gleichen und in der gleichen Reihenfolge), und es scheint auch keine Unterschiede in ihren Angriffstendenzen gegen Branchen zu geben.

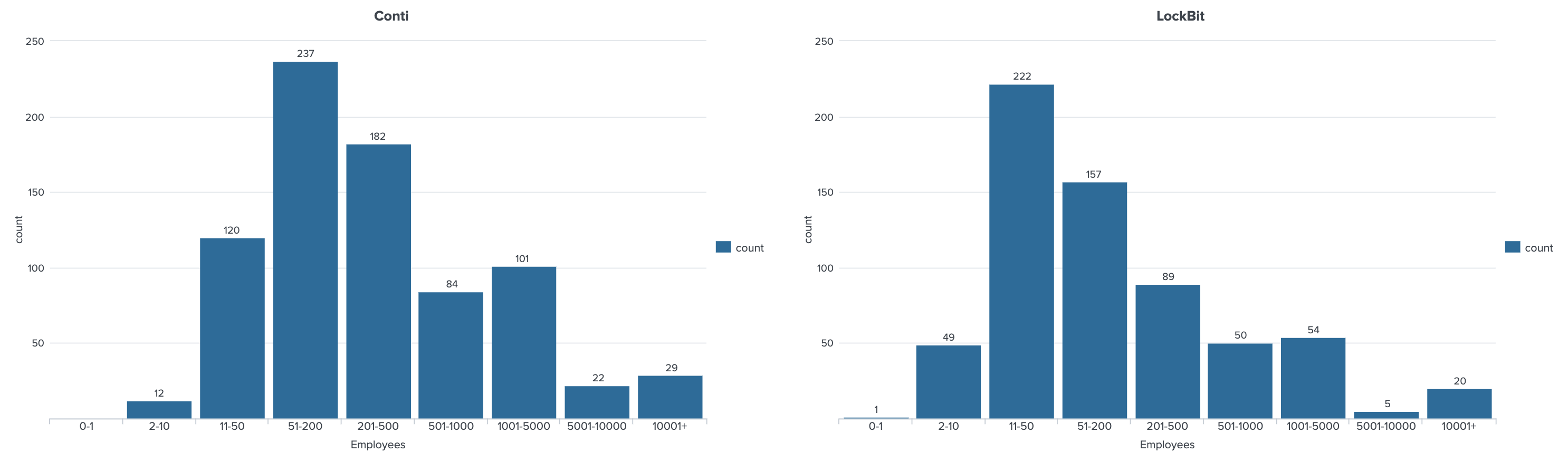

Der Vergleich der beiden Gangs bezüglich der Größe der Opferunternehmen hinsichtlich deren Mitarbeiterzahl zeigt, dass LockBit offenbar auf kleinere Unternehmen als Conti abzielt.

Weitere Einzelheiten finden Interessierte im Originalbeitrag.

Fazit

Diese aus den Daten ersichtlichen Merkmale können durch den Abgleich mit Informationen aus verschiedenen Quellen für Bedrohungsinformationen eingehender untersucht werden. So hat Conti beispielsweise versichert, Russlands Verbündete, wie die Länder der ehemaligen Sowjetunion und China, nicht zum Ziel zu machen. Es wurde auch berichtet, dass Conti es vorzugsweise auf große Organisationen abgesehen hat, die mehr Umsatz und damit mehr Geld zur Verfügung haben, um mehr Lösegeld zu verdienen.

LockBit erklärte seinerseits, seine Ziele ausschließlich nach finanziellen Gesichtspunkten auszuwählen und sich nicht von politischen Verbindungen beeinflussen zu lassen. Da der Anführer in Hongkong lebt, und ein Angriff auf eine Organisation im Land oder in der Region des eigenen Wohnsitzes das Risiko erhöht, von der örtlichen Polizei untersucht und verhaftet zu werden, ist es praktisch eine Selbstverständlichkeit, dass Organisationen im Land oder in der Region des Wohnsitzes unter dem Gesichtspunkt der Sicherheit des Angreifers nicht betroffen sind.

Durch die Anwendung von Datenanalyseansätzen, wie wir sie hier vorstellen, und den Abgleich von Informationen aus verschiedenen Bedrohungsdatenquellen mit Datenlecks ist es möglich, die Merkmale der einzelnen Gruppen eingehend zu analysieren. Darüber hinaus lassen sich tiefe Einblicke in die Zielsetzung und das Geschäftsmodell eines Angreifers gewinnen und Veränderungen in den Trends der Angreifer schnell erkennen. Diese aktuellen und vorausschauenden Daten können für viele Security-Fachleute von unschätzbarem Wert sein, z. B. für Netzwerkverteidiger, die wissen wollen, wo sie in ihre Sicherheit investieren müssen, für Versicherer, die das Risiko verstehen wollen, und auch für Strafverfolgungsbehörden.