von Trend Micro

Eine Variante der JobCrypter-Ransomware nutzt neue Routinen für die Verschlüsselung und schickt außerdem einen Screenshot des Opfer-Desktops an eine Email-Adresse. Die Dateien werden zweimal verschlüsselt und die Lösegeldforderung befindet sich anders als sonst in derselben verschlüsselten Datei. Mithilfe der Machine Learning- und Verhaltenserkennugs-Technologie blockiert Trend Micro die JobCrypter-Variante gleich beim Erkennen.

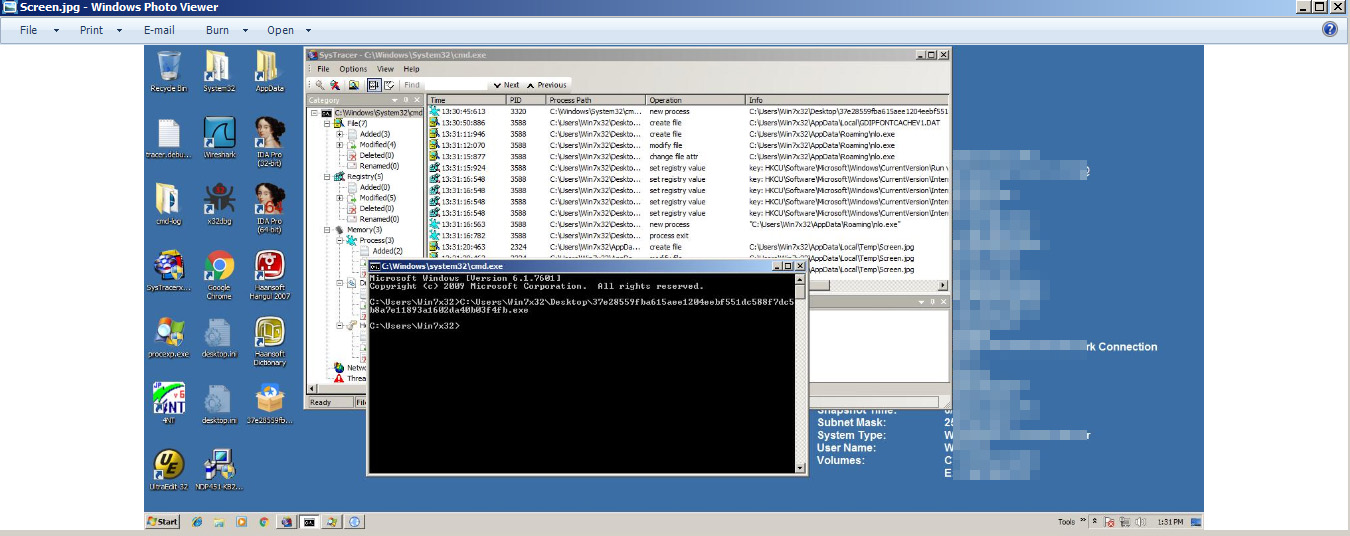

Das neue Sample von JobCrypter (RANSOM.WIN32.JOBCRYPTER.THOAAGAI) ist bereits draußen in der Praxis beobachtet worden, und zwar auf einer wahrscheinlich kompromittierten Website. Die Installations- und Launch-Prozeduren der Malware sind denen aus den Angriffen 2017 sehr ähnlich. Dieses Sample hat jedoch eine Routine, die einen Screenshot des Opfer-Desktops und Systeminformationen an eine Email-Adresse über SMTP schickt. Auch löscht sie die erstellte Registry, HKCU\Software\MOI.

Der Hintergrund der infizierten Maschine ändert sich und beinhaltet die Lösegeldforderung und die zugehörigen Anleitungen des Erpressers. Gefordert werden 1.000 €, zahlbar innerhalb von 24 Stunden. Weitere Einzelheiten und Indicators of Compromise enthält der Originalbeitrag.

JobCrypter gehört zu den neuen Ransomware-Familien, die Anfang 2017 tausende Unternehmen und Einzelpersonen getroffen hatte. Man kann davon ausgehen, dass die Cyberkriminellen auch weiterhin neue Techniken ausprobieren und mit alter Malware und Tools kombinieren, um ihren Profit zu erhöhen. Best Practices können dazu beitragen, sich vor diesen Bedrohungen zu schützen:

- Regelmäßiges Updaten und Patchen

- Installieren einer mehrschichtigen Sicherheitslösung, die bösartige URLs scannen und blocken kann (etwa die Trend Micro Smart Protection Suites).

- Regelmäßiges Backup der Dateien nach dem 3-2-1 System.

Zusätzliche Analysen von Raphael Centeno und Warren Sto. Tomas