Im steten Wandel: Trend Micro – Jahresbericht zur Cybersicherheit 2020

2020 war ein Jahr, das die Unternehmen ausgebremst und in vielerlei Hinsicht an ihre Grenzen gebracht hat. Folgenschwere Ereignisse, der Wechsel in Homeoffices und andere bedeutende Veränderungen führten Unternehmen weg von gewohnten Pfaden und hin zu einem neuen Bewusstsein. Die Herausforderungen, die damit einhergingen, ebneten den Weg für anpassungsfähige, alternative Lösungen, die sowohl den Menschen als auch technologische Aspekte in den Fokus rückten.

Für Cyberkriminelle ergaben sich 2020 zahlreiche neue Möglichkeiten für böswillige Aktivitäten. Sie konnten die Situation für ihre Machenschaften ausnutzen und sich unrechtmäßig bereichern. Mithilfe alter und neuer Methoden nutzten sie Schwachstellen, Fehlkonfigurationen und andere Sicherheitslücken, die unweigerlich entstanden, als sich Mitarbeiter und Unternehmen in aller Eile umstellen mussten, um sich an die neuen Gegebenheiten anzupassen.

Der Jahresbericht zur Cybersicherheit wirft einen Blick zurück auf dieses außergewöhnliche Jahr und untersucht die wichtigsten und vordringlichsten Sicherheitsprobleme, die sich 2020 zeigten. Der Bericht liefert Anwendern und Unternehmen Erkenntnisse, die sie brauchen, um sich in dieser drastisch veränderten Bedrohungslandschaft zurechtzufinden.

Zielgerichtete Angriffe

Ransomware

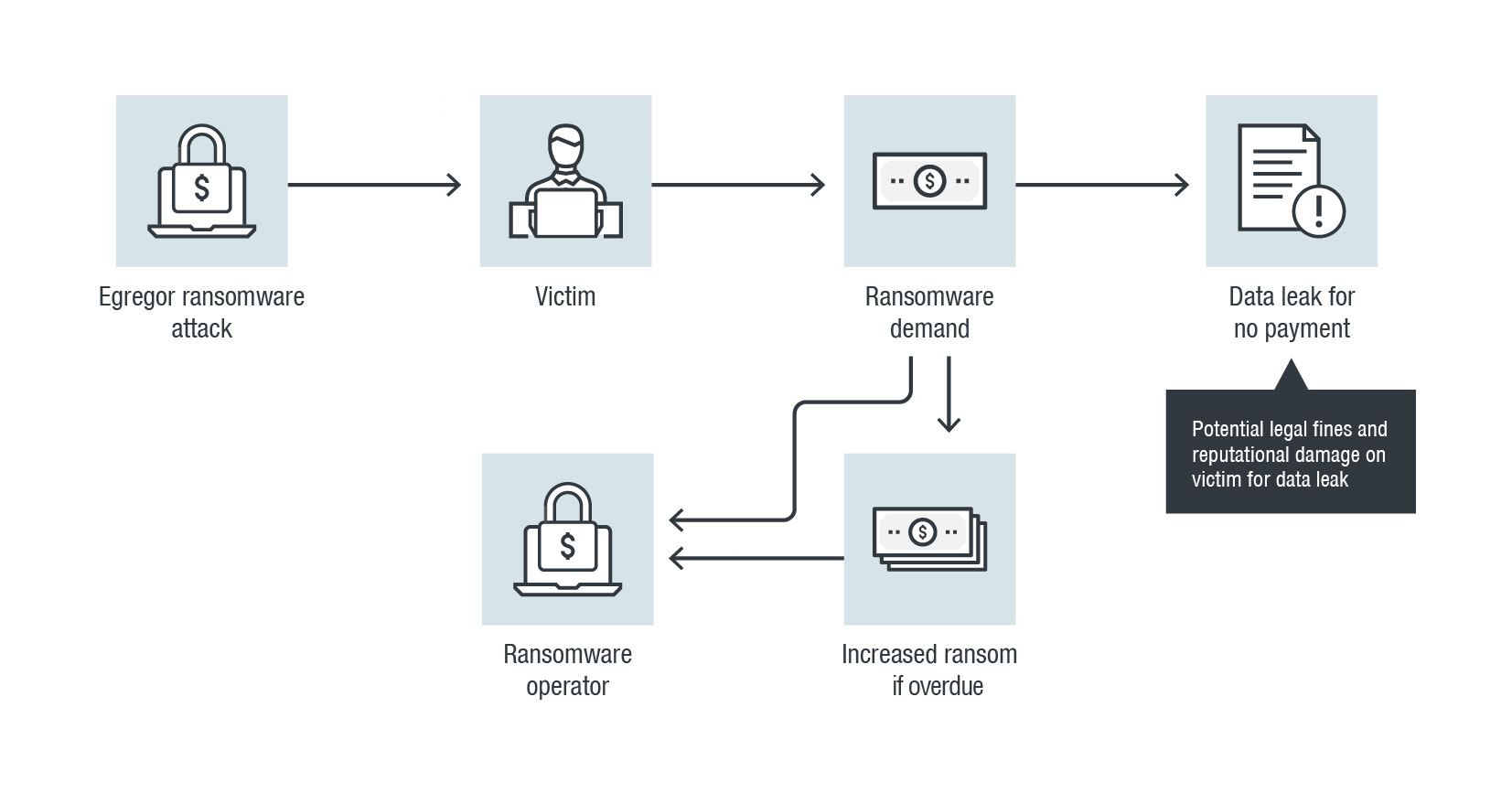

Ransomware-Betreibern gelang es, ihren Gewinn in zweifacher Hinsicht zu maximieren. Die Angreifer forderten Geld, damit die Opfer wieder auf ihre verschlüsselten Daten zugreifen konnten (oder erhöhten das Lösegeld bei überfälliger Zahlung) und drohten gleichzeitig, bei Nichtzahlung sensible Informationen offenzulegen. Die betroffenen Unternehmen waren dabei dem Risiko ausgesetzt, sowohl Datenverluste als auch einen Reputationsschaden zu erleiden. Die gesellschaftliche Bedeutung der Organisationen, die besonders häufig Opfer von Ransomware-Angriffen wurden, zum Beispiel Behörden, Staatsbetriebe, Banken, Fertigungsunternehmen und Einrichtungen der Gesundheitsfürsorge, machte es umso dringlicher, auf die Forderungen der Ransomware-Betreiber einzugehen.

Anzahl neuer Ransomware-Familien 2019 und 2020 im Vergleich

Die zehn am meisten von Ransomware-Angriffen betroffenen Branchen 2020

Die neue Ransomware Egregor, die sich besonders in den letzten Monaten des Jahres hervortat, setzte vor allem auf die oben genannte doppelte Erpressungsstrategie, denn die Angreifer hatten es auf bedeutende Organisationen abgesehen, zum Beispiel auf wichtige Unternehmen im Einzelhandel, Gaming-Sektor oder Personalwesen.

Angriffe auf Lieferketten

Auch wo Unternehmen ihre Sicherheitsvorkehrungen erhöht hatten, fanden die Angreifer Wege in deren Systeme, indem sie stattdessen ihre Partner entlang der Lieferkette kompromittierten. Sie nutzten die Geschäftsbeziehung und das langjährige Vertrauen zwischen dem Zielunternehmen und dessen Partnern, um sich Zugang zu den Systemen des Unternehmens zu verschaffen.

Einer der öffentlichkeitswirksamsten aktuellen Angriffe auf die Lieferkette war ein Angriff im Dezember, für den Orion eingesetzt wurde, eine weitverbreitete Systemsoftware für das Netzwerkmanagement von SolarWinds. Die böswilligen Akteure hinter diesem Angriff fügten in bestimmte Builds von Orion eine Schwachstelle ein, die es ihnen ermöglichte, die Server zu kompromittieren, auf denen diese Software ausgeführt wurde. Nachdem das betreffende Update an die Kunden ausgeliefert wurde, konnten die Angreifer Hintertüren einrichten, die ihnen kompletten Zugriff auf die betroffenen Netzwerke gewährten und ihnen erlaubten, verschiedene schädliche Aktivitäten auszuführen. Aufgrund der Bedeutung einiger Ziele, darunter wichtige US-Behörden, war der Angriff von großer Tragweite.

Pandemiebezogene Bedrohungen

Angriffe mit Covid-19-Bezug

Während Covid-19 das Leben zahlreicher Menschen auf der ganzen Welt bedrohte, nutzten böswillige Akteure die allgemeine Verunsicherung rund um die Pandemie, um ihre illegalen Machenschaften voranzutreiben. Die große Mehrheit der erkannten Covid-19-bezogenen Bedrohungen traten in Form von schädlichen Spam-Mails auf, darunter zum Beispiel Phishing-E-Mails, die auf personenbezogene und finanzielle Informationen abzielten. Die meisten von ihnen stammten aus den USA, aus Deutschland und Frankreich, also aus Ländern, die mit am schwersten von der Pandemie betroffen waren. Die Angreifer verliehen diesen E-Mails eine gewisse Dringlichkeit und Aktualität, indem sie Verweise zu relevanten Themen ergänzten, etwa zu Covid-19-Konjunkturprogrammen und -Impfkampagnen. Auch für Business Email Compromise (BEC) wurde die Pandemie genutzt. So enthielten die Betreffzeilen der massenhaft versendeten BEC-Mails ebenfalls Hinweise auf Covid-19.

GESAMT: 16,393,564

Die Verteilung Covid-19-bezogener Bedrohungen 2020 nach Typen

GESAMT: 16,393,564

Die Verteilung Covid-19-bezogener Bedrohungen 2020 nach Ländern

Herausforderungen bei der Remote-Arbeit

Als die Unternehmen auf die Pandemie reagierten und auf Remote-Arbeitsplätze umstellten, wurden virtuelle private Netzwerke (VPNs) zum Schutz der Netzwerkverbindungen vor externen Bedrohungen zu einem wichtigen Werkzeug. Wie jede Software haben aber auch VPN-Lösungen ihre Schwachstellen, über die Angreifer firmeneigene Informationen stehlen und infiltrierte Systeme überwachen können. Auf eine VPN-Schwachstelle, CVE-2019-11510, entfielen allein 2020 fast 800.000 Angriffe. Im gleichen Jahr wurde sie außerdem zur Verbreitung von Ransomware genutzt. Böswillige Angreifer fanden jedoch auch noch andere Möglichkeiten, VPNs zu infiltrieren. So zeigte sich im September ein Fall, bei dem ein Angreifer ein Paket aus VPN-Installationsprogramm und der Hintertür Bladabindi geschnürt hatte, um über die infizierten Rechner auf Informationen zuzugreifen.

Die zunehmende Arbeit im Homeoffice führte auch zu einer verstärkten Nutzung von Kommunikationstools wie Zoom, Slack und Discord. Dies wiederum führte zu immer mehr Angriffen, die diese Anwendungen missbrauchten: von Zoombombing-Pranks und schädlichen Zoom-Installern bis hin zu einer Ransomware-Variante mit Slack-Webhooks und einer Spam-E-Mail-Kampagne, bei der über Discord Malware verbreitet wurde.

Anzahl erkannter bemerkenswerter VPN-Schwachstellen 2020

Risiken durch Cloud und IoT

Cloudbedrohungen

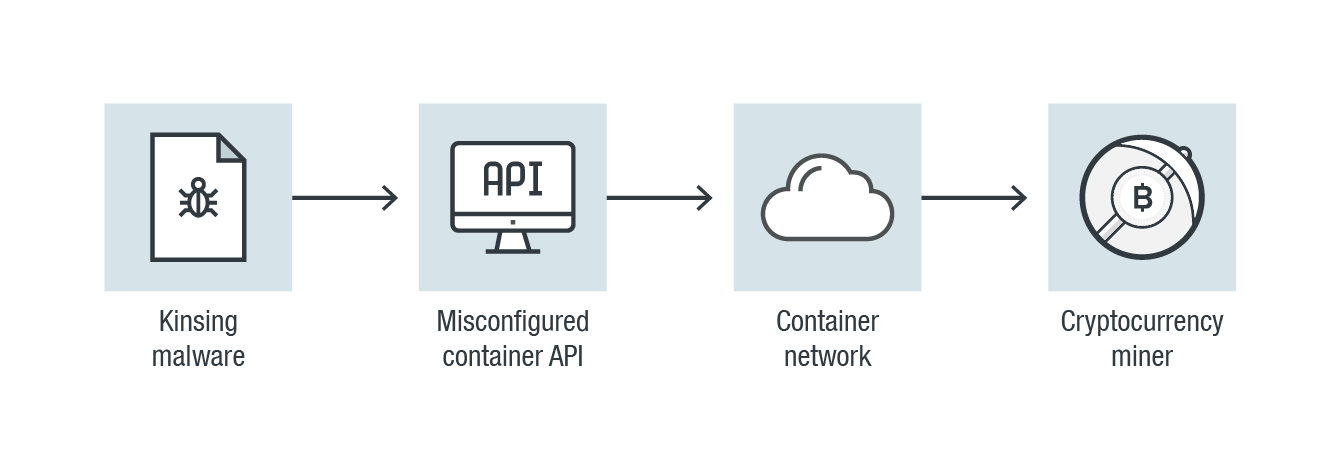

2020 wurde die Cloud in vielen Unternehmen zu einem festen Bestandteil der Betriebsabläufe. Die richtige Konfiguration der Cloudressourcen und -services blieb jedoch eine große Herausforderung. Im April wurde etwa darüber berichtet, dass Angreifer über falsch konfigurierte Docker-Daemon-API-Ports mithilfe der Malware Kinsing Cryptominer einschleusen konnten. Und im Oktober wurde die Meldung eines Angriffs über offengelegte Docker-APIs öffentlich, bei denen der Shellcode Metasploit Framework (MSF) als Sprengladung missbraucht wurde – übrigens das erste Mal, dass sich eine solche Technik beobachten ließ.

2020 veröffentlichte Trend Micro auch Erkenntnisse dazu, wie böswillige Angreifer die Cloudinfrastruktur im Untergrund nutzen. Cyberkriminelle interagieren dort regelmäßig miteinander, um bestimmte Transaktionen durchzuführen. Gelegentlich werden im Untergrund auch Aufgaben für gängige Aktivitäten delegiert, wodurch die illegalen Services sozusagen kommerzialisiert werden. Einige Akteure im Untergrund verkaufen auch den Zugriff auf gestohlene Daten, die als „clouds of logs“ angepriesen werden.

IoT-Angriffe

Cyberkriminellen ist auch die zunehmende Abhängigkeit der Unternehmen und Mitarbeiter vom Internet der Dinge (Internet of Things, IoT) nicht entgangen. Bedenken sind durchaus berechtigt, da Angreifer private Netzwerke und Geräte dazu missbrauchen können, sich Zugriff auf die damit verbundenen Firmennetzwerke zu verschaffen. Dabei sind vor allem die Router anfällig, weil die Sicherheit im Homeoffice in der Regel nicht so hoch ist wie am Arbeitsplatz im Büro.

Im Jahr 2020 stieg die Gesamtzahl eingehender Angriffe im Vergleich zu 2019 um mehr als das Dreifache, die Gesamtzahl ausgehender Angriffe verdoppelte sich nahezu.

Fälle potenzieller eingehender Angriffe 2019 und 2020 im Vergleich

Fälle potenzieller ausgehender Angriffe 2019 und 2020 im Vergleich

Die Bedrohungslandschaft

57,262,610,930

25,825,951,753

31,436,659,177

Blockierte E-Mail-Bedrohungen

3,698,445,871

1,028,006,974

2,670,438,897

Blockierte schädliche Dateien

1,676,675,194

969,254,232

707,420,962

Blockierte schädliche URLs

79,743,156,637

36,271,603,944

43,471,552,693

E-Mail-Reputation-Abfragen

1,523,957,334,514

708,757,638,233

815,199,696,281

File-Reputation-Abfragen

2,338,754,688,044

1,006,547,423,405

1,332,207,264,639

URL-Reputation-Abfragen

Vergleich der Anzahl blockierter Bedrohungen durch E-Mails, Dateien und URLs sowie von Reputationsabfragen zu E-Mails, Dateien und URLs in der ersten und zweiten Jahreshälfte 2020

Vergleich der Anzahl blockierter schädlicher Android-Apps 2019 und 2020

Vergleich der erkannten BEC-Angriffe 2019 und 2020

Laden Sie den vollständigen Bericht herunter, um mehr über die wichtigsten Cybersicherheitsprobleme 2020 und die effektivsten Strategien gegen aktuelle und neue Bedrohungen zu erfahren.

„Im steten Wandel: Trend Micro – Jahresbericht zur Cybersicherheit 2020“ herunterladen

„Im steten Wandel: Trend Micro – Jahresbericht zur Cybersicherheit 2020“ herunterladen

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

- The Next Phase of Cybercrime: Agentic AI and the Shift to Autonomous Criminal Operations

- Reimagining Fraud Operations: The Rise of AI-Powered Scam Assembly Lines

- The Devil Reviews Xanthorox: A Criminal-Focused Analysis of the Latest Malicious LLM Offering

- AI Security Starts Here: The Essentials for Every Organization

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One