La sicurezza dei dati è l'insieme di politiche, tecnologie e controlli che proteggono i dati sensibili da accessi non autorizzati, alterazioni, perdite o furti, ovunque si trovino o si muovano quei dati.

Sommario

Cos'è la Sicurezza dei Dati?

Nel suo significato più semplice, la sicurezza dei dati significa mantenere le informazioni aziendali e personali confidenziali, accurate e disponibili solo agli utenti autorizzati.

Tuttavia, la sicurezza dei dati moderna va oltre il bloccare un solo sistema o canale. Si tratta di capire quali dati si possiedono, dove si trovano, chi li sta utilizzando e come potrebbero essere esposti in diversi ambienti.

Una strategia completa di sicurezza dei dati tipicamente mira a:

- Prevenire l'accesso e l'esfiltrazione non autorizzati

- Rilevare rapidamente l'uso improprio o attività anomale

- Limitare l'impatto di incidenti come violazioni o perdite di dati

- Supportare la conformità con le normative e gli obblighi contrattuali

Gli strumenti tradizionali di prevenzione della perdita di dati (DLP) si concentravano principalmente sul bloccare trasferimenti evidenti in uscita. Oggi, i moderni sistemi di sicurezza dei dati devono tenere il passo con l'adozione del cloud, del lavoro remoto e dell'IA, dove i dati fluiscono attraverso molte applicazioni e identità.

Perché la Sicurezza dei Dati è Importante Oggi

Se si esamina tutta la telemetria nel Cyber Risk Report 2025 di Trend Micro, un tema emerge chiaramente: gli attaccanti vanno dove sono i dati.

Questa ricerca mostra anche che, nonostante un anno di miglioramenti costanti, l'indice medio di rischio cibernetico (CRI) tra le imprese rimane saldamente in "rischio medio", il che significa che la maggior parte delle organizzazioni mantiene abbastanza vulnerabilità non affrontate da essere obiettivi attraenti. Mentre l'Europa ha visto la maggiore diminuzione del rischio (aiutata da regolamenti come DORA e il Cyber Resilience Act), il CRI regionale rimane a un livello in cui gli attacchi che compromettono i dati sono probabili se le esposizioni non vengono gestite attivamente.

I 10 principali eventi rischiosi

1.

Accesso rischioso alle app cloud

2.

Account Microsoft Entra ID obsoleto

3.

Minaccia e-mail rilevata dalla sandbox

4.

Account AD locale con criteri di sicurezza di accesso deboli – Scadenza password disabilitata

5.

Protezione avanzata contro lo spam – Violazione delle politiche

6.

Prevenzione della perdita di dati – Violazione tramite e-mail

7.

Account Microsoft Entra ID con criteri di sicurezza di accesso deboli – MFA disabilitato

8.

Account Microsoft Entra ID con criteri di sicurezza di accesso deboli – Scadenza password disabilitata

9.

Account AD locale obsoleto

10.

Account AD locale con criteri di sicurezza di accesso deboli – Password non richiesta

(Ordinato per numero di rilevamenti, febbraio 2024 – dicembre 2024)

Quando si analizzano i principali eventi rischiosi, tutti riguardano dove i dati aziendali ora risiedono e si muovono:

- L'accesso rischioso alle app cloud è l'evento rischioso più rilevato negli ambienti aziendali, guidato dall'adozione rapida di SaaS e dall'educazione utente incoerente. Ciò significa che i dati sensibili si muovono regolarmente attraverso app e servizi che i team di sicurezza non controllano completamente.

- Il rischio email è in aumento, non in diminuzione. Trend Vision One™ Email and Collaboration Protection ha bloccato 57 milioni di minacce email ad alto rischio nel 2024, in aumento del 27% rispetto ai 45 milioni nel 2023, sottolineando come phishing, BEC e allegati malevoli continuino a essere una via principale per entrare nei sistemi ricchi di dati.

- Le configurazioni errate del cloud sono un'esposizione persistente, con controlli di accesso non conformi e impostazioni di sicurezza deboli in servizi come Amazon S3 e GCP che lasciano gli archivi di dati molto più aperti del previsto.

- Anche le reti domestiche e remote sono vulnerabili. La telemetria della rete domestica di Trend vede ancora login a forza bruta e vulnerabilità IoT a lungo patchate sfruttate su dispositivi utilizzati per il lavoro remoto, creando nuovi percorsi per i dati aziendali dall'esterno del perimetro tradizionale.

Allo stesso tempo, l'analisi della ricerca di Trend Micro sulle capacità di sicurezza dei dati rivela che il DLP tradizionale, centrato sui canali, semplicemente non può tenere il passo. Fatica a vedere i movimenti interni tra strumenti autorizzati e non autorizzati, i dati sensibili parcheggiati nei dataset SaaS o AI/ML, e le campagne di esfiltrazione multi-canale che mescolano attività email, cloud e endpoint.

In sostanza, la maggior parte delle organizzazioni ora opera in uno stato in cui gli attaccanti hanno molteplici percorsi ben collaudati verso i dati sensibili attraverso una superficie di attacco sempre più ampia. Pertanto, la sicurezza dei dati moderna è particolarmente cruciale per le aziende oggi, perché senza di essa, queste esposizioni quotidiane continueranno a tradursi in violazioni reali dei dati, pressioni normative e impatti diretti sul business.

Sicurezza dei dati nel computing moderno

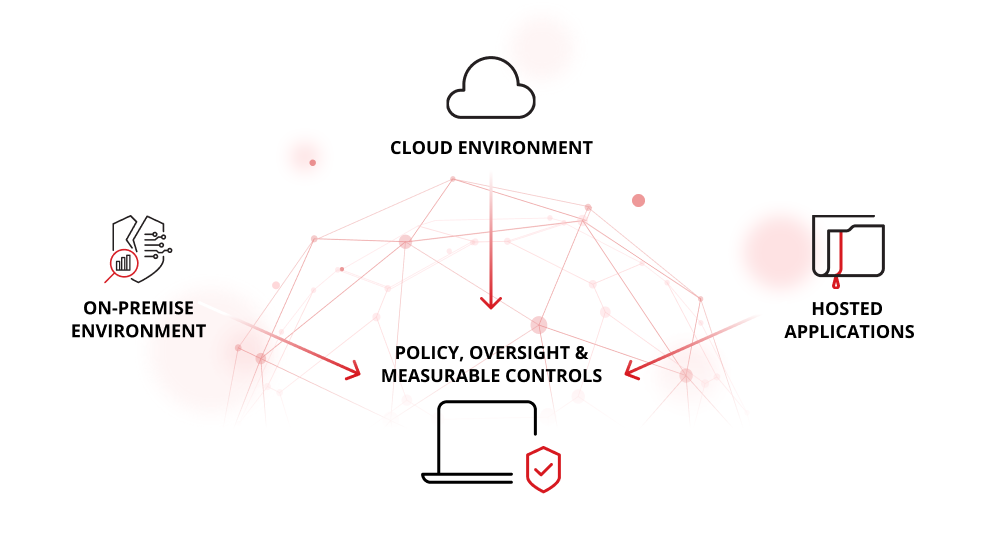

In un mondo di computing distribuito, le operazioni aziendali si estendono a sistemi locali, ambienti cloud multipli e servizi forniti "as a service". La sicurezza dei dati deve quindi occuparsi della protezione dei dati sensibili in tutta la gamma di ambienti. Le organizzazioni informate sul rischio riconoscono che la protezione dei dati non è semplicemente una questione di firewall, ma di criteri unificati, supervisione e controlli misurabili.

Il National Institute of Standards and Technology (NIST) definisce il ciclo di vita delle informazioni come fasi che includono la creazione, l'elaborazione, l'uso, l'archiviazione e la disposizione, un modello alla base delle moderne strategie di sicurezza dei dati (NIST, 2016). La stessa ricerca dimostra che conoscere il flusso dei dati e dove si applicano i controlli è fondamentale per una protezione efficace.

I governi stimano l'impatto economico delle attività informatiche dannose tra i 57 e i 109 miliardi di dollari in un solo anno, sottolineando quanto sia fondamentale per i leader aziendali considerare la sicurezza dei dati un rischio aziendale, non solo un problema IT (White House, 2018).

8 Componenti Chiave della Sicurezza dei Dati

La sicurezza dei dati è meglio vista come un insieme di componenti interconnessi, ciascuno rispondente a parte della domanda: Quali dati abbiamo, dove si trovano, chi li sta usando e come riduciamo il rischio?

1. Scoperta e Classificazione dei Dati

La scoperta e la classificazione dei dati eliminano le congetture dalla protezione dei dati. La scoperta automatizzata identifica i dati sensibili — come informazioni personali, dati di pagamento, cartelle cliniche e IP confidenziali — su endpoint, server, database, SaaS e archiviazione cloud.

La classificazione poi applica etichette coerenti (ad esempio, pubblico, interno, confidenziale, altamente confidenziale), in modo che i controlli di accesso e le politiche possano essere applicati in base alla criticità aziendale e agli obblighi normativi.

Senza una scoperta e una classificazione affidabili, la maggior parte degli altri investimenti in sicurezza dei dati operano alla cieca.

2. Inventario e Lineage dei Dati

Un inventario dei dati è il registro strutturato dei dataset chiave, inclusi dove risiedono, chi li possiede e quali sistemi e servizi li utilizzano. Il lineage dei dati traccia come quei dataset fluiscono, si trasformano e vengono accessi nel tempo.

Sia l'inventario che il lineage sono critici per ricostruire incidenti e dimostrare che i controlli appropriati erano in atto. Questa combinazione consente ai team di rispondere a domande come:

- Quali applicazioni e servizi elaborano i dati dei clienti?

- Quali sistemi e utenti erano coinvolti in un dato incidente?

- Qual è l'impatto a valle se uno strumento SaaS o un servizio AI è compromesso?

3. Controllo degli Accessi e Sicurezza dell'Identità

Per la maggior parte degli attacchi, compromettere un'identità è il percorso più rapido verso i dati. Pertanto, il controllo degli accessi e la sicurezza dell'identità sono al centro della protezione dei dati.

Le pratiche efficaci includono:

- Applicare l'accesso con il minor privilegio ai dataset sensibili

- Applicare l'autenticazione multi-fattore e l'accesso condizionale per azioni ad alto rischio

- Monitorare i modelli di accesso insoliti, specialmente per account privilegiati e di servizio

Controlli di identità deboli bypassano efficacemente molte altre difese. Al contrario, una robusta sicurezza dell'identità previene una parte significativa dei potenziali incidenti sui dati prima che inizino.

4. Prevenzione della Perdita di Dati e Ispezione dei Contenuti

Gli strumenti di prevenzione della perdita di dati (DLP) e ispezione dei contenuti esaminano il contenuto e il contesto dei movimenti dei dati — ad esempio, email, caricamenti di file e trasferimenti di endpoint — e applicano regole come:

- Bloccare email in uscita che trasportano dati finanziari o sanitari non crittografati

- Crittografare messaggi che contengono identificatori specifici o etichette di classificazione

- Avvertire gli utenti quando tentano di inviare grandi set di dati a account personali o strumenti non autorizzati

Poiché il DLP tradizionale e isolato può essere cieco ai moderni percorsi di esfiltrazione multi-canale, ora è essenziale che il DLP sia integrato in un'architettura di sicurezza dei dati più ampia.

5. Gestione della Postura di Sicurezza dei Dati (DSPM)

La gestione della postura di sicurezza dei dati (DSPM) porta una mentalità di valutazione continua ai dati in ambienti cloud e ibridi. Gli strumenti DSPM:

- Scoprono e classificano i dati sensibili attraverso i servizi cloud

- Identificano configurazioni errate, accessi eccessivamente permissivi e condivisioni rischiose

- Mappano i percorsi di attacco probabili dagli asset esposti su internet agli archivi di dati di alto valore

Il DSPM è essenziale per comprendere quali esposizioni dei dati nel cloud rappresentano un rischio aziendale materiale, piuttosto che trattare tutti i risultati di configurazione come uguali.

6. Crittografia e Tokenizzazione

La crittografia e la tokenizzazione sono salvaguardie chiave quando i controlli preventivi falliscono:

- La crittografia a riposo e in transito protegge i dati se server, backup o dispositivi sono compromessi.

- La tokenizzazione e l'anonimizzazione riducono l'uso di identificatori reali in ambienti come test, analisi e addestramento IA.

Questi controlli influenzano significativamente come i regolatori e i tribunali vedono gli incidenti. Ad esempio, una violazione che coinvolge dati correttamente crittografati o pseudonimizzati è spesso trattata diversamente da una che espone registri grezzi.

7. Monitoraggio, Rilevamento e Risposta

La sicurezza dei dati moderna richiede la capacità di rilevare e rispondere ad attività sospette sui dati, inclusi:

- Volumi di download insoliti o esportazioni da sistemi di registrazione

- Accessi da località o dispositivi inaspettati

- Account privilegiati o identità di servizio che si comportano in modo anomalo

Ad esempio, Trend Vision One™ integra la telemetria di sicurezza dei dati con la rilevazione e risposta estesa (XDR), consentendo agli analisti di correlare i movimenti dei dati con eventi su endpoint, rete, email e cloud e rispondere da una piattaforma unica.

8. Governance, Politiche di Sicurezza dei Dati e Conformità

La governance e la conformità assicurano che la sicurezza dei dati sia allineata con gli obiettivi aziendali e i requisiti normativi. Comprende:

- Proprietà e responsabilità dei dati

- Quadri politici e standard

- Valutazioni del rischio, audit e reportistica

Questo è il punto in cui i soggetti interessati della sicurezza, della privacy, legali e aziendali si allineano su cosa significhi "rischio dati accettabile" e come verrà mantenuto.

Minacce e Attacchi alla Sicurezza dei Dati

Sebbene non tutte le minacce informatiche mirino direttamente ai dati, gli attacchi che causano i danni più duraturi coinvolgono quasi sempre la compromissione, il furto o l'uso improprio delle informazioni.

Violazioni dei Dati e Accesso Non Autorizzato ai Dati

Una violazione dei dati si verifica quando i dati vengono accessi, rubati o divulgati senza autorizzazione. Questo spesso avviene sfruttando vulnerabilità, credenziali deboli o configurazioni errate.

L'impatto aziendale dipende molto dal tipo di dati coinvolti: l'esposizione di record dei clienti, dati sanitari o segreti commerciali comporta profili di rischio diversi rispetto ai log operativi anonimi.

Ransomware e Doppia Estorsione

I gruppi di ransomware utilizzano sempre più spesso tattiche di doppia estorsione, esfiltrando dati sensibili prima di crittografare i sistemi e poi minacciando di pubblicare o vendere i dati se l'organizzazione non paga.

Questo significa:

- I backup robusti da soli non sono sufficienti; il furto di dati è centrale nel modello di estorsione.

- Molti incidenti di ransomware sono anche violazioni dei dati segnalabili, con obblighi legali e normativi associati.

- La capacità di limitare quali dati possono essere esfiltrati — attraverso la segmentazione, il minor privilegio e il monitoraggio — è cruciale.

Perdite di Dati e Minacce Interne Accidentali

Una perdita di dati si riferisce tipicamente all'esposizione o divulgazione involontaria di dati, come:

- Inviare un foglio di calcolo sensibile al destinatario sbagliato

- Condividere documenti cloud con accesso eccessivamente ampio (ad esempio, "chiunque con il link")

- Caricare documenti interni su strumenti pubblici di IA per assistenza

I dati dell'ICO sottolineano che le divulgazioni accidentali sono tra le cause più frequenti di incidenti segnalati, anche se ricevono meno attenzione mediatica rispetto alle grandi violazioni.

Furto di Dati da Parte di Insider e Shadow IT

Le minacce interne malevole — o individui sotto pressione esterna — possono deliberatamente esfiltrare dati utilizzando:

- Archiviazione cloud o strumenti di condivisione file non approvati

- Account email personali

- Screenshot o dispositivi esterni

Lo Shadow IT, dove i team adottano applicazioni non autorizzate, amplifica questo rischio. Monitorare i movimenti dei dati, restringere i canali ad alto rischio e applicare conseguenze interne chiare per l'uso improprio sono mitigazioni chiave.

Configurazioni Errate del Cloud e Archiviazione Esposta

Le configurazioni errate del cloud sono un fattore importante di esposizione non intenzionale dei dati. Scenari comuni includono:

- Bucket di archiviazione cloud lasciati pubblicamente accessibili

- Ruoli IAM eccessivamente ampi che consentono un ampio accesso in lettura

- Ambienti di test o sviluppo popolati con dati di produzione reali

Il DSPM, combinato con pratiche di sicurezza cloud solide, aiuta a identificare e prioritizzare queste esposizioni, concentrando la rimedizione su configurazioni errate che espongono informazioni sensibili piuttosto che trattare tutte le deviazioni come uguali.

Esfiltrazione di Dati Abilitata dall'IA e Abuso dei Modelli

Man mano che le organizzazioni adottano assistenti IA e IA agentica, i dati sensibili fluiscono sempre più in prompt, storici di conversazioni e dataset di addestramento. Da lì, gli avversari possono:

- Incorporare istruzioni nascoste in documenti o pagine web per manipolare gli agenti

- Innescare gli agenti a recuperare e trasmettere documenti o registri interni

- Sfruttare salvaguardie deboli a livello di agente per bypassare i controlli di accesso esistenti

Questo crea nuovi canali di esfiltrazione che il monitoraggio tradizionale potrebbe non coprire ancora, rendendo critico per le aziende evolvere i loro sistemi di sicurezza informatica per includere la gestione dei rischi dell'IA.

Esposizione dei Dati nella Catena di Fornitura e da Terze Parti

Partner, fornitori e fornitori di servizi spesso detengono o elaborano copie dei tuoi dati. La compromissione di queste terze parti — inclusi fornitori di IA, SaaS o servizi gestiti — può risultare in violazioni secondarie che influenzano ancora i tuoi clienti e la percezione dei regolatori sulla postura di sicurezza della tua organizzazione.

Le valutazioni del rischio di terze parti, i requisiti contrattuali di sicurezza e il monitoraggio continuo sono quindi centrali per la sicurezza dei dati.

Sicurezza dei Dati nei Diversi Ambienti

I dati si spostano attraverso molti ambienti diversi, ognuno con il proprio profilo di rischio. Un approccio moderno applica principi coerenti adattando i controlli al contesto.

Sicurezza dei Dati nel Cloud

Le piattaforme cloud e i servizi SaaS ora memorizzano grandi volumi di dati aziendali critici e personali. Una sicurezza efficace dei dati nel cloud richiede:

- Scoperta completa e DSPM per comprendere dove si trovano i dati sensibili e come sono esposti

- Controlli di identità robusti e accesso condizionale per i servizi cloud

- Integrazione con controlli di sicurezza cloud più ampi, inclusi gestione delle configurazioni e protezione dei carichi di lavoro

Sicurezza dei Dati per Email e Collaborazione

Gli strumenti di email e collaborazione sono centrali nella comunicazione aziendale e, quindi, nel rischio dei dati.

Quando un account email viene compromesso, gli attaccanti possono:

- Intercettare o manipolare comunicazioni finanziarie e dettagli di pagamento

- Raccogliere documenti di identità e informazioni personali per frodi

- Inviare messaggi di phishing convincenti a clienti e partner per estendere la compromissione

Molti incidenti segnalabili derivano anche da semplici errori: email indirizzate erroneamente, liste di distribuzione mal configurate o registrazioni di riunioni condivise in modo eccessivo.

Una sicurezza efficace dei dati email combina:

- Controlli centrati sull'utente – formazione sulla consapevolezza, avvisi protettivi (ad esempio, avvisi per destinatari esterni) e linee guida chiare per la gestione degli allegati sensibili

- Protezioni tecniche – sicurezza avanzata per email e collaborazione per fermare phishing, BEC e malware, oltre a DLP in uscita e crittografia per controllare i dati che escono tramite email e condivisione di file

- Capacità di ricerca e rimedio – la capacità di localizzare, ritirare o mettere in quarantena rapidamente messaggi inviati per errore o malevoli

Gli stessi principi si applicano alle piattaforme di collaborazione, che sempre più spesso memorizzano registri di chat, documenti e registrazioni contenenti informazioni sensibili.

Sicurezza dei Dati su Endpoint e Dispositivi

Gli endpoint — laptop, desktop, dispositivi mobili e server — sono dove i dati vengono creati, modificati e frequentemente memorizzati in cache. Anche quando il sistema di origine è nel cloud, gli utenti spesso:

- Sincronizzano copie locali dei file

- Memorizzano credenziali e token nei browser e nelle applicazioni

- Lavorano offline con documenti sensibili

Questo rende gli endpoint obiettivi attraenti per malware e attaccanti mirati.

I controlli chiave per la sicurezza degli endpoint includono:

- Software di sicurezza endpoint, hardening e crittografia completa del disco

- DLP per endpoint per gestire i trasferimenti su supporti rimovibili, app cloud personali e stampanti

- Rilevamento e risposta agli endpoint (EDR) per identificare rapidamente le minacce e automatizzare le risposte

- Capacità di cancellazione remota, isolamento e risposta per dispositivi compromessi o persi

Sicurezza dei Dati per Applicazioni, Database e Carichi di Lavoro AI

Le applicazioni e i database già contengono alcuni dei dati strutturati e non strutturati più preziosi dell'organizzazione. Ora, con l'aggiunta dell'IA, il rischio di sicurezza informatica è evoluto e diventato ancora più centrato sui dati.

La ricerca sugli agenti AI dimostra come l'iniezione di prompt indiretti nascosti in pagine web, file Office o immagini possa silenziosamente costringere agenti multimodali a esfiltrare documenti, segreti o storici di conversazioni a cui possono accedere, senza alcuna istruzione esplicita dall'utente.

Con la sicurezza dei dati, l'IA porta anche potenti capacità di difesa insieme a nuovi rischi per i dati:

- Difesa della Sicurezza AI: L'IA può analizzare enormi volumi di telemetria, rilevare accessi anomali ai dati e aiutare a prevedere quali asset sono più esposti.

- Rischio della Sicurezza AI: Gli agenti AI e i modelli di linguaggio di grandi dimensioni possono essere manipolati per far trapelare dati sensibili che possono vedere.

Per applicazioni e piattaforme AI, le misure di sicurezza dei dati rilevanti includono:

- Progettazione sicura delle applicazioni e delle API – per prevenire iniezioni, difetti logici e esfiltrazione dei dati tramite servizi vulnerabili

- Controlli per database e data lake – inclusi hardening, crittografia, accesso granulare e monitoraggio delle attività

- Politiche aziendali e governance analitica per l'IA – regolando come vengono gestiti i dati di addestramento, i prompt e gli output, e assicurando che gli agenti AI aderiscano alle politiche di accesso e conservazione dei dati

Sicurezza dei dati rispetto alla protezione perimetrale tradizionale

La sicurezza perimetrale tradizionale si concentra sui confini della rete, tenendo le minacce lontane dal "castello". Al contrario, la moderna sicurezza dei dati presuppone che le minacce possano avere origine ovunque: endpoint, servizio cloud, catena di fornitura. Protegge i dati stessi indipendentemente dalla posizione.

Questo cambiamento si allinea con l'architettura zero-trust: non fidarsi di nulla per impostazione predefinita, verificare ogni connessione e proteggere ogni oggetto. Sicurezza incentrata sui dati significa concentrarsi su come i dati vengono accessibili, utilizzati, spostati ed eliminati attraverso l'infrastruttura IT, non solo all'interno dei confini della rete.

Le organizzazioni devono passare dalla domanda "Dove si trova il nostro confine?" a "Come vengono gestiti, consultati e protetti i nostri dati in tutto l'ambiente e i servizi?" La domanda critica non diventa la posizione, ma il controllo, la visibilità e la responsabilità.

Aspetto

Data Security

Protezione perimetrale tradizionale

Ambito della sicurezza

Si applica ai dati a riposo, in transito e in uso su sistemi e piattaforme.

Si concentra sulla protezione del perimetro di una rete (ad es. firewall, router).

Approccio

Si applica ai dati a riposo, in transito e in uso su sistemi e piattaforme.

Ampio, basato sulla posizione e basato sul blocco degli accessi non autorizzati.

Rilevamento delle minacce

Utilizza il monitoraggio incentrato sui dati, il rilevamento delle anomalie e la prevenzione della perdita di dati (DLP).

Utilizza i sistemi di rilevamento/prevenzione delle intrusioni (IDS/IPS) ai bordi della rete.

Conformità e governance

Si allinea alle normative sulla protezione dei dati (ad es. GDPR, HIPAA).

Potrebbe non soddisfare pienamente i requisiti di conformità specifici dei dati.

Esempi di tecnologia

Crittografia, tokenizzazione, DLP, Zero Trust, IAM (Identity & Access Management).

Firewall, VPN, IDS/IPS, DMZ (zone semilitarizzate).

Approcci di sicurezza dei dati rispetto a quelli di sola conformità

I framework di conformità sono preziosi. Stabiliscono soglie minime per la protezione, promuovono le prove di audit e supportano l'allineamento normativo. Ma la sola conformità non è sufficiente. Una mentalità basata solo sulla conformità può lasciare lacune operative, punti ciechi tecnologici e carenze di resilienza.

La sicurezza dei dati deve essere integrata nella strategia, non solo in una casella di controllo di certificazione. Quando le organizzazioni allineano i controlli di sicurezza dei dati al rischio aziendale, misurano i risultati e aggiornano dinamicamente policy/processi/tecnologie, ottengono prestazioni e protezione. Nel tempo, le politiche si evolvono in best practice e i sistemi diventano misurabili e responsabili.

Aspetto

Data Security

Approccio basato solo sulla conformità

Obiettivo primario

Protezione dei dati da violazioni e accessi non autorizzati

Soddisfa i requisiti normativi ed evita le sanzioni

Focus

Riduzione del rischio e difesa proattiva

Preparazione alla documentazione e all'audit

Attività chiave

Crittografia, controllo degli accessi, monitoraggio delle minacce, patch

Politiche, procedure, reportistica, certificazioni

Risultato

Forte resilienza contro gli attacchi informatici

Conformità legale ma potenziali lacune di sicurezza

Rischio

Minore rischio di violazioni

Rischio maggiore se la conformità viene trattata come obiettivo finale

Gestione della Sicurezza dei Dati: Come Viene Governata la Protezione

La gestione della sicurezza dei dati si riferisce allo strato operativo e di governance che mantiene la protezione dei dati funzionante nel tempo.

Una gestione efficace del rischio informatico tipicamente include:

- Ruoli e responsabilità definiti – chiara proprietà dei dataset chiave, dei controlli di sicurezza e dell'interpretazione normativa (incluso il ruolo del responsabile della protezione dei dati, dove richiesto).

- Processi di rischio integrati – valutazioni dell'impatto sulla protezione dei dati (DPIA) e revisioni del rischio per nuovi sistemi, strumenti SaaS e iniziative AI.

- Procedure operative standardizzate – approcci coerenti alle richieste di accesso, revisioni delle autorizzazioni, onboarding/offboarding e elaborazione dei dati da parte di terzi.

- Metriche significative – visibilità sulla copertura della scoperta e classificazione, livelli di esposizione dei dati (soprattutto nel cloud), tassi di incidenti e tempo per rilevare e contenere eventi centrati sui dati.

Senza un approccio di gestione strutturato, le organizzazioni possono possedere strumenti potenti ma essere ancora incapaci di rispondere a domande di base come, "Dove sono attualmente esposti i nostri dati più sensibili?" o "Abbiamo contenuto completamente l'ultimo incidente?".

Standard e Regolamenti di Sicurezza dei Dati

Le organizzazioni sono soggette a una serie di standard e regolamenti di sicurezza dei dati, tra cui:

- UK GDPR e il Data Protection Act 2018

- Regolamenti specifici del settore nei servizi finanziari, sanitari e infrastrutture critiche

- Standard internazionali di sicurezza delle informazioni come ISO/IEC 42001

- Strumenti dell'UE come NIS2 e DORA per molte organizzazioni britanniche che operano in Europa

Questi quadri modellano i requisiti per la valutazione del rischio, i controlli, la notifica delle violazioni e la prova della due diligence.

Ruolo del Responsabile della Protezione dei Dati nella Sicurezza dei Dati

Secondo il GDPR del Regno Unito, alcune organizzazioni sono tenute a nominare un responsabile della protezione dei dati (DPO), in particolare quando si impegnano in trattamenti su larga scala di dati di categoria speciale.

Il DPO (o ruolo equivalente):

- Consiglia sugli obblighi di protezione dei dati e sulle migliori pratiche di privacy dei dati

- Monitora la conformità e la consapevolezza del personale

- Supervisiona le valutazioni dell'impatto sulla protezione dei dati per trattamenti ad alto rischio

- Agisce come punto di contatto con l'ICO

Anche quando non è obbligatorio, una funzione di DPO può aiutare a collegare le prospettive legali, di privacy e di sicurezza nella gestione della sicurezza dei dati dell'organizzazione.

Migliori Pratiche di Sicurezza dei Dati Aziendali nel Ciclo di Vita dei Dati

Visualizzare la sicurezza dei dati aziendali attraverso il ciclo di vita dei dati aiuta le organizzazioni a comprendere dove i controlli sono più critici.

Creare e Raccogliere

Limitare la raccolta a ciò che è necessario per scopi definiti.

Proteggere i punti di cattura dei dati e le API da iniezioni e abusi.

Conservare

Assicurarsi che i sistemi di archiviazione — on-premise o cloud — siano rinforzati, crittografati, segmentati e monitorati.

Evitare copie non gestite e repository ombra di dataset sensibili.

Usare e Condividere

Governare come i dati vengono accessi e condivisi tramite email, strumenti di collaborazione e servizi AI.

Applicare l'accesso con il minor privilegio e controlli consapevoli dei dati per ridurre la condivisione inappropriata.

Archiviare

Conservare i dati solo per il tempo necessario, in linea con i requisiti legali e aziendali.

Mantenere controlli di sicurezza equivalenti per i dati archiviati e mantenere la capacità di soddisfare le richieste dei diritti dei soggetti

Eliminare

Implementare processi di cancellazione e distruzione sicura per dati e supporti.

Verificare e documentare la cancellazione dove richiesto da quadri normativi o contrattuali.

Strumenti di Sicurezza dei Dati e Software di Sicurezza dei Dati

Dal punto di vista aziendale, gli strumenti di sicurezza dei dati e il software di sicurezza dei dati dovrebbero essere valutati in base a quanto efficacemente riducono il rischio dei dati e supportano la governance.

Le categorie chiave includono:

- Scoperta e classificazione – per costruire e mantenere una mappa affidabile dei dati sensibili attraverso ambienti on-premise, cloud e SaaS.

- DLP e ispezione dei contenuti – per applicare politiche consapevoli dei dati su email, web, endpoint e strumenti di collaborazione. Soluzioni come le capacità DLP integrate di Trend Micro aiutano a identificare e controllare i dati sensibili in movimento e a riposo.

- Gestione della postura di sicurezza dei dati (DSPM) – per analizzare gli archivi di dati nel cloud alla ricerca di configurazioni errate, accessi rischiosi e percorsi di attacco probabili verso dataset critici.

- Sicurezza dell'identità e degli accessi – per proteggere le credenziali e gestire i privilegi, specialmente per sistemi e dati ad alto valore.

- Protezione di endpoint e server – per bloccare malware che ruba dati, prevenire strumenti non autorizzati e supportare il DLP a livello di endpoint.

- XDR e analisi – per correlare anomalie nei movimenti dei dati con attività di minaccia più ampie e abilitare indagini più rapide

- Crittografia e gestione delle chiavi – per proteggere i dati a riposo e in transito, e supportare i requisiti di conformità e sovranità dei dati.

Trend Vision One™ Data Security unifica molte di queste capacità, fornendo visibilità centralizzata, prioritizzazione intelligente del rischio e risposta rapida per prevenire perdite accidentali, minacce interne e attacchi centrati sui dati attraverso ambienti cloud e on-premise.

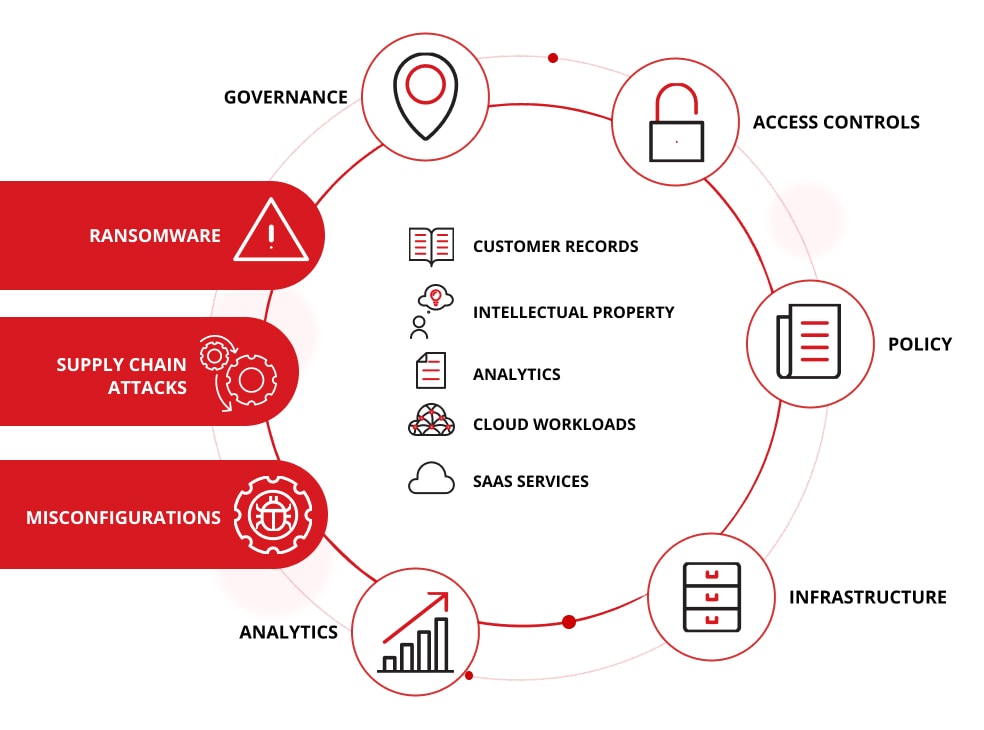

Perché la sicurezza dei dati è importante per le aziende di oggi

I dati sono la linfa vitale delle aziende moderne: i record dei clienti, la proprietà intellettuale, l'analisi, i workload in cloud e i servizi SaaS generano valore. Tuttavia, i dati sono anche l'obiettivo di aggressori moderni come ransomware, attacchi alla supply chain e sfruttamento di configurazioni errate del cloud. Le organizzazioni con supervisione frammentata dei dati, infrastrutture non supportate o controlli legacy sono esposte.

Adottando un approccio olistico alla sicurezza dei dati che collega policy, infrastruttura, accesso, controlli, analisi e governance, le aziende riducono i rischi, consentono l'innovazione e creano resilienza. Soddisfano gli obblighi normativi e costruiscono la fiducia degli stakeholder. Trasformano inoltre i dati in una risorsa strategica piuttosto che in una responsabilità.

Sicurezza dei Dati Moderna con Trend Micro

L'approccio di Trend Micro alla sicurezza dei dati moderna si concentra sul trattare la protezione dei dati come una disciplina proattiva e basata sul rischio piuttosto che come una raccolta di controlli disconnessi.

Trend Vision One™ Data Security è progettato per:

- Fornire visibilità centralizzata

- Valutare la postura di sicurezza dei dati

- Applicare politiche intelligenti e rilevare anomalie

- Accelerare l'indagine e la risposta

Per le organizzazioni che cercano di andare oltre il DLP tradizionale e le soluzioni puntuali, Trend Vision One Data Security offre un percorso verso una protezione completa e centrata sui dati che supporta l'innovazione AI e altro ancora, mantenendo il rischio entro limiti accettabili.

Scott Sargeant, Vice President of Product Management, è un leader tecnologico esperto con oltre 25 anni di esperienza nella fornitura di soluzioni di classe enterprise nel panorama della cybersecurity e dell'IT.

Domande frequenti (FAQ)

Cos'è la sicurezza dei dati?

La sicurezza dei dati è la pratica di proteggere le informazioni sensibili da accessi non autorizzati, modifiche, perdite o furti attraverso una combinazione di politiche, processi e tecnologie di sicurezza applicate in modo coerente su tutti i sistemi e gli ambienti.

Perché la protezione dei dati è importante?

La protezione dei dati è importante perché gli incidenti centrati sui dati causano i danni finanziari, legali e reputazionali più significativi, e le organizzazioni sono responsabili nei confronti di clienti, regolatori e partner per come vengono gestite le informazioni personali e aziendali.

Come puoi mantenere i dati sicuri?

Puoi mantenere i dati sicuri sapendo dove risiedono i tuoi dati sensibili, limitando e monitorando chi può accedervi, crittografandoli a riposo e in transito, applicando politiche consapevoli dei dati per come vengono condivisi e assicurandoti di poter rilevare e rispondere rapidamente ad attività sospette.

Quali sono i principali componenti della sicurezza dei dati?

I componenti principali includono scoperta e classificazione, inventario dei dati e lineage, controllo degli accessi e sicurezza dell'identità, DLP e ispezione dei contenuti, DSPM, crittografia e tokenizzazione, monitoraggio e risposta, e governance attraverso politiche e conformità.

Cos'è la gestione della postura di sicurezza dei dati (DSPM)?

Il DSPM è un approccio e un insieme di strumenti che analizzano continuamente dove sono memorizzati i dati attraverso ambienti cloud e ibridi, come sono configurati, chi può accedervi e come gli attaccanti potrebbero raggiungerli, in modo che i rischi di sicurezza dei dati più importanti possano essere prioritizzati e affrontati.

La sicurezza dei dati è la stessa cosa della privacy dei dati?

No. La sicurezza dei dati si concentra su come i dati vengono protetti, mentre la privacy dei dati si concentra sul perché e secondo quali regole i dati vengono raccolti e trattati, ma entrambi devono lavorare insieme per soddisfare i requisiti legali e mantenere la fiducia.

Ogni organizzazione ha bisogno di un responsabile della protezione dei dati?

Non tutte le organizzazioni sono legalmente obbligate a nominare un responsabile della protezione dei dati, ma quelle che si impegnano in trattamenti su larga scala di dati personali o di categoria speciale spesso lo sono; molte altre scelgono comunque di creare un ruolo equivalente per coordinare le attività di privacy e sicurezza dei dati.