Un attacco informatico è un tentativo deliberato e malevolo da parte di un individuo o di un gruppo di violare i sistemi informativi di organizzazioni o persone, al fine di rubare dati, interrompere operazioni aziendali o catene di approvvigionamento, o modificare dati per scopi come il ricatto.

Sommario

Significato di cyber attacco

Mentre le strategie di digitalizzazione in corso nelle organizzazioni aumentano la dipendenza dalle tecnologie e dai processi digitali e ampliano costantemente la superficie di attacco digitale al giorno d'oggi, gli attacchi informatici sono diventati una delle minacce più significative per aziende e individui. I criminali informatici evolvono costantemente le loro tattiche, sfruttano le vulnerabilità nei sistemi e si adattano agli ultimi progressi tecnologici. Un ulteriore impulso verso questa tendenza è basato sull'adozione diffusa delle tecnologie IA. Man mano che gli attacchi informatici diventano più sofisticati, comprendere le tattiche, le tecniche e i processi dietro questi attacchi è essenziale per mantenere un panorama digitale sicuro e proteggere le informazioni sensibili.

Perché si verificano gli cyber attacco

Gli attacchi informatici si verificano per vari motivi, dal guadagno finanziario a motivi politici. Alcune delle motivazioni più comuni includono:

Guadagno finanziario

Molti criminali informatici cercano ricompense finanziarie rubando informazioni sensibili come i dettagli delle carte di credito, le credenziali di accesso o le informazioni sui conti bancari. Gli attacchi ransomware, in cui gli utenti vengono bloccati dai loro sistemi con la promessa di recuperare l'accesso dopo aver pagato un riscatto, sono particolarmente motivati dal denaro.

Spionaggio

Gli attacchi di spionaggio aziendale mirano a rubare proprietà intellettuale, segreti commerciali, ricerche e altri dati sensibili per ottenere un vantaggio competitivo. Tali attacchi sono spesso discreti e possono passare inosservati per lunghi periodi.

Vendetta o intento malevolo

Gli ex dipendenti o gli individui scontenti possono compiere attacchi informatici per causare danni alla reputazione o interrompere le operazioni.

Desiderio di notorietà

Alcuni aggressori, spesso noti come hacker "black hat", conducono attacchi informatici per mostrare le loro competenze, guadagnare credibilità all'interno della comunità di hacking o semplicemente creare caos.

Tipi di attacchi informatici

Gli attacchi informatici si presentano in molte forme, ognuna delle quali utilizza tecniche diverse e prende di mira varie vulnerabilità. Di seguito sono riportati alcuni dei tipi più comuni di attacchi informatici:

Attacchi malware

Il malware, abbreviazione di software dannoso, è progettato per infiltrarsi, danneggiare o accedere in modo non autorizzato all'ambiente IT di un'organizzazione. Nella sicurezza informatica, il malware rappresenta una minaccia persistente che può rubare informazioni sensibili e causare danni diffusi agli utenti e alle organizzazioni. Comprendere le varie forme ed effetti del malware è cruciale per sviluppare una strategia di sicurezza informatica completa.

Il malware sfrutta generalmente le vulnerabilità esistenti nell'ambiente IT di un'organizzazione per raggiungere l'obiettivo desiderato.

Phishing e spear phishing

Il phishing è un tipo di attacco informatico che implica l'invio di e-mail generiche da parte di criminali informatici che si fanno passare per mittenti legittimi. Queste e-mail contengono collegamenti fraudolenti per rubare le informazioni private degli utenti. Gli attacchi di phishing sono particolarmente efficaci quando gli utenti non si rendono conto di ciò che sta accadendo, poiché la comunicazione imita la corrispondenza tipica ricevuta negli affari quotidiani.

Lo spear phishing si distingue come una delle forme più pericolose e mirate di attacchi informatici. A differenza dei normali attacchi di phishing, che creano un'ampia rete nella speranza di catturare vittime ignare, lo spear phishing è una forma altamente personalizzata e mirata di un attacco di phishing che prende di mira un utente piuttosto che una rete.

Denial of Service (DoS) e Distributed Denial of Service (DDoS)

Gli attacchi DoS e DDoS inondano un server di traffico, sovraccaricandolo e facendo perdere l'accesso agli utenti legittimi. L'obiettivo e il risultato finale di un attacco DDoS riuscito è rendere il sito web del server target non disponibile per le richieste di traffico legittimo e quindi interrompere i processi aziendali importanti.

Attacchi Man-in-the-Middle (MitM)

Gli attacchi MitM intercettano e alterano le comunicazioni tra due parti a loro insaputa. Gli aggressori possono modificare i dati o acquisire informazioni sensibili, come le credenziali di accesso.

SQL Injection

SQL injection è un attacco che manipola illegalmente un database iniettando istruzioni Structured Query Language (SQL) indesiderate in un'applicazione che dispone di un database relazionale (RDBMS). Esistono diversi tipi di SQL injection a seconda del metodo e dello scopo e, dal punto di vista degli aggressori informatici, vanno dal furto di informazioni, alla falsificazione dei dati e all'indagine delle vulnerabilità.

Exploit zero-day

Gli exploit zero-day prendono di mira le vulnerabilità sconosciute nel software prima che gli sviluppatori abbiano la possibilità di emettere una patch. Questi attacchi sono particolarmente pericolosi perché non esiste una difesa immediata.

Attacco Ransomware

Il ransomware è un malware che cripta file importanti sui sistemi di archiviazione locale e di rete e chiede un riscatto per decriptarli. Gli hacker sviluppano questo malware per ottenere denaro attraverso l'estorsione digitale. Il ransomware cripta i file, la chiave non può essere forzata e l'unico modo per recuperare le informazioni è da un backup. Il modo in cui funziona il ransomware lo rende particolarmente dannoso. Altri tipi di malware distruggono o rubano i dati ma lasciano aperte altre opzioni di recupero. Con il ransomware, se non ci sono backup, è necessario pagare il riscatto per recuperare i dati. A volte le aziende pagano il riscatto e l'aggressore non invia comunque la chiave di decrittazione.

Attacchi alla supply chain

Supply Chain Attack è un tipo di attacco informatico che prende di mira elementi meno sicuri nella supply chain di un'organizzazione piuttosto che attaccare direttamente l'organizzazione. L'obiettivo è infiltrarsi nella rete o nei sistemi di un'organizzazione compromettendo un fornitore, un partner o un fornitore terzo che ha accesso ai suoi dati, software o infrastruttura di rete.

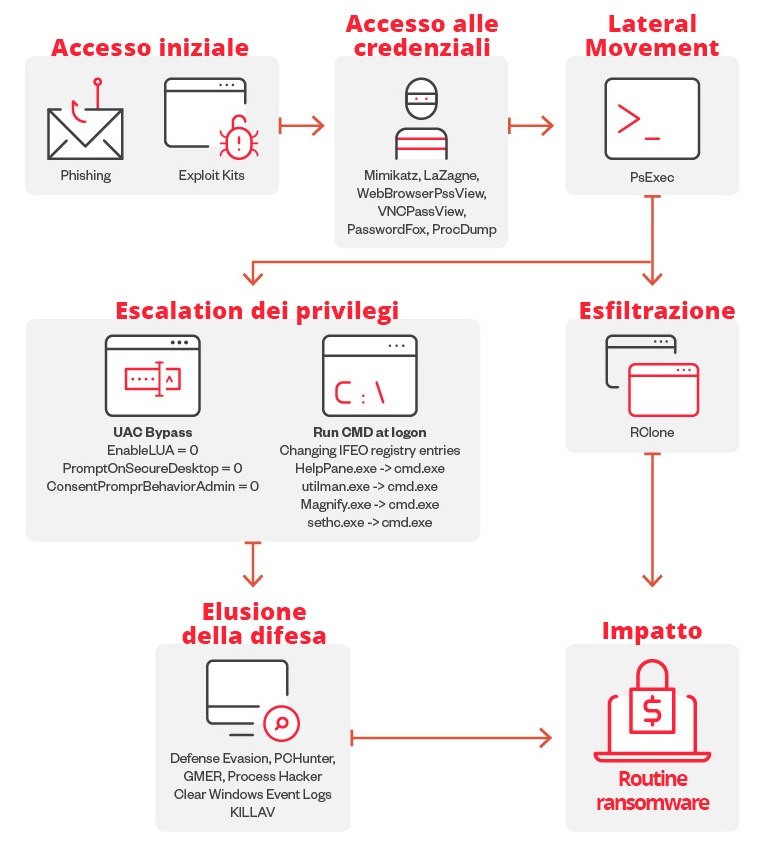

Fasi degli attacchi informatici - Esempio

Esploreremo le diverse fasi di un attacco informatico esaminando come 8Base, un noto gruppo di ransomware, esegue i loro attacchi. Dall'infiltrazione iniziale alla crittografia e all'estorsione dei dati, suddivideremo ogni fase delle loro tattiche di ransomware.

Accesso iniziale

Il ransomware 8Base utilizza principalmente truffe di phishing per l'accesso iniziale. Gli utenti sono ingannati per inserire le loro credenziali in un modulo che sembra legittimo.

Accesso alle credenziali

Gli operatori di 8Base utilizzano MIMIKATZ, LaZagne, WebBrowserPassView, VNCPassView, PasswordFox e ProcDump per recuperare password e credenziali memorizzate sulle macchine delle loro vittime.

Elusione della difesa

Per la sua evasione dalla difesa, il ransomware 8Base scende ed esegue un file batch chiamato defoff.bat (rilevato come KILLAV) per disabilitare i componenti di Windows Defender. Il ransomware 8Base utilizza anche codici di spazzatura, elimina le copie shadow, aggira Cuckoo Sandbox, cancella i registri degli eventi di Windows, disabilita i firewall e utilizza SmokeLoader per decrittografare e distribuire il payload.

Movimento laterale

Per il movimento laterale, è stato osservato che gli operatori di ransomware 8Base utilizzano PsExec per distribuire il file batch e il binario del ransomware. PsExec è un esempio di abuso di uno strumento legittimo normalmente disponibile sulle macchine Windows e non può essere considerato malware.

Escalation dei privilegi

8Base operatori di base del ransomware hanno modificato alcune voci del registro per bypassare User Access Control (UAC). Hanno anche modificato le chiavi di registro IFEO per allegare cmd.exe ai programmi di accessibilità accessibili dalla schermata di blocco.

Esfiltrazione

Gli attori delle minacce dietro il ransomware 8Base sono stati rilevati utilizzando lo strumento di terze parti e il servizio web RClone per esfiltrare le informazioni rubate.

Impatto

Il ransomware 8Base utilizza l'algoritmo AES-256 per crittografare i file di destinazione e quindi crittografa ogni chiave di crittografia utilizzando RSA-1024 con una chiave pubblica hardcoded. La chiave crittografata viene quindi aggiunta alla fine di ogni file crittografato. Ha una configurazione integrata (decrittografata durante il runtime) che contiene le estensioni dei file, i nomi dei file e le cartelle da evitare.

Metodi e tattiche utilizzati negli attacchi informatici

I cyber criminali utilizzano una serie di tecniche per lanciare attacchi ed evitare il rilevamento:

Ingegneria sociale

Con la Social Engineering, gli aggressori manipolano le persone per indurre a divulgare informazioni sensibili, spesso impersonando fonti affidabili o utilizzando tattiche di paura.

Sfruttare le vulnerabilità del software

I cyber criminali sfruttano le vulnerabilità del software senza patch per ottenere l'accesso non autorizzato ai sistemi. Sebbene le vulnerabilità zero-day rappresentino già un rischio elevato, molti team di operazioni IT sono già sopraffatti dal numero di vulnerabilità conosciute e si chiedono quali dovrebbero essere prioritarie nel processo di gestione delle patch.

Attacchi di phishing

Molti attacchi di phishing hanno successo a causa di errori degli utenti, come password deboli, condivisione accidentale dei dati o tentativi di phishing.

Queste tattiche aiutano gli aggressori a infiltrarsi nei sistemi e accedere a dati sensibili, spesso senza rilevamento immediato poiché sono considerate come un comportamento legittimo dell'utente.

Impatto degli attacchi informatici sulle organizzazioni

Gli attacchi informatici possono causare danni gravi alle aziende, influenzando la reputazione del marchio, causando tempi di inattività, perdita di dati e perdite finanziarie. Alcuni degli impatti più significativi includono:

Interruzione operativa

Gli attacchi malware o DoS (denial-of-service) possono causare arresti anomali di server e sistemi, interrompendo i servizi e portando a battute d'arresto finanziarie. Secondo il Cost of a Data Breach Report 2024, la violazione media dei dati ora costa 4,45 milioni di dollari a livello globale, il che riflette il prezzo elevato di queste interruzioni.

Compromissione dei dati

Gli attacchi SQL injection consentono agli hacker di alterare, eliminare o rubare dati critici dai database aziendali, il che può danneggiare le operazioni aziendali e la fiducia dei clienti.

Frode finanziaria

Gli attacchi di phishing inducono i dipendenti a trasferire fondi o a condividere informazioni riservate, causando perdite finanziarie dirette ed esponendo le organizzazioni a rischi futuri.

Pagamenti di riscatto

Gli attacchi ransomware bloccano i sistemi essenziali fino al pagamento di un riscatto. Nel 2024, il pagamento medio del ransomware è stato segnalato a quasi 1 milione di dollari, sottolineando il carico finanziario che questi attacchi mettono sulle aziende colpite.

Ogni attacco informatico può lasciare impatti duraturi che richiedono risorse considerevoli per il rilevamento, la risposta e il ripristino, aumentando il costo totale di una violazione.

Come prevenire un attacco informatico

Formazione e consapevolezza dei dipendenti

Poiché l'ingegneria sociale rimane un punto di ingresso comune per gli aggressori, la formazione regolare fornisce ai dipendenti le conoscenze necessarie per riconoscere le email di phishing, evitare le trappole di ingegneria sociale e seguire le best practice per proteggere i dati sensibili. Formare regolarmente il personale su queste tattiche riduce la probabilità di successo degli attacchi.

Attack Surface Management

La gestione della superficie di attacco (ASM) comporta l'identificazione e il monitoraggio di tutti i punti esterni in cui un aggressore potrebbe entrare in un sistema. La valutazione e la riduzione regolari di questi punti, come le porte di rete esposte, le applicazioni senza patch e i server mal configurati, aiutano a ridurre le vulnerabilità. Una strategia ASM efficace aiuta le organizzazioni a colmare potenziali lacune che gli aggressori potrebbero sfruttare.

Piattaforme di sicurezza dei dati

Le piattaforme di sicurezza dei dati forniscono una supervisione completa dell'accesso e del movimento dei dati nei sistemi di un'organizzazione. Queste piattaforme aiutano a prevenire l'accesso non autorizzato monitorando i dati sensibili, identificando potenziali violazioni e applicando le politiche di protezione dei dati. Centralizzando la gestione della sicurezza dei dati, le aziende possono migliorare la visibilità dei dati e aumentare la resilienza complessiva contro le minacce informatiche attraverso l'analisi centralizzata dei dati anziché disperdere informazioni importanti in più strumenti e silos di dati.

Identity and Access Management (IAM)

Le soluzioni IAM sono essenziali per controllare l'accesso degli utenti a sistemi e dati. Con l’IAM, le organizzazioni possono implementare l'accesso basato sui ruoli, garantendo che i dipendenti abbiano accesso solo alle informazioni necessarie per le loro funzioni lavorative. Gli strumenti IAM supportano anche la verifica e il monitoraggio dell'identità, prevenendo l'accesso non autorizzato e riducendo al minimo i potenziali danni causati da account compromessi.

Controlli di sicurezza e test di penetrazione regolari

Gli audit di sicurezza di routine e i test di penetrazione aiutano le organizzazioni a identificare e mitigare le vulnerabilità in modo proattivo. Testando attivamente le difese e convalidando le misure di sicurezza, le aziende possono rafforzare la loro resilienza contro le minacce emergenti ed evitare i vettori di attacco comuni.

Un approccio moderno ai test di penetrazione è chiamato approccio Red Teaming.

Criteri password avanzati e autenticazione a più fattori

L'implementazione di criteri di password avanzati e l'applicazione dell'autenticazione a più fattori (MFA) possono ridurre significativamente il rischio di accesso non autorizzato.

Come rilevare un attacco informatico

Security Information and Event Management (SIEM)

I sistemi SIEM raccolgono e analizzano i dati provenienti da varie fonti nell'ambiente IT di un'organizzazione per rilevare attività sospette. Centralizzando i registri e correlando gli eventi di sicurezza, SIEM fornisce informazioni in tempo reale sulle potenziali minacce e consente ai team di identificare modelli insoliti che possono indicare un attacco.

Un approccio innovativo chiamato Agentic SIEM riduce efficacemente gli sforzi necessari per raccogliere, normalizzare e correlare i dati da numerosi data center.

Endpoint Detection and Response (EDR)

Gli strumenti EDR monitorano gli endpoint, come computer e dispositivi mobili, per rilevare eventuali comportamenti anomali. Essi ricercano continuamente segni di intrusione, come accessi non autorizzati o malware, e possono rispondere alle minacce isolando gli endpoint infetti. Le soluzioni EDR aiutano a rilevare gli attacchi in anticipo, limitando l'ambito e l'impatto di una violazione.

Rilevazione delle anomalie

Il rilevamento delle anomalie prevede l'identificazione di comportamenti che si discostano da una linea di base stabilita. Monitorando metriche come il traffico di rete o il comportamento degli utenti, gli strumenti di rilevamento delle anomalie possono segnalare attività irregolari, come tentativi di accesso non autorizzati o trasferimenti improvvisi di dati, che potrebbero segnalare un attacco informatico in corso.

Honeypot

Gli Honeypot sono sistemi o file di esca che imitano risorse preziose per attirare gli aggressori. Quando gli aggressori interagiscono con un honeypot, rivelano la loro presenza, tattiche e intenzioni senza influire sui dati o sui sistemi effettivi. Gli Honeypot aiutano a rilevare gli attacchi in anticipo, fornendo al contempo preziose informazioni sui metodi degli aggressori.

Threat Intelligence

Le informazioni sulle minacce includono la raccolta di informazioni su minacce e vulnerabilità note da fonti esterne per anticipare potenziali attacchi. Questa intelligence è integrata nei sistemi di sicurezza per rilevare in modo proattivo gli indicatori di compromissione. Le informazioni sulle minacce forniscono un livello strategico di rilevamento, avvisando i team delle minacce attive che colpiscono organizzazioni o settori simili.

Ricerca delle minacce

La ricerca delle minacce è un approccio proattivo per identificare le minacce nascoste all'interno della rete di un'organizzazione. Gli analisti della sicurezza esperti cercano prove di attività dannose che potrebbero aver eluso le difese automatizzate. Ricercando attivamente gli indicatori di compromissione, i team di ricerca delle minacce possono rilevare attacchi sofisticati prima che si aggravino.

Come rispondere a un attacco informatico

Piano di risposta agli incidenti

Un piano di risposta agli incidenti ben definito è alla base di un'efficace mitigazione degli attacchi. Questo piano delinea le misure essenziali da adottare subito dopo aver rilevato un attacco informatico, tra cui la designazione dei ruoli chiave, la notifica agli stakeholder e l'isolamento dei sistemi interessati. L'obiettivo è ridurre al minimo i danni, limitando rapidamente la minaccia, garantendo una risposta coordinata in tutti i team e stabilendo azioni chiare per proteggere le risorse critiche.

Security Orchestration, Automation, and Response (SOAR)

Le piattaforme SOAR semplificano i processi di risposta integrando strumenti di sicurezza e automatizzando le attività ripetitive. In caso di attacco, SOAR può avviare automaticamente azioni come l'isolamento dei sistemi infetti, il blocco degli indirizzi IP dannosi o la distribuzione di patch. Automatizzando i workflow, SOAR riduce i tempi di risposta, consentendo ai team di sicurezza di affrontare le minacce rapidamente e concentrarsi su attività complesse e ad alta priorità.

Rilevamento e risposta estesi (XDR)

XDR offre un approccio unificato per rilevare e rispondere alle minacce su più livelli dell'ambiente di un'organizzazione, inclusi endpoint, reti e infrastruttura cloud. In un attacco informatico, XDR aggrega e analizza i dati provenienti da tutte le fonti per offrire una visione completa dell'origine, dell'ambito e dell'impatto della minaccia. Questa visibilità consente ai team di sicurezza di rispondere con azioni mirate, contenendo l'attacco in modo più efficace e impedendone la diffusione tra i sistemi.

Documentazione e analisi dell'incidente

Una volta risolto l'incidente, è importante creare una documentazione dettagliata che aiuti l'organizzazione a comprendere come si è verificato l'attacco, cosa è andato bene e identificare eventuali lacune di sicurezza. Questa analisi post-incidente può anche aiutare a migliorare il piano di risposta agli incidenti, poiché le informazioni apprese possono migliorare le strategie di risposta, le procedure e altri dettagli che potrebbero essere mancati in precedenza.

Hacktivism

L'hacktivism si riferisce agli attacchi cybercriminali che spesso implicano l'intrusione in sistemi per scopi motivati politicamente o socialmente, di solito per rilasciare una dichiarazione a sostegno di una causa o contro governi o organizzazioni.

Derivato dalla combinazione delle parole "hack" e "attivismo", il termine "hacktivismo" è stato coniato per la prima volta nel 1996 da Omega, un membro del collettivo di hacker Cult of the Dead Cow.

Cosa motiva gli hacktivisti

In passato, le azioni degli hacktivisti erano paragonate a graffiti simbolici e digitali. Al giorno d'oggi, i gruppi di hacktivisti assomigliano alle bande urbane. In precedenza composti da individui con competenze ridotte, questi gruppi si sono evoluti in team con competenze medio-alte, spesso di dimensioni inferiori ma molto più capaci. L'escalation delle competenze ha aumentato direttamente i rischi posti alle organizzazioni.

I gruppi di hacktivisti sono definiti da convinzioni politiche distinte riflesse sia nella natura dei loro attacchi che nei loro obiettivi. A differenza dei cyber criminali, gli hacktivisti in genere non cercano di ottenere un guadagno finanziario, sebbene abbiamo osservato sovrapposizioni con il crimine informatico. Nella maggior parte dei casi, questi gruppi si concentrano sull'avanzamento dei loro programmi politici, che variano in termini di trasparenza. In generale, le loro motivazioni possono essere classificate in quattro gruppi distinti: ideologico, politico, nazionalistico e opportunistico. Mentre alcuni gruppi sono strettamente allineati con una categoria, altri perseguono più programmi, spesso con un focus primario integrato da cause secondarie.

Criminalità informatica

La criminalità informatica si riferisce ad attività criminali organizzate condotte utilizzando computer o reti, spesso con fini finanziari. Questi attacchi mirano tipicamente a individui, organizzazioni o istituzioni finanziarie per rubare informazioni sensibili, estorcere denaro o interrompere servizi.

Le attività criminali sono talvolta molto specializzate, con diversi attori che lavorano insieme o offrono servizi specializzati per scopi specifici, come la fornitura di Ransomware-as-a-Service o servizi di accesso iniziale sui mercati del dark web.

Il termine comprende una vasta gamma di reati, come descritto in precedenza.

Attacchi di Stato-nazione

Gli attacchi informatici di Stato-nazione sono operazioni cibernetiche condotte o sponsorizzate da un paese per raggiungere obiettivi strategici, come spionaggio, interruzione o sabotaggio. Questi attacchi mirano tipicamente ad altri governi, infrastrutture critiche o grandi aziende private.

Gli attori statali dispongono di risorse considerevoli, accesso a tecnologie all'avanguardia e personale qualificato, il che consente loro di condurre campagne a lungo termine e altamente sofisticate spesso denominate minacce persistenti avanzate (APT).

Cosa motiva gli attori statali

Gli attacchi di Stato-nazione sono motivati da interessi nazionali. Questi possono includere la raccolta di informazioni, l'indebolimento delle nazioni rivali, l'influenza sulle elezioni estere o la preparazione a conflitti geopolitici.

Tali operazioni sono generalmente discrete e sono progettate per passare inosservate per lunghi periodi. A differenza degli hacktivisti o dei criminali informatici, gli attori statali seguono strategie strutturate guidate dal governo e operano spesso con impunità a causa delle protezioni diplomatiche o delle complessità giurisdizionali.

I loro obiettivi possono essere classificati in diverse categorie: cyberspionaggio, guerra cibernetica, interruzione economica e operazioni psicologiche. Le conseguenze di tali attacchi possono essere vaste, influenzando le relazioni internazionali e la sicurezza globale.

Come evolvono gli attacchi informatici nel 2025

Gli attacchi informatici stanno diventando sempre più estesi, complessi e impattanti. Dal ransomware al phishing, dagli attacchi alla supply chain agli exploit basati sull’intelligenza artificiale, gli aggressori si adattano costantemente per superare le difese e sfruttare le vulnerabilità. Comprendere queste evoluzioni è fondamentale per rafforzare le strategie digitali.

Rapporto sui Rischi Informatici 2025

Il nuovo report di Trend Micro analizza in profondità il panorama delle minacce in evoluzione, evidenziando nuovi vettori di attacco, modelli di rischio e raccomandazioni strategiche. Una lettura indispensabile per chi vuole anticipare la prossima ondata di attacchi informatici.

Difendersi dagli attacchi informatici con Trend Micro

Comprendere cosa sia un attacco informatico, che si tratti di ransomware, phishing o sfruttamento della catena di approvvigionamento, è solo il primo passo. Il successivo è costruire una strategia di difesa proattiva in grado di adattarsi alle minacce in evoluzione e proteggere l’organizzazione su endpoint, reti, ambienti cloud e sistemi email.

La piattaforma di cybersicurezza aziendale di Trend Micro, Trend Vision One, offre una protezione completa supportata da intelligenza artificiale, rilevamento e risposta estesi (XDR) e gestione dell’esposizione al rischio informatico. Consente ai team di sicurezza di rilevare, indagare e rispondere alle minacce in modo più rapido ed efficace, trasformando la visibilità in azione e il rischio in resilienza.

Thomas Margner è Senior Manager Solution Sales presso Trend Micro e lavora dalla Germania. Ha conseguito un diploma in Informatica Applicata presso la DH Baden-Württemberg e un Bachelor of Science presso The Open University, oltre a varie certificazioni del settore.

Domande frequenti (FAQ)

Cos’è un attacco informatico?

Un attacco informatico è un’azione dannosa per accedere, compromettere o rubare dati sensibili da sistemi digitali vulnerabili.

Come prevenire un attacco informatico?

Utilizza firewall, antivirus, password sicure, aggiornamenti regolari, formazione del personale e autenticazione a due fattori contro attacchi.

Qual è un esempio di attacco informatico?

Un’e-mail di phishing che induce l’utente a rivelare password è un esempio comune e pericoloso di attacco informatico.

Cosa può causare un attacco informatico?

Gli attacchi informatici possono essere causati da hacker, malware, phishing, minacce interne o software obsoleti e non protetti adeguatamente.

Qual è la forma più utilizzata di attacco informatico?

Il phishing è l’attacco informatico più comune, inganna gli utenti per ottenere dati sensibili tramite email, siti o messaggi falsi.