ÆSIR (AI-Enhanced Security Intelligence & Research) von TrendAI™ ist eine KI-gestützte Sicherheitsrechercheplattform, die fortschrittliche Automatisierung mit menschlichem Fachwissen kombiniert, um Zero-Day-Schwachstellen in der zugrunde liegenden KI-Infrastruktur zu identifizieren und zu beheben. Die Plattform versorgt Analysten und Bedrohungsforscher von TrendAI™ mit KI-Agenten, die mit Maschinengeschwindigkeit arbeiten und Codebasen in Stunden statt in Wochen scannen, Bedrohungsinformationen aus Tausenden von Quellen korrelieren. Die anvisierten Ziele werden mit der höchsten Priorität für menschliche und Agenten-gestützte Nachforschungen aufgezeigt, während die Agenten gleichzeitig Schutzmaßnahmen für TrendAI™-Kunden erstellen.

Herausforderung

2025 wurden mehr als 48.000 CVEs veröffentlicht – ein Anstieg von 38 % gegenüber 2023. Gleichzeitig werden die weltweiten Ausgaben für KI laut Aussagen vom Weltwirtschaftsforum 2025 voraussichtlich 1,5 Billionen US-Dollar erreichen und bis 2026 zwei Billionen US-Dollar übersteigen. Allein die Unternehmensausgaben für generative KI stiegen von 11,5 Mrd. US-Dollar 2024 auf 37 Mrd. US-Dollar 2025. Diese Explosion der KI-Investitionen und die für die Versorgung des KI-Ökosystems erforderliche Rechenleistung schafft Angriffsflächen, die schneller zunehmen, als sie von der traditionellen Sicherheitsforschung geschützt werden können – und zwar über die erhöhte Anzahl von Fehlern in traditionellerer Software hinaus.

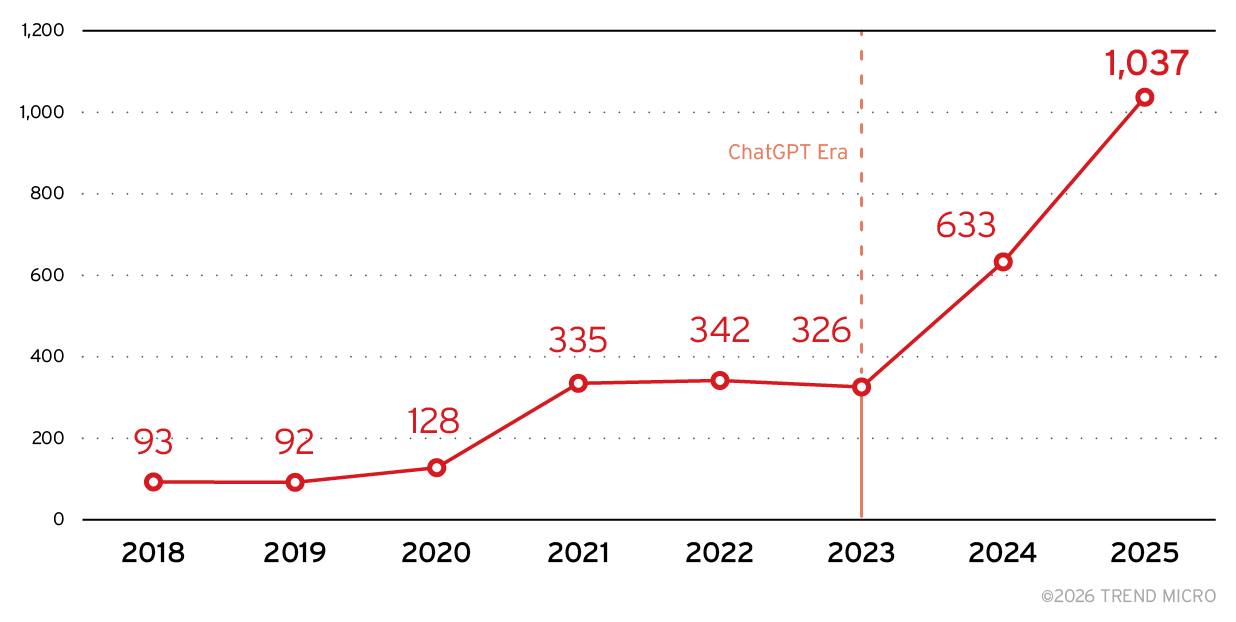

Die Analyse von 2.986 KI-CVE, die durch LLM verifiziert wurden, zeigt einen eindeutigen Wendepunkt:

Die ChatGPT-Ära und die Verbreitung von LLMs löste ab Ende 2022 eine exponentielle Beschleunigung aus, und es gibt keine Anzeichen einer Verlangsamung. Der Zusammenhang ist klar: Wenn KI-Systeme aus den Forschungslabors in Produktionsumgebungen zum Einsatz kommen, werden ihre Schwachstellen von theoretischen Bedenken zu aktiven Bedrohungen.

Die Auswirkungen auf die Cybersicherheit sind tiefgreifend. Der Markt für KI-Cybersicherheit erreichte 2024 einen Wert von 26,29 Mrd. US-Dollar und wird bis 2032 voraussichtlich 109,33 Mrd. US-Dollar schwer sein. Die Frage bleibt: Wer findet die Schwachstellen in den KI-Systemen selbst?

Sicherheit mit ÆSIR

Die Plattform besteht aus zwei spezialisierten Komponenten – MIMIR und FENRIR, benannt nach Figuren aus der nordischen Mythologie, die die von ihnen bereitgestellten Fähigkeiten verkörpern – die unter menschlicher Aufsicht zusammenarbeiten.

MIMIR

Die Komponente, nach dem Wächter des Brunnens der Weisheit (Mímisbrunnr) unter Yggdrasil benannt, ist das intelligente Rückgrat von ÆSIR und überwacht kontinuierlich die globale Schwachstellenlandschaft. Sie verfolgt Tausende von jährlich veröffentlichten CVEs und nutzt KI-Agenten für ihre autonome Sicherheitsforschung, für die Korrelation von Bedrohungsinformationen und Priorisierung von Schwachstellen. Dieses System filtert Signale aus dem Rauschen und liefert Teams von Schwachstellenforschern, Bedrohungsforschern und Erkennungsingenieuren umsetzbare Informationen.

FENRIR

Die Komponente, nach dem großen Wolf aus der nordischen Mythologie benannt, kümmert sich um die Entdeckung von Zero Day-Schwachstellen und agentenbasierte Triage. FENRIR analysiert den Quellcode, um Muster zu identifizieren, die mit bekannten Schwachstellenklassen übereinstimmen (wie Deserialisierungsfehler, Authentifizierungsschwächen und Injektionspunkte), und ermittelt Kandidaten für eine weitere Überprüfung. Anschließend analysiert und priorisiert sie diese Schwachstelleninformationen nach potenzieller Schwere, Ausnutzbarkeit und internen Metriken.

MIMIR und FENRIR bilden einen bidirektionalen Informationskreislauf, der sowohl die Offensiv- als auch die Defensivfähigkeiten verstärkt:

- Von der Information zur Entdeckung. Wenn MIMIR Schwachstellenmuster identifiziert, die aktiv ausgenutzt werden, leitet die Komponente diese Informationen an FENRIR weiter. FENRIR priorisiert dann die Suche nach ähnlichen Schwachstellenklassen in neuen Zielen.

- Von der Entdeckung zum Schutz. Entdeckt FENRIR Zero Day-Schwachstellen, werden diese nach ihrer Offenlegung zu N-Days. MIMIR verfolgt diese über ihren gesamten Lebenszyklus hinweg und überwacht Exploit-Versuche, die Verfügbarkeit von Patches und die Entdeckung von Umgehungsmöglichkeiten. Diese Synthese aus proaktiven Bedrohungsinformationen bildet die Grundlage für die TrendAI Vision One-Plattform.

Dadurch entsteht ein Kreislauf, in dem offensive Forschung defensive Informationen liefert, defensive Informationen die Prioritäten der offensiven Forschung bestimmen und beide Seiten umsetzbare Bedrohungsinformationen direkt in unsere Schutzmaßnahmen sowie in zahlreiche TrendAI™-Initiativen zur Bedrohungssuche einfließen lassen.

Jeder Schritt beinhaltet die menschliche Steuerung der KI-Ressourcen:

- Entdeckung – Forscher leiten die Analyse, wählen Ziele aus und validieren die Ergebnisse. Die KI generiert Hinweise; Menschen entscheiden, was weiterverfolgt wird.

- Triage – Wenn FENRIR potenzielle Schwachstellen meldet, untersuchen Forscher diese. Sie überprüfen, ob der Fehler tatsächlich besteht, bewerten die tatsächlichen Auswirkungen und stellen fest, ob er Produktionssysteme betrifft oder nur in theoretischen Szenarien auftritt. Dies hilft, die durch andere Techniken verursachten Ungenauigkeiten zu reduzieren.

- Offenlegung – Jede von uns gemeldete Schwachstelle durchläuft den festgelegten Offenlegungsprozess der TrendAI™ Zero Day Initiative™ (ZDI).

- Nachverfolgung – Wenn Anbieter Patches veröffentlichen, bewerten unsere Forscher – unterstützt durch KI-gestützte Sicherheitsforschung – ob die Korrekturen vollständig sind. Ist dies nicht der Fall, arbeiten wir mit den Anbietern an verbesserten Abhilfemaßnahmen.

Sicherheit für Bibliotheken

Die KI-Stacks sind mit über 900 CUDA-X-Bibliotheken, KI-Modellen und Beschleunigungs-Frameworks überaus komplex, und es gibt Angriffsflächen auf jeder Ebene. Und mit sechs Millionen Entwicklern, Hunderten von Bibliotheken und kontinuierlichen Updates kann die traditionelle Sicherheitsforschung nicht Schritt halten.

Die KI-Sicherheit konzentriert sich stark auf das Modellverhalten, wie z. B. Prompt-Injection und Manipulation von Trainingsdaten. Dies sind echte Probleme, aber nicht die dringendsten. Bibliotheksangriffe sind anders. Sie nutzen traditionelle Softwareschwachstellen, die Sicherheitsforscher seit Jahrzehnten kennen. Eine Deserialisierungs-RCE ermöglicht die Ausführung beliebiger Codes. Eine Authentifizierungsumgehung öffnet Systeme für unbefugten Zugriff. Diese erfordern kein Verständnis der KI sondern der Software. Die Deserialisierungsfehler sind Schwachstellen in der Serialisierungsebene – jedes System, das diesen Codepfad verwendet, ist anfällig.

Ein menschlicher Forscher könnte Wochen damit verbringen, ein komplexes KI-Framework oder eine Bibliothek zu analysieren. FENRIR kann innerhalb von Stunden potenzielle Schwachstellen in ganzen Codebasen identifizieren und die vielversprechendsten Hinweise für die Untersuchung durch Menschen aufzeigen.

Vier NVIDIA Isaac GR00T-Schwachstellen

Die 21 CVEs in den Infrastrukturen von NVIDIA, Tencent, MLflow und MCP zeigen, dass genau diese Art von Systemen von KI-gestützten Sicherheitsanalysen profitiert und genau diese Art von Systemen zunehmend zum Ziel von Angreifern wird.

Der Wert dieses Ansatzes zeigt sich in den Ergebnissen. Im Mai 2025 identifizierte FENRIR Sicherheitsprobleme in der Isaac GR00T-Architektur von NVIDIA. Unsere KI-gestützte Analyse hatte Muster identifiziert, die mit Deserialisierungs-Schwachstellen und Authentifizierungsschwächen übereinstimmen – Muster, deren Identifizierung in großen, komplexen Codebasen für menschliche Forscher deutlich länger dauern würde. Zu diesem Zeitpunkt untersuchten die Forscher von TrendAI™ zwei unterschiedliche Schwachstellen und bestätigten diese.

ZDI-25-847 (CVE-2025-23296) stellt eine kritische Deserialisierungslücke dar, die zur Ausführung von Remote-Code führen kann und ist mit CVSS 9,8 bewertet worden. Das Problem resultiert aus der mangelnden Validierung von benutzerdefinierten Daten. Ein Angreifer kann diese Schwachstelle ausnutzen, um Code im Kontext von Root auszuführen. Dieser Fehler wurde ursprünglich von NVIDIA im August 2025 behoben.

ZDI-25-848 (CVE-2025-23296) stellt eine Schwachstelle in der Authentifizierungsumgehung in der „secure_server”-Komponentenmethode dar und wurde mit CVSS 7.3 bewertet. Ein Angreifer kann diese Schwachstelle ausnutzen, um die Authentifizierung auf dem System zu umgehen.“ Dieser Fehler wurde ebenfalls im August 2025 behoben.

Wir haben diese Ergebnisse über den etablierten koordinierten Offenlegungsprozess von TrendAI™ ZDI gemeldet. NVIDIA reagierte umgehend, bestätigte unsere Forscher und veröffentlichte zeitnah Patches. Wir dachten, damit sei die Geschichte beendet.

FENRIR spürt Patch-Umgehungen auf

FENRIR findet nicht nur Fehler, sondern hilft Forschern auch, Schwachstellenmuster zu verstehen. Als NVIDIA seine Patches veröffentlichte, analysierte unser Team die Korrekturen und identifizierte potenzielle Schwachstellen. FENRIR analysierte die aktualisierte Codebasis unter Anleitung der Forscher erneut.

Im November 2025 haben wir zwei weitere Schwachstellen offengelegt – Patch-Umgehungen für die ursprünglichen Fehler: ZDI-25-1041 (CVE-2025-33183) umging die ursprüngliche Sicherheitslücke und ZDI-25-1044 (CVE 2025-33184) umging den „secure_server”-Patch. Auch diese Fehler meldeten wir NVIDIA über unseren normalen Prozess, und sie wurden im November 2025 behoben.

Ein autonomes System hätte die ursprünglichen Fehler möglicherweise gefunden. Das Verständnis des Patches, das Erkennen seiner Grenzen und das systematische Identifizieren von Umgehungsmöglichkeiten erforderten jedoch menschliches Fachwissen, um die KI-Fähigkeiten zu steuern.

Unser Engagement: Verantwortungsvolle KI-Sicherheitsforschung

ÆSIR überträgt dieses institutionelle Wissen, das die ZDI in Jahrzehnten aufgebaut hat, auf das KI-Zeitalter und unterscheidet sich dabei durch folgende explizite Verpflichtungen:

- Befähigung des Menschen. KI findet Kandidaten, Menschen überprüfen sie. So entsteht eine natürliche Synergie zwischen Menschen und KI.

- Professionelle Zusammenarbeit mit Anbietern. Wir befolgen koordinierte Offenlegungspraktiken, die den Anbietern Zeit geben, Probleme ordnungsgemäß zu beheben und stellen umfassende technische Dokumentationen zur Verfügung.

- Fokus auf Ziele mit hoher Wirkung. Wir verwenden KI nicht, um unterbesetzte Open-Source-Projekte mit Fehlerberichten zu überfluten, sondern konzentrieren uns auf Plattformen, bei denen Schwachstellen erhebliche Folgen haben, und vor allem auf Fehler, die sich auf unsere Kunden auswirken könnten.

- Kontinuierliche Verbesserung statt einmaliger Ergebnisse. Wie der Fall Isaac GR00T zeigt, finden wir nicht nur Fehler, sondern überwachen auch die Behebung und identifizieren, wenn Patches unvollständig sind.

Weitere Entdeckungen von ÆSIR durch FENRIR

Die von FENRIR seit Mitte 2025 entdeckten und offengelegten Schwachstellen im gesamten KI-Technologie-Stack finden Sie im Originalbeitrag. Diese Entdeckungen weisen gemeinsame Merkmale auf:

- Hochwertige Ziele – in verschiedenen Branchen verwendete Basisbibliotheken

- Kritischer Schweregrad – CVSS 9.8-Schwachstellen, die die Remote-Codeausführung als Root ermöglichen

- Unvollständige Patches – erste Abhilfemaßnahmen, die Bypass-Korrekturen erforderten

- Auswirkungen auf die physische Welt – Systeme, die für den Betrieb von Robotern entwickelt wurden, die mit Menschen zusammenarbeiten

Fazit

Die Bibliotheken, die KI unterstützen, sind zu kritischen Infrastrukturen geworden. Sie werden mit Maschinengeschwindigkeit ausgeliefert. Um sie zu sichern, muss man mit dieser Geschwindigkeit mithalten. ÆSIR liefert – und wir stehen erst am Anfang. Wir werden in den kommenden Monaten mehr über das ÆSIR-Framework und seine Komponenten bekannt geben, sobald weitere Fehler von Anbietern offengelegt und behoben werden.