Ransomware

Agenda Ransomware setzt Linux-Variante auf Windows-Systemen ein

Bei einem ausgeklügelten Agenda- Angriff setzten die Täter eine Ransomware Linux-Variante auf Windows-Systemen ein. Dieser plattformübergreifende Angriff stellt eine Herausforderung für herkömmliche, auf Windows ausgerichtete Schutzmechanismen dar.

Wichtige Erkenntnisse:

- Die als Qilin bekannte Agenda-Ransomware-Gruppe setzt eine Linux-basierte Ransomware-Binärdatei auf Windows-Hosts ein, indem sie legitime Fernverwaltungs- und Dateiübertragungs-Tools missbraucht.

- Diese Technik ermöglicht unauffällige Operationen, die durch den gezielten Diebstahl von Backup-Anmeldedaten Wiederherstellungsoptionen deaktivieren und Endpunkt-Abwehrmaßnahmen durch BYOVD-Angriffe neutralisieren können.

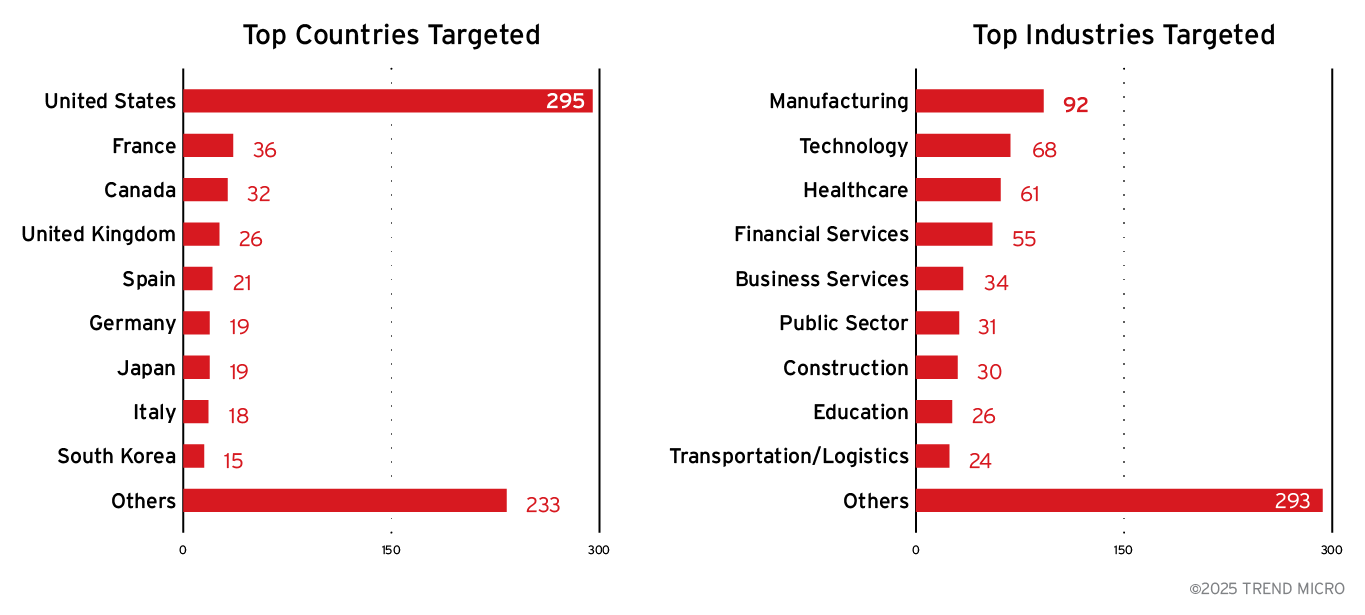

- Agenda hat seit Januar 2025 mehr als 700 Opfer in 62 Ländern getroffen und zielt auf die Bereiche Fertigung, Technologie, Finanzdienstleistungen und Gesundheitswesen

- Jede Umgebung, die Fernzugriffsplattformen, zentralisierte Backup-Lösungen oder hybride Windows/Linux-Infrastrukturen verwendet, könnte gefährdet sein.

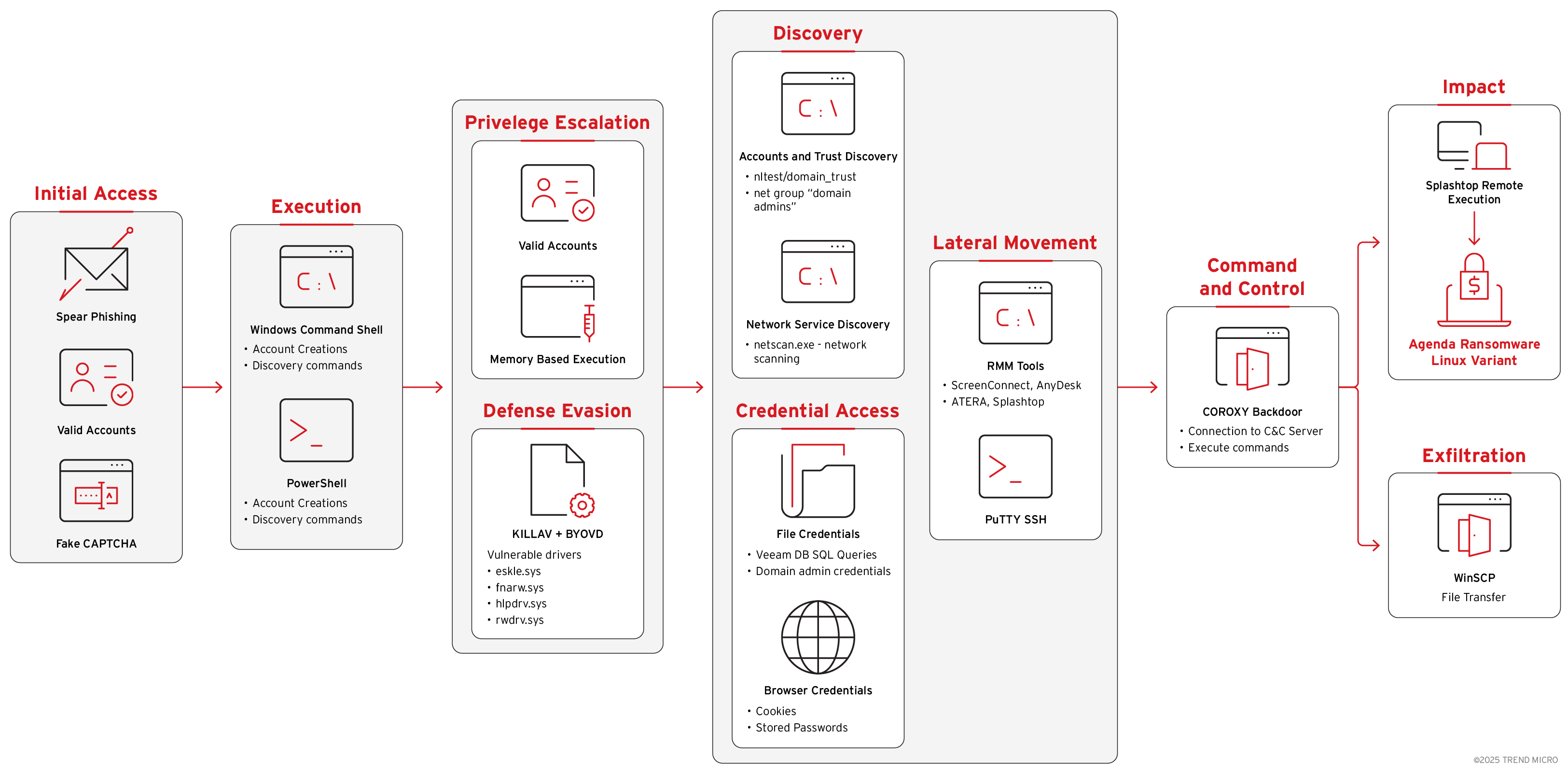

Trend™ Research hat einen ausgeklügelten Ransomware-Angriff der Agenda-Gruppe identifiziert, bei dem deren Linux-Ransomware-Variante auf Windows-Systemen eingesetzt wurde. Bei diesem jüngsten Vorfall nun nutzten die Angreifer eine neuartige Deployment-Methode: WinSCP für die sichere Dateiübertragung und Splashtop Remote für die Ausführung der Linux-Ransomware-Binärdatei auf Windows-Rechnern werden kombiniert.

Die Angriffskette zeigte fortgeschrittene Techniken, darunter der Einsatz von Bring-Your-Own- Vulnerable-Driver (BYOVD) zur Umgehung von Abwehrmaßnahmen und die Bereitstellung mehrerer SOCKS-Proxy-Instanzen in verschiedenen Systemverzeichnissen, um denC&C-Verkehr zu verschleiern. Die Angreifer missbrauchten legitime Tools, und zwar die Installation von AnyDesk über die Fernüberwachungs- und Verwaltungsplattform (RMM) von ATERA Networks und ScreenConnect für die Befehlsausführung. Für die endgültige Ausführung der Ransomware wählten die Akteure Splashtop. Sie zielten speziell auf die Veeam-Backup-Infrastruktur ab und setzten spezielle Tools zur Extraktion von Anmeldedaten ein.

Die Kombination aus BYOVD-Techniken, gefälschten CAPTCHA-Social-Engineering-Angriffen und der strategischen Ausrichtung auf die Backup-Infrastruktur ergibt einen Ansatz, der den erfolgreichen Einsatz von Ransomware sicherstellt und gleichzeitig Wiederherstellungsoptionen ausschließt.

Auswirkungen und Viktimologie

Agenda entwickelte sich 2025 zu einer der führenden Ransomware-Gruppen und legte ein beispielloses operatives Tempo vor mit globaler Reichweite. Die Analyse ihrer Daten-Leak-Website seit Januar lässt auf einen Ransomware-as-a-Service (RaaS)-Betrieb schließen, der systematisch auf Unternehmen in wirtschaftlich entwickelten Ländern abzielt, mit besonderem Schwerpunkt auf den Vereinigten Staaten, Westeuropa und Japan. Das Opferprofil deutet auf opportunistische Angriffe auf mehrere High-Value-Sektoren, wie Fertigung, Technologie, Finanzdienstleistungen und Gesundheitswesen – Branchen, die sich durch operative Sensibilität, Datenkritikalität und damit einer höheren Wahrscheinlichkeit der Zahlung von Lösegeld auszeichnen.

Die Bereitschaft der Gruppe, kritische Infrastrukturen wie Gesundheitseinrichtungen und öffentliche Organisationen anzugreifen, unterstreicht ihren Mangel an ethischen Hemmnissen und die Priorisierung finanzieller Gewinne gegenüber potenziellen gesellschaftlichen Auswirkungen.

Angriffsablauf

Erster Zugriff: Mehrere Endpunkte innerhalb der kompromittierten Umgebung stellten eine Verbindung zu bösartigen gefälschten CAPTCHA-Seiten her, die auf der Cloudflare R2-Speicherinfrastruktur gehostet wurden. Diese Seiten präsentierten überzeugende Nachbildungen legitimer Google CAPTCHA-Verifizierungsaufforderungen.

Die Analyse des in diese gefälschten CAPTCHA-Seiten eingebetteten verschleierten JavaScripts ergab ein mehrstufiges System zur Übertragung von Payloads, das Downloads von sekundären Command-and-Control-Servern initiierte. Wir gehen davon aus, dass die Angreifer ihre Angriffskampagne wahrscheinlich durch ein ausgeklügeltes Social-Engineering-Schema unter Verwendung dieser gefälschten CAPTCHA-Seiten gestartet haben. Die Seiten scheinen Information Stealer an die kompromittierten Endpunkte geliefert zu haben, die anschließend Authentifizierungs-Token, Browser-Cookies und gespeicherte Anmeldedaten aus den infizierten Systemen sammelten.

Das Vorhandensein gültiger Anmeldedaten, die während der gesamten Angriffskette verwendet wurden, deutet stark darauf hin, dass diese gestohlenen Anmeldedaten den Agenda-Angreifern die gültigen Konten verschafft haben, die sie für ihren ersten Zugriff auf die Umgebung benötigten. Diese Einschätzung wird zusätzlich durch die Fähigkeit der Angreifer gestützt, die Multi-Faktor-Authentifizierung (MFA) zu umgehen und sich mithilfe legitimer Benutzersitzungen lateral zu bewegen, was darauf hindeutet, dass sie über gesammelte Anmeldedaten verfügten, anstatt sich auf herkömmliche Exploit-Techniken zu verlassen.

Privilegieneskalation: Die Angreifer setzten eine SOCKS-Proxy-DLL ein, um den Fernzugriff und die Ausführung von Befehlen zu erleichtern. Dieser Proxy wurde mithilfe des legitimen Windows-Prozesses „rundll32.exe“ direkt in den Speicher geladen, wodurch die Erkennung erschwert wurde.

Erkundung: Es wurde eine umfassende Erkundung durchgeführt, um die Netzwerkinfrastruktur zu kartieren. Die Angreifer missbrauchten die legitimen Fernverwaltungsfunktionen von ScreenConnect, um über temporäre Befehlsskripte Erkennungsbefehle auszuführen, wobei sie systematisch Domänenvertrauensstellungen auflisteten und privilegierte Konten identifizierten, während sie den Anschein normaler Verwaltungsaktivitäten erweckten. Netzwerk-Scan-Tools wurden an mehreren Standorten eingesetzt, um zusätzliche Systeme, Dienste und potenzielle Ziele für laterale Bewegungen zu entdecken.

Zugriff auf Anmeldedaten: Die Angreifer zielten speziell auf die Veeam-Backup-Infrastruktur ab, um Anmeldedaten zu sammeln, da sie wußten, dass Backup-Systeme häufig Anmeldedaten für den Zugriff auf mehrere Systeme im gesamten Unternehmen speichern. PowerShell-Skripte wurden mit Base64-codierten Payloads ausgeführt, um gespeicherte Anmeldedaten aus Veeam-Datenbanken zu extrahieren und zu entschlüsseln. Dieser Ansatz verschaffte den Angreifern einen umfassenden Satz von Anmeldedaten für Remote-Systeme, Domänencontroller und kritische Server, die in der Backup-Infrastruktur gespeichert waren.

Umgehung von Sicherheitsmaßnahmen: Die Täter setzten ausgeklügelte Anti-Analyse-Tools ein, um Sicherheitslösungen zu umgehen. Weitere Untersuchungen bestätigten, dass sowohl 2stX.exe als auch Or2.exe den Treiber eskle.sys für Anti-AV-Funktionen durch einen BYOVD-Angriff nutzen. Der Treiber eskle.sys beendet Programme unweigerlich, indem er einen Handle zum Zielprozess erstellt, einen neuen Thread zum Ausführen einer Beendigungsroutine startet und den Handle bereinigt. Auf diese Weise kann er Sicherheitssoftware deaktivieren, den Systembetrieb stören und seine Persistenz aufrechterhalten.

Laterale Bewegung: Auf kompromittierten Systemen wurden systematisch mehrere PuTTY-SSH-Clients eingesetzt, um die laterale Bewegung zu Linux-Systemen innerhalb der Umgebung zu erleichtern.

Command and Control: Die Angreifer errichteten eine C&C-Infrastruktur durch den Einsatz mehrerer SOCKS-Proxy-Instanzen, die als COROXY-Backdoor identifiziert wurden. Diese Proxys wurden systematisch in verschiedenen Systemverzeichnissen platziert, um ein verteiltes Netzwerk von Kommunikationskanälen zu schaffen, das bösartige Verkehrsmuster verschleierte und Netzwerküberwachungslösungen umging. Mit dieser Verteilung schufen sie redundante Kommunikationskanäle und stellten so auch dann dauerhafte C&C-Fähigkeiten sicher, wenn einzelne Proxys entdeckt und entfernt wurden.

Auswirkungen: Die endgültige Ransomware-Bereitstellung erfolgte plattformübergreifend. WinSCP wurde für die sichere Dateiübertragung der Linux-Ransomware-Binärdatei auf das Windows-System verwendet. Einzigartig an dieser Technik war die Verwendung des Remote Management Services von Splashtop, um die Linux-Ransomware-Binärdatei direkt auf Windows-Systemen auszuführen.

Nähere Einzelheiten zum gesamten Angriffsablauf sowie eine Analyse der Linux-Variante der Ransomware liefert der Originalbeitrag.

Best Practices für die Sicherheit

Dieser Angriff stellt eine Herausforderung für herkömmliche, auf Windows ausgerichtete Sicherheitskontrollmechanismen dar. Der Einsatz von Linux-Ransomware auf Windows-Systemen zeigt, wie sich Angreifer anpassen, um Endpunkt-Detection-Systems zu umgehen, die nicht dafür konfiguriert sind, die Ausführung von Linux-Binärdateien über Fernverwaltungskanäle zu erkennen oder zu verhindern. Abwehrmaßnahmen müssen operative Schwachstellen beseitigen und die Transparenz und Kontrolle über kritische Ressourcen verbessern:

- Sichern Sie den Fernzugriff und RMM-Tools. Beschränken Sie RMM-Plattformen auf autorisierte Management Hosts und setzen Sie MFA durch. Überwachen Sie ungewöhnliche Aktivitäten, wie z. B. Anmeldungen außerhalb der Geschäftszeiten. Erwägen Sie, die Ausführung bestimmter Anwendungen oder Skripte auf bestimmten Systemen einzuschränken, um das Risiko des Missbrauchs legitimer Binärdateien für böswillige Aktivitäten zu verringern.

- Härten Sie die Backup-Infrastruktur. Segmentieren Sie Backup-Netzwerke, setzen Sie das Prinzip der geringsten Privilegien durch, rotieren Sie Admin-Anmeldedaten nach Bedarf und überwachen Sie die verdächtige Verwendung von Verwaltungstools wie PowerShell oder SQL-Abfragen, die mit Backup-Anmeldedaten interagieren. Erwägen Sie Token- oder Konto-Widerrufmechanismen, um Kompromittierungen einzudämmen, wenn Anmeldedaten offengelegt werden.

- Achten Sie auf BYOVD- und plattformübergreifende Bedrohungen. Bei BYOVD-Angriffen installieren Angreifer legitime, aber anfällige Treiber, um Berechtigungen zu erweitern, Sicherheitskontrollen zu deaktivieren oder Aktivitäten zu verbergen. Monitoren Sie unsignierte oder unerwartete Treiber-Loads, DLL-Sideloading und die Ausführung von Linux-Binärdateien unter Windows über Remote-Tools. Erweitern Sie die Erkennungsregeln, um Payloads abzudecken, die nicht zum System gehören.

- Höhere Transparenz in hybriden Umgebungen. Stellen Sie sicher, dass die EDR- und SOC-Playbooks des Unternehmens sowohl Windows- als auch Linux-Telemetrie umfassen, und überwachen Sie aktiv interne laterale Bewegungen, um hybride Ransomware-Angriffe frühzeitig zu erkennen.

- Schützen Sie Anmeldedaten und Zugriffs-Token. Wenden Sie phishingresistente MFA an, verstärken Sie Richtlinien für bedingten Zugriff und überwachen Sie die Nutzung privilegierter Konten oder Token auf Anomalien.

Indicators of Compromise finden Sie hier.