Cloud

Trend Micro-Bedrohungsdaten unterstützen Interpol-Operationen

Trend Micro hat wichtige globale Informationen aus unserer Telemetrie für die multinationale Operation Secure geliefert, bei der die Infrastruktur hinter Infostealer-Kampagnen stillgelegt wurde. Zudem untersuchten wir auch die genutzten Infostealer.

Die wichtigsten Erkenntnisse:

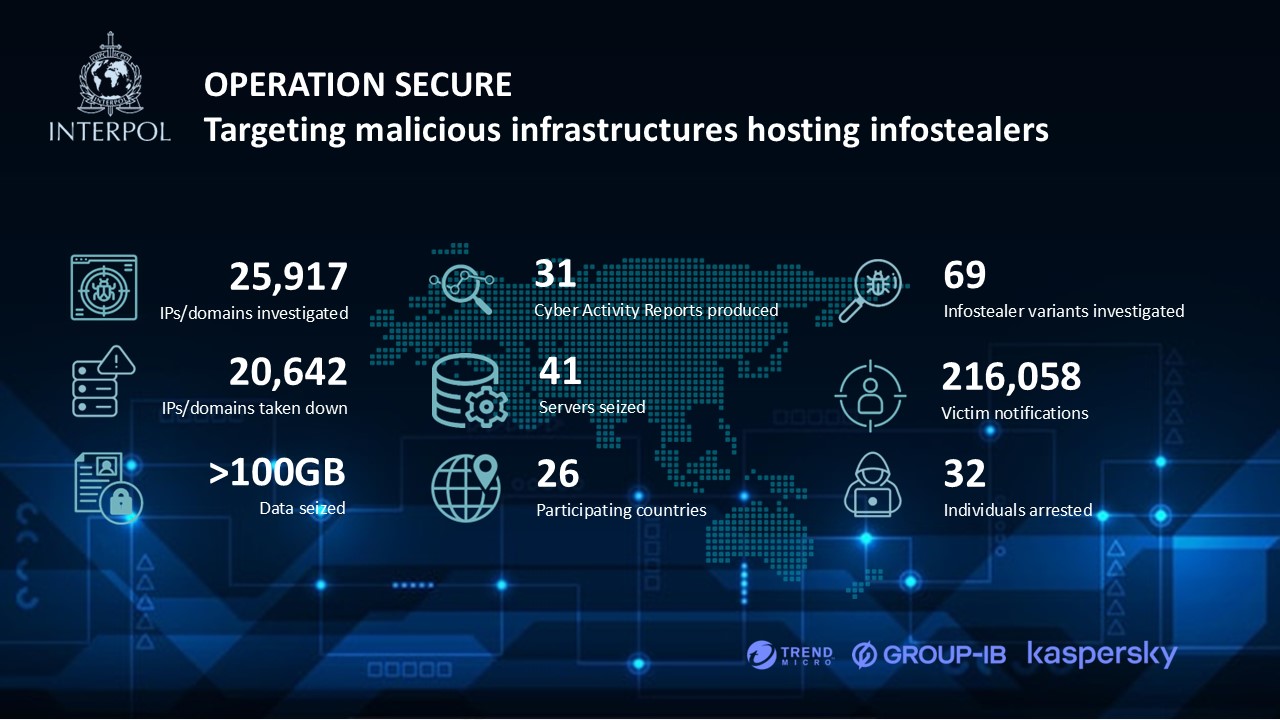

- Trend Micro war ein wichtiger Partner bei der Operation Secure, einer länderübergreifenden Initiative, die Malware-Kampagnen von Infostealern stoppte und über 20.000 bösartige IPs und Domains ausschaltete sowie die beteiligten Cyberkriminellen verhaftete.

- 41 kriminelle Server und mehr als 100 GB an kritischen Cyberkriminalitätsdaten wurden beschlagnahmt und über 216.000 Opfer benachrichtigt.

- Trend Micro nutzte seine globale Bedrohungs-Telemetrie und lieferte verwertbare Informationen und Malware-Analysen, die zu einer 79-prozentigen Entfernungsrate verdächtiger IP-Adressen beitrugen.

- Vidar, Lumma Stealer und Rhadamanthys wurden dabei gefunden. Sie gehören zu den bekanntesten Infostealer-Familien.

Trend Micro war an der kürzlich abgeschlossenen Operation Secure beteiligt, bei der die Infrastruktur hinter weit verbreiteten Infostealer-Malware-Kampagnen in Asien und im Pazifikraum erfolgreich ausgeschaltet wurde. Im Rahmen der länderübergreifenden Initiative, an der Strafverfolgungsbehörden und Experten aus 26 Ländern beteiligt waren, wurden mehr als 20.000 bösartige IP-Adressen und Domänen abgeschaltet, 41 kriminelle Server und mehr als 100 GB an Daten beschlagnahmt und 32 Personen festgenommen, die mit Cyberkriminalität in Verbindung stehen. Im Rahmen der Operation Secure von Januar bis April 2025 sind mehr als 216.000 Opfer benachrichtigt worden, um rasche Schutzmaßnahmen zu ergreifen.

Als einer von drei Partnern aus dem privaten Sektor lieferten wir wichtige Informationen und Malware-Analysen für die Operation. Wir nutzten unsere umfangreichen globalen Telemetriedaten zu Bedrohungen, um detaillierte und verwertbare Daten zu erstellen, die es den Strafverfolgungsbehörden ermöglichten, bösartige Server zu identifizieren und kriminelle Infrastrukturen zu lokalisieren. Die erfolgreiche Operation verzeichnete eine bemerkenswerte Ausschaltungsrate von 79 % der identifizierten verdächtigen IP-Adressen.

Die Strafverfolgungsbehörden in Hongkong analysierten über 1.700 Hinweise und identifizierten 117 Command-and-Control (C&C)-Server bei 89 Hosting-Anbietern, die für Phishing- und Betrugsaktivitäten genutzt werden. Inzwischen nahmen die vietnamesischen Behörden 18 Verdächtige fest und beschlagnahmten Geräte und SIM-Karten, die mit Kontobetrug in Verbindung stehen. Die Polizei in Sri Lanka und Nauru führte ebenfalls Hausdurchsuchungen durch, verhaftete 14 Personen und identifizierte 40 Opfer.

Diese Aktionen veranschaulichen, wie die Identifizierung von Servern sowohl taktische Störungen als auch strategische Verhaftungen bei multinationalen Operationen zur Internetkriminalität ermöglicht.

Bild 1. Operation Secure in Zahlen (Bildquelle: INTERPOL)

Zunehmende Aktivitäten von Infostealern

Unter der Leitung von Interpol identifizierten unsere Experten speziell bösartige Server, die von Infostealern und anderen Malware-Kampagnen für die Bereitstellung und C&C-Kommunikation genutzt werden. Diese Server gehören zur Kerninfrastruktur als Rückgrat für cyberkriminelle Operationen, und ihre Identifizierung ist für die Strafverfolgung von entscheidender Bedeutung. Sie steuern infizierte Geräte, exfiltrieren und speichern gestohlene Daten und liefern zusätzliche Payloads. Durch ihre Kartierung und Beschlagnahmung konnten die Strafverfolgungsbehörden Operationen in großem Umfang unterbrechen, forensische Beweise sammeln und Bedrohungsakteure aufspüren. Die Identifizierung der Server erleichterte auch die kurzfristige Warnung der Opfer.

Unsere Untersuchungen zeigten auch auf, welche Infostealer-Familien am aktivsten waren, da sie entweder von den kompromittierten Servern aus eingesetzt wurden oder mit ihnen kommunizierten.

Vidar

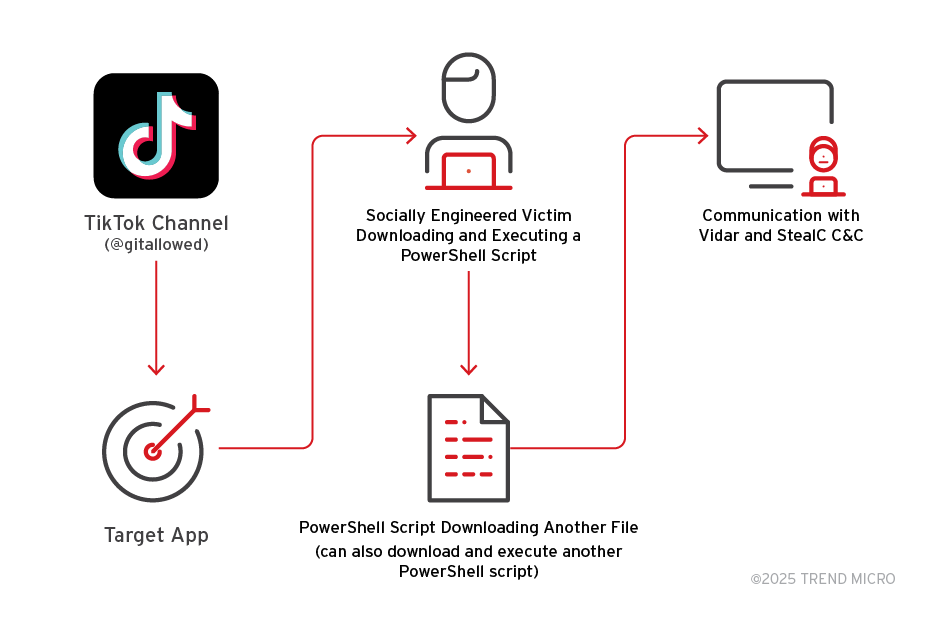

Vidar ist ein weit verbreiteter Malware-as-a-Service (MaaS), der seit 2018 aktiv ist. Er kann sensible Daten wie Browser-Anmeldeinformationen, Cookies und Kryptowährungs-Wallets exfiltrieren. Er wird in der Regel über Malvertising, Phishing und gehackte Software verbreitet und kann auch als Loader für andere Malware, einschließlich Ransomware, fungieren. Trend™ Research hat festgestellt, dass Vidar über Social Media verbreitet wird. Wir haben auch schon früher Samples festgestellt, die darauf hindeuten, dass die Cyberkriminellen, die hinter diesem Infostealer stehen, versucht haben, ihre Taktiken und Techniken zu ändern und zu nutzen, um Ransomware bereitzustellen.

Bild 2. Vidars Infektionsablauf

Lumma Stealer (LummaC2)

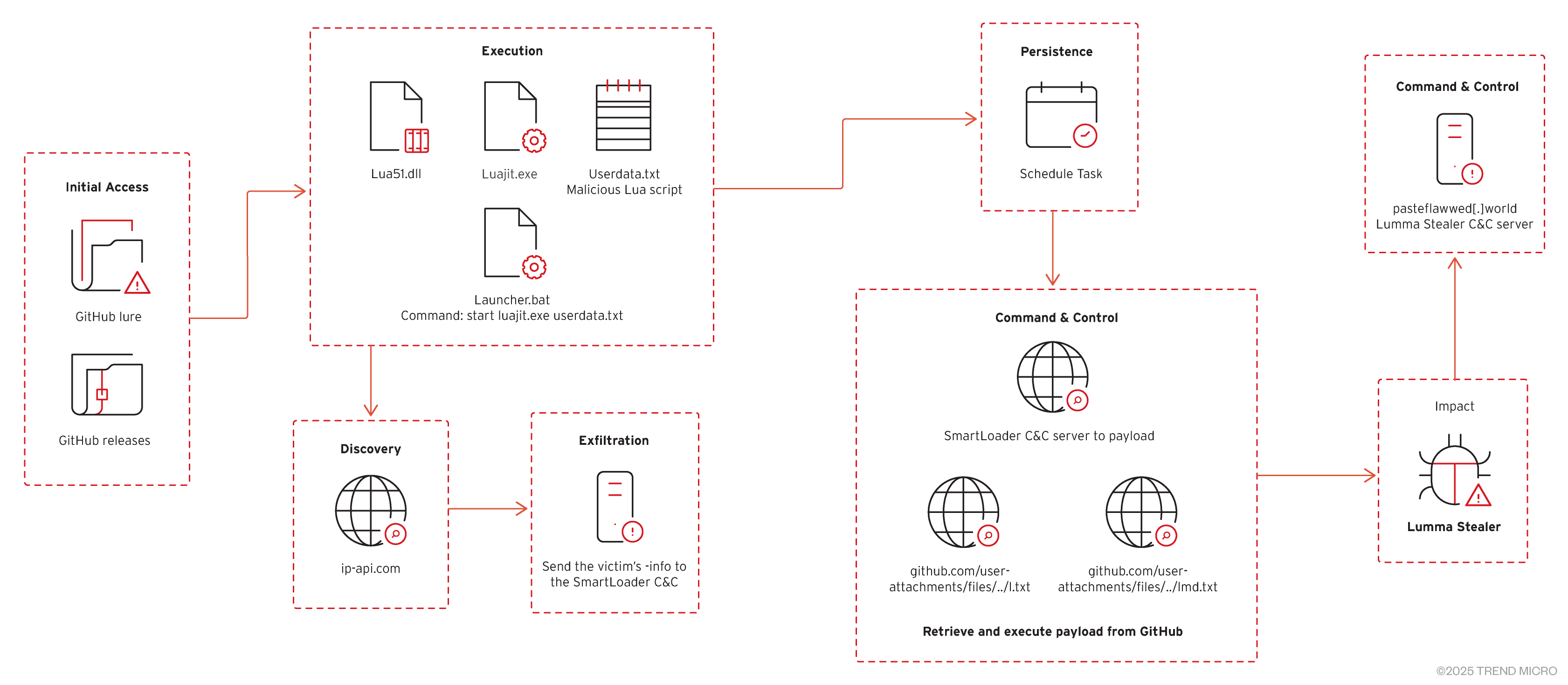

Dieser sich schnell verbreitende Infostealer-as-a-Service erlangte Ende 2022 Berühmtheit und wurde zu einer der aktivsten Familien im Jahr 2025. Lumma Stealer ist auf den Diebstahl von Browser-Anmeldeinformationen, Krypto-Wallets und Autofill-Daten spezialisiert. Er nutzt häufig öffentliche Plattformen wie GitHub und Content-Delivery-Netzwerke für die heimliche Bereitstellung von Payloads, missbraucht aber auch das Content-Delivery-Netzwerk von Discord (CDN) für das Hosting und die Bereitstellung. Er war das Ziel einer groß angelegten Aktion von Europol im Mai 2025, die in Zusammenarbeit mit anderen Branchenexperten durchgeführt wurde.

Bild 3. Infektionskette, die gefälschte GithHub-Repositories für die Bereitstellung verwendet

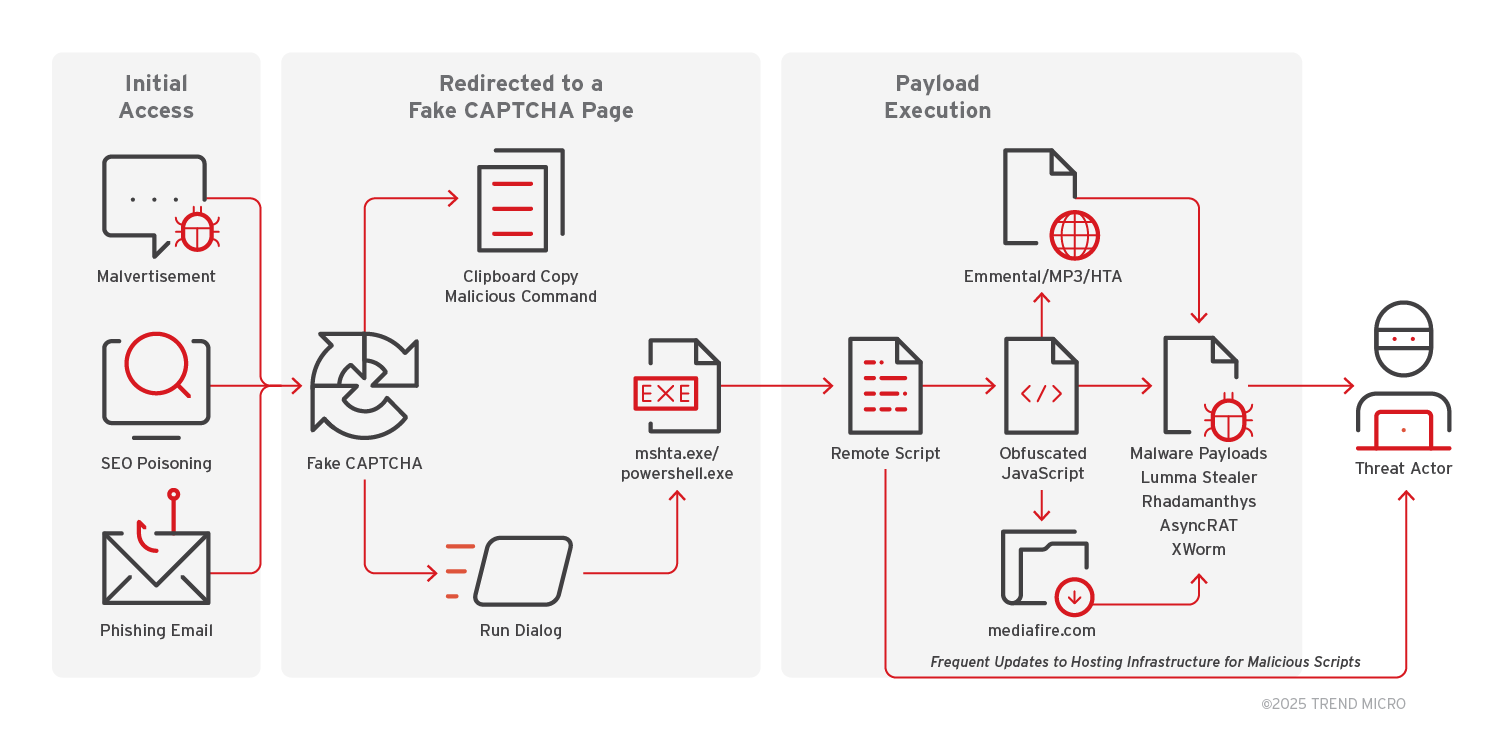

Rhadamanthys

Rhadamanthys wurde erstmals Ende 2022 gesehen und ist ein raffinierter Infostealer, der über Phishing, gefälschte Installationsprogramme und raubkopierte Software verbreitet wird. Er sammelt Anmeldedaten, Cookies und detaillierte Systeminformationen und kommuniziert über verschlüsselte Kanäle, um gestohlene Daten zu exfiltrieren. Seine Zuverlässigkeit und seine Anpassungsmöglichkeiten machen ihn zu einem Favoriten unter den Bedrohungsakteuren.

Weltweiter Kampf gegen Cyberkriminalität

Wir haben bereits früher mit Interpol bei der Operation Synergia zusammengearbeitet, bei der über 1.300 C&C-Server ausgeschaltet wurden, was zu 30 Hausdurchsuchungen und der Identifizierung von 70 Verdächtigen führte, die Phishing-, Banking-Malware- und Ransomware-Aktivitäten ermöglichten.

Trend nahm auch an der Interpol-Operation teil, um brasilianische und spanische Strafverfolgungsbehörden bei der Analyse von Grandoreiro-Malware-Samples als Teil ihrer nationalen Cybercrime-Ermittlungen zu unterstützen. Das Ergebnis einer Grandoreiro-Operation war die Verhaftung von fünf Administratoren.

Für die Operation Red Card lieferte Trend Micro Informationen, die zur Verhaftung von 306 Verdächtigen und zur Beschlagnahme von 1.842 Geräten führten, die in Bank-, Investment- und Messaging-App-Betrug verwickelt waren.

Da Cyberkriminelle ihre Taktiken ständig weiterentwickeln, sind ein proaktiver Informationsaustausch und eine grenzüberschreitende Koordinierung für eine wirksame Verteidigung weiterhin unerlässlich. Unsere Partnerschaft mit Interpol wird fortgesetzt, da wir uns für die Sicherheit unserer zunehmend vernetzten Welt engagieren.