Cyberbedrohungen

H1 2023: Generative KI bei Angriff und Verteidigung

Unsere Analyse der wichtigsten Ereignisse und Muster im ersten Halbjahr 2023 zeigt vor allem, dass generative KI-Tools Angriffe verfeinern und die Opfersuche effizienter gestalten. Doch auch die Verteidiger nutzen die Vorteile für den höheren Schutz.

Wie viel sich in nur sechs Monaten auf kriminellen Märkten ändern kann, hat sich gerade gezeigt: In der ersten Hälfte 2023 beobachteten wir die rasche Verbreitung von generativen KI-Tools in Betrugsmaschen wie virtuellen Entführungen und Hilfsmitteln von Cyberkriminellen. Sie vermarkteten Tools wie WormGPT und FraudGPT. Der Einsatz von KI ermöglicht es ihnen, noch raffiniertere Angriffe durchzuführen, und schafft eine Reihe neuer Herausforderungen. Die gute Nachricht ist, dass dieselbe Technologie auch von Sicherheitsteams genutzt werden kann, um effektiver zu arbeiten.

KI-gestützte Tools in der Cyberkriminalität

Der Einsatz von KI hat erheblich zugenommen und bietet zahlreiche Vorteile. Allerdings nutzen diese nicht nur Unternehmen sondern auch Cyberkriminelle, um Angriffe effizienter auszuführen.

Wir haben den Betrug mit virtueller Entführung in einem Trend-Forschungsbericht vom Juni beschrieben. Dies eine relativ neue und besorgniserregende Masche, wobei ein Betrüger seine Opfer erpresst, indem er ihnen vorgaukelt, sie hielten einen Freund oder ein Familienmitglied als Geisel fest. Tatsächlich handelt es sich um eine als Deepfake bekannte KI-Technologie, mit der der Betrüger sich am Telefon als die echte Stimme der „Geisel“ ausgeben kann. Um das KI-Modell zu trainieren, werden in der Regel Audiodaten aus den Social-Media-Posts verwendet.

Generative KI spielt jedoch bereits zu einem früheren Zeitpunkt in der Angriffskette eine immer wichtigere Rolle - sie beschleunigt den ansonsten zeitaufwändigen Prozess der Auswahl der richtigen Opfer. Um diejenigen zu finden, die am ehesten bereit sind zu zahlen, wenn sie mit schockierenden Inhalten bedrängt werden, können Bedrohungsgruppen generative KI wie ChatGPT einsetzen, um große Mengen potenzieller Opferdaten zu filtern und sie mit Geolokalisierungs- und Werbeinformationen zu verknüpfen. Das Ergebnis ist ein risikobasiertes Bewertungssystem, das auf einen Blick zeigt, worauf Betrüger ihre Angriffe konzentrieren sollten.

Dies ist keine bloße Theorie. Virtuelle Entführungen sind bereits Realität, und generative KI könnte solche Angriffe in Zukunft noch effektiver machen. Es ließe sich über ChatGPT ein Skript generieren, das dann mithilfe von Deepfake und einer Text-to-Speech-App in die Stimme der Geisel „umgewandelt“ wird.

Dies ist nur eine von vielen Betrugsmaschen, die immer weiter verfeinert und verbessert werden. Pig Butchering ist eine andere Art von Investitionsbetrug, bei dem das Opfer online angesprochen wird, manchmal auf Kontakt-Websites, und dann dazu gebracht wird, sein Geld in fiktive Kryptowährungssysteme zu investieren. Auch hier könnten Betrüger ChatGPT und ähnliche Tools nutzen, um ihre Gesprächstechniken zu verbessern und möglicherweise Shortlists der Opfer zu erstellen, die am ehesten geeignet scheinen.

Was kommt

Die Zukunft könnte der Entwicklung KI-gesteuerter Bedrohungen wie DDoS-Angriffe, Wipers und mehr gehören, die die Raffinesse und das Ausmaß der Attacken erhöhen. Ein Bereich, der Anlass zur Sorge gibt, ist die Verwendung generativer KI zur Auswahl von Opfern auf der Grundlage umfangreicher Datenanalysen, um Einzelpersonen und Organisationen gezielter anzugreifen und die Wirkung ihrer Angriffe zu maximieren.

Verteidigung

Doch auch Sicherheitsexperten entwickeln KI-Tools, um Kunden bei der Eindämmung solcher Bedrohungen zu unterstützen. Wir haben seit den Anfängen der Spam-Filterung Modelle entwickelt, um unbekannte Bedrohungen effektiver zu erkennen und zu blockieren.

Vor kurzem haben wir begonnen, generative KI zu nutzen, um die Sicherheitsabläufe zu verbessern. Companion ist ein Cybersecurity-Assistent, der sich wiederholende Aufgaben automatisiert, um Analysten zu entlasten. Er kann auch dabei helfen, Know-how-Lücken zu schließen, indem er komplexe Skripte entschlüsselt, Maßnahmen vorschlägt und priorisiert sowie Alarme für SecOps-Mitarbeiter erklärt und in einen Kontext setzt.

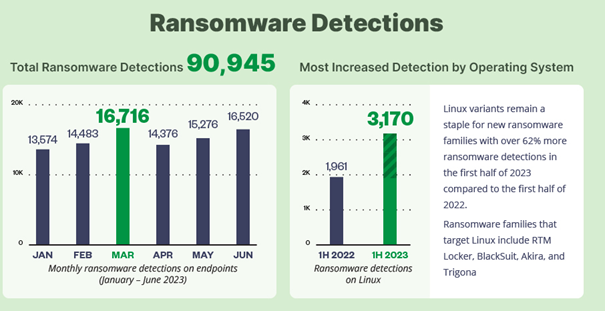

Ransomware: Anpassung und Wachstum

Ransomware-Angriffe werden immer raffinierter, wobei die Kriminellen KI-fähige Tools für die Automatisierung ihrer bösartigen Aktivitäten nutzen. Ein neuer Akteur in der Szene, Mimic, hat legitime Suchtools missbraucht, um bestimmte Dateien zu identifizieren und zu verschlüsseln, um eine maximale Wirkung zu erzielen. Die Royal Ransomware-Gruppe hat mittlerweile ihre Ziele auf Linux-Plattformen ausgeweitet, was auf eine Eskalation ihrer Fähigkeiten hindeutet.

Laut Trend-Daten haben es Ransomware-Gruppen 2023 vor allem auf die Finanz-, IT- und Gesundheitsbranche abgesehen. Vom 1. Januar bis zum 17. Juli 2023 gab es 219, 206 bzw. 178 erfolgreiche Angriffe auf Opfer in diesen Branchen.

Unsere Forschungsergebnisse zeigen, dass Ransomware-Gruppen immer häufiger zusammenarbeiten, um ihre Kosten zu senken und ihre Marktpräsenz zu erhöhen. Bei einigen Gruppen ist eine Verlagerung der Motivation zu beobachten, sodass die jüngsten Angriffe denen von APT-Gruppen (Advanced Persistent Threats) ähneln. Um diese sich entwickelnden Bedrohungen zu bekämpfen, müssen Unternehmen eine Sicherheitsstrategie umsetzen, die weiter links im Ablauf („Shift Left“) ansetzt und ihre Abwehrkräfte verstärken, um zu verhindern, dass Bedrohungen überhaupt erst Zugang zu ihren Netzwerken erhalten.

Schwachstellen: Cyber Risk Index „moderat“

Der Cyber Risk Index (CRI) ist zwar auf einen moderaten Wert gesunken, aber die Bedrohungslage bleibt beunruhigend. Kleinere Plattformen werden von Bedrohungsakteuren ausgenutzt, wie z. B. die Ransomware Clop, die auf MOVEIt abzielt und Regierungsbehörden gefährdet. Die neuen Top-Level-Domains von Google stellen ein Risiko bezüglich der Verschleierung bösartiger URLs dar. Vernetzte Autos schaffen neue Möglichkeiten für Hacker. Proaktives Cyber-Risikomanagement ist entscheidend.

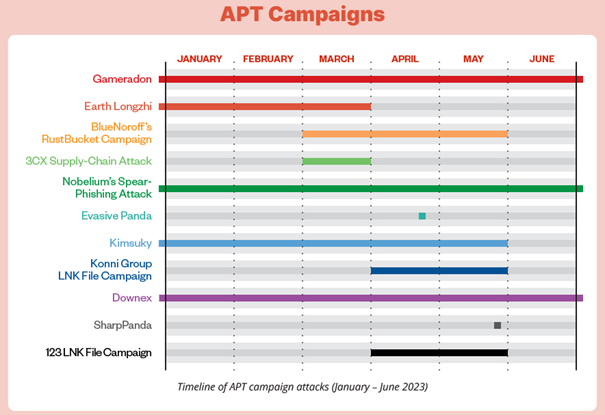

Kampagnen: Entdeckung vermeiden und Ziele ausweiten

Böswillige Akteure aktualisieren ständig ihre Tools, Techniken und Verfahren (TTP), um sich der Entdeckung zu entziehen und ein möglichst weit gespanntes Netz für ihre Opfer auszuwerfen. APT34 beispielsweise nutzte DNS-basierte Kommunikation in Kombination mit legitimem SMTP-Mailverkehr, um Sicherheitsrichtlinien zu umgehen. Earth Preta konzentriert sich inzwischen auf kritische Infrastrukturen und wichtige Institutionen und nutzt hybride Techniken zur Verbreitung von Malware.

Hartnäckige Bedrohungen wie die APT41-Untergruppe Earth Longzhi sind mit neuen Techniken wieder aufgetaucht und haben es auf Unternehmen in mehreren Ländern abgesehen. Diese Kampagnen erfordern ein koordiniertes Vorgehen bei der Cyberspionage, und Unternehmen müssen gegenüber solchen Angriffen wachsam bleiben.

Lesen Sie den vollständigen Halbjahresbericht „Trend Micro 2023 Midyear Cybersecurity Report“.