Cyberbedrohungen

A Closer Look at Windows Kernel Threats

In this blog entry, we discuss the reasons why malicious actors choose to and opt not to pursue kernel-level access in their attacks. It also provides an overview of kernel-level threats that have been publicly reported from April 2015 to October 2022.

Windows-Kernel-Bedrohungen werden schon lange von böswilligen Akteuren geschätzt, weil sie sich damit hochprivilegierten Zugriff verschaffen und die Erkennung umgehen können. Diese schwer zu unterbindenden Bedrohungen sind auch heute noch wichtige Komponenten in den Kill Chains bösartiger Kampagnen. SentinelOne entdeckte kürzlich, dass böswillige Akteure Microsoft-signierte Treiber für gezielte Angriffe auf Unternehmen in der Telekommunikation, Business Process Outsourcing (BPO), Managed Security Service Provider (MSSP) und Finanzdienstleistungen missbrauchen. Ende des Jahres haben die SophosLabs außerdem einen kryptografisch signierten Windows-Treiber und eine ausführbare Loader-Anwendung entdeckt, die Endpoint Security-Prozesse und -Dienste auf den Zielrechnern beenden.

Die Vor- und Nachteile des Zugriffs auf Kernel-Ebene

Für böswillige Akteure ist ein uneingeschränkter Zugriff auf den Kernel optimal geeignet für ihre Angriffe. Sie können nicht nur bösartigen Code auf Kernel-Ebene ausführen, sondern auch die Sicherheitsvorkehrungen ihrer Opfer aushebeln, um unentdeckt zu bleiben. Doch bringt die Entwicklung von Rootkits auf Kernel-Ebene und anderen Bedrohungen auf niedriger Ebene auch Nachteile mit sich.

Vorteile:

- Erlangen von sehr hochprivilegiertem Zugriff auf Systemressourcen

- Verstecken bösartiger Aktivitäten auf Geräten und Erschweren von Erkennungs- und Reaktionsmaßnahmen

- Schutz bösartiger Artefakte vor normalen Systemfilterungsprozessen

- Ausführen von getarnten Operationen, die die Erkennung über längere Zeiträume umgehen können

- Erlangen des ererbten Vertrauens bei Antivirenprodukten

- Manipulieren des Datenflusses von Kerndiensten, von denen Anwendungen im Multi-Benutzermodus abhängig sind

- Manipulieren von Drittanbieter-Sicherheitsprodukten, die schädliche Aktivitäten behindern

- Erreichen einer sehr niedrigen Erkennungsrate. Geheimdienstberichten zufolge bleiben die meisten modernen Rootkits über einen langen Zeitraum unentdeckt.

Nachteile:

- Die Entwicklung dieser Bedrohungen kann teuer sein.

- Die Entwicklung und Implementierung von Kernel-Rootkits ist im Vergleich zu anderen Malware-Typen für Anwendungen im Benutzermodus schwieriger, und damit in den meisten Fällen keine optimale Bedrohung.

- Die Entwicklung von Kernel-Rootkits erfordert hochqualifizierte Entwickler, die die internen Komponenten des anvisierten Betriebssystems verstehen und über ein ausreichend Kompetenz beim Reverse Engineering von Systemkomponenten verfügen.

- Da Kernel-Rootkits empfindlicher auf Fehler reagieren, könnten sie den gesamten Vorgang offenlegen, wenn das System aufgrund von Codefehlern im Kernel-Modul abstürzt und der Blue Screen of Death (BSOD) ausgelöst wird.

- Die Einführung einer Kernel-Mode-Komponente erschwert den Angriff mehr, als dass sie ihn unterstützt, wenn die Sicherheitsmechanismen des Opfers bereits unwirksam sind oder mit einer einfacheren Technik ausgeschaltet werden können.

Verbreitung der Kernel-Bedrohungen

Wir haben Bedrohungen aus der Praxis analysiert, die entweder vollständig auf eine Kernel-Treiberkomponente angewiesen sind oder mindestens ein Modul in ihrer Angriffskette haben, das im Kernel-Bereich ausgeführt wird. Diese Bedrohungen auf Kernel-Ebene wurden zwischen April 2015 und Oktober 2022 gemeldet und enthalten keinen Proof of Concept. Die vollständige Analyse der gesammelten Daten zu Bedrohungen auf Kernel-Ebene finden Sie in unserem Whitepaper „An In-depth Look at Windows Kernel Threats“.

In unseren Forschungsarbeiten haben wir die Bedrohungen auf Kernel-Ebene anhand der erkennbaren Techniken in drei Gruppen eingeteilt:

Cluster 1: Bedrohungen, die die Kernel Mode Code Signing (KMCS)-Richtlinie umgehen

Cluster 2: Bedrohungen, die der KMCS-Richtlinie mit Hilfe von legitimen „Create-Your-Own-Driver“-Techniken folgen

Cluster 3: Bedrohungen, die auf eine niedrigere Abstraktionsschicht wechseln.

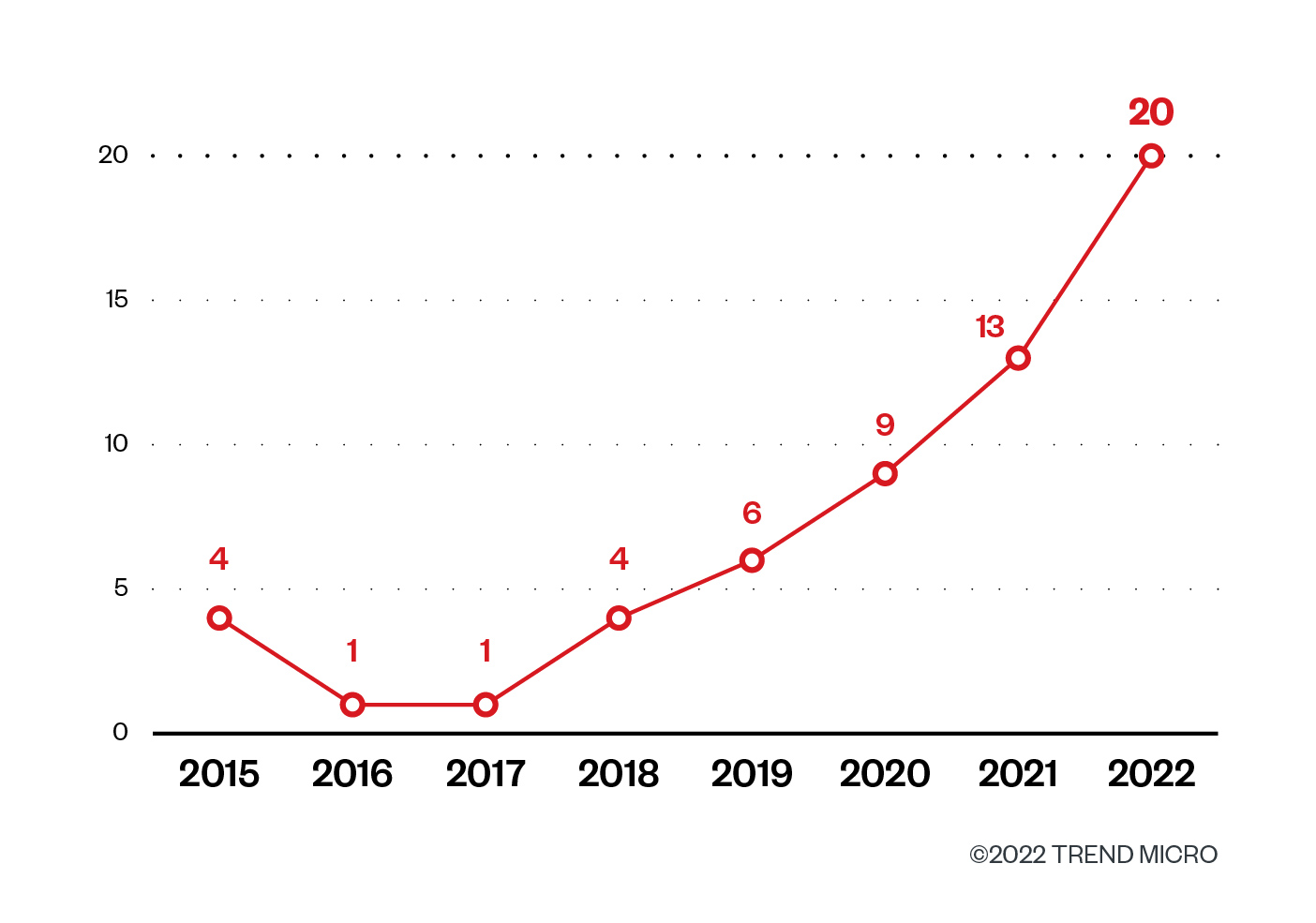

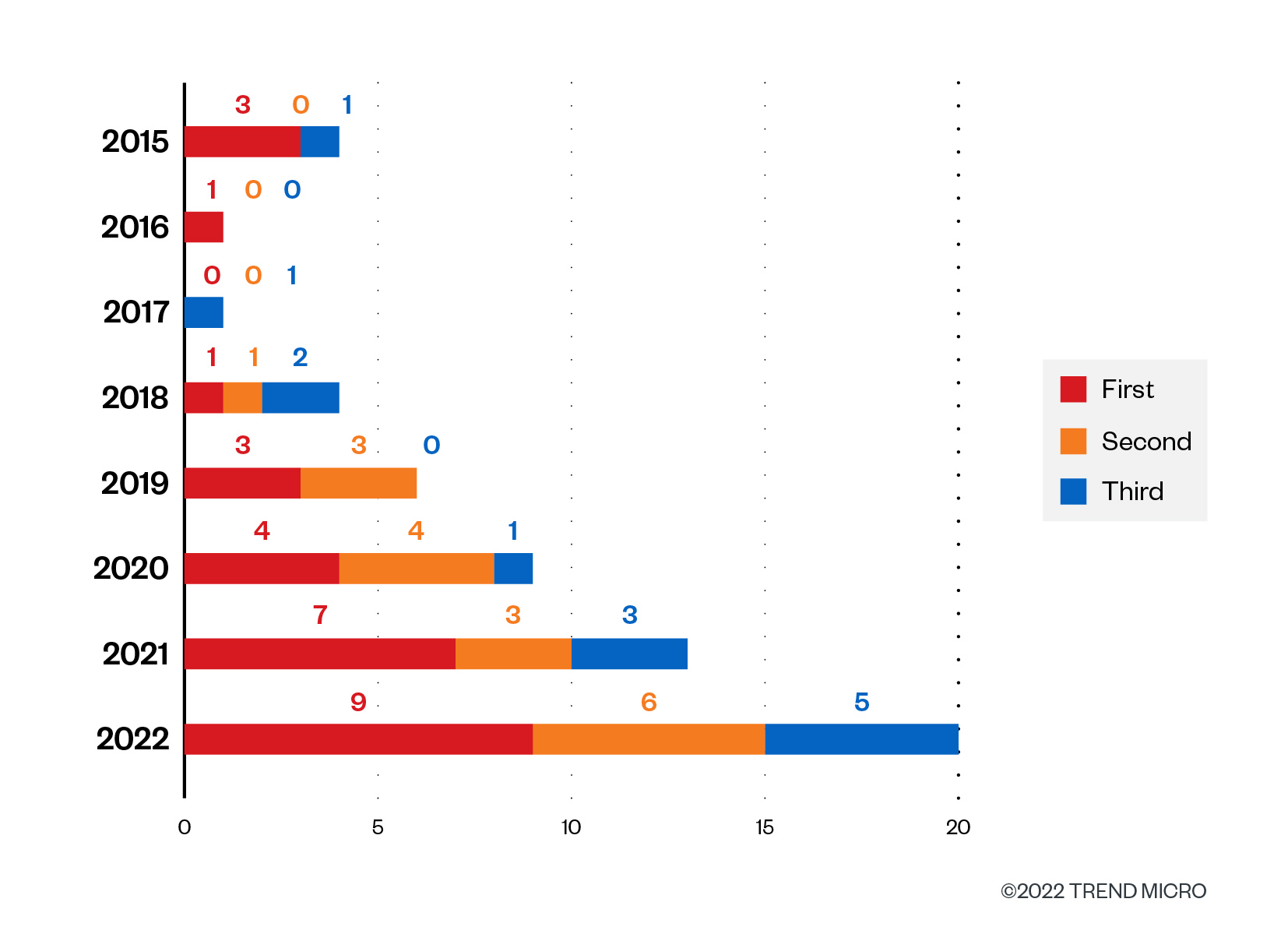

Beispiele aus der Praxis für diese drei Gruppen liefert das Whitepaper. Wir stellen fest, dass die Zahl der auffälligen Bedrohungen und Vorfälle seit 2018 stetig ansteigt.

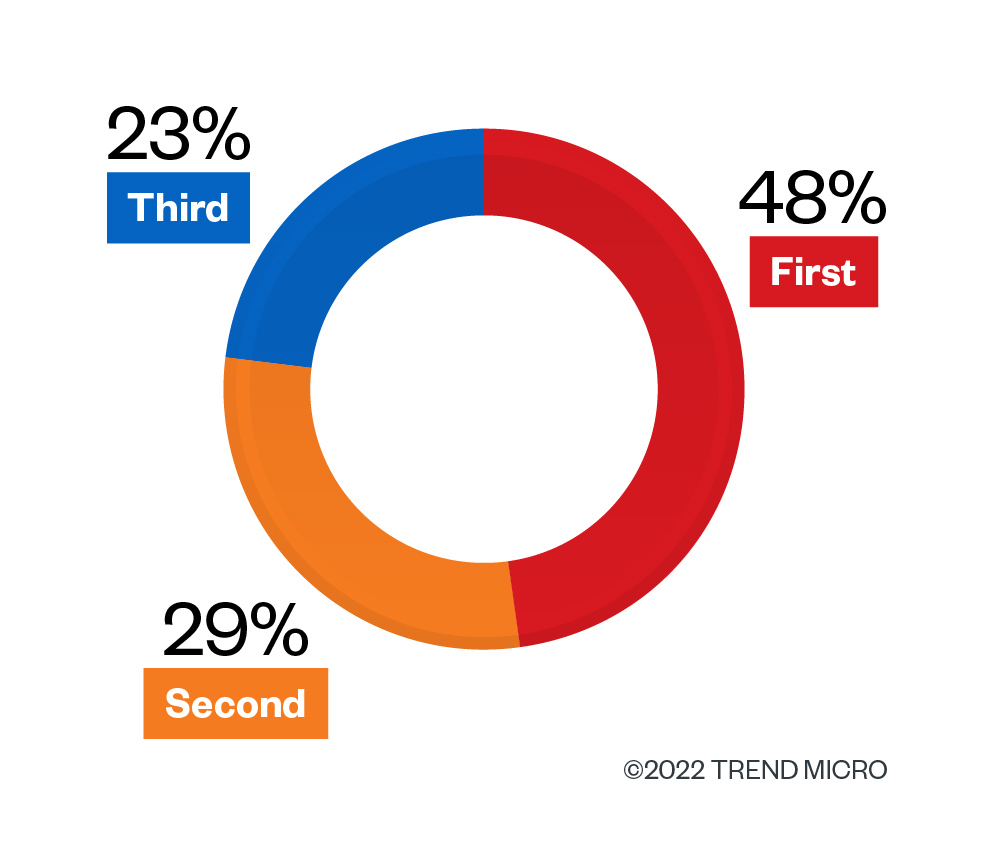

Derzeit gehört die größte Anzahl von Windows-Kernel-Bedrohungen noch zum ersten Cluster. Wir gehen davon aus, dass diese Zahl so lang steigen wird, bis die Akzeptanz der neuen Hypervisor-basierten Schutzlösungen, die mit Windows 10 eingeführt wurden, größer wird.

Es zeigt sich, dass die Bedrohungen in der zweiten und dritten Cluster-Gruppe in den letzten drei Jahren mehr geworden sind.

Bedrohungen aus dem zweiten Cluster sind aufgrund der höheren Entwicklungskosten weniger verbreitet. Und obwohl ihre Zahl in den letzten fünf Jahren gestiegen ist, wird erwartet, dass sie aufgrund der KMCS-Richtlinie in Windows 10 und 11 zurückgehen und schließlich verschwinden wird. Bedrohungen, die zum dritten Cluster gehören, sind wegen ihrer Komplexität am wenigsten verbreitet, doch wird ihre Zahl in den kommenden Jahren langsam ansteigen, da böswillige Akteure ihre ursprünglichen Infektionspunkte immer weiter nach vorne im Prozess verlagern, um moderne Sicherheitsmechanismen zu umgehen.

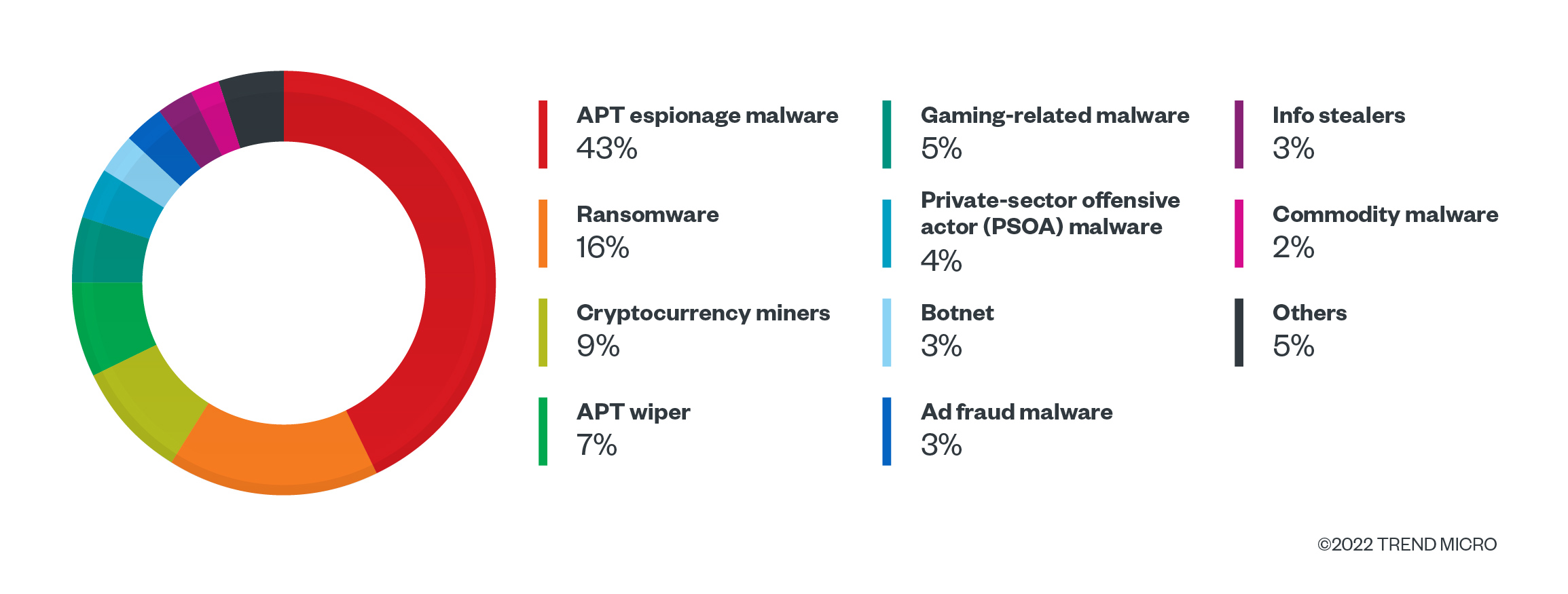

Wir haben diese Bedrohungen auch auf der Grundlage ihrer spezifischen Anwendungsfälle kategorisiert.

Wir fanden heraus, dass APT-Spionage-Malware bei ihren Angriffen am häufigsten Komponenten auf Kernel-Ebene verwendet. APT-Gruppen sind dafür bekannt, dass sie über die Ressourcen verfügen, um getarnte Komponenten wie Kernel-Rootkits und Komponenten auf niedrigerer Ebene für ihre Angriffe zu verwenden.

Ransomware und Cryptocurrency Mining-Angriffe nutzten ebenfalls eine beachtliche Anzahl von Komponenten auf Kernel-Ebene, um zu vermeiden, dass sie von Sicherheitsprodukten entdeckt werden, während sie ihre bösartigen Payloads ablegen und die Ressourcen der Opferrechner stehlen.

Fazit

Fortgeschrittene und erfahrene böswillige Akteure versuchen nach wie vor, mit hohen Berechtigungen auf das Windows-Betriebssystem zuzugreifen, um sicherzustellen, dass ihre Angriffe erfolgreich durchgeführt werden. Aufgrund der Effizienz der Endpoint Protection Platform (EPP)- und der Endpoint Detection and Response (EDR)-Technologien werden Angreifer den Weg des geringsten Widerstands gehen und ihren bösartigen Code über den Kernel oder auf einer niedrigeren Ebene ausführen lassen. Aus diesem Grund gehen wir davon aus, dass Bedrohungen auf niedrigerer Ebene trotz eines deutlichen Rückgangs einiger Bedrohungen auf Kernel-Ebene in den drei Clustern auch künftig eine Rolle spielen werden.