Cyberbedrohungen

Risiken für Logistik-APIs in E-Commerce-Plattformen

Wir haben die Sicherheitslücken untersucht, die wir in der Logistik-API-Implementierung von E-Commerce-Plattformen gefunden haben und die PII der Nutzer exponieren können. Wir zeigen die entsprechenden Sicherheitsrisiken und geben Empfehlungen für Verbesserungen.

Anwendungsprogrammierschnittstellen (APIs) sorgen für die Verbindung von Daten und Services zwischen Unternehmen und Drittanbietern, um verschiedene Marktanforderungen zu befriedigen, die Bereitstellung von Services zu verbessern und Wissen über die Verbraucher zu erlangen. Bei unsachgemäßer Integration der APIs besteht die Gefahr, dass personenbezogene Daten geleakt werden, und ein versehentliches Durchsickern von PII (Personal Identifiable Information) kann schwerwiegende Konsequenzen haben, nicht nur für den betroffenen Verbraucher sondern auch für die Unternehmen, die ihren rechtlichen oder Compliance-Verpflichtungen nicht nachkommen.

Was sind externe Logistikanbieter?

Das E-Commerce-Segment verzeichnete schon vor der Pandemie ein stetiges Wachstum, aber die Corona-bedingten Einschränkungen führten zu einer massiven Verlagerung auf E-Commerce-Plattformen für den Zugang zu Waren und Dienstleistungen. Dieser Nachfrageschub erzeugte hohen Druck für die Online-Händler, pünktliche Lieferungen sicherzustellen.

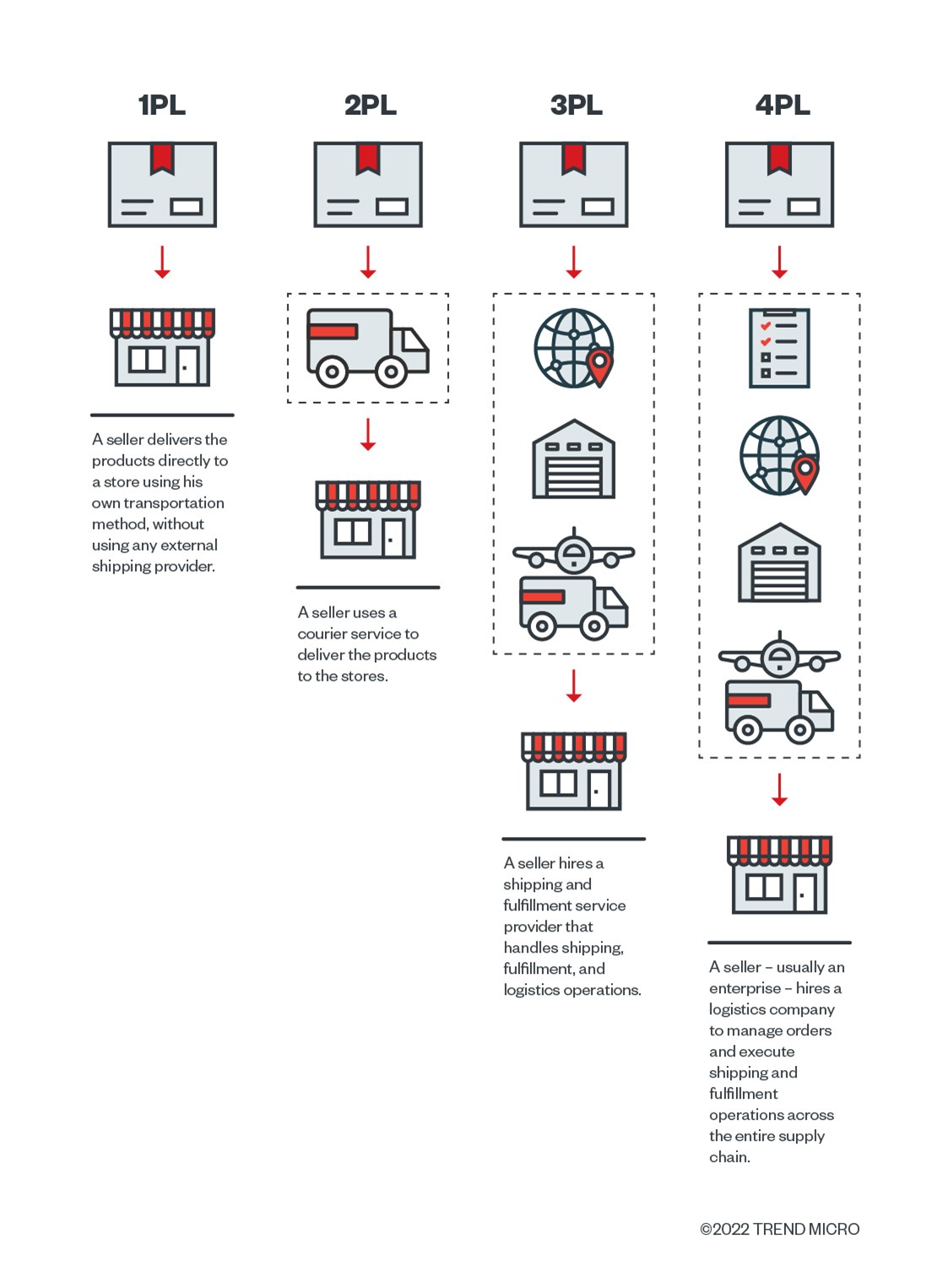

Externe Logistikanbieter kümmern sich um diese Anforderungen der Händler und managen diese Aspekte des Lieferkettenprozesses entweder teilweise oder über eine vollständige Logistiklösung. Dabei kann es um einen einfachen Kurierdienst gehen, den Händler für die Lieferung von Produkten in Anspruch nehmen (Second-Party-Logistik oder 2PL), oder um einen Drittanbieter-Logistikdienst (3PL), der die Lagerung, Abwicklung und Lieferung von Produkten umfasst.

Wir haben 3PL- und 4PL-Anbieter untersucht, die unabsichtlich PIIs über unsichere Methoden exponieren. Im Verlauf der Untersuchung stellten wir jedoch fest, dass neben den 3PL- und 4PL-Anbietern, auch bereits in ihre Systeme integrierte Services eigene Sicherheitslücken aufweisen und damit die Risiken für das gesamte E-Commerce-Ökosystem erhöhen. Händler integrieren über APIs externe Logistikanbieter in ihre E-Commerce-Plattformen, um verschiedene Services auf einer Plattform zu konsolidieren. API- und Authentifizierungsschlüssel, die E-Commerce-Plattformen und Logistikanbieter gemeinsam nutzen, sollen einen sicheren Kommunikationskanal ermöglichen.

PII-Leakage

Es gibt viele Möglichkeiten im Zusammenhang mit unsicheren Codierungspraktiken, wie PII durch die Implementierung von Logistik-APIs exponiert werden können.

URL-Abfrageparameter

Eine dieser Codierungspraktiken, die versehentlich PII preisgibt, betrifft URL-Abfrageparameter in E-Commerce-Plattformen und Logistik-APIs. Bei E-Commerce-Plattformen müssen sich die Kunden in der Regel bei einem Konto anmelden oder eine Gast-Option wählen. Einige Online-Shopping-Websites verwenden eindeutige URLs, die sie per Mail oder SMS an die Nutzer senden und die sie auf die Website umleiten, auf der die Bestellinformationen abgerufen werden können.

Die kombinierte Verwendung einer eindeutigen URL, die an eine Mail-Adresse oder die Telefonnummer des Empfängers gesendet wird, bietet nicht unbedingt einen ausreichenden Schutz für personenbezogene Daten. Sie vermittelt ein falsches Gefühl der Sicherheit. Denn unsere Studien zeigen, dass Unbefugte immer noch die PII eines Kunden abrufen können, indem sie direkt auf eine URL zugreifen, ohne dass eine weitere Authentifizierung erforderlich ist.

Authentifizierungsschlüssel in URL-Parametern

Wenn Verbraucher in einem Online-Shop eine Bestellung aufgeben, sendet der Online-Shop ihnen eine Bestätigungs-Mail mit einer URL und dem Authentifizierungsschlüssel im URL-Parameter, um die Einzelheiten der Bestellung anzuzeigen. Mit diesem Schlüssel wird überprüft, ob der Benutzer, der die Bestellseite aufruft, der Empfänger der Mail ist. Die Bestellseite enthält Informationen wie den Namen des Kunden, seine Mail-Adresse, seine Telefonnummer und seine Zahlungsmethode.

Die Praxis der Übergabe von Authentifizierungsschlüsseln als Teil der URL-Parameter kann zum Verlust von PII führen, da solche Schlüssel auch mit anderen Mitteln, wie dem Zugriff auf den Browserverlauf und die Routerprotokolle des Nutzers, abgerufen werden können. Die Verwendung von unverschlüsselten URL-Abfrageparametern macht die PII anfällig für Sniffing- und Man-in-the-Middle-Angriffe.

Nicht authentifizierte 3PL-APIs

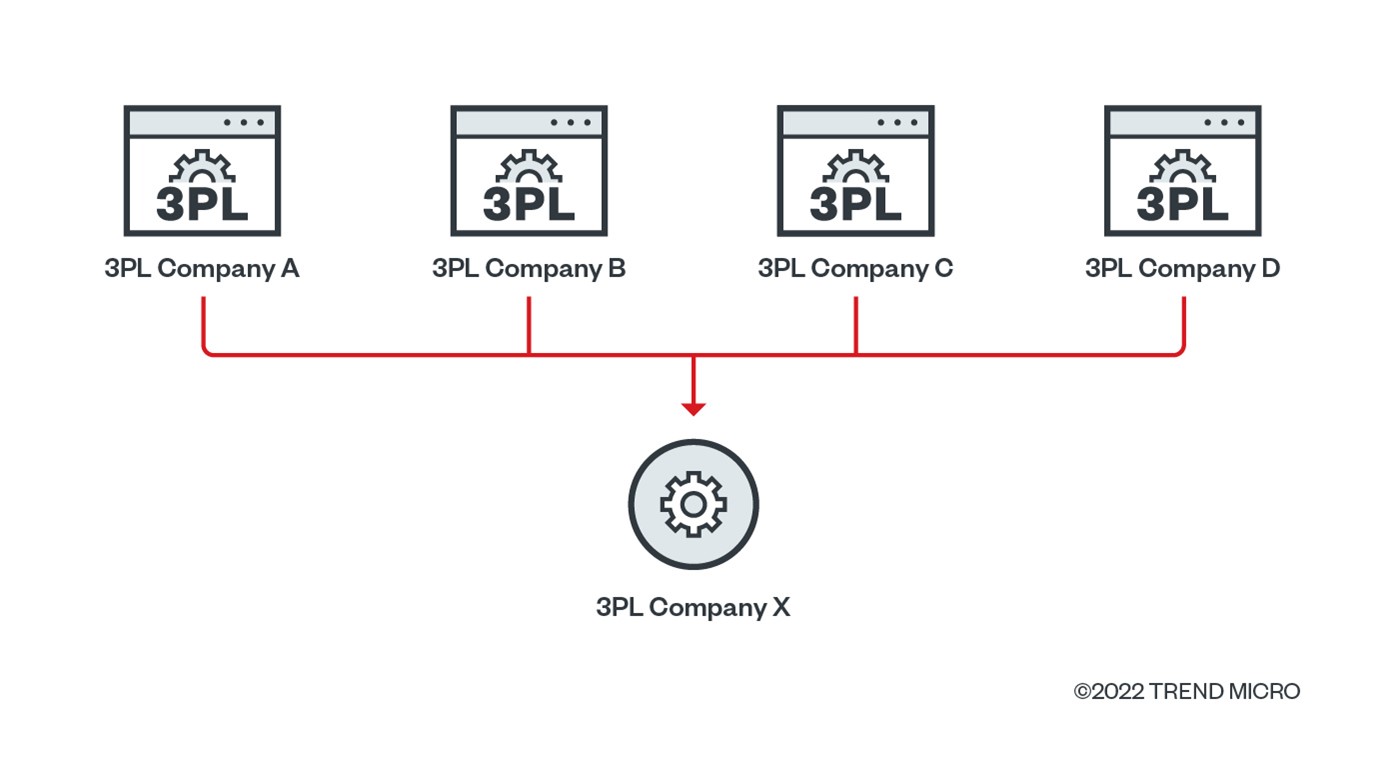

Während die grundlegenden Komponenten eines 3PL-Services, den Online-Händler nutzen, die Bearbeitung von Bestellungen, den Versand und die Nachverfolgung umfassen, fanden wir auch die API eines 3PL-Anbieters (in Bild 2 Unternehmen X), der PII über einen nicht authentifizierten API-Service offenlegt. Dieser wird von vier anderen 3PL-Anbietern genutzt, um die Bestellinformationen der Kunden anzuzeigen.

Weitere technische Details zu dieser Untersuchung bietet der Originalbeitrag.

Sitzungen und Cookies mit einem zu langem Ablaufdatum

Eine weitere unsichere Codierungspraxis ist die Verwendung von Sitzungen und Cookies mit nicht ordnungsgemäß festgelegten Ablaufdaten durch einige 3PL-Anbieter. Die Methode, die Session Time to Live (TTL) immer auslaufen zu lassen, sobald die Transaktion abgeschlossen ist oder direkt nachdem der Benutzer die Verbindung beendet hat, gehört zu den Best Practices, die das Open Web Application Security Project (OWASP) empfiehlt. Böswillige Akteure können den gefundenen Cookie-Schlüssel verwenden, um Transaktionen nachzuspielen und an PII zu gelangen, die sie für böswillige Machenschaften ausnutzen können.

Sicherheitsempfehlungen für Entwickler

Nachfolgend finden Sie einige Empfehlungen für eine verbesserte Codierungspraxis:

- Gültigkeitsdauer von Sitzungen und Cookies: Der Verfall der Gültigkeit von Sitzungen bestimmt, wann die authentifizierte Verbindung einer Sitzung zum Server beendet wird. Standardmäßig ist sie auf einen Tag eingestellt, oder die Sitzung wird beendet, nachdem die Benutzer ihre Verbindung zur Website unterbrochen haben. Der gleiche Mechanismus gilt für die Gültigkeit von Cookies. Der Sitzungs-Timeout sollte aktiviert werden, sobald der Benutzer keine Aktion mehr auf der Website durchführt, um zu verhindern, dass abgelaufene Cookies wieder verwendet werden.

- Übermäßige Exponierung von Daten: Dies bedeutet, dass mehr Daten als für die Transaktion erforderlich exponiert werden. Einige Implementierungen übermitteln alle Informationen einer Transaktion und nicht nur die, die für den Abschluss einer Transaktion erforderlich sind. Dies führt dazu, dass die Daten für Konten mit Zugriffsbeschränkungen oder begrenzten Privilegien exponiert werden. Entwickler sollten sich angewöhnen, die wesentlichen Kundeninformationen, die für eine Transaktion benötigt werden, zu erkennen und deren Risikostufe einzustufen.

- Unvollständige Autorisierung auf Objektebene: Die Autorisierung auf Objektebene wird in der Regel in der Kodierungsphase implementiert und ist eine Zugriffskontrollstrategie, die sicherstellt, dass nur autorisierte Benutzer Zugriff auf Objekte erhalten. Berechtigungsprüfungen auf Objektebene sollten in jedem API-Endpunkt implementiert werden, der die ID eines Objekts empfängt und irgendeine Art von Operation an dem Objekt durchführt. Die Tests stellen sicher, dass der angemeldete Benutzer die Berechtigung hat, den Vorgang am angeforderten Objekt durchzuführen. Eine sicherere Praxis beim Umgang mit PII ist die Verschlüsselung der Daten und die Benutzerauthentifizierung vor Gewährung des Zugriffs. Es gibt viele verschiedene Authentifizierungsalgorithmen, die zum Schutz von API-Transaktionen verwendet werden können. Token wie JSON Web Token (JWT) oder benutzerdefinierte Token, die mit Base64 und Salt codiert werden, sind für die Sicherheit von API-Aufrufen unerlässlich. Zusammenfassend lässt sich sagen, dass die Entwickler darauf achten sollten, welche Daten während der gesamten Transaktion angegeben werden sollten und welche Authentifizierungsmaßnahmen vorgesehen werden sollten.

Sicherheitsempfehlungen für Nutzer

Die folgenden Sicherheitsmaßnahmen können helfen, die PII von Nutzern zu schützen:

- Entsorgen Sie die Lieferverpackungen ordnungsgemäß und stellen Sie sicher, dass die Etiketten mit personenbezogenen Daten geschreddert oder verschleiert werden, damit böswillige Akteure sie nicht mehr lesen können.

- Löschen Sie den Browserverlauf insbesondere auf öffentlichen oder gemeinsam genutzten Geräten.

- Vermeiden Sie die Installation von unbekannten Browser-Erweiterungen für Webbrowser, die unverschlüsselte URL-Abfragezeichenfolgen lesen und sammeln können.

- Verwenden Sie legitime VPNs, wenn Sie sich in öffentlichen WLAN-Netzwerken aufhalten.

- Implementieren Sie eine Zweifaktor- oder Multifaktor-Authentifizierung für E-Commerce-Plattformen und andere Websites, auf denen BenutzerPII eingeben müssen.

Fazit

Zwar haben Unternehmen keine direkte Kontrolle über die Sicherheitsimplementierung der von ihnen gewählten E-Commerce-Plattformen und Logistik-Services, doch Sicherheitsmängel müssen frühzeitig behoben werden, um erfolgreich zu sein. Unser Whitepaper „Examining Security Risks in Logistics APIs Used by Online Shopping Platforms“ befasst sich eingehender mit E-Commerce und Logistik, zwei Märkten, die während der Pandemie erheblich expandiert haben.