BlackByte wurde im Juli 2021 zum ersten Mal gesehen, und die Aktivitäten erregten die Aufmerksamkeit des FBIs und des US Secret Service (USS). Laut eines gemeinsamen Advisorys hatte BlackByte bis November 2021 bereits mindestens drei kritische US-Infrastrukturen (Regierungseinrichtungen, Finanzsektor sowie Lebensmittel und Landwirtschaft) angegriffen. Der im Oktober 21 veröffentlichte, allgemein verfügbare Decrypter von Trustwave konnte die Ransomware nicht stoppen, denn die Entwickler brachten neuere Versionen, die mehrere Schlüssel umfassten. Auch verstärkten die Betreiber ihre Aktivitäten, wobei sie ihre Opfer sogar davor warnten, den auf ihrer Website verfügbaren Decrypter zu benutzen. Das Auftauchen von BlackByte könnte Teil eines größeren Plans sein. Nach der angeblichen Schließung von Conti vermuten die Forscher von AdvIntel, dass BlackByte eine der wichtigsten neuen Ransomware-Varianten ist, die Teil des Rebrandings ist.

Derzeit zielt BlackByte weiterhin auf Unternehmen in aller Welt, wobei auch diese Ransomware in Russland ansässige Firmen ausspart. Während die Betreiber von BlackByte ihre Ransomware in Angriffen zu ihrem eigenen Vorteil einsetzen, bieten sie auch ein Ransomware-as-a-Service-Modell (RaaS) für ihre Partner an. Die wichtigsten Merkmale von BlackByte:

- Ursprüngliche Versionen nutzten symmetrische Schlüssel. Sie nutzten denselben Schlüssel in jeder Kampagne, aber auch AES, einen symmetrischen Schlüsselalgorithmus. Dies ermöglichte es den Forschern, ein Entschlüsselungsprogramm zu erstellen, das BlackByte-Opfern hilft und die Gruppe zwang, ihre Verschlüsselungsmethode in neueren Varianten zu ändern.

- Es gibt mehrere Varianten. Die erste bekannte Version war in C# geschrieben. Danach gab es zwei Go-basierte Varianten. Die neuere Go-Variante wurde im Februar 2022 eingeführt und wies vor allem Änderungen an ihrem Verschlüsselungsalgorithmus auf.

- Archivdateien nutzen WinRAR. In den Kampagnen erfolgt eine Datenexfiltration, bevor die Ransomware eingesetzt wird. Das liegt daran, dass die BlackByte-Ransomware nicht in der Lage ist, Daten zu exfiltrieren. Stattdessen archiviert sie Dateien mit WinRAR und lädt die Datei dann auf Sharing-Sites hoch.

- Sie nutzt trojanisierte legitime Tools. Wie die meisten modernen Ransomware-Varianten verwendet auch BlackByte beispielsweise das Remote-Tool AnyDesk, um weitere Kontrolle über ein System zu erlangen und sich seitlich zu bewegen.

- Die Ransomware nutzt Phishing-Mails oder eine bekannte ProxyShell-Sicherheitslücke für den ursprünglichen Zugang.

Die Entwicklung von BlackByte scheint auf weitere Aktivitäten hinzudeuten. Berichten zufolge gehört BlackByte zu den Ransomware-Aktivitäten, die im Mai 2022 lateinamerikanische Regierungen ins Visier genommen haben.

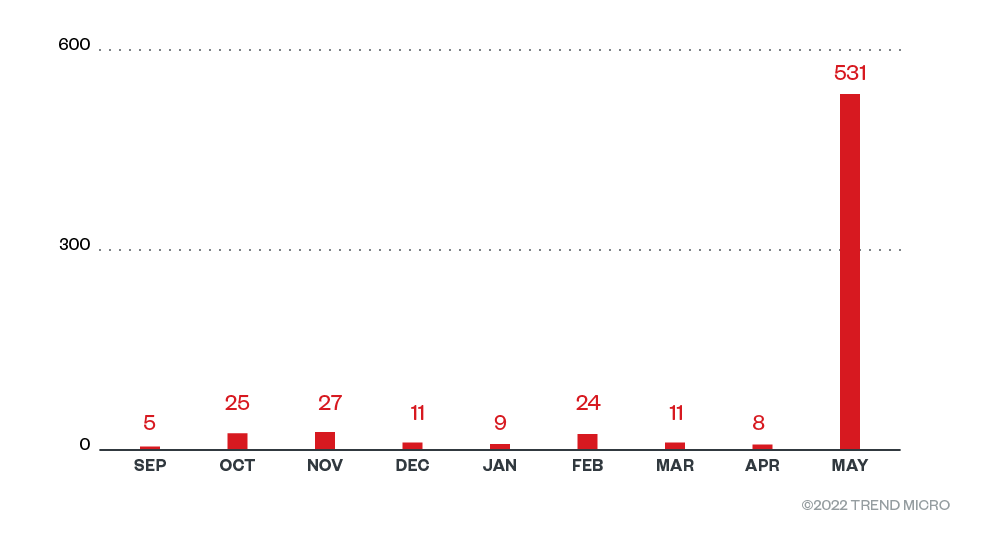

Basierend auf unseren Telemetriedaten zeigte BlackByte von Oktober 2021 bis März 2022 ein ziemlich konstantes Aktivitätsniveau und zwar weltweit. Im Mai 2022 stieg die Zahl der Entdeckungen jedoch drastisch an. Die verwendeten Daten stellen die Anzahl der einzelnen Rechner dar, auf denen BlackByte-bezogene Aktivitäten festgestellt wurden.

Bild 1. BlackByte-Erkennungen monatlich 1. (Oktober 2021 bis 31. Ma1 2022)

Quelle: Trend Micro™ Smart Protection Network™

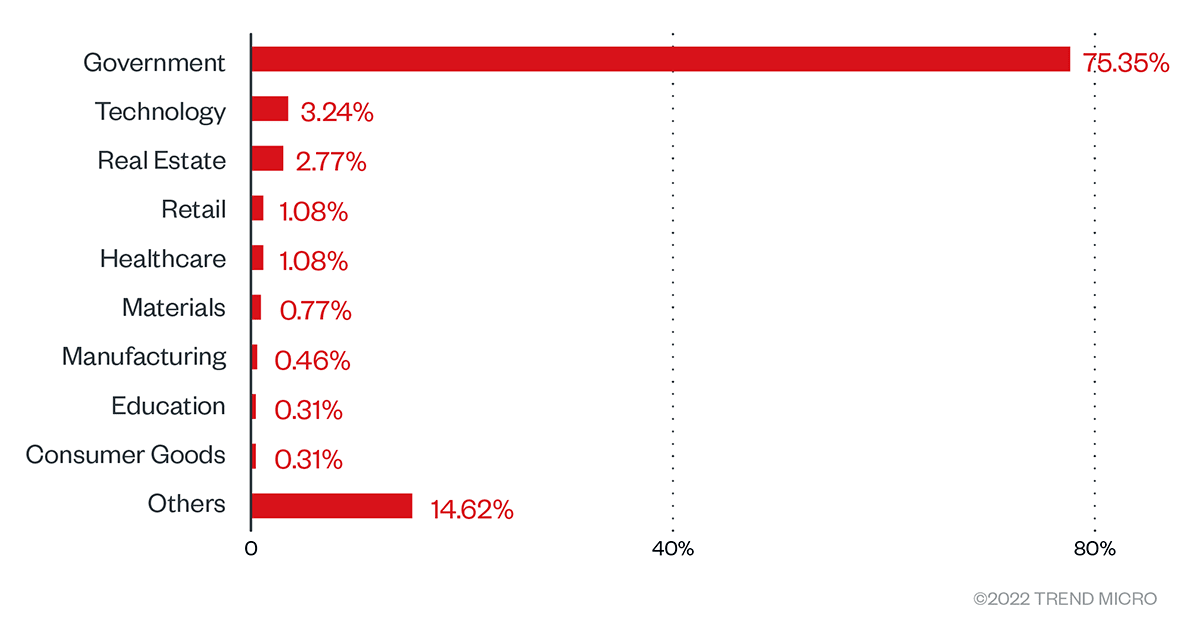

Bis Ende April 2022 gab es die meisten Erkennungen in der Technikbranche, doch im Mai war der Behördensektor am meisten betroffen.

Bild 2. Die am meisten betroffenen Industriesektoren

Quelle: Trend Micro™ Smart Protection Network™

Betroffene Regionen und Branchen der BlackByte Leaksite zufolge

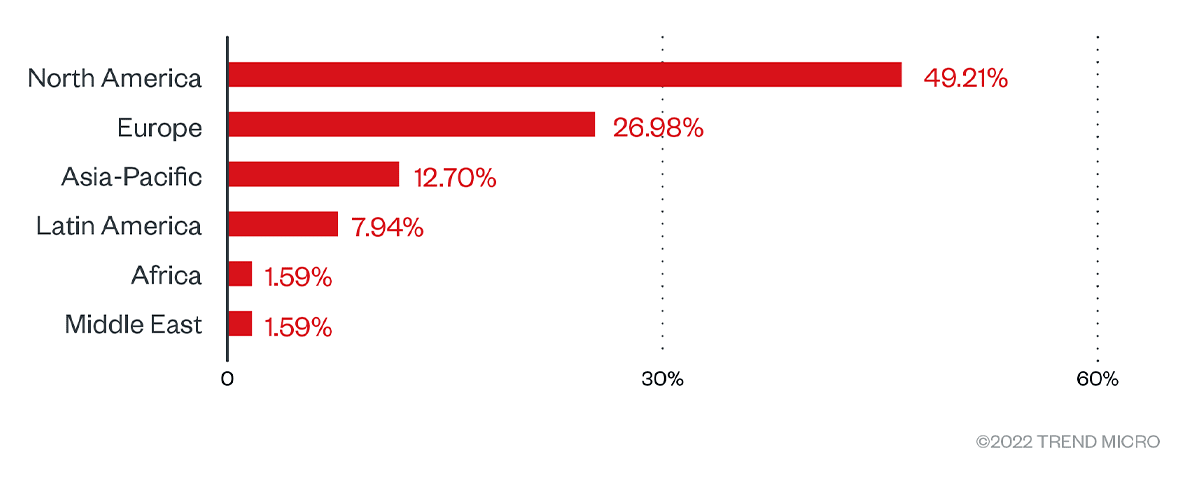

Zusätzlich untersuchten wir die Leak-Site von BlackByte, um die Anzahl der dort registrierten Angriffe zu ermitteln. Danach zu urteilen, bestanden die Opfer von BlackByte hauptsächlich aus kleinen Unternehmen. Die Aktivität erreichte ihren Höhepunkt im November 2021. Die Verteilung der Angriffe auf die einzelnen Regionen wiederum deutet auf eine Vorliebe für Einrichtungen in Nordamerika und Europa hin.

Bild 3. Regionale Verteilung der BlackByte-Opfer entsprechend der Leaksite der Gruppe

Allein auf der Grundlage der Daten der Leaksite haben die Betreiber von BlackByte und ihre Partner noch kein ausgeprägtes Interesse an einem bestimmten Sektor gezeigt, sondern suchen ihre Opfer in allen Sektoren.

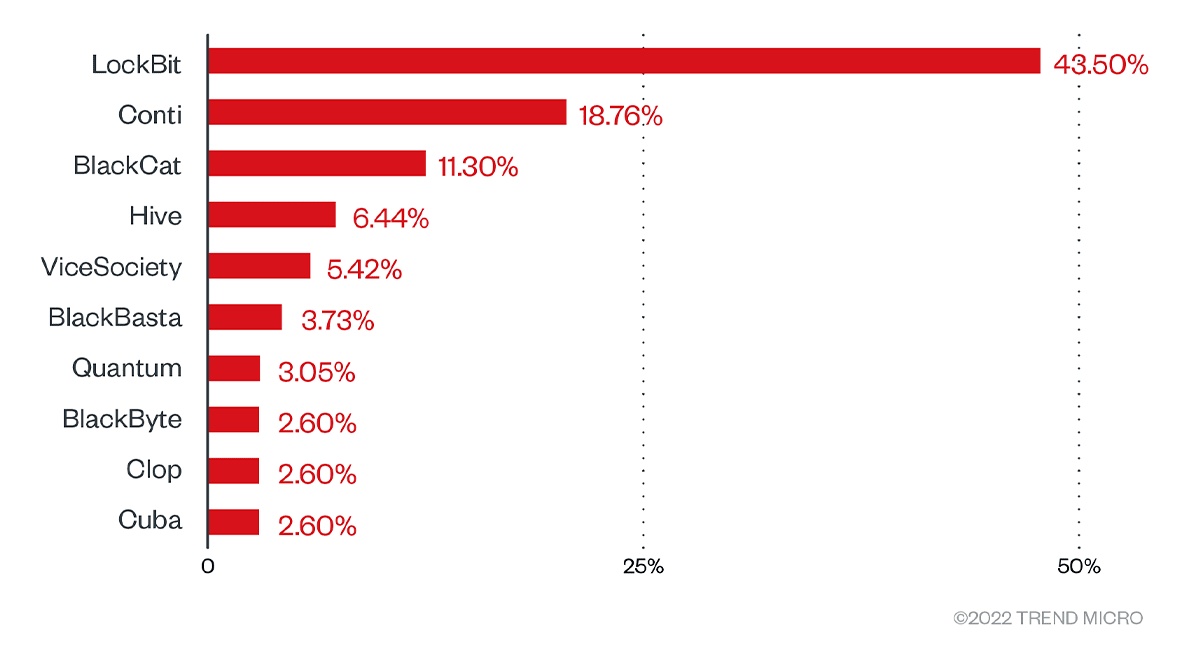

Ein Vergleich der Leaksite-Daten von BlackByte mit denen anderer Ransomware-Familien belegt, dass BlackByte vom 1. Januar 2022 bis zum 31. Mai 2022 zu den 10 Ransomware-Gruppen mit den meisten selbstgemeldeten Opfern gehörte.

Bild 4. Top Ransomware-Gruppen mit der höchsten Opferzahl auf ihren eigenen Leaksites

Die Daten weisen darauf hin, dass die Tätigkeit von BlackByte sich einen Namen in der Bedrohungslandschaft zu machen scheint und immer noch an Dynamik gewinnt.

Infektionskette und Techniken

Da BlackByte nach dem RaaS-Modell arbeitet, kann die Infektionskette je nach Ziel variieren.

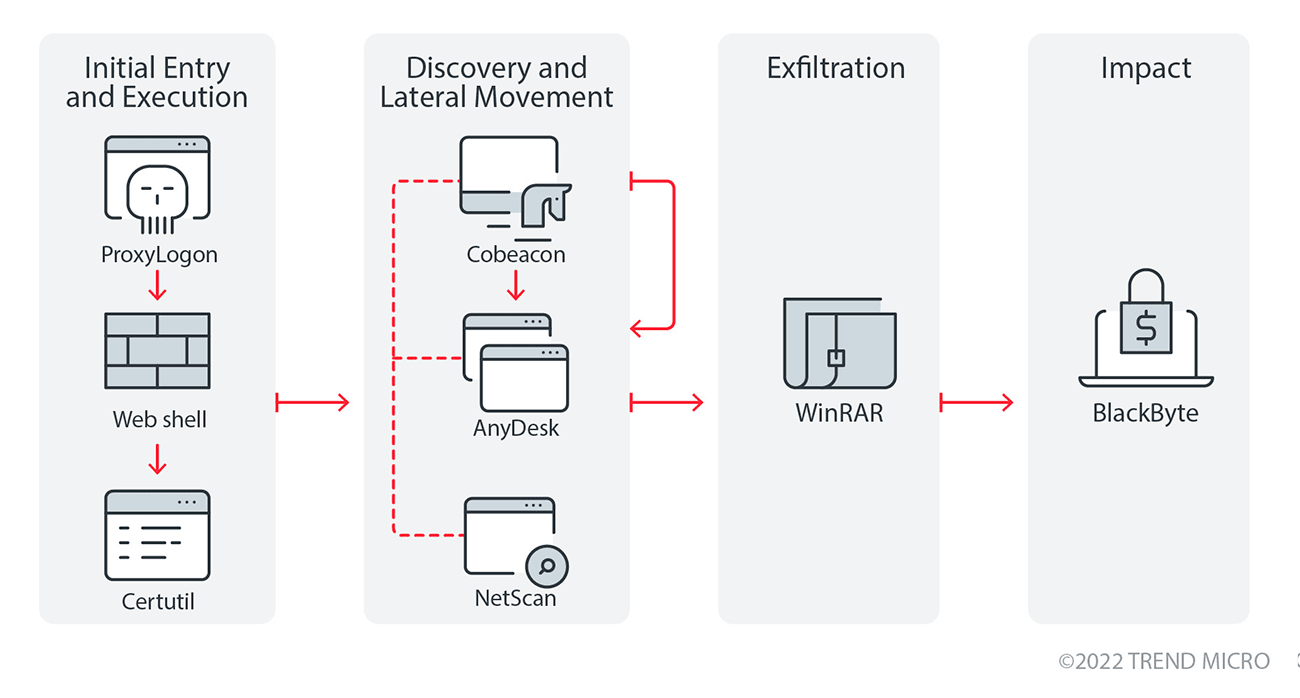

Bild 5. BlackByte-Infektionsablauf

Erstzugang: BlackByte kann durch Ausnutzung der ProxyShell-Schwachstellen in ein System gelangen. Infolgedessen ist der Angreifer in der Lage, eine Web-Shell auf dem System zu erstellen, die dann zum Herunterladen und Ablegen von Cobeacon mit Certutil verwendet wird.

Erkundung und laterale Bewegung: Die Akteure nutzen NetScan als Erkundungs-Tool und installieren AnyDesk für die Kontrolle über das System.

Exfiltrierung: Nach der erfolgreichen Suche nach wertvollen Dateien, werden diese exfiltriert und mit WinRar archiviert.

Auswirkungen: Sobald die Ransomware ausgeführt wird, beendet sie bestimmte Dienste und Prozesse, die mit der Sicherheitsapplikation zusammenhängen, um Erkennungen zu umgehen. Außerdem stellt sie eine Verbindung zu ihrem C&C-Server her, wo sie nach einer bestimmten PNG-Datei sucht, die für die Verschlüsselung wichtige Informationen enthält und zur Ableitung des AES128-Schlüssels verwendet wird. Dieser Schlüssel wird dann mit einem eingebetteten RSA-Schlüssel geschützt, der ohne den privaten Schlüssel nicht mehr entschlüsselt werden kann. Die Ransomware löscht dann die Schattenkopien im System.

Zu all diesen Schritten gibt es weitere Einzelheiten im Originalbeitrag. Hier finden sich auch eine Auflistung der MITRE Tactics and Techniques sowie eine tabellarische Zusammenfassung der eingesetzten Malware, Tools und Exploits.

Empfehlungen

Auch im Fall von BlackByte kann die Vertrautheit mit den bemerkenswerten Taktiken von BlackByte und die Kenntnis größerer Trends Unternehmen dabei helfen, eine effektive Strategie für Ransomware-Angriffe zu entwickeln. Vorbeugung ist der Schlüssel zur Verteidigung, indem die Mitarbeiter vor Phishing-Taktiken gewarnt werden und Sicherheits-Patches wie die für ProxyShell-Schwachstellen auf dem neuesten Stand gehalten werden.

Um die Systeme gegen ähnliche Bedrohungen zu schützen, können Unternehmen Sicherheitsrahmen einrichten, die systematisch Ressourcen für die Einrichtung einer soliden Abwehr gegen Ransomware zuweisen können. Folgende Best Practices können in diese Frameworks integriert werden:

- Audit und Inventur: Erstellen sie eine Übersicht über die Assets und Daten und identifizieren Sie autorisierte und nicht autorisierte Geräte und Software. Führen Sie einen Audit der Ereignis-Logs durch.

- Konfigurieren und Monitoren: Verwalten Sie Hardware- und Softwarekonfigurationen. Gewähren Sie Administratorrechte und Zugriff nur dann, wenn dies für die Rolle eines Mitarbeiters erforderlich ist. Überwachen Sie Netzwerk-Ports, Protokolle und Dienste. Aktivieren Sie Sicherheitskonfigurationen auf Netzwerkinfrastrukturgeräten wie Firewalls und Routern. Erstellen Sie eine Software-Zulassungsliste, die nur legitime Anwendungen ausführt.

- Patchen und Updaten: Führen Sie regelmäßige Schwachstellenüberprüfungen durch. Patchen und aktualisieren Sie Betriebssysteme und Anwendungen.

- Schützen und wiederherstellen: Implementieren Sie Maßnahmen für den Datenschutz, Backup und Wiederherstellung. Setzen Sie Multifaktor-Authentifizierung ein.

- Sichern und verteidigen: Implementieren Sie Sandbox-Analyse, um bösartige Mails zu blockieren. Stellen Sie die neuesten Versionen von Sicherheitslösungen auf allen Ebenen des Systems bereit, einschließlich Mail, Endpunkt, Web und Netzwerk. Erkennen Sie frühzeitig Anzeichen eines Angriffs, z. B. das Vorhandensein von verdächtigen Tools im System, und nutzen Sie fortschrittliche Erkennungstechnologien, z. B. auf der Grundlage von KI und maschinellem Lernen.

- Schulen und testen: Regelmäßiges Training der Mitarbeiter auf Sicherheitskenntnisse, sowie das Aufsetzen eines Red Teams und Pen Tests.

Ein mehrschichtiger Sicherheitsansatz kann Unternehmen dabei helfen, die möglichen Eintrittspunkte in das System (Endpunkt, E-Mail, Web und Netzwerk) zu schützen. Sicherheitslösungen, die bösartige Komponenten und verdächtiges Verhalten erkennen, können Unternehmen schützen.

Eine Liste der Indicators of Compromise (IOCs) gibt es ebenfalls im Originalbeitrag.