APT und gezielte Angriffe

Cyberangriffe auf Open Source-Webserver

Cyberangriffe auf Open-Source-Webserver wie Apache HTTP Server haben rapide zugenommen. Angriffe wie die Ausführung von Remote-Code, die Umgehung von Zugriffskontrollen, Denial-of-Service oder Cyberjacking dienen dem Mining von Kryptowährungen.

Originalartikel von Jon Clay, VP, Threat Intelligence

Cyberangriffe auf Open-Source-Webserver wie Apache HTTP Server haben rapide zugenommen. Böswillige Akteure setzen dabei auf Angriffe wie Remote Code Execution (RCE), Umgehung der Zugriffskontrolle, Denial of Service (DoS) oder sogar Cyberjacking, um auf den Servern der Opfer Kryptowährungen zu schürfen. Um Unternehmen vor bösartigen Aktivitäten zu schützen, bedarf es mehr als nur rechtzeitiger Patches. Der Einsatz der Software Composition Analysis (SCA) zur Erkennung von Schwachstellen in jeder Schicht der Software-Lieferkette ist 2022 zu einem Muss geworden.

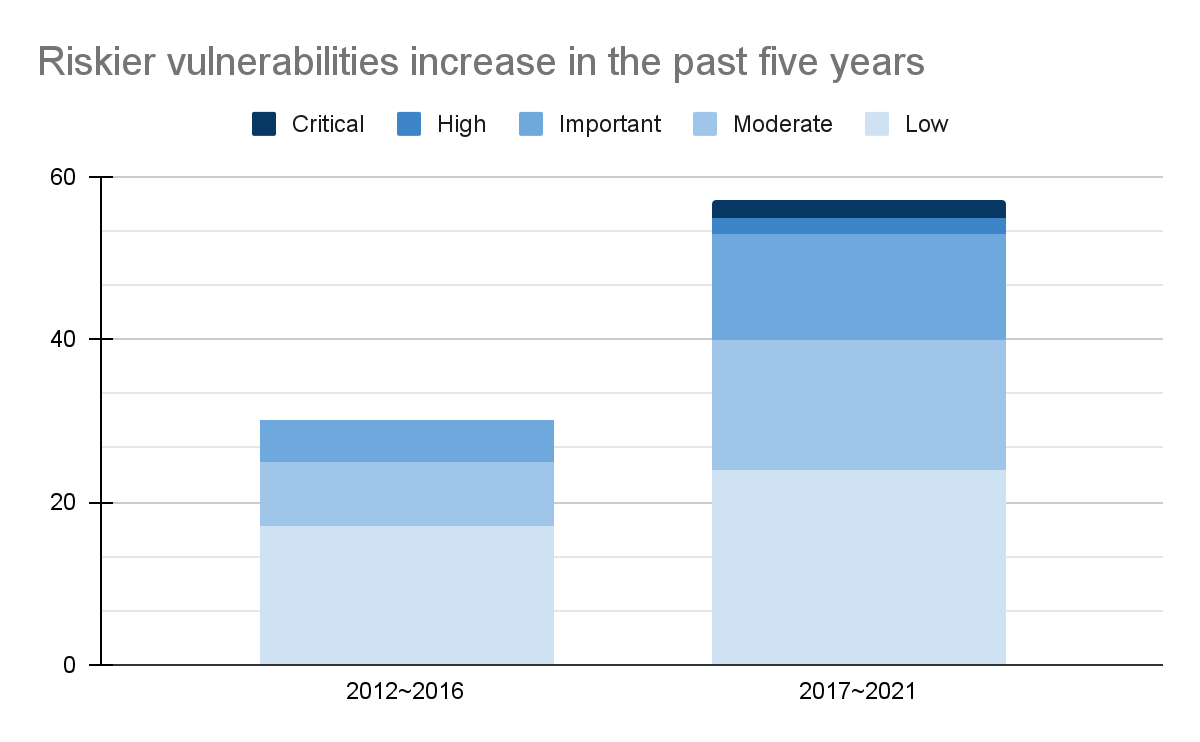

Open-Source-Webserver, insbesondere Apache HTTP Server, wurden in den letzten fünf Jahren stark attackiert. Im Vergleich zu Nginx, einem anderen weit verbreiteten Open Source-Webserver, wies Apache in den letzten fünf Jahren den größten Zuwachs an Schwachstellen auf - insbesondere bei hoch riskanten. Der Apache HTTP Server Webseite zufolge waren es von 2012 bis 2016 insgesamt 31 Sicherheitslücken. Von 2017 bis 2021 jedoch stieg die Zahl der Schwachstellen auf 57. Allein 2021 wurden 14 dieser Lücken entdeckt.

Am wichtigsten zu wissen ist, dass zwei der im zweiten Halbjahr 2021 gefundenen Sicherheitslücken (CVE-2021-42013, CVE-2021-41773) vom Apache-Bewertungssystem als „kritisch“ eingestuft wurden. Davor gab es keine Schwachstellen, die eine Bewertung dieser Stufe erhielten. Die kritischen Sicherheitslücken können von einem entfernten Angreifer ausgenutzt werden, um Apache zur Ausführung von beliebigem Code zu veranlassen. Sie könnten auch automatisch von Würmern missbraucht werden.

Hand in Hand mit der Zunahme der Apache HTTP Server-Schwachstellen ist auch die Zahl der Lücken, die für Angriffe genutzt wurden, gestiegen. Trend Micro fand heraus, dass mindestens 15 von den 57 Schwachstellen für bösartige Aktivitäten missbraucht wurden. Zu den häufigsten Angriffsarten zählen Denial of Service (DoS), Path Traversal, Server-Side Request Forgery (SSRF) und Remote Code Execution (RCE).

Tabelle 1: die 15 Schwachstellen, die seit 2017 für Angriffe genutzt wurden

CVE ID |

cvss3 score |

Description |

CVE-2021-42013 |

9.8 |

Path Traversal and Remote Code Execution in Apache HTTP Server 2.4.49 and 2.4.50 (incomplete fix of CVE-2021-41773) |

CVE-2021-41773 |

7.5 |

Path traversal and file disclosure vulnerability in Apache HTTP Server 2.4.49 |

CVE-2021-40438 |

9 |

mod_proxy SSRF |

CVE-2020-11984 |

9.8 |

mod_proxy_uwsgi buffer overflow |

CVE-2019-10098 |

6.1 |

mod_rewrite potential open redirect |

CVE-2019-10097 |

7.2 |

CVE-2019-10097 mod_remoteip Stack buffer overflow and NULL pointer dereference |

CVE-2019-0190 |

7.5 |

mod_ssl 2.4.37 remote DoS when used with OpenSSL 1.1.1 |

CVE-2018-8011 |

7.5 |

mod_md, DoS via Coredumps on specially crafted requests |

CVE-2018-1303 |

7.5 |

Possible out of bound read in mod_cache_socache |

CVE-2018-11763 |

5.9 |

DoS for HTTP/2 connections by continuous SETTINGS |

CVE-2017-9798 |

7.5 |

Use-after-free when using <Limit > with an unrecognized method in .htaccess ("OptionsBleed") |

CVE-2017-9788 |

9.1 |

Uninitialized memory reflection in mod_auth_digest |

CVE-2017-7668 |

9.8 |

ap_find_token() Buffer Overread |

CVE-2017-7659 |

7.5 |

mod_http2 Null Pointer Dereference |

CVE-2017-15715 |

8.1 |

<FilesMatch> bypass with a trailing newline in the file name |

Quelle: Apache HTTP Server Project, Trend Micro Inc., NVD

CVE-2021-41773 und CVE-2021-42013, die beiden kritischen Schwachstellen, sind perfekte Beispiele dafür, wie Angreifer die Lücken im Apache HTTP Server missbrauchen.

Trend Micro berichtete, bei diesen beiden Schwachstellen handelt es sich um Path-Traversal-Schwachstellen, die es Angreifern ermöglichen, URLs auf Dateien/Verzeichnisse außerhalb der Webroot zu verweisen. In bestimmten Konfigurationen, in denen Common Gateway Interface (CGI)-Skripte für diese Pfade aktiviert sind, ist RCE für Angreifer auf dem anfälligen Server möglich. Die beiden Lücken wurden im Oktober 2021 entdeckt, und es gab bis Ende des Jahres vier Millionen Exploits.

Eine weitere Apache HTTP Server-Schwachstelle, CVE-2021-40438, zeigt, wie weitreichend die Auswirkungen im Falle eines Exploits sein können. Die Schwachstelle existiert im mod_proxy-Modul, und sie ist anfällig für SSRF. Darüber kann ein entfernter, nicht authentifizierter Angreifer den httpd-Server dazu bringen, Anfragen an einen beliebigen Server weiterzuleiten. Der Eindringling könnte Ressourcen anderer Dienste abrufen, ändern oder löschen, die sich möglicherweise hinter einer Firewall befinden und ansonsten unzugänglich sind. Die Auswirkungen dieses Fehlers hängen davon ab, welche Dienste und Ressourcen im httpd-Netzwerk verfügbar sind.

CVE-2021-40438 hat weitreichende Auswirkungen auf Produkte von Cisco, IBM QRadar SIEM, Debian Linux, F5 Os oder Red Hat.

Taktiken hinter den Angriffen

Die Angriffe auf Open-Source-Webserver können zu hohen Bedrohungen führen. Sobald eine Schwachstelle ausgenutzt und gehackt wird, kann der Opferserver übernommen und für bösartige Aktivitäten verwendet werden. Zu den häufigsten Aktivitäten gehören dessen Einsatz zum Versenden von Spam-Mails oder das Starten von Angriffen auf andere Server auf Kosten des Speichers und der Bandbreite des Opferservers. Angreifer können auch eine Phishing-Website auf dem Server installieren, um Zugriff auf alle Daten zu erhalten, die über den Server laufen.

Das beliebteste Angriffsmittel der letzten Jahre ist jedoch Cryptojacking: Hacker nutzen die Schwachstelle aus und verwenden die Rechenleistung des Opferservers heimlich, um Kryptowährungen zu schürfen. Trend Micro zeigte auf, wie Cyber-Akteure die Schwachstellen und den Missbrauch von GitHub- und Netlify-Repositories nutzten, um Monero zu schürfen.

Für Cyberkriminelle ist der Apache HTTP Server ein beliebtes Ziel: Laut Netcraft-Statistiken werden 24,63 % der Millionen meistbesuchten Websites über ihn betrieben. Große Anbieter von Webdiensten wie Slack, Linkedin, The New York Times, GrubHub und viele mehr nutzen Apache HTTP Server. Für IT-Experten ist es eine Herausforderung, einen so wichtigen Dienst zu patchen, ohne die Aktivitäten der Nutzer zu beeinträchtigen.

Darüber hinaus verschärft die Komplexität der Software Supply Chain heutzutage den Missbrauch von Schwachstellen in Open Source-Software. Angreifer könnten Softwarekomponenten von Drittanbietern kompromittieren, indem sie unbemerkt bösartigen Code einschleusen. Im Vergleich zur traditionellen Lieferkette erfordert die Software-Lieferkette mehr Überprüfungsebenen, um ihre Sicherheit zu gewährleisten.

Schutz der Webserver

Um das potenzielle Risiko von Angriffen zu mindern, hat sich die Software Composition Analysis (SCA) als wirksamer Ansatz erwiesen. SCA identifiziert und listet alle im Code vorhandenen Teile und Versionen auf. Sie prüft auch jeden einzelnen Dienst und sucht nach veralteten oder anfälligen Bibliotheken, die ein Sicherheitsrisiko für die Anwendung darstellen könnten. Diese Tools sind auch in der Lage zu prüfen, ob es rechtliche Probleme bei der Verwendung von Open Source-Software mit unterschiedlichen Lizenzbedingungen gibt. Einzelheiten bietet das Whitepaper von Trend Micro, das Anleitungen zur Vermeidung von Angriffen auf die Lieferkette im Zeitalter des Cloud Computing zum Inhalt hat.

Die Entwicklung eines risikobasierten Ansatzes für das Patch-Management kann Unternehmen dabei helfen, die Schwachstellen zu identifizieren und zu priorisieren, mit denen sie sich jetzt befassen müssen. Dieser Ansatz besteht aus:

- 1. Regelmäßige Durchführung von Risikobewertungen, um festzustellen, welche CVEs -

frühere und aktuelle - sich in Ihrer Umgebung befinden.

- 2. Bewertung der Kritikalität der Systeme, die diese CVEs enthalten.

3. Durchführen einer regelmäßigen, aber einfachen Risikobewertung:-

(i) Einschätzung der Wahrscheinlichkeit der Ausnutzung dieser identifizierten CVEs

im Vergleich zu den Auswirkungen dieser CVEs, die in einem Angriff verwendet

werden.

- (1) Verfügbarkeit eines POC

- (2) ist er draußen verfügbar.

Sollte es Probleme mit der Patch-Verwaltung geben, können Unternehmen virtuelles Patching oder IPS-Technologien einsetzen, um die Ausnutzung einer Schwachstelle zu erkennen/zu blockieren und Zeit zu gewinnen, die Schwachstelle mit dem Patch des Herstellers ordnungsgemäß zu schließen. Das Bug-Bounty-Programm der Zero Day Initiative von Trend Micro und unsere Schwachstellenforschungsteams helfen uns, neue Schwachstellen zu identifizieren und virtuelle Patches für unsere Kunden von Cloud One, TippingPoint, Apex One und Worry Free Services zu entwickeln. In einigen Fällen haben wir virtuelle Patches bereits Monate vor dem Hersteller-Patch veröffentlicht.

Böswillige Akteure werden weiterhin anfällige Anwendungen, Betriebssysteme und Geräte ausnutzen, um Unternehmen anzugreifen. Tiefere Kenntnis der wichtigen Anwendungen wie Apache hilft dabei, zu verstehen, wo das Risiko eines Angriffs minimiert werden kann.