Ausnutzung von Schwachstellen

Der Untergrundmarkt für Exploits

In den vergangenen zwei Jahren haben wir den Untergrundmarkt für Exploits unter die Lupe genommen, um mehr über den Lebenszyklus von Exploits, die Kategorien von Käufern und Verkäufern und die Geschäftsmodelle im Untergrund zu erfahren.

Originalbeitrag von Trend Micro Research

In den vergangenen zwei Jahren haben wir den Untergrundmarkt für Exploits unter die Lupe genommen, um mehr über den Lebenszyklus von Exploits, die Kategorien von Käufern und Verkäufern und die Geschäftsmodelle im Untergrund zu erfahren. Die Ergebnisse sind in dem Whitepaper „The Rise and Imminent Fall of the N-Day Exploit Market in the Cybercriminal Underground“ zusammengefasst. So zeigt sich, dass etwa der Einstiegspreis für Exploits hoch ist, um dann nach der Verfügbarkeit eines Patches für die Schwachstelle schnell zu sinken.

Exploits für Zero-Day-Schwachstellen oder nicht gepatchte Sicherheitslücken bereiten vielen Unternehmen großes Kopfzerbrechen. Sie sind schwer zu erkennen und ohne Patches, die die ausgenutzten Schwachstellen schließen, sind Angriffe in der Regel kaum zu verhindern. Kein Wunder also, dass solche Exploits im Untergrund sehr hohe Preise erzielen – in der Regel über 10.000 US-$ für ein funktionierenden Zero-Day-Exploit.

Sobald eine Sicherheitslücke entdeckt und vor allem ein Exploit dafür vorhanden ist, befindet sich der Hersteller des betroffenen Produkts im Wettlauf mit der Zeit, um möglichst schnell einen Sicherheits-Patch zur Verfügung zu stellen. Sobald dieser veröffentlicht ist, sinkt der Wert des Exploits, nun ein N-Day-Exploit, drastisch, und sein Preis geht in nur wenigen Monaten häufig um die Hälfte oder mehr zurück.

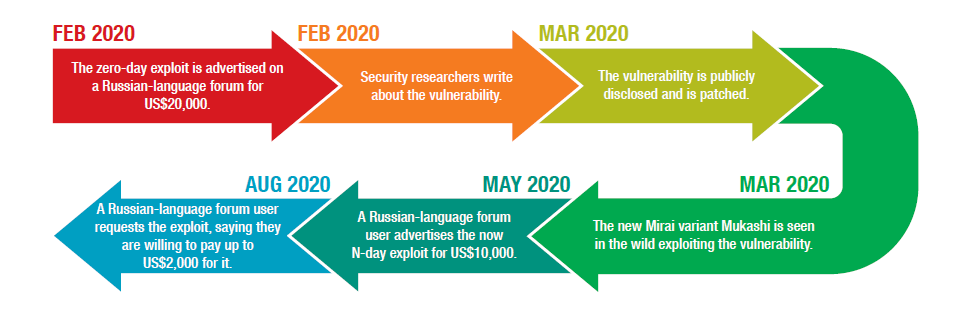

Ein Beispiel dafür stellt der Exploit für die Network Attached Storage (NAS)-Schwachstelle von Zyxel, CVE-2020-9054, dar. Er wurde ursprünglich im Februar 2020 in einem russischsprachigen Untergrundforum für 20.000 $ verkauft und im darauffolgenden Mai als N-Day-Exploit für 10.000 $ angeboten. Im August bereits wurden in mindestens einer Anfrage für das Exploit nur noch bis zu 2.000 $ geboten.

Es ist nur verständlich, dass ein Exploit mit der Zeit an Wert verliert: Je länger der Patch für die ausgenutzte Schwachstelle verfügbar ist, desto größer die Zahl der Benutzer, die ihre Rechner aktualisieren. Das bedeutet jedoch nicht, dass Exploits nach einer bestimmten Zeitspanne unbrauchbar werden. Da nicht alle Unternehmen und Einzelanwender in der Lage – oder gar bereit – sind, ihre Systeme zu patchen, werden alte Exploits weiterhin von böswilligen Akteuren genutzt. Oft werden sie in einem Paket gebündelt, um sie für potenzielle Käufer verlockender zu machen, die dann je nach Bedarf auswählen können, welche Exploits sie verwenden wollen.

Beliebte Produkte beeinflussen die Nachfrage

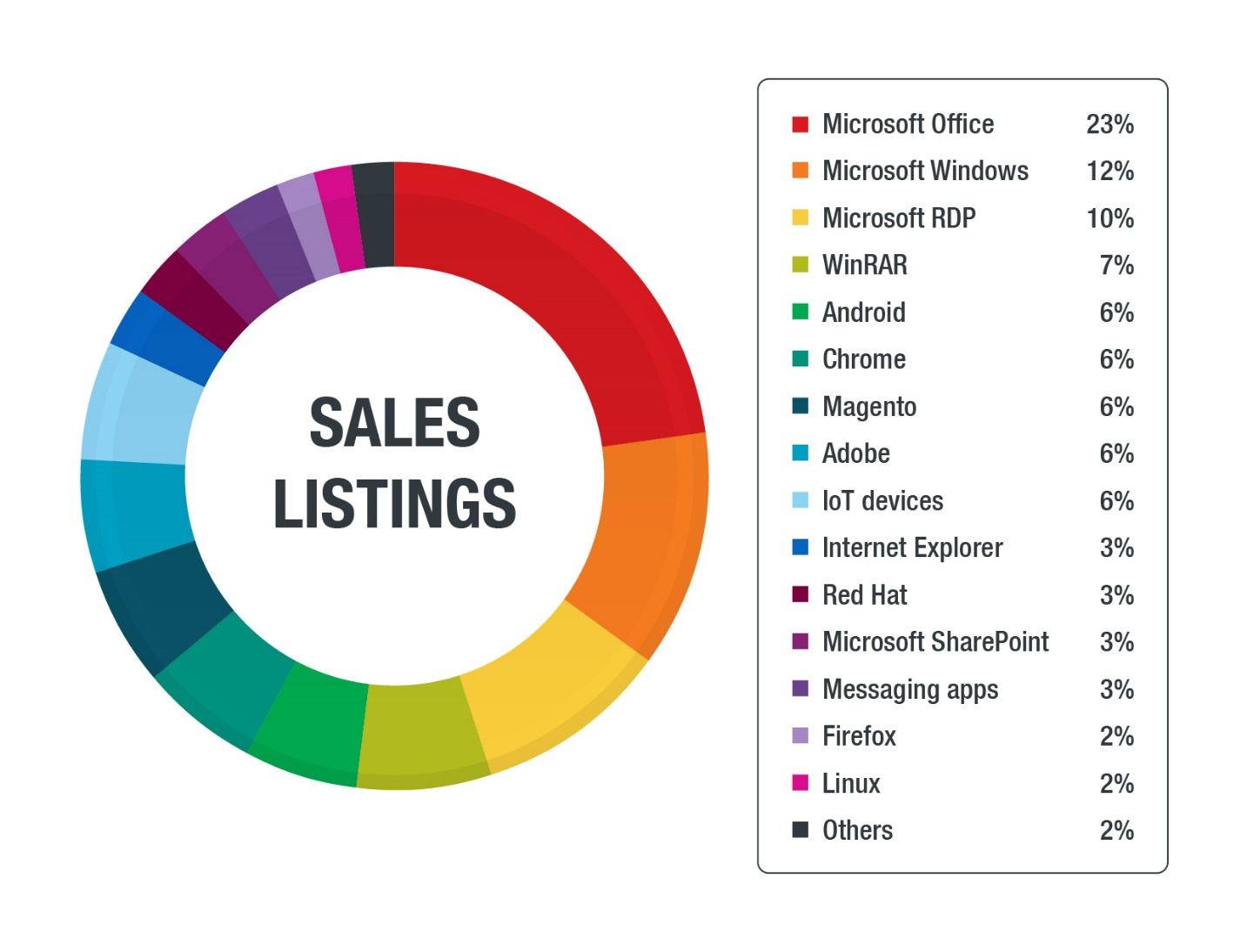

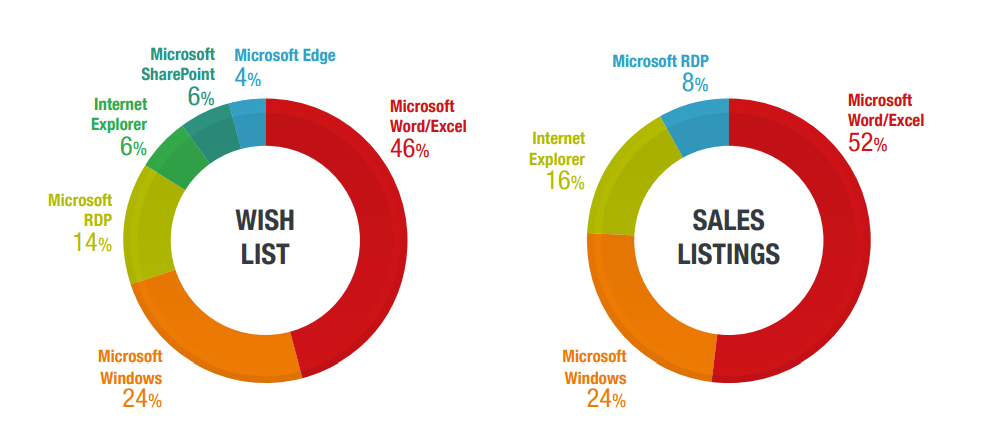

Auch ist klar, dass beliebte Softwareprodukte zu den am häufigsten nachgefragten und verkauften Exploits im Untergrund zählen. Insbesondere Exploits für Microsoft-Produkte hatten unseren Erkenntnissen zufolge den größten Marktanteil. Office, Windows, Remote Desktop Protocol (RDP), Internet Explorer und SharePoint machten mindestens 47 % der Anfragen und 51 % der Verkäufe aus. Allein auf die Kombination von Microsoft Word und Excel, zwei der weltweit am häufigsten verwendeten Büroanwendungen, entfielen 46 % der gesuchten und 52 % der verkauften Microsoft-bezogenen Exploits.

Bemerkenswert ist, dass nur 5 % der Nachfragen und 6 % der Verkäufe auf Exploits für Internet-of-Things-Geräte (IoT) entfielen. In Anbetracht der zunehmenden Zahl von IoT-Geräten – und der relativen Schwierigkeit, sie zu patchen – kann man jedoch davon ausgehen, dass diese Zahlen steigen werden.

Virtuelles Patching zum Schutz vor Exploits

Eigentlich wären Unternehmen in der Lage, Sicherheitsupdates anzuwenden, sobald sie verfügbar sind, und so die Angriffsfläche zu minimieren, über die böswillige Akteure Systeme kompromittieren. In der Praxis ist dies jedoch nur selten der Fall, da das Einspielen von Patches oft viel Zeit und Ressourcen in Anspruch nimmt – insbesondere bei großen Unternehmen mit dezentralen Systemen und solchen, die angepasste Versionen von Standardsoftware verwenden.

Hier kann virtuelles Patching helfen. Als zusätzliche Sicherheitsmaßnahme gegen Bedrohungen, die Schwachstellen ausnutzen, bedeutet virtuelles Patching die Implementierung von Sicherheitsrichtlinien und -regeln, die verhindern, dass Exploits Netzwerkpfade zu und von einer Schwachstelle nehmen können.

Die Technik bietet eine Reihe von Vorteilen, wie z. B. die Verringerung der für das Ausrollen von Patches erforderlichen Ausfallzeiten und Flexibilität bei der Patch-Verwaltung. Der vielleicht wichtigste Vorteil besteht jedoch darin, dass Unternehmen so mehr Zeit zur Verfügung haben, um Schwachstellen zu bewerten und die erforderlichen Patches zu installieren.

Alle Einzelheiten zu unseren Erkenntnissen über den Markt für Angriffe aus dem Untergrund und weitere Informationen über virtuelle Patches gibt es im Whitepaper „The Rise and Imminent Fall of the N-Day Exploit Market in the Cybercriminal Underground“.