Originalbeitrag von Jon Clay, VP, Threat Intelligence

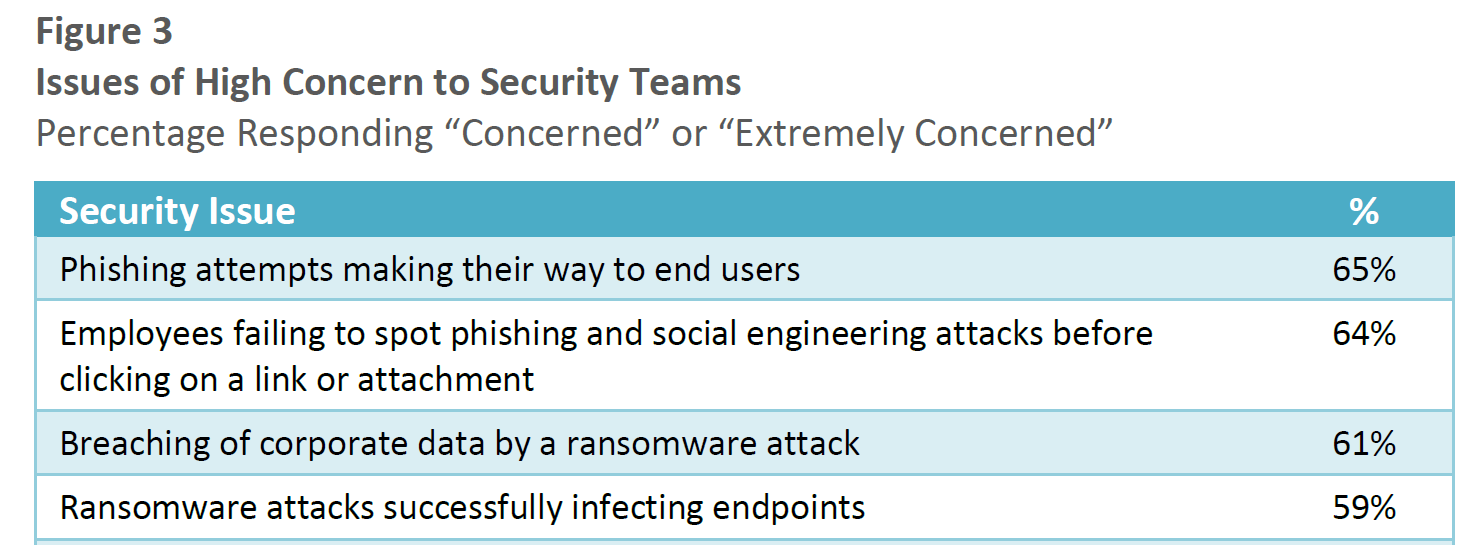

Ransomware und Phishing-Angriffe werden auch weiterhin von böswilligen Akteuren verstärkt eingesetzt, um möglichst hohe Profite zu erzielen. Das zeigt auch die von Osterman Research durchgeführte Studie „How to Reduce the Risk of Phishing and Ransomware“. Die von Trend Micro gesponserte Umfrage unter Cyber-Profis in mittleren bis großen Unternehmen bestätigt viele von unseren Beobachtungen. Phishing und Ransomware sind zwei der Bedrohungen, mit denen Unternehmen täglich zu kämpfen haben und von den Studienteilnehmern als deren größte Sorge genannt wurden.

Der jüngste Ransomware-Angriff auf Kaseya-Kunden, nutzte eine Schwachstelle aus, aber die meisten Angriffe heutzutage beginnen mit einer Phishing-Mail, die auf Mitarbeiter abzielt. Interessanterweise belegen unsere Daten eine Verlagerung in diesen Mails, die nicht mehr entweder einen mit einem Schädling versehenen Anhang oder einen bösartigen Link enthalten, sondern beides. Böswillige Akteure hoffen offenbar, dass ein Mitarbeiter auf das eine oder das andere hereinfällt.

Als Randbemerkung: Als ich den Osterman-Report las, der vor nicht allzu langer Zeit geschrieben wurde, fand ich folgende Aussage, die sich angesichts der Kaseya-Vorfälle am Nationalfeiertag der USA (4. Juli) als prophetisch erwiesen hat:

„Cyberkriminelle nutzen auch hinterhältige Guerilla-Kriegsführungstaktiken, um massiv störende Verschlüsselungsvorfälle zum denkbar ungünstigsten Zeitpunkt für eine Organisation zu verursachen - z. B. am späten Abend vor einem wichtigen Feiertagswochenende oder Urlaub oder am Tag vor Schulbeginn im Bildungssektor. Ein solches Timing erhöht den sozialen Druck auf alle, die ein Mitspracherecht bei der Lösung des Problems haben, und lässt die Zahlung des Lösegelds als den einfachsten Weg aus dem unmittelbaren Problem erscheinen.“

Moderne Ransomware-Angriffe folgen nun einem Modell, bei dem das Netzwerk des anvisierten Opfers zuerst mit einer Methode wie Phishing infiltriert wird, dann bewegen sich die Akteure lateral zu den kritischen Geschäftssystemen, um die Ransomware zu platzieren. In der Tat ist Ransomware in der Regel der letzte Angriff auf das Netzwerk, denn sie ist sichtbar. Vor der Ausführung der Ransomware haben die Angreifer wahrscheinlich Daten für einen doppelten Erpressungsversuch exfiltriert. In vielen Fällen sind diese beiden Bedrohungen also Teil einer einzigen Kampagne gegen ein Unternehmen und müssen als solche betrachtet werden.

Besorgniserregend an den Antworten in der Umfrage war, dass nur 37 % der Unternehmen glauben, sie seien sehr effizient in der Bekämpfung von 11 oder mehr der Phishing- und Ransomware-Bedrohungen. Das bedeutet im Umkehrschluss, dass fast zwei Drittel dieser Organisationen der Meinung sind, dass sie diesen beiden Bedrohungen nicht sehr effektiv begegnen. Ein Teil der Herausforderung liegt darin, wie gut die Mitarbeiter über diese Bedrohungen aufgeklärt sind. Aus der Umfrage geht hervor, dass nicht einmal die Hälfte (45 %) ziemlich oder vollständig davon überzeugt ist, dass alle Mitarbeiter eine Mail-basierte Phishing-Bedrohung erkennen können. Noch schlechter sieht es bei der Erkennung von Malware- oder Ransomware-Versuchen aus (39 %).

Aus der Verteidigungsperspektive haben sich künstliche Intelligenz und maschinelles Lernen (KI/ML) zu Mainstream-Technologien für die Abwehr dieser beiden Bedrohungen entwickelt. Tatsächlich erkennen ML-Scanner Ransomware so gut, dass böswillige Akteure jetzt routinemäßig Sicherheitsagenten ausschalten müssen, die diese ausführen, um sicherzustellen, dass Endpunkte mit ihrer Malware infiziert werden. Eine beunruhigende Statistik aus der Umfrage belegt jedoch, dass nur 6 % der Unternehmen diese Abwehrtechnologien kontinuierlich einsetzen. Wir haben in vielen Fällen, in denen Infektionen aufgetreten sind, gesehen, dass Kunden unsere KI/ML innerhalb der Lösungen, die sie unterstützen, nicht aktiviert haben. Meine Empfehlung für jede Organisation, die den Schutz vor diesen Bedrohungen verbessern möchte, ist sehr ähnlich zu dem, was in dem Bericht geraten wird:

- Aktivieren Sie Multifaktor-Authentifizierung für Mail-Konten, um das Risiko zu minimieren, dass Mitarbeiterkonten kompromittiert und für Angriffe verwendet werden.

- Aktivieren Sie KI/ML innerhalb Ihrer Mail-Sicherheitslösungen, insbesondere wenn Sie Office365 verwenden.

- Schulen Sie Ihre Mitarbeiter zu Phishing und helfen Sie ihnen, verdächtige Mails zu erkennen. Ganz wichtig: Wenn ein Pop-up-Fenster zur Kontoanmeldung angezeigt wird, nachdem Sie auf einen Mail-Link geklickt oder einen Anhang geöffnet haben, geben Sie NICHT Ihre Anmeldedaten ein.Dies ist mit 99,9 % Wahrscheinlichkeit Phishing!

Schutz vor Ransomware-Angriffen:

- Aktivieren Sie Multifaktor-Authentifizierung für Admin-Konten sowie für jedes Konto, das auf einem internetfähigen Gerät besteht.

- Patchen Sie ihre Anwendungen und Betriebssysteme, und nutzen Sie, wo nötig, virtuelles Patching.

- Setzen Sie EDR/XDR-Lösungen ein, die helfen können, Frühwarnaktivitäten zu identifizieren, die zu einem Ransomware-Angriff führen.

- Führen Sie eine 3-2-1 Backup-Strategie ein.

- Entwickeln Sie ein unternehmensweites Schulungsprogramm zum Sicherheitsbewusstsein und stellen Sie insbesondere sicher, dass neue Mitarbeiter und Auftragnehmer eine strenge Einführungsschulung zur Cybersicherheit durchlaufen.