Originalbeitrag von Trend Micro

Phishing nach Zugangsinformationen bleibt auch weiterhin für Unternehmen ein Problem. Diese Form des Cyberangriffs mit dem Diebstahl von Anmeldeinformationen für Email-Konten über gefälschte oder kompromittierte Anmeldeseiten, kann Unternehmen einer Vielzahl von kriminellen Handlungen aussetzen, darunter Betrug, Spionage und Informationsdiebstahl. Die Folge davon sind finanzielle Verluste und Störungen des Betriebs. Die Trend Micro™ Cloud App Security™-Lösung fand in der 1. Hälfte dieses Jahres 2,4 Mio. Angriffe dieser Art – eine Zunahme um 59% von 1,5 Mio. in der 2. Hälfte 2018.

Diese Zahlen zeigen, wie hoch das Risiko ist, Opfer eines Angriffs zu werden. Das liegt unter anderem auch daran, dass Cyberkriminelle neue Techniken aufsetzen, um Mail-Nutzer besser zu täuschen.

Neue Credential Phishing-Techniken in der 1.Hälfte 2019

Der Trend Micro Cloud App Security Report 2018 stellte eine Vielfalt von Credential Phishing-Techniken vor, die durch ihre ausgefuchsten Täuschungsmanöver hervorstechen. In nur sechs Monaten entwickelten die Kriminellen neue, die auf bestimmten Tools und Tricks aufbauen, die noch in keiner Kampagne vorher verwendet wurden. Durch die Kombination der einzigartigen Funktionalität eines Tools und Social Engineering-Elementen gelang es Cyberkriminellen, Techniken zu entwickeln, die mit denen aus 2018 gleich ziehen.

Im April entdeckte ein Sicherheitsforscher von Trend Micro eine Kampagne, die SingleFile dazu nutzte, um eine identische Kopie von legitimen Anmeldeseiten zu erstellen. Bedrohungsakteure griffen auf die Anmeldeseite der zu fälschenden Website zu und nutzten dann SingleFile, um eine Datei zu speichern und zu generieren, die die gesamte Seite enthält. Sie konnten identische Anmeldeseiten einrichten, um Anmeldeinformationen für Email-Konten zu stehlen.

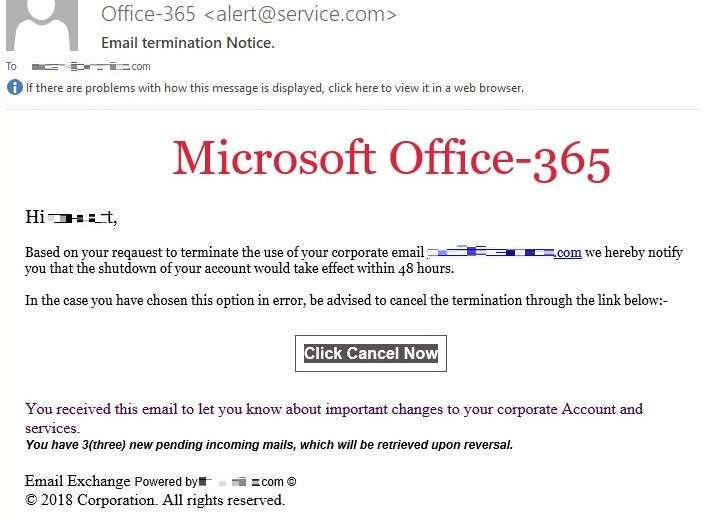

Im Juli berichtete Bleeping Computer über zwei Arten von Phishing-Techniken. Die erste nutzte OneNote Audio als Köder, um Empfänger auf eine gefälschte Login-Seite zu locken. Die zweite versuchte, mit gefälschten Office 365 Alerts Administratoren zu manipulieren und die Tatsache auszunutzen, dass diese gegen die Zeit agieren müssen.

Cyberkriminelle geben sich immer noch als Microsoft-Mitarbeiter aus

Daten aus anderen Berichten zu Phishing in der 1. Hälfte des Jahres bestätigen den enormen Zuwachs an Angriffen. Für viele der Attacken werden Microsoft Services missbraucht.

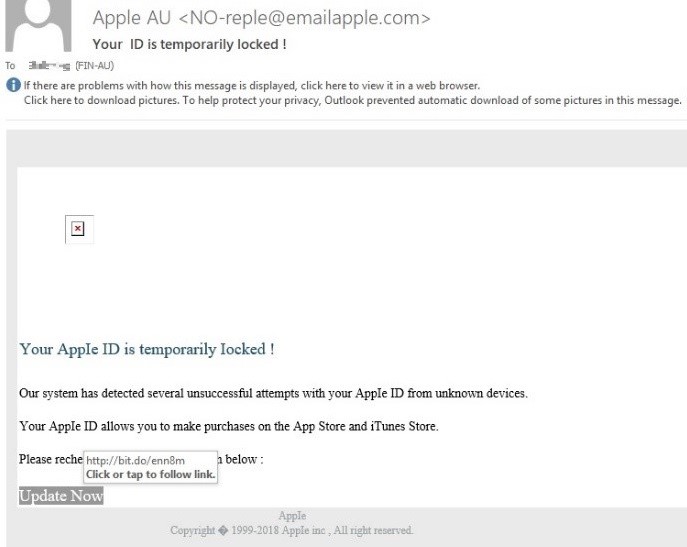

Der jährliche Sicherheitsüberblick 2018 von Trend Micro zeigt einen Anstieg um 319% bei der Zahl der einzigartigen Phishing URLs, die als Office 365- und Outlook-Anmeldeseiten posieren. Cyberkriminelle gaben sich bei einem Drittel der Angriffe als Microsoft aus und versuchten per Email Account-Informationen über eine gefälschte Login-Seite zu phishen, so Barracuda Networks. Vade Secure notierte in seinem Report für Q1 2019, dass Microsoft an erster Stelle steht in der Liste der bei Phishing-Angriffen am häufigsten missbrauchten Markenzeichen. Der Report von Avanan 2019 zur Phishing-Szene wiederum erklärt, dass Microsoft in 43% der Angriffe, die als Köder Markenzeichen missbrauchen, eingesetzt wurde.

Die Wahl von Microsoft für Credential Phishing-Angriffe lässt sich mit der Profitabilität von Office 365 Credentials erklären. Der Grund: Angreifer benötigen nur einen Schlüssel für die gesamte Office 365-Plattform, so dass sie verschiedene Angriffe über kompromittierte Konten durchführen können.

Zusätzliche Sicherheitsschichten können Credential Phishing abwehren

Unternehmen brauchen eine verbesserte Verteidigung, um Angreifer davon abzuhalten, noch größere Phishing-Netze auszuwerfen. Die Trend Micro Cloud App Security-Lösung unterstützt Unternehmen mit vorhandener Email-Sicherheit, indem sie die Bedrohungen, die von anderen Sicherheitsschichten nicht erkannt wurden, entdeckt und blockiert.

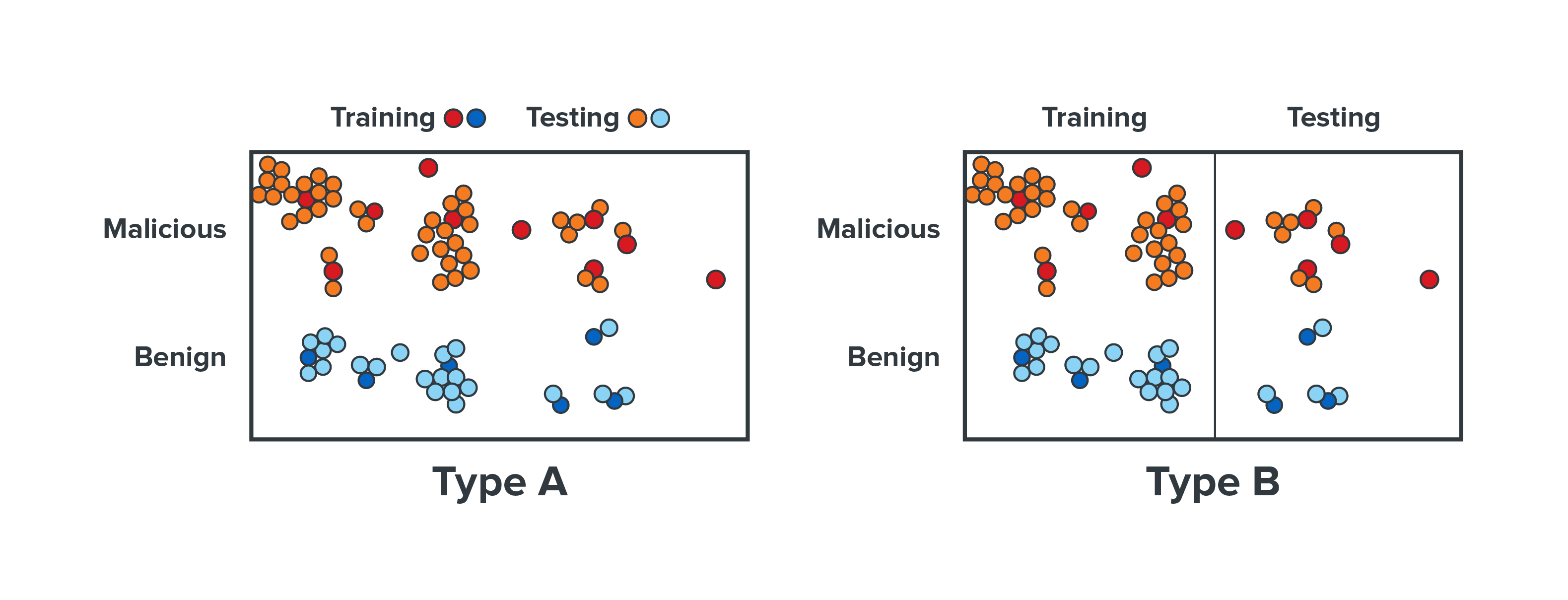

Neben Machine Learning für die Webreputations- und dynamische URL-Analysen nutzt Cloud App Security Künstliche Intelligenz (KI) und Computer Vision-Technologien, um Unternehmen vor Credential Phishing-Angriffen zu schützen, die auf den Missbrauch von Markenzeichen setzen. Nach dem Vorfiltern über den Mail-Absender, URL und Webreputationsanalysen untersuchen Computer Vision und KI die restlichen verdächtigen URLs auf gefälschte Login-Seiten von legitimen Markenzeichen.

Tipps für Mitarbeiter, um Credential Phishing-Angriffe zu erkennen

Die Cybersecurity Awareness der Mitarbeiter ist von grundlegender Bedeutung für den Schutz eines Unternehmens vor Cyberangriffen. Die folgenden Best Practices helfen dabei, einen Angriff zu erkennen:

- Emails sollten auf Grammatik- und Rechtschreibfehler geprüft werden. Die Mails von legitimen Unternehmen sind meistens fehlerfrei, da sie darauf überprüft werden.

- Mitarbeiter sollten auch den Email-Absender genauer anschauen, um die Rechtmäßigkeit zu checken. Da die meisten Unternehmen nur eine einzige Domain für Webseiten und Emails verwenden, kann eine Mail mit einer anderen Domain als Warnzeichen gelten.

- Achtung bei Emails von Personen oder Organisationen, die persönliche Informationen haben wollen. Die meisten Unternehmen verlangen keine sensiblen Daten von ihren Kunden, vor allem seit strengere Datenschutzregeln überall auf der Welt gelten.

- Emails, die zur Eile mahnen oder einen alarmierenden Eindruck erwecken, wollen damit Hektik verbreiten und sollten deshalb nicht hastig bearbeitet werden. Im Zweifelsfall sollten Empfänger den Status ihrer Konten mit dem Systemadministrator des Unternehmens oder mit dem Service Provider prüfen.

- In der Mail mitgelieferte URLs genau prüfen, denn die URL mag durchaus gültig erscheinen, aber dennoch eine andere Website-Adresse anzeigen.