Cyber-Kriminalität

Das Softwaregeschäft im Untergrund floriert

Untergrundmarktplätze bieten eine Vielfalt von Produkten an, und nicht alle Softwaresuiten werden für bösartige Zwecke vermarktet, doch potenziell sind die meisten für den kriminellen Einsatz geeignet. Andere wiederum sind eindeutig bösartiger Natur.

Originalbeitrag von David Sancho, Trend Micro Research

Noch bis vor zehn Jahren erstellten die meisten Cyberkriminellen ihr eigenes Toolset, oder sie bezahlten Entwickler für diese Aufgabe. Später dann gründeten die Hintermänner der Angriffe Communities, wo sie Angriffswerkzeuge und das Wissen über deren Betrieb austauschten. Aus diesen Communities entwickelten sich Marktplätze, wo andere Kriminelle sehr fortschrittliche Werkzeuge kaufen konnten, um noch gefährlichere Angriffe zu starten. Die Marktplätze gibt es heute noch als dedizierte Websites oder Online-Foren. Die Entwickler, die ihre Ware in kriminellen Foren feilbieten, wissen sehr wohl, wie ihre Produkte eingesetzt werden, doch versuchen sie üblicherweise, sich vor der Verantwortung zu drücken, indem sie den Käufer in die Pflicht nehmen, der für die Art und Weise, wie die Software verwendet wird, allein verantwortlich sein soll. Trend Micro hat untersucht, wie diese Anbieter im Untergrund ihre Produkte verkaufen und welche Verkaufstaktiken sie anwenden.

Untergrundmarktplätze bieten eine Vielfalt von Produkten an, und nicht alle Softwaresuiten werden für bösartige Zwecke vermarktet, doch potenziell sind die meisten für den kriminellen Einsatz geeignet. Andere wiederum sind eindeutig bösartiger Natur.

Sie lassen sich in folgende Kategorien einteilen:

- Remote Administration Tools. Sie sind auch als RAT bekannt und erlauben es einem Benutzer, Befehle auf einer Remote-Maschine auszuführen. Werden sie auf legale Weise genutzt, so kann ein Netzwerkadministrator sie einsetzen, um von zentraler Stelle aus Einstellungen auf einer Remote-Maschine zu säubern, zu reparieren oder zu ändern. Ein bösartiger Benutzer wiederum nutzt ein RAT, um Maschinen zu infizieren und Nutzer auszuspionieren, Daten zu stehlen, beliebige Programme auszuführen oder andere Aktionen zu starten, etwa die Webcam des Opfers zu aktivieren und kompromittierende Videos aufzunehmen.

- Binäre Verschleierungs- und Verschlüsselungssoftware. Diese Tools ändern andere Programme, um sie vor Analyse und Erkennung zu verstecken. Natürlich sollte Software vor Hacking, Modifizierung und Reverse Engineering geschützt werden, um das geistige Eigentum zu sichern, doch diese Produkte können dazu genutzt werden, um bösartige Programme vor Antivirus-Programmen zu schützen. Tatsächlich werben die Anbieter mit der Kompatibilität dieser Programme zu wohlbekannten RATs und Trojanern. Häufig bieten die Entwickler auch so genannte Zero-Detection-Fähigkeiten, das heißt, eine Garantie dafür, dass die Verschlüsselung geändert wird, wenn Antivirus-Software die geschützten Dateien entdeckt.

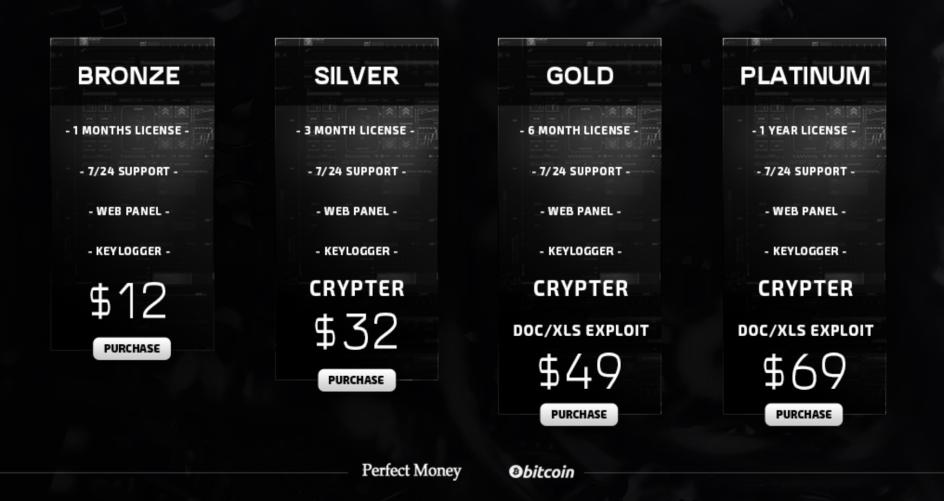

- Keylogger. Diese Programme erkennen und zeichnen Tastaturbewegungen von Nutzern auf, um ihre Verhaltensweisen und den allgemeinen Dateninput auszuspähen. Keylogger werden üblicherweise für den Diebstahl von Anmeldedaten, wie Nutzername und Passwörter auf Websites, Online-Bezahlseiten, Online-Banking und weiteres eingesetzt. Es gibt keine legalen Einsatzszenarien dafür.

Geschäfts- und Marketingstrategien im Untergrund

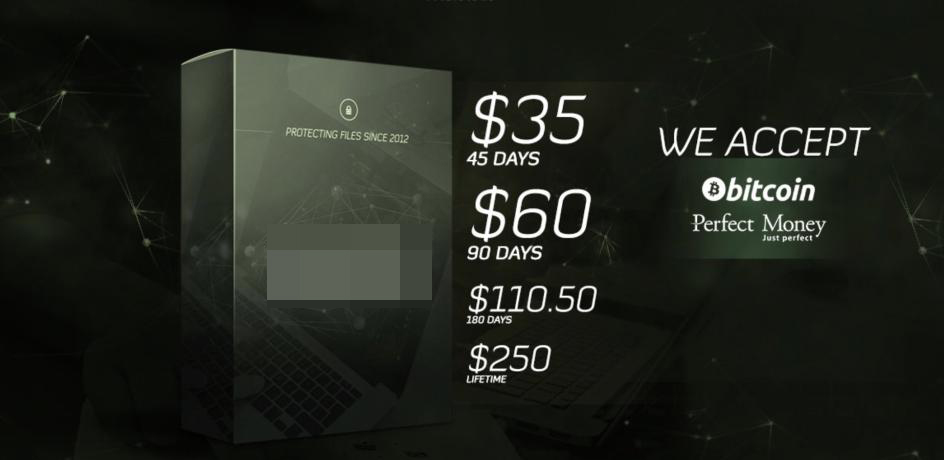

Entgegen der weit verbreiteten Vorstellung, dass der Untergrund ein chaotischer Ort sei, wo potenzielle Käufer Hindernisse überwinden müssen, um ihre Tools zu kaufen, präsentieren viele Anbieter von Untergrundsoftware ihre Produkte auf sehr professionelle Weise. Tatsächlich läuft der Verkaufsprozess im Untergrund sehr ähnlich ab wie der legale – angefangen mit variablen Preisen und Mengenrabatten bis hin zum After-Sales-Support. Die Software wird nur selten als einmaliges Paket verkauft. In den meisten Fällen lizenzieren die Entwickler ihre Ware für eine bestimmte Zeitspanne (as-a-Service). Einige liefern Vergleichstabellen mit ihren Fähigkeiten im Vergleich zu den Produkten der Konkurrenz. Schließlich werden auch verschiedene Support-Level angeboten.

Einzelheiten dazu liefert der Originalbeitrag.

Fazit

Man muss zwischen den „normalen“ Cyberkriminellen und den Entwicklern unterscheiden. Cyberkriminelle Aktionen sind zu 100% illegal und beinhalten viel mehr als lediglich Softwareentwicklung. Diese komplexen Operationen, einschließlich der Geldwäsche und Verteilung von Trojanern, generieren üblicherweise hohe Profite. Im Gegensatz dazu sind die Entwickler der Software meist allein und verdienen ihr Geld über den Verkauf der von ihnen erstellten Software. Sie müssen sich selbst vermarkten und cyberkriminellen Gruppen anbieten. Zwar führen sie die Angriffe nicht selbst durch, doch ist in vielerlei Hinsicht das, was sie tun, ebenso verwerflich und schließlich auch ebenso strafbar wie die Taten der Cyberkriminellen. Darüber hinaus sind sie sich der Art ihrer Aktivitäten bewusst, und ihre starken Verbindungen zum kriminellen Untergrund machen dies deutlich. Solange mit dem Verkauf dieser Tools Geld zu verdienen ist, kann man davon ausgehen, dass diese Entwickler auch vorhanden sind.