Ergebnisse für

Bewertung der Sicherheit abgeschlossen

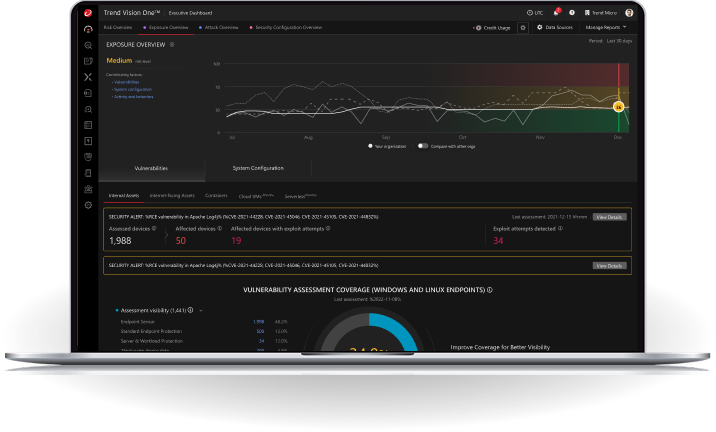

Risikostatus:

Glückwunsch! Für Ihre Domain besteht ein geringes Cyberrisiko. Mit Cyber Risk Exposure Management ist es noch einfacher, diese hervorragende Sicherheitslage aufrechtzuerhalten.

Ihre Domain könnte ein wenig Unterstützung in Sachen Cybersicherheit gebrauchen. Cyber Risk Exposure Management bietet Ihnen mehr Kontext und kontinuierliche Transparenz für alle Vermögenswerte.

Bei Ihrer Domain besteht ein hohes Risiko, dass sie zu einem Angriffspunkt wird. Priorisieren Sie die Problembehebung und bleiben Sie mit Cyber Risk Exposure Management geschützt.