Ransom.Win32.LOCKBIT.SMYEBGW

Ransom:Win32/Lockbit.AA!MTB (MICROSOFT); W32/Lockbit.C2F8!tr.ransom(FORTINET)

Windows

Threat Type: Ransomware

Destructiveness: No

Encrypted: Yes

In the wild: Yes

OVERVIEW

This Ransomware arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

It executes then deletes itself afterward.

It drops files as ransom note. It avoids encrypting files with the following file extensions.

TECHNICAL DETAILS

Arrival Details

This Ransomware arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

Installation

This Ransomware drops the following files:

- {Drive}\{Random Characters}.lock → deleted afterwards

- %User Temp%\{4 Random Numbers}.tmp.bmp → Used as Wallpaper

(Note: %User Temp% is the current user's Temp folder, which is usually C:\Documents and Settings\{user name}\Local Settings\Temp on Windows 2000(32-bit), XP, and Server 2003(32-bit), or C:\Users\{user name}\AppData\Local\Temp on Windows Vista, 7, 8, 8.1, 2008(64-bit), 2012(64-bit) and 10(64-bit).)

It adds the following processes:

- "%System%\cmd.exe" /c vssadmin delete shadows /all /quiet & wmic shadowcopy delete & bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no

- "%System%\mshta.exe" "%Desktop%\LockBit_Ransomware.hta" {1E460BD7-F1C3-4B2E-88BF-4E770A288AF5}{1E460BD7-F1C3-4B2E-88BF-4E770A288AF5}

- "%System%\cmd.exe" /C ping 127.0.0.7 -n 3 > Nul & fsutil file setZeroData offset=0 length=524288 "{Malware Path}\{Malware Filename}.exe" & Del /f /q "{Malware Path}\{Malware Filename}.exe"

(Note: %System% is the Windows system folder, where it usually is C:\Windows\System32 on all Windows operating system versions.. %Desktop% is the current user's desktop, which is usually C:\Documents and Settings\{User Name}\Desktop on Windows 2000(32-bit), XP, and Server 2003(32-bit), or C:\Users\{user name}\Desktop on Windows Vista, 7, 8, 8.1, 2008(64-bit), 2012(64-bit) and 10(64-bit).)

It executes then deletes itself afterward.

It adds the following mutexes to ensure that only one of its copies runs at any one time:

- {3CFE76EC-3CFE-5512-26E7-9D989829D51}

Autostart Technique

This Ransomware adds the following registry entries to enable its automatic execution at every system startup:

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

{16DD17EC-FEFE-55C-26E7-2698AB24651} = {Malware Path}\{Malware Filename}.exe (Initial value before encryption finishes)

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

{2C5F9FCC-F266-43F6-BFD7-838DAE269E11} = %Desktop%\LockBit_Ransomware.hta

Other System Modifications

This Ransomware adds the following registry entries:

HKEY_CURRENT_USER\Software\18DD76ECFE12E7

Private = {Generated session key}

HKEY_CURRENT_USER\Software\18DD76ECFE12E7

Public = {Generated session key}

HKEY_CLASSES_ROOT\.lockbit

(Default) = Lockbit

HKEY_CLASSES_ROOT\Lockbit

(Default) = Lockbit Class

HKEY_CLASSES_ROOT\Lockbit\DefaultIcon

(Default) = %System%\{random}.ico

HKEY_CLASSES_ROOT\Lockbit\shell\

Open\Command

(Default) = %System%\mshta.exe %Desktop%\LockBit_Ransomware.hta

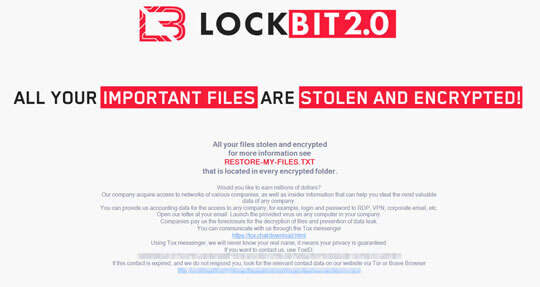

It changes the desktop wallpaper by modifying the following registry entries:

HKEY_CURRENT_USER\Control Panel\Desktop

WallpaperStyle = 2

HKEY_CURRENT_USER\Control Panel\Desktop

TileWallpaper = 0

HKEY_CURRENT_USER\Control Panel\Desktop

Wallpaper = %User Temp%\{4 Random Numbers}.tmp.bmp

It sets the system's desktop wallpaper to the following image:

Process Termination

This Ransomware terminates the following services if found on the affected system:

- AcronisAgent

- AcrSch2Svc

- ARSM

- backup

- BackupExecAgentAccelerator

- BackupExecAgentBrowser

- BackupExecDiveciMediaService

- BackupExecJobEngine

- BackupExecManagementService

- BackupExecRPCService

- BackupExecVSSProvider

- bedbg

- CAARCUpdateSvc

- CASAD2DWebSvc

- ccEvtMgr

- ccSetMgr

- Culserver

- dbeng8

- dbsrv12

- DefWatch

- FishbowlMySQL

- Intuit.QuickBooks.FCS

- memtas

- mepocs

- MSExchange

- MSExchange$

- msftesql-Exchange

- msmdsrv

- MSSQL

- MSSQL$

- MSSQL$KAV_CS_ADMIN_KIT

- MSSQL$MICROSOFT##SSEE

- MSSQL$MICROSOFT##WID

- MSSQL$MICROSOFT##WID

- MSSQL$SBSMONITORING

- MSSQL$SHAREPOINT

- MSSQL$VEEAMSQL2012

- MSSQLFDLauncher$SBSMONITORING

- MSSQLFDLauncher$SHAREPOINT

- MSSQLServerADHelper100

- MVArmor

- MVarmor64

- MySQL57

- PDVFSService

- QBCFMonitorService

- QBFCService

- QBIDPService

- QBVSS

- RTVscan

- SavRoam

- sophos

- sql

- sqladhlp

- SQLADHLP

- sqlagent

- SQLAgent$KAV_CS_ADMIN_KIT

- SQLAgent$SBSMONITORING

- SQLAgent$SHAREPOINT

- SQLAgent$VEEAMSQL2012

- sqlbrowser

- SQLBrowser

- Sqlservr

- SQLWriter

- stc_raw_agent

- svc$

- tomcat6

- veeam

- VeeamDeploymentService

- VeeamNFSSvc

- VeeamTransportSvc

- vmware-converter

- vmware-usbarbitator64

- VSNAPVSS

- vss

- wrapper

- WSBExchange

- YooBackup

- YooIT

- zhudongfangyu

It terminates the following processes if found running in the affected system's memory:

- 360doctor.exe

- 360se.exe

- acwebbrowser.exe

- ADExplorer.exe

- ADExplorer64.exe

- ADExplorer64a.exe

- Adobe CEF.exe

- Adobe Desktop Service.exe

- AdobeCollabSync.exe

- AdobeIPCBroker.exe

- agntsvc.exe

- AutodeskDesktopApp.exe

- Autoruns.exe

- Autoruns64.exe

- Autoruns64a.exe

- Autorunsc.exe

- Autorunsc64.exe

- Autorunsc64a.exe

- avz.exe

- axlbridge.exe

- bedbh.exe

- benetns.exe

- bengien.exe

- beserver.exe

- BrCcUxSys.exe

- BrCtrlCntr.exe

- CagService.exe

- CoreSync.exe

- Creative Cloud.exe

- Culture.exe

- dbeng50.exe

- dbsnmp.exe

- Defwatch.exe

- DellSystemDetect.exe

- dumpcap.exe

- encsvc.exe

- EnterpriseClient.exe

- excel.exe

- fbguard.exe

- fbserver.exe

- fdhost.exe

- fdlauncher.exe

- GDscan.exe

- GlassWire.exe

- GWCtlSrv.exe

- Helper.exe

- httpd.exe

- infopath.exe

- InputPersonalization.exe

- isqlplussvc.exe

- j0gnjko1.exe

- java.exe

- koaly-exp-engine-service.exe

- msaccess.exe

- MsDtSrvr.exe

- mspub.exe

- mydesktopqos.exe

- mydesktopservice.exe

- mysqld.exe

- node.exe

- notepad.exe

- notepad++.exe

- ocautoupds.exe

- ocomm.exe

- ocssd.exe

- onenote.exe

- ONENOTEM.exe

- oracle.exe

- outlook.exe

- powerpnt.exe

- ProcessHacker.exe

- Procexp.exe

- Procexp64.exe

- procexp64a.exe

- procmon.exe

- procmon64.exe

- procmon64a.exe

- pvlsvr.exe

- QBDBMgr.exe

- QBDBMgrN.exe

- QBIDPService.exe

- qbupdate.exe

- QBW32.exe

- Raccine.exe

- Raccine_x86.exe

- RaccineElevatedCfg.exe

- RaccineSettings.exe

- RAgui.exe

- raw_agent_svc.exe

- RdrCEF.exe

- RTVscan.exe

- sam.exe

- Simply.SystemTrayIcon.exe

- SimplyConnectionManager.exe

- sqbcoreservice.exe

- sqlbrowser.exe

- sqlmangr.exe

- Sqlservr.exe

- Ssms.exe

- steam.exe

- supervise.exe

- sync-taskbar.exe

- synctime.exe

- sync-worker.exe

- Sysmon.exe

- Sysmon64.exe

- SystemExplorer.exe

- SystemExplorerService.exe

- SystemExplorerService64.exe

- tbirdconfig.exe

- tcpview.exe

- tcpview64.exe

- tcpview64a.exe

- tdsskiller.exe

- TeamViewer.exe

- TeamViewer_Service.exe

- thebat.exe

- thunderbird.exe

- TitanV.exe

- tomcat6.exe

- Totalcmd.exe

- Totalcmd64.exe

- tv_w32.exe

- tv_x64.exe

- VeeamDeploymentSvc.exe

- visio.exe

- vsnapvss.exe

- vxmon.exe

- wdswfsafe.exe

- winword.exe

- WireShark.exe

- wordpad.exe

- wsa_service.exe

- wxServer.exe

- wxServerView.exe

- xfssvccon.exe

- ZhuDongFangYu.exe

Other Details

This Ransomware adds the following registry keys:

HKEY_CURRENT_USER\Software\18DD76ECFE12E7

HKEY_CLASSES_ROOT\.lockbit

HKEY_CLASSES_ROOT\Lockbit

HKEY_CLASSES_ROOT\Lockbit\DefaultIcon

HKEY_CLASSES_ROOT\Lockbit\shell\

Open\Command

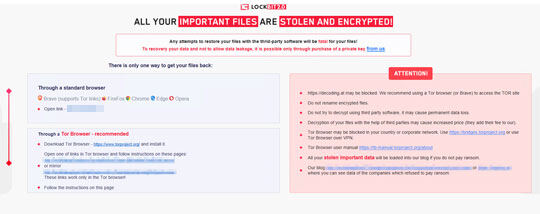

It does the following:

- It has the capability to print the ransom note in infected machines.

- It encrypts files found in the following drive types:

- Fixed drive

- Removable drive

- Network drive

- RAM Disks

It accepts the following parameters:

- {File Name or File Path to Encrypt} → if unspecified, the malware will infect all files except for the avoided ones.

Ransomware Routine

This Ransomware avoids encrypting files with the following strings in their file name:

- autorun.inf

- bootsect.bak

- iconcache.db

- ntldr

- ntuser.dat.log

- Restore-My-Files.txt

- thumbs.db

It avoids encrypting files with the following strings in their file path:

- $recycle.bin

- $windows.~bt

- $windows.~ws

- all users

- appdata

- application data

- boot

- common files

- intel

- internet explorer

- microsoft

- microsoft shared

- microsoft.net

- mozilla

- msbuild

- msocache

- opera

- perflogs

- system volume information

- tor browser

- windows

- windows journal

- windows nt

- windows.old

It renames encrypted files using the following names:

- {Original Filename}\{Original Extension}.lockbit

It drops the following file(s) as ransom note:

- %Desktop%\LockBit_Ransomware.hta

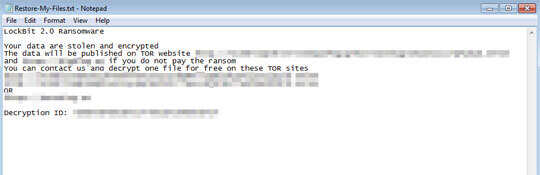

It leaves text files that serve as ransom notes containing the following text:

- {Encrypted Directory}\Restore-My-Files.txt

It avoids encrypting files with the following file extensions:

- .386

- .adv

- .ani

- .apk

- .app

- .bat

- .bin

- .cmd

- .com

- .cpl

- .cur

- .diagcab

- .diagcfg

- .diagpkg

- .dll

- .dmg

- .dmp

- .drv

- .exe

- .fnt

- .fon

- .gadget

- .hlp

- .hta

- .icns

- .ico

- .ics

- .idx

- .ini

- .ipa

- .iso

- .key

- .lnk

- .lock

- .lockbit

- .mod

- .mp3

- .mp4

- .mpa

- .msc

- .msi

- .msp

- .msstyles

- .msu

- .nls

- .ocx

- .otf

- .part

- .pif

- .prf

- .rdp

- .reg

- .rom

- .rtp

- .sfcache

- .shs

- .spl

- .sys

- .theme

- .tmp

- .ttf

- .wad

- .wav

- .wma

- .woff

- .wpx

- .xex

SOLUTION

Step 1

Trend Micro Predictive Machine Learning detects and blocks malware at the first sign of its existence, before it executes on your system. When enabled, your Trend Micro product detects this malware under the following machine learning name:

- Troj.Win32.TRX.XXPE50FFF046

Step 2

Before doing any scans, Windows 7, Windows 8, Windows 8.1, and Windows 10 users must disable System Restore to allow full scanning of their computers.

Step 3

Note that not all files, folders, and registry keys and entries are installed on your computer during this malware's/spyware's/grayware's execution. This may be due to incomplete installation or other operating system conditions. If you do not find the same files/folders/registry information, please proceed to the next step.

Step 4

Restart in Safe Mode

Step 5

Delete this registry value

Important: Editing the Windows Registry incorrectly can lead to irreversible system malfunction. Please do this step only if you know how or you can ask assistance from your system administrator. Else, check this Microsoft article first before modifying your computer's registry.

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- {16DD17EC-FEFE-55C-26E7-2698AB24651} = {Malware Path}\{Malware Filename}.exe

- {16DD17EC-FEFE-55C-26E7-2698AB24651} = {Malware Path}\{Malware Filename}.exe

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- {2C5F9FCC-F266-43F6-BFD7-838DAE269E11} = %Desktop%\LockBit_Ransomware.hta

- {2C5F9FCC-F266-43F6-BFD7-838DAE269E11} = %Desktop%\LockBit_Ransomware.hta

- In HKEY_CURRENT_USER\Software\18DD76ECFE12E7

- Private = {Generated session key}

- Private = {Generated session key}

- In HKEY_CURRENT_USER\Software\18DD76ECFE12E7

- Public = {Generated session key}

- Public = {Generated session key}

- In HKEY_CLASSES_ROOT\.lockbit

- (Default) = Lockbit

- (Default) = Lockbit

- In HKEY_CLASSES_ROOT\Lockbit

- (Default) = Lockbit Class

- (Default) = Lockbit Class

- In HKEY_CLASSES_ROOT\Lockbit\DefaultIcon

- (Default) = %System%\{random}.ico

- (Default) = %System%\{random}.ico

- In HKEY_CLASSES_ROOT\Lockbit\shell\Open\Command

- (Default) = %System%\mshta.exe %Desktop%\LockBit_Ransomware.hta

- (Default) = %System%\mshta.exe %Desktop%\LockBit_Ransomware.hta

Step 6

Delete this registry key

Important: Editing the Windows Registry incorrectly can lead to irreversible system malfunction. Please do this step only if you know how or you can ask assistance from your system administrator. Else, check this Microsoft article first before modifying your computer's registry.

- In HKEY_CURRENT_USER\Software\18DD76ECFE12E7

- In HKEY_CLASSES_ROOT\.lockbit

- In HKEY_CLASSES_ROOT\Lockbit

Step 7

Search and delete this file

- %User Temp%\{4 Random Numbers}.tmp.bmp

- %Desktop%\LockBit_Ransomware.hta

- {Encrypted Directory}\Restore-My-Files.txt

Step 8

Restart in normal mode and scan your computer with your Trend Micro product for files detected as Ransom.Win32.LOCKBIT.SMYEBGW. If the detected files have already been cleaned, deleted, or quarantined by your Trend Micro product, no further step is required. You may opt to simply delete the quarantined files. Please check this Knowledge Base page for more information.

Step 9

Reset your Desktop properties

Step 10

Restore encrypted files from backup.

Did this description help? Tell us how we did.