Neue Grenzen entdecken: Trend Micro – Jahresbericht zur Cybersicherheit 2021

Die digitalen Verschiebungen und Transformationen, dank derer Unternehmen ihren Betrieb inmitten der Covid-19-Pandemie aufrechterhalten konnten, führten auch im Jahr 2021 zu bedeutenden Verschiebungen in der Landschaft der Bedrohungen. Inmitten dieser komplexen Veränderungen agierten Cyberkriminelle auf der Suche nach möglichen Kanälen, die sie bei vorhandenen Sicherheitslücken ausnutzen konnten.

Vollständigen Bericht herunterladen

Vollständigen Bericht herunterladen

Böswillige Angreifer erzielten höhere Gewinne mit altbewährten und neuen Methoden. Sie schlossen sich zusammen, um ihre Fähigkeiten und ihr Instrumentarium zu maximieren, und eine Auswertung der Auswirkungen dieser Angriffe zeigte, dass die Vorfälle für die Opfer kostspieliger und schwerwiegender waren. Die Angreifer machten sich auch die pandemiebedingten Entwicklungen zunutze, um die herum sie Köder und Themen für ihre Kampagnen entwickelten. Und die Ausnutzung alter und neuer Schwachstellen stellte die Sicherheitsteams weiterhin vor große Herausforderungen. Hinzu kam die Schwierigkeit, die Gesamtsicherheitslage von Unternehmen trotz Telearbeit intakt zu halten.

Der Jahresbericht zur Cybersicherheit bietet einen Rückblick auf die kritischsten Sicherheitsprobleme, die im Jahr 2021 auftraten und fortbestanden, außerdem Einblicke und Empfehlungen, die Unternehmen helfen sollen, mit der sich ständig verändernden Bedrohungslandschaft zurechtzukommen.

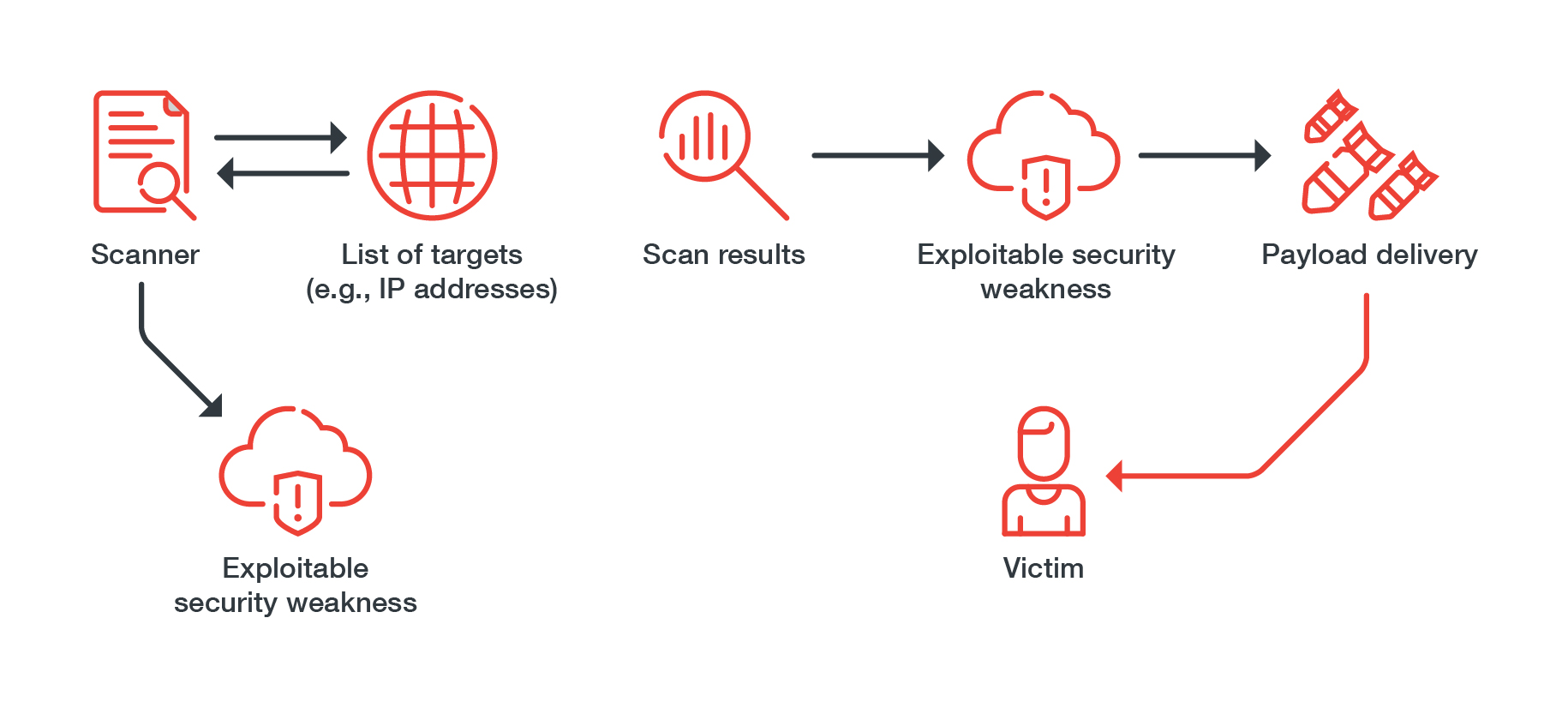

Gruppen von Angreifern schließen sich bei modernen Ransomware-Angriffen zusammen Ransomware-as-a-Service(RaaS)-Gruppen lassen sich bei der Infiltration und Erkundung Zeit, bevor sie Payloads ausführen. Das ist ein deutlicher Unterschied zum willkürlichen Spray-and-Pray-Ansatz der früheren Ransomware-Angreifer. Diese Gruppen von modernen Ransomware-Betrügern sind auch dafür bekannt, dass sie bewusst große Ziele bevorzugen. Im Jahr 2021 war ein deutlicher Rückgang der unspezifischen Angriffe zu verzeichnen, und kritische Bereiche wie Behörden, Bankwesen und Gesundheitswesen waren die Hauptleidtragenden der gezielten Ransomware-Angriffe.

2021

Die Top-3-Branchen im Hinblick auf die Erkennung von Ransomware-Dateien im Jahr 2021

Quelle: Trend Micro™ Smart Protection Network™

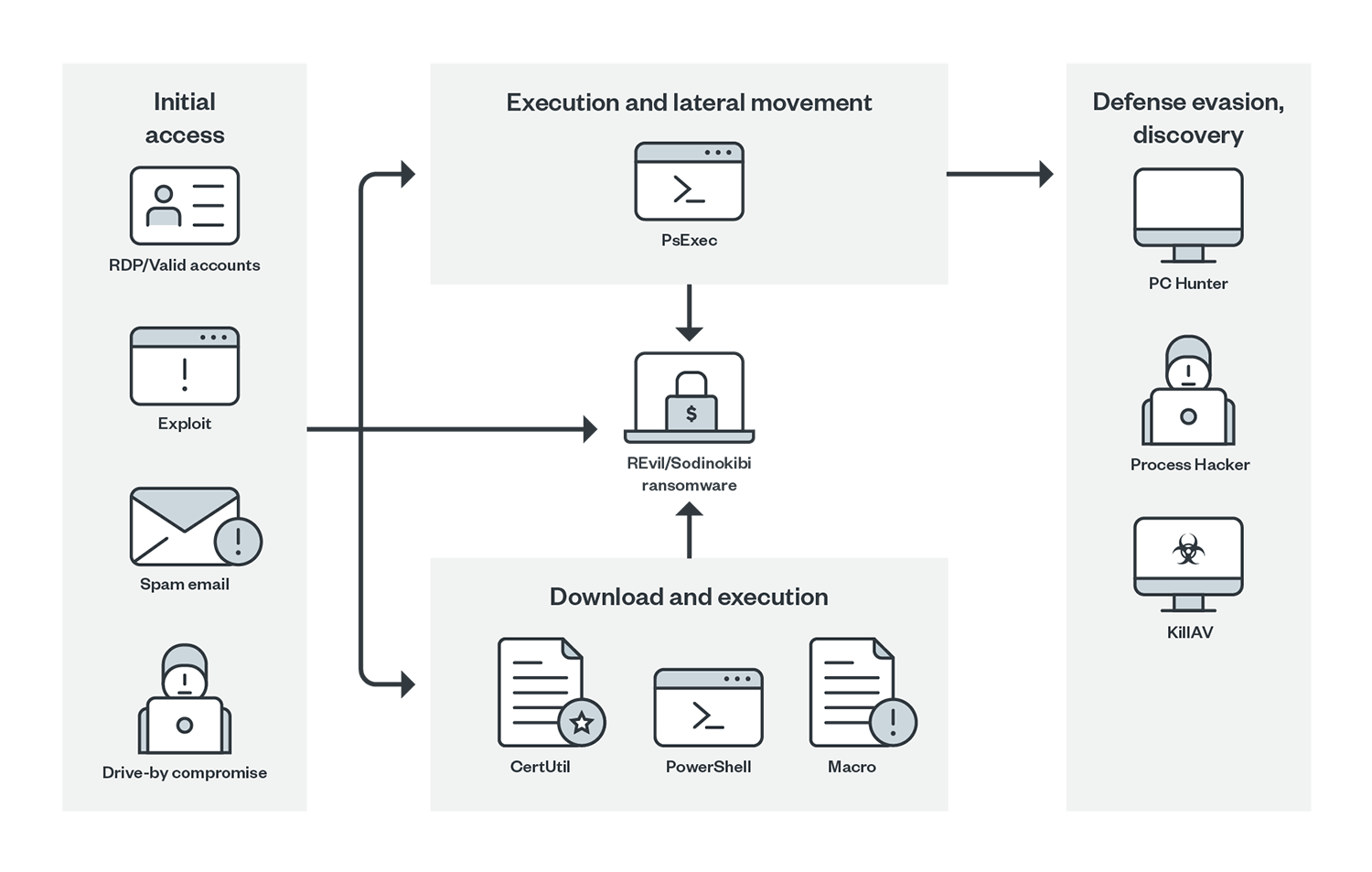

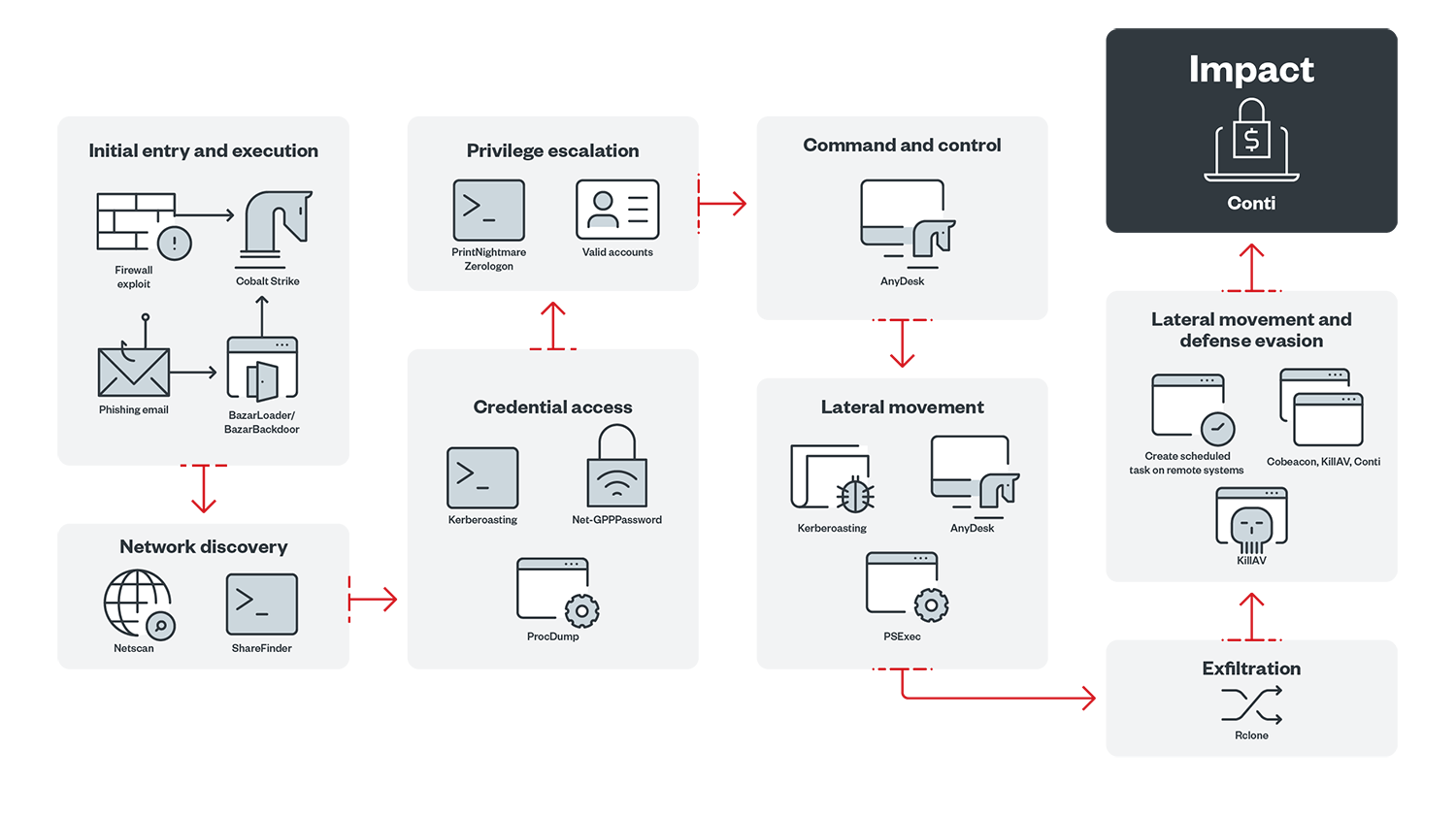

Die doppelte Erpressung trägt ebenfalls zu maximalen Gewinnen für cyberkriminelle Gruppen bei. Ransomware-Akteure verlangen dabei von den Opfern eine Zahlung für die Wiederherstellung des Zugriffs auf verschlüsselte Daten und drohen gleichzeitig mit der Veröffentlichung sensibler Daten für den Fall, dass die Opfer nicht zahlen. Mit dieser Taktik wird nicht nur die Wahrscheinlichkeit einer höheren Auszahlung gesteigert, sondern es werden auch die Partner finanziell unterstützt, die diese Gruppen im Hintergrund rekrutieren. Ihre Partnerprogramme ermöglichen es Mitgliedern mit geringem technischen Verständnis, ihre vorhandenen Fähigkeiten zu verbessern und gleichzeitig einen Prozentsatz des Gewinns für ihre Beteiligung an den Angriffen auf hochrangige Opfer zu erhalten. REvil (auch bekannt unter dem Namen Sodinokibi) und Conti machten im vergangenen Jahr Schlagzeilen als RaaS-Gruppen. Mit ihrer Kombination aus bösartiger Malware, Exploits und Tools suchten sie weltweit Unternehmen in den Bereichen Gesundheitswesen, Versicherungen, Fertigung, Transportwesen sowie Öl- und Gasindustrie heim.

Die Gesamtzahl der Ransomware-Erkennungen ging im Jahr 2021 um 21 % zurück. Dies ist jedoch kein Hinweis darauf, dass Bedrohungsakteure weniger Ransomware-Angriffe gestartet haben. Vielmehr gilt dies als eine Auswirkung frühzeitiger Erkennung und Blockierung von Infektions- und Payload-Übertragungstools, die von modernen Ransomware-Angreifern verwendet werden, wie etwa der Cobalt Strike Beacon CoBeacon, der Trojaner Trickbot und das Informationsdiebstahlprogramm BazarLoader. Durch die Blockierung einer größeren Anzahl dieser Tools, deren Präsenz ein früher Indikator für eine Infektion ist, hat Trend Micro die Betreiber von Ransomware möglicherweise daran gehindert, ihre Angriffe erfolgreich durchzuführen.

Da immer mehr Unternehmen im Zuge der Digitalisierung und zur Gewährleistung der Geschäftskontinuität auf die Cloud umgestiegen sind, haben sich böswillige Angreifer die mit der Sicherung von Cloud-Umgebungen verbundene Komplexität zunutze gemacht. Die Hackergruppe TeamTNT hatte im Jahr 2021 Fehlkonfigurationen der Infrastruktur als bevorzugten Angriffsvektor im Visier. Sie nutzte falsch konfigurierte Server, um die Umgebungsmetadaten von Cloud-Anbietern zu stehlen. Zudem nutzte die Gruppe in einer Kampagne mit Mining von Kryptowährung und Diebstahl von Anmeldeinformationen eine Fehlkonfiguration der rollenbasierten Zugriffskontrolle in Kubernetes aus, um die Kontrolle über mehrere Cluster zu übernehmen. Das führte zur Kompromittierung von fast 50.000 IP-Adressen in China und den USA.

Angriffskette von TeamTNT

Böswillige Angreifer erkannten die zunehmende Abhängigkeit der Mitarbeiter von der Kommunikation per E-Mail und setzten verstärkt auf Phishing-Kampagnen als wirksames Mittel zur Verbreitung von Malware wie Emotet. Zudem machten sich böswillige Angreifer die Fülle an Informationen über die Pandemie und die Entwicklung von Impfstoffen zunutze, indem sie Covid-19 als übergreifendes Thema für Phishing-E-Mails verwendeten. Die Zahl der Phishing-Versuche, die von Trend Micro Cloud App Security, einer API-basierten Lösung zum Schutz von Anwendern und Unternehmen vor Bedrohungen für ihre Cloud-basierten Anwendungen und Dienste, erkannt und blockiert wurden, hat sich im Vergleich zu 2020 fast verdoppelt. Nahezu zwei Drittel davon waren Spam-E-Mails, der Rest Credential-Phishing-Versuche. (Beim Credential-Phishing verwenden Cyberkriminelle gefälschte Anmeldeseiten, um potenzielle Opfer zur Herausgabe ihrer Kontodaten zu verleiten, während Phishing durch Spam-E-Mails eine breitere Kategorie ist, die darauf abzielt, an Benutzerdaten zu gelangen.)

2021

Vergleich der erkannten Spam-Phishing- und Credential-Phishing-Angriffe im Jahr 2021

Quelle: Trend Micro Cloud App Security

Während die Anzahl der Phishing-Versuche zunahm, wurden weniger Versuche über Business Email Compromise (BEC) verzeichnet. Dieser Rückgang ist jedoch nicht einfach auf ein nachlassendes Interesse oder nachlassende Aktivitäten der Cyberkriminellen zurückzuführen. Er könnte vielmehr eine Folge der zunehmenden Raffinesse von BEC-E-Mails bei der Umgehung von Anti-Spam-Regeln sein, mit denen Trend Micro Schritt halten konnte: Trend Micro Cloud App Security entdeckte und blockierte im Jahr 2021 einen größeren Anteil der BEC-Versuche durch Absenderanalyse – d. h. durch den Vergleich der gefälschten E-Mail mit dem Schreibstil des vermeintlichen Absenders – als im Vorjahr.

Ein Vergleich des Anteils der blockierten BEC-Versuche auf der Grundlage der Absenderanalyse (weiß) und der blockierten BEC-Versuche auf der Grundlage der Verhaltens- und Absichtsanalyse (schwarz) in den Jahren 2020 und 2021

Quelle: Trend Micro Cloud App Security

Die Trend Micro Zero Day Initiative™ (ZDI) hat im Jahr 2021 Hinweise auf 1.604 Sicherheitslücken veröffentlicht, 10 % mehr als im Vorjahr. Davon wurden über tausend als besonders schwerwiegend und mehr als 50 als kritisch eingestuft.

| Schweregrad | 2020 | 2021 |

| Kritisch | 173 | 54 |

| Hoch | 983 | 1.138 |

| Mittel | 187 | 148 |

| Niedrig | 110 | 264 |

| Insgesamt | 1.453 | 1.604 |

Ein Vergleich des Anteils der CVSS-Bewertungen (Common Vulnerability Scoring System) unter den Schwachstellen, die im Rahmen des Trend Micro ZDI-Programms 2020 und 2021 gemeldet wurden

Quelle: Trend Micro™ Zero Day Initiative™

Trotz der Verfügbarkeit von Patches für diese Schwachstellen wurden viele, die zu Recht als alt bezeichnet werden können, weiterhin nicht geschlossen. Im cyberkriminellen Untergrund war die Nachfrage nach Exploits für alte Schwachstellen ungebrochen, darunter auch solche, die bereits aus dem Jahr 2005 stammten. Die Studie aus dem Jahr 2021 ergab, dass fast ein Viertel der unter der Hand verkauften Exploits Sicherheitslücken betraf, die mindestens drei Jahre alt waren.

Ungepatchte Sicherheitslücken führten im Jahr 2021 zu einigen bemerkenswerten Vorfällen. Eine dieser Schwachstellen war Log4Shell (CVE-2021-44228), eine hochgradig gefährliche Schwachstelle in Apache Log4j, einem Java-basierten Protokollierungstool. Sie könnte es Angreifern ermöglichen, manipulierte Protokollnachrichten zu senden, die beliebigen Code ausführen. Log4Shell wurde erstmals im November privat an Apache gemeldet und erregte die Aufmerksamkeit der Sicherheits- und Technologiebranche aufgrund des Umfangs der erforderlichen Abhilfemaßnahmen. Obwohl die Open-Source-Community von Apache im Dezember einen Patch für diese Schwachstelle veröffentlicht hatte, wurde sie weiterhin für verschiedene illegale Aktivitäten ausgenutzt, darunter Datendiebstahl, Kryptowährungs-Mining und Ransomware-Angriffe.

Schwachstellen in Microsoft Exchange Server sorgten im Jahr 2021 ebenfalls für Aufsehen. Obwohl Patches für sie veröffentlicht worden waren, wurden ProxyLogon (CVE-2021-26855) und ProxyShell (CVE-2021-34473 und CVE-2021-34523) immer noch für bösartige Aktivitäten missbraucht. Insbesondere wurden sie von den Betreibern des Squirrelwaffle-Loaders verwendet, um sich Zugang zu den E-Mail-Konten ihrer Opfer zu verschaffen und diese zu kapern.

Gesamtzahl der blockierten Angriffe 2021

94.289.585.240

Blockierte E-Mail-Bedrohungen

Blockierte schädliche URLs

Blockierte schädliche Dateien

Email-Reputation-Abfragen

URL-Reputation-Abfragen

File-Reputation-Abfragen

Blockierte Bedrohungen in mobilen Apps

Blockierte IoT-Angriffe

Blockierte Smart-Home-Network-Bedrohungen

Vergleich der Anzahl blockierter Bedrohungen durch E-Mails, URLs und Dateien sowie von Reputationsabfragen zu E-Mails, Dateien und URLs und blockierten Bedrohungen in mobilen Apps, durch IoT sowie Smart Home Network-Bedrohungen 2020 und 2021

Quelle: Trend Micro Smart Protection Network, einschließlich Mobile App Reputation-Dienst, IoT-Reputation-Dienst und Smart Home Network

Laden Sie den vollständigen Bericht herunter, um mehr über die Cybersicherheitslandschaft 2021 und Empfehlungen für eine Entwicklung einer effektiven Strategie gegen aktuelle und neue Bedrohungen zu erhalten.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

- They Don’t Build the Gun, They Sell the Bullets: An Update on the State of Criminal AI

- How Unmanaged AI Adoption Puts Your Enterprise at Risk

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

- The Next Phase of Cybercrime: Agentic AI and the Shift to Autonomous Criminal Operations

- Reimagining Fraud Operations: The Rise of AI-Powered Scam Assembly Lines

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One