Kalibrierte Expansion: Jährlicher Cybersicherheitsbericht 2023

Kalibrierte Expansion

Jährlicher Cybersicherheitsbericht 2023

Die kontinuierliche Überwachung und Untersuchung der Bedrohungslandschaft förderte 2023 bestimmte Muster zutage. Sie deuten darauf hin, dass Cyberkriminelle lernen, Qualität vor Quantität zu setzen und wachsende Angriffsflächen auszunutzen. Daten von Kunden zeigen einen Anstieg bei Endpunkterkennungen, aus dem hervorgeht, dass sich Angreifer bei ihren Operationen weniger auf groß angelegte Attacken ausrichten. Stattdessen konzentrieren sie sich auf einen engeren Bereich von Zielen, vorwiegend auf besonders lohnende Opfer, um mit minimalem Aufwand maximale Erfolge zu erzielen. Die Angreifer greifen weiterhin auf bewährte Techniken zurück und finden immer mehr Möglichkeiten, legitime Prozesse zur Tarnung zu missbrauchen. Dabei delegieren und rationalisieren sie auch Abläufe und nehmen schnelle Ersatzmaßnahmen für Abschaltungen vor. All dies führt zu konstanten, mutigeren und wirksameren Plänen. SOCs und Unternehmen müssen ihre Prozesse und Protokolle verfeinern, damit ihre Abwehrmaßnahmen dieser Hartnäckigkeit etwas entgegenzusetzen haben.

Der Jahresbericht zur Cybersicherheit präsentiert die bedeutendsten Fälle des Jahres 2023. Außerdem enthält er wichtige verwertbare Daten aus der Telemetrie und Erkenntnisse von Bedrohungsfachleuten. Wichtige Themen sind dabei Ransomware, Cloud- und Unternehmensrisiken, die allgemeine Risikolandschaft und Advanced Persistent Threats (APT).

* * *

KAMPAGNEN

Cybercrime-Organisationen erweitern ihren Wirkungsbereich und verbessern ihre Effizienz

Advanced Persistent Threats setzen auf eine Doppelstrategie. Manche Banden greifen dabei auf bewährte Techniken zurück, andere erweitern ihre Taktiken und probieren neue aus.

APT34 kompensiert weiterhin einfache Routinen, indem es schnell neue Malware und Tools erstellt, die es ermöglichen, aufeinanderfolgende Zyklen durchzuführen. Pawn Storm startete eine Credential-Phishing-Kampagne gegen verschiedene Regierungen in Europa, die mit einigen der Net-NTLMv2-Hash-Relay-Kampagnen in Zusammenhang stehen kann. Void Rabisu macht seine zentrale Malware-Hintertür ROMCOM effizienter und gefährlicher: Sie wurde überholt und mit zusätzlichen Komponenten versehen, die spezifisch auf die Ziele von Void Rabisu ausgerichtet sind. Währenddessen dringen die Kriminellen in Zielgebiete vor, die normalerweise mit APT-Gruppen in Verbindung stehen, die als staatlich gefördert gelten.

Earth Lusca hat sein Linux-Arsenal um die Hintertür SprySOCKS erweitert. Earth Eastries nutzt routinemäßig Zingdoor. Das soll sicherstellen, dass die Hintertür nicht einfach entpackt werden kann, während PowerShell-Downgrade-Angriffe und neuartige DLL-Sideloading-Kombinationen zum Einsatz kommen, um der Entdeckung zu entgehen.

Die Effizienz, mit der sich cyberkriminelle Gruppen weiterentwickeln und anpassen, lässt darauf schließen, dass sie eine Branche aufbauen, die in Größe, Umsatz und Betrieb traditionellen Organisationen ähnelt. Die Studie vom Anfang des Jahres beschreibt detailliert, wie Cyberkriminelle unter Rahmenbedingungen arbeiten, die in normalen Unternehmen zu finden sind.

RANSOMWARE

Ransomware-Banden verbessern ihre Abläufe durch effiziente Taktiken, dreistere Pläne und hohe Flexibilität

RANSOMWARE-Gruppen arbeiten intelligenter statt härter: 2023 war zu beobachten, dass mehrere Familien die Remote- und intermittierende Verschlüsselung maximieren und nicht überwachte Virtual Machines missbrauchen, um Endpoint Detection and Response (EDR) zu umgehen.

Remote-Verschlüsselung

Beobachtet bei

• Akira

• BlackCat

• BlackMatter

• LockBit

• Royal

Intermittierende Verschlüsselung

Beobachtet bei

• NoEscape

• Ransomware Play

• BlackBasta

• Agenda

• BlackCat

VM-Missbrauch zur Umgehung von EDR

Beobachtet bei

• Akira

• BlackCat

Banden starten immer dreistere Angriffe. Die produktivsten Gruppen gehörten 2023 zu den aktivsten: Clop profitierte von großen Schwachstellen, BlackCat startete eine neue Variante und machte dabei seine Erpressung öffentlich. Dafür nutzte BlackCat die viertägige Offenlegungspflicht der Security and Exchange Commission, um ein Opfer zur schnelleren Kommunikation zu bewegen. Zu beobachten sind außerdem schnelle Strategiewechsel: Nach der Abschaltung von Qakbot wandte sich BlackBasta an das Partnerunternehmen Water Curupira Pikabot , um eine Spam-Kampagne zu starten.

Unterdessen ist der Hauptakteur Cerber wieder aufgetaucht. Er nutzte die Schwachstelle von Atlassian Confluence aus, um seine Nutzlast zu verteilen. Die bereits bekannten Datendiebe RedLine und Vidar setzen jetzt auch Ransomware-Nutzlasten ein. Das deutet darauf hin, dass die dahinter stehenden Akteure ihre Techniken multifunktional machen. Der große Akteur LockBit startete auch 2023 weiter hochkarätige Angriffe. Aber die Bande tut sich schwer damit, ihren früheren Erfolg zu halten, nachdem sie mit logistischen, technischen und Reputationsproblemen konfrontiert war. Zu Beginn des neuen Jahres brachte sie eine neue Version heraus, um weiterhin relevant zu bleiben.

NEUE BEDROHUNGEN

KI ebnet Amateur-Cyberkriminellen den Weg und schafft neue Spielfelder für erfahrene Akteure

Die unmittelbare Gefahr neuer Bedrohungen liegt in Innovationen, die alltägliche Unternehmenstransaktionen und -prozesse ermöglichen: Anwendungsprogrammierschnittstellen (API) stehen vor mehreren Sicherheitsproblemen, die von böswilligen Akteuren ausgenutzt werden können. Berkeley Packet Filtering von BPF-fähiger Malware zeichnete sich am Horizont ab, aber dank genauerer Erkenntnisse über ungeschützte Containerregister ließen sich erhebliche Sicherheitslücken aufdecken. Die allgemeine Sicherheit von Anbietern steht besonders im Fokus, da verteilte Energieerzeugung (Distributed Energy Generation, DEG) und Message Queuing Telemetry Transport (MQTT) immer wichtiger werden.

Große Sprachmodelle weisen immer noch erhebliche Einschränkungen bei der vollständigen Automatisierung der Malware-Erstellung auf. Aber die Akteure lernen schnell, was größere Anpassungsfähigkeit und Effizienzsteigerungen für die Zukunft erwarten lässt. Der Einsatz von KI erfordert weiterhin einen erheblichen Zeitaufwand für das Prompt-Engineering, die Fehlerbehandlung, die Feinabstimmung von Modellen und die Aufsicht durch Menschen, wenn es darum geht, brauchbare Ergebnisse zu erzielen. Dennoch erleichtert KI Cyberkriminellen in gefährlicher Weise das Handwerk, da bisherige Barrieren wie Sprache und Programmierkenntnisse praktisch überwunden sind.

Im Jahr 2023 erwies sich die KI als vielversprechend im Social Engineering: Die Automatisierung war äußerst nützlich bei der Durchsuchung von Datensätzen nach verwertbaren Informationen. Generative KI machte das Phishing mit fehlerfreien und überzeugenden Nachrichten, Audio- und Video-Deepfakes praktisch mühelos.

42 %

der befragten Großunternehmen nutzen KI aktiv bei ihrer Tätigkeit*

40 %

der Befragten geben an, dass ihre Organisationen die Investitionen in KI erhöhen werden**

1 von 5

Organisationen melden fehlende Kompetenzen bei der Nutzung von KI- oder Automatisierungstools*

* IBM Global AI Adoption Index 2023

** Der Stand der KI im Jahr 2023: McKinsey Global Surveys

RISIKOLANDSCHAFT

Cyberkriminelle maximieren die Vernetzung nach der Pandemie und missbrauchen legitime Tools

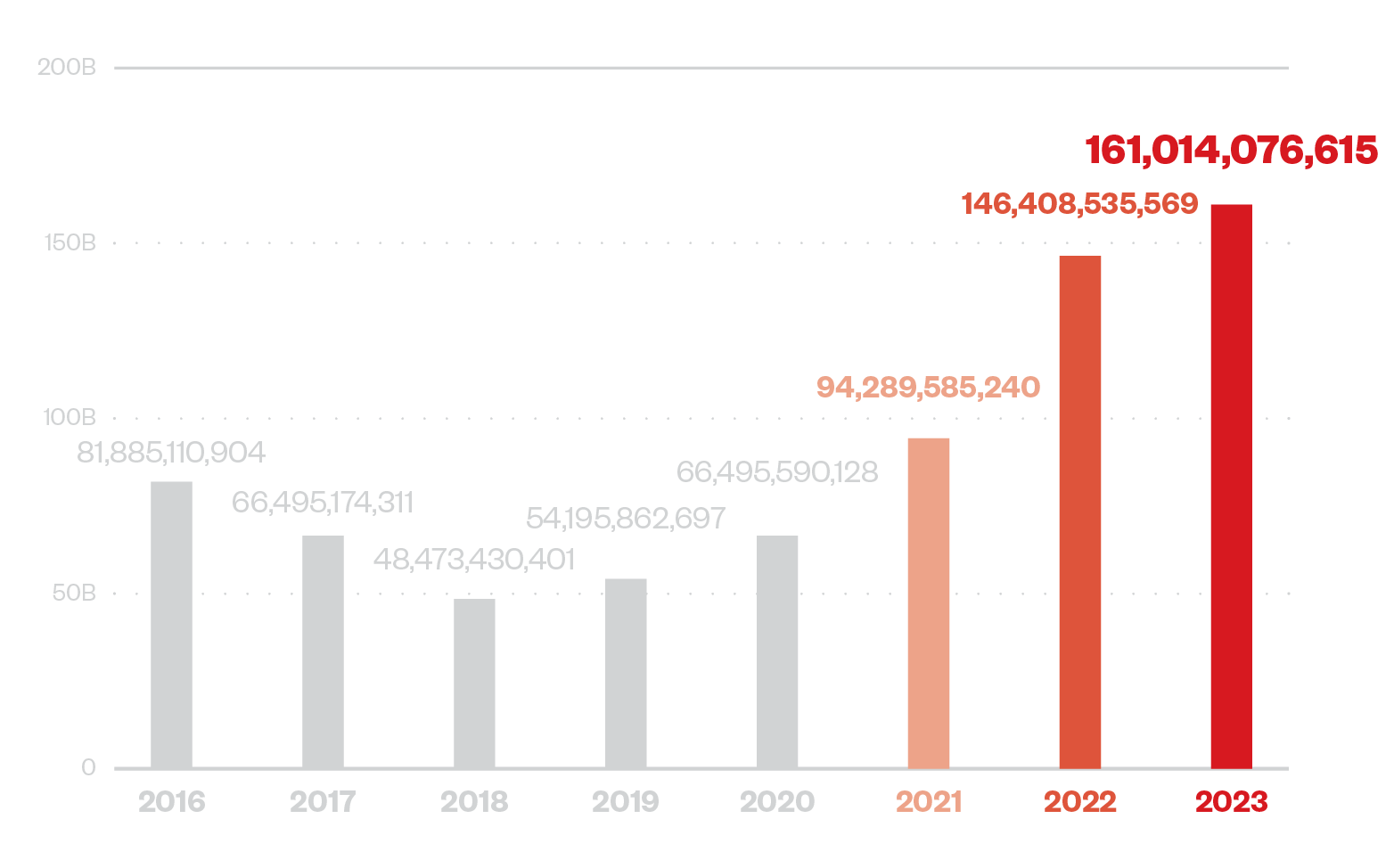

2023 setzte sich der dramatische Anstieg der Gesamtzahlen im Smart Protection Network (SPN) bei der Blockierung von Bedrohungen fort. Der Aufwärtstrend, der mit der Pandemie begann, erreichte einen neuen Höhepunkt. Ein genauerer Blick auf den Abwärtstrend bei Früherkennungsfiltern (Email Reputation Service, Web Reputation Service) lässt vermuten, dass Cyberkriminelle umfassendere Ziele zurückstellen und sich stärker auf bessere Infiltrationsaktionen konzentrieren. Dies zeigt sich am kontinuierlichen Anstieg der Endpunkterfassungen (File Reputation Service).

ERS

2022 79,9 Mrd. ↑

2023 73,9 Mrd. ↓

WRS

2022 2,5 Mrd. ↓

2023 2,4 Mrd. ↓

FRS

2022 60,9 Mrd. ↑

2023 82,1 Mrd. ↑

Sicherheitslücken sind nach wie vor ein großes Problem für SOCs. Die Schlagzeilen von 2023 drehen sich um den Missbrauch legitimer Filesharing-Services. Vertrauenswürdige Verfahren zur Überprüfung von Anmeldedaten wie die Multi-Faktor-Authentifizierung können umgangen werden, etwa im Fall von EvilProxy-Angriffen. Auch bekannte Messaging-Plattformen wie Skype und Teams werden von Cyberkriminellen wie DarkGate genutzt, um den Opfern VBA-Loader-Skripte zu übermitteln.

In der Zwischenzeit missbrauchen Bedrohungsakteure legitime Prozesse, wie im Fall des Missbrauchs von aspnet_compiler.exe durch AsyncRAT. Auch die Infostealer RedLine und Vidar sowie ein Angriff, der die Rückkehr von Genesis Market andeutet, missbrauchen EV Code-Signierung zur Umgehung der Verteidigung. Persönliche und verwertbare Daten wie Krypto-Wallets, Browser- und E-Mail-Anmeldeinformationen sind weiterhin das Hauptziel von Cyberkriminellen. Datenshops im Darknet bleiben weiter relevant, wobei RedLine und Vidar die beliebtesten sind. Einzelpersonen und Organisationen sollten den Einsatz von Tools maximieren, die dabei helfen, ihre Daten und Identität zu schützen. Es gehört zum Leben nach der Pandemie, dass die meisten Transaktionen online erfolgen.

DIE BEDROHUNGSLANDSCHAFT IN KÜRZE

161014076615

GESAMTZAHL DER IM JAHR 2023 BLOCKIERTEN BEDROHUNGEN

73,8 Mrd.

BLOCKIERTE E-MAIL-BEDROHUNGEN

2,3 Mrd.

BLOCKIERTE SCHÄDLICHE URLs

82,1 Mrd.

BLOCKIERTE SCHÄDLICHE DATEIEN

87,5 Mrd.

EMAIL-REPUTATION-ABFRAGEN

4,1 Bio.

URL-REPUTATION-ABFRAGEN

2,3 Bio.

FILE-REPUTATION-ABFRAGEN

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

- How Unmanaged AI Adoption Puts Your Enterprise at Risk

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

- The Next Phase of Cybercrime: Agentic AI and the Shift to Autonomous Criminal Operations

- Reimagining Fraud Operations: The Rise of AI-Powered Scam Assembly Lines

- The Devil Reviews Xanthorox: A Criminal-Focused Analysis of the Latest Malicious LLM Offering

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One