Jährliche Vorhersagen

Wichtiger Faktor Skalierbarkeit: Sicherheitsprognosen von Trend Micro für das Jahr 2024

Herunterladen – Wichtiger Faktor Skalierbarkeit: Sicherheitsprognosen von Trend Micro für das Jahr 2024

Das Jahr 2024 dürfte neue Herausforderungen für die Cybersicherheit bereithalten. Im Zuge der fortschreitenden Digitalisierung von Wirtschaft und Politik werden Unternehmen zunehmend künstliche Intelligenz und Machine Learning (KI/ML), Cloud- und Web3-Technologien nutzen. Diese Neuerungen bieten großes Potenzial für Unternehmen, aber auch Chancen für Cyberkriminelle. Sie versprechen lukrative Gewinne, effizientere Abläufe in größeren Einflussbereichen und präzisere Angriffe.

Führungskräfte von Unternehmen stehen im Bestreben, den dynamischen Anforderungen ihrer Organisation gerecht zu werden, vor einer einzigartigen Herausforderung: Sie müssen Voraussicht und betriebliche Robustheit in ein Gleichgewicht bringen und dieses durch technologische Investitionen stützen. Dieser Bericht dreht sich um die Kernpunkte der Bedrohungslandschaft für das nächste Jahr. Erkenntnisse und empfohlene Abhilfemaßnahmen des Fachteams für Cybersicherheit von Trend Micro sollen Entscheiderinnen und Entscheidern dabei helfen, fundierte Lösungen für das kommende Jahr zu finden.

Die Einführung der Cloud wird für die geschäftliche Transformation immer wichtiger. Für Unternehmen ist es wichtig, es nicht bei routinemäßigen Malware- und Schwachstellenscans zu belassen. 2024 werden Cloud-Umgebungen zur Spielwiese für maßgeschneiderte Würmer, die speziell für die Ausnutzung von Cloud-Technologien entwickelt wurden. Fehlkonfigurationen dienen Angreifern dabei als einfache Einstiegspunkte.

Durch einen einzigen erfolgreichen Exploit, vor allem durch falsch konfigurierte APIs wie Kubernetes, Docker und WeaveScope, können sich Angriffe mit Wurmfunktionen schnell in Cloud-Umgebungen ausbreiten. Vereinfacht gesagt, setzen diese Wurmangriffe die Interkonnektivität gegen Cloud-Umgebungen ein – den eigentlichen Vorteil, für den die Cloud geschaffen wurde.

Data Poisoning, also die Manipulation von Datenbeständen, macht Machine-Learning-Modelle (ML) zu einer attraktiven und weitreichenden Angriffsfläche. Bedrohungsakteure versprechen sich hohe Gewinne bei sehr geringen Risiken. Ein kompromittiertes ML-Modell kann dazu führen, dass vertrauliche Daten für die Extraktion preisgegeben und bösartige Anweisungen geschrieben werden. Außerdem werden möglicherweise verfälschte Inhalte bereitgestellt, die zur Unzufriedenheit der Anwender oder zu möglichen rechtlichen Konsequenzen führen können.

Die Validierung und Authentifizierung von Trainingsdatensätzen wird immer wichtiger, vor allem solange ML für viele Unternehmen eine teure Integration darstellt. Unternehmen, die ihre Algorithmen aus Kostengründen auslagern, sind ebenfalls anfälliger, da sie sich auf Daten aus externen Data Lakes und föderierten Lernsystemen verlassen. Das bedeutet, dass sie vollständig von Datensätzen abhängig sind, die in Cloud-Speicherdiensten gespeichert sind und von Systemen außerhalb ihres eigenen gesichert werden.

Da technologische Innovationen die Geschäftsabläufe immer weiter vereinfachen, vergrößert sich auch die Angriffsfläche für Bedrohungsakteure. Die steigende Zahl von Angriffen auf Software-Supply-Chains wird die Notwendigkeit für Unternehmen untermauern, Tools für die Anwendungssicherheit zu implementieren, um Transparenz über ihre Systeme für kontinuierliche Integration und kontinuierliche Bereitstellung (CI/CD) zu erlangen.

Cyberkriminelle können Anbieter mit schwachen Abwehrmechanismen ausnutzen, um sich Zugang zu weit verbreiteter Software zu verschaffen und in die Lieferkette von Anbietern einzudringen. Den größten Schaden werden sie jedoch den Endverbrauchern zufügen. Im Jahr 2024 müssen sich Anbieter darauf einstellen, dass aggressive Bedrohungsakteure an der Quelle angreifen – am Code, auf dem IT-Infrastrukturen aufsetzen. Dafür nutzen sie Attacken, die sich immer wieder auf Komponenten von Drittanbietern wie Librarys, Pipelines und Container konzentrieren.

- Credential Harvesting

- Ressourcen-Übernahme

- Krypto-Mining

- Distributed-Denial-of-Service-Angriffe (DDoS)

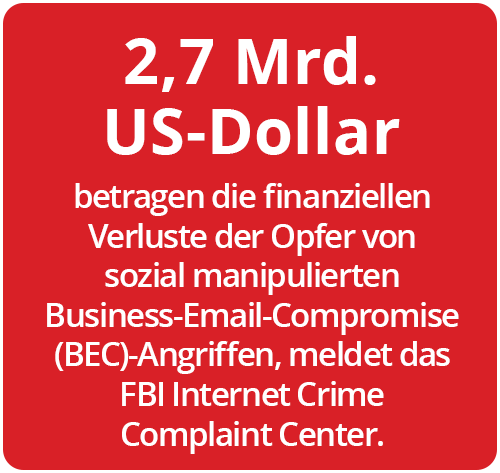

Spear Phishing, Harpoon Whaling und Virtual Kidnapping sind nur die Spitze des Eisbergs, wenn es um die potenzielle Rolle von KI bei Cyberkriminalität geht. Es ist zu erwarten, dass das Klonen von Stimmen im Jahr 2024 im Mittelpunkt gezielter Betrügereien stehen wird. Bereits jetzt ist es ein wirkungsvolles Instrument für Identitätsdiebstahl und Social Engineering.

Obwohl das bösartige Large Language Model (LLM) WormGPT im August 2023 abgeschaltet wurde, werden wahrscheinlich weitere Varianten davon das Dark Web bevölkern. In der Zwischenzeit werden Bedrohungsakteure auch andere Wege finden, KI für Cyberkriminalität zu nutzen. Die Gesetzgebung zur Regulierung des Einsatzes von generativer KI steht noch aus. Es ist jedoch von größter Bedeutung, dass die Verantwortlichen Zero-Trust-Richtlinien einführen, wachsam bleiben und ein entsprechendes Bewusstsein für die jeweiligen Unternehmen schaffen. Nur so können sie vermeiden, Opfer von KI-gestützten Betrügereien zu werden.

Private Blockchains können im Jahr 2024 ins Visier von Bedrohungsakteuren geraten, da immer mehr Unternehmen aus Kostengründen auf sie zurückgreifen. Private Blockchains werden im Allgemeinen weniger Stresstests unterzogen und weisen im Vergleich zu ihren robusten öffentlichen Pendants, die ständigen Angriffen ausgesetzt sind, nicht das gleiche Maß an Widerstandsfähigkeit auf. Deshalb werden Cyberkriminelle wahrscheinlich versuchen, sich administrative Rechte für erstere zu verschaffen.

Es ist davon auszugehen, dass durch die zunehmende Konzentration von Kriminellen auf Web3-Technologien im Jahr 2024 auch erste kriminelle Gruppen auftreten werden, die vollständig auf dezentrale autonome Organisationen (DAOs) setzen und sich auf selbstausführende Smart Contracts auf Blockchain-Netzwerken konzentrieren werden. Eine erste Vorstufe dieser Bedrohungsgruppen ist bereits bei Akteuren zu beobachten, die Smart Contracts als Waffe einsetzen, um auf Kryptowährung bezogene Verbrechen gegen dezentrale Finanzplattformen noch komplexer zu gestalten.

Unternehmen, die in der Hoffnung auf Produktivitätssteigerungen mutig auf ML-Modelle, generative KI-Tools, Blockchain-Netzwerke und Cloud setzen, sollten unbedingt auf der Hut sein. Sie sollten offene Fakten berücksichtigen und auf unerwartete Schwachstellen achten, die diese Innovationen mit sich bringen werden. Die Verantwortlichen müssen den hochdynamischen Cyberbedrohungen die Stirn bieten können, die vermutlich im kommenden Jahr lauern. Es heißt, wachsam zu bleiben und an jedem Punkt im gesamten Lebenszyklus von Bedrohungen Widerstandsfähigkeit zu beweisen – zusätzlich zu der Anforderung, eine mehrdimensionale Sicherheitsstrategie durchzusetzen, die auf vertrauenswürdigen, vorausschauenden Bedrohungsdaten basiert.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

- They Don’t Build the Gun, They Sell the Bullets: An Update on the State of Criminal AI

- How Unmanaged AI Adoption Puts Your Enterprise at Risk

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

- The Next Phase of Cybercrime: Agentic AI and the Shift to Autonomous Criminal Operations

- Reimagining Fraud Operations: The Rise of AI-Powered Scam Assembly Lines

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One