Was ist Zero-Trust-Architektur?

Im ZT-Architekturkonzept gilt jede Verbindung, jeder Anwender und jedes Asset als nicht vertrauenswürdig, bis die Verifizierung erfolgt ist. Das herkömmliche Perimetersicherheitsparadigma stuft Verbindungen dagegen als vertrauenswürdig ein, sobald die Authentifizierung vorgenommen wurde, und gewährt den Zugriff auf das gesamte Netzwerk, sodass Unternehmensassets potenziell für Cyberkriminelle offenstehen. ZT-Projekte sind transformativ und zeitintensiv; sie bauen auf der vorhandenen Architektur auf und gestalten sie um.

Zero-Trust-Architektur

Die ZT-Architektur ist ein sich entwickelndes Konzept, für das es bislang noch keine Zertifizierungen oder praktische Standards gibt. Viele Unternehmen verlassen sich auf Zertifizierungen wie die ISO-Compliance (International Organization for Standardization), und das Fehlen von klar definierten Parametern bei ZT sorgt für einige Verwirrung.

Obendrein preisen einige Anbieter ein Produkt oder einen Dienst als ZT-Komplettlösung an. Sie ignorieren die Grundannahme, dass ZT ein Konzept ist, das bestehende und neue Produkte und Dienste nutzt, jedoch bestimmten Produkten oder Dienstleistungen nicht innewohnt. Und es wird noch schlimmer: Viele erweitern dieses „Zero-Trust-Washing“ auf ältere und veraltete Produkte, die die wesentlichen Eigenschaften gar nicht mit sich bringen.

Zero-Trust-Frameworks

Verschiedene ZT-Frameworks und -Vorgehensweisen stehen zur Auswahl. ZT ist ein Konzept, doch die Grundlagen eines ZT-Frameworks wurden vom National Institute of Standards and Technology (NIST) und von Analysten wie Gartner, Forrester, IDC und ESG definiert.

- In seiner Special Publication über die Zero-Trust-Architektur erläutert das NIST, wie die US-amerikanische Regierung ZT-Strategien nutzt. Das fünfzigseitige Dokument definiert die Grundlagen einer idealen ZT-Implementierung und bietet Szenarien und Anwendungsfälle aus der Bundesregierung. Gartner, Forrester, IDC, ESG und andere Analysten sind hinsichtlich des Begriffs „Zero Trust“ und zahlreicher Definitionen, Vorgehensweisen und Frameworks der gleichen Meinung wie das NIST. Allerdings greifen diese Häuser auf unterschiedliche Terminologie für dieselben Konzepte zurück.

- Gartner beschreibt beispielsweise mit dem Begriff „Secure Access Service Edge“ (SASE) die Kombination aus Cloud Access Security Broker (CASB), sicherem Web-Gateway (SWG) und erweitertem virtuellen privaten Netzwerk (VPN). Forrester bezeichnet diese als „Zero Trust Edge“ (ZTE).

Die Analystenhäuser legen mittlerweile erste Roadmaps zusammen mit wertvollen Leitfäden vor, und Organisationen finden in diesen Quellen hervorragende Informationen für den Start ihrer ZT-Reise.

Zero-Trust-Grundsätze

ZT beruht auf einer Reihe von Grundsätzen, die jede Organisation nach ihren speziellen Geschäfts- und Sicherheitsanforderungen implementiert.

- Betrachten Sie alle Daten und Dienste als Ressourcen; viele verschiedene Geräte- und Diensteklassen bilden die modernen Netzwerke. Dienste wie SaaS, Cloud-Dienste und persönliche Geräte, die auf Unternehmensressourcen zugreifen, sind Kandidaten für die Aufnahme unter den ZT-Schirm.

- Vertrauen Sie keinem Netzwerkstandort und keiner Identität. Die herkömmliche, auf die Perimeter beschränkte Sicherheit öffnet Anwendern einen einzigen Zugang, über den sie Zugriff auf Unternehmensressourcen erhalten. Sobald ein Anwender authentifiziert ist, erhält er breiten Zugriff auf Assets im Besitz des Unternehmens. Diese Methode öffnet auch böswilligen Anwendern Tür und Tor. Wenn sie Zugriff erhalten, können sie sich lateral durch das Netzwerk bewegen und dabei Malware und Ransomware installieren.

- Erteilen Sie den Zugriff auf eine Ressource nur für eine einzige Sitzung. Stellen Sie erst Vertrauen her, bevor Sie den Zugriff erteilen, und gewähren Sie minimale Berechtigungen, die zur Erledigung der Aufgabe ausreichen.

- Bestimmen Sie den Zugriff anhand einer dynamischen Richtlinie. Diese umfasst eine Reihe von Zugriffsregeln, die einem Subjekt, einem Asset oder einer Anwendung zugewiesen sind. Formulieren Sie die Richtlinie anhand der Anforderungen Ihres Geschäfts und anhand des Risikos, das Sie zu akzeptieren bereit sind. Eine dynamische Richtlinie kann kontinuierlich überwachte Risikostufen von Anwendern, Geräten und Verhaltensattributen umfassen, beispielsweise beobachtete Nutzungsmuster. Sie kann auch Umgebungsattribute wie Netzwerkstandort, Zeit und aktive Angriffe beinhalten.

- Gehen Sie davon aus, dass kein Asset von sich aus vertrauenswürdig ist. Evaluieren Sie den Sicherheitsstatus des Assets während einer Ressourcenanfrage mithilfe eines Systems zur kontinuierlichen Überwachung. Berücksichtigen Sie auch persönliche Geräte und legen Sie die Zugriffsebene für diese Geräte fest. Dies ist nicht so drastisch, wie es scheint, da selbst bewährte, sichere Server schnell durch Offenlegung von Schwachstellen oder durch Veränderungen in einer kleinen Komponente, z. B. die Ergänzung einer Open-Source-Library, missbraucht werden können.

- Überprüfen Sie die Vertrauensstellung kontinuierlich; sie ist kein unverrückbarer Zustand. Wenn das Anwender- oder Geräterisiko steigt, ergreifen Sie sofort Gegenmaßnahmen, beenden Sie Verbindungen oder setzen Sie Konten zurück.

- Setzen Sie die Authentifizierung und Autorisierung streng um. Nutzen Sie dynamische Grundsätze, um laufende Scans durchzuführen, Bedrohungen zu bewerten, Anpassungen vorzunehmen und die Vertrauensstellung während der Kommunikation neu zu evaluieren. Bauen Sie ein System für die Identitäts-, Anmeldedaten- und Zugriffsverwaltung (ICAM) mit mehrstufiger Authentifizierung (MFA) für maßgebliche Ressourcen auf. Führen Sie die Neuevaluierung der Richtlinie beispielsweise nach Zeit, nach unerwarteter Aktivität oder nach der Anfrage nach einer neuen Ressource durch.

- Erfassen Sie so viele Informationen wie möglich – Informationen zum Asset-Sicherheitsstatus, zum Netzwerkdatenverkehr und zu Zugriffsanfragen sind äußerst wertvoll. Verschaffen Sie sich damit einen Einblick, um die Sicherheitsrichtlinien und die Umsetzung zu optimieren.

Zero-Trust-Modellkomponenten

Eine ZT-Bereitstellung besteht aus verschiedenen Komponenten. Einige können interne Dienste sein, andere hingegen Cloud-basiert. Beachten Sie, dass jede ZT-Architektur, die Sie implementieren, über längere Zeit hinweg eingeführt wird. In diesem Zeitraum ist es entscheidend, die Beteiligten zu allen anstehenden Veränderungen zu informieren und zu verdeutlichen, dass ZT ein kontinuierlicher Vorgang ohne klar definierten Anfangs- und Endpunkt ist. Denken Sie daran: Falls Ihre IT- und Geschäftsanforderungen sich verändern, können Sie den Einfluss Ihres ZT-Konzepts maximieren, wenn Sie Ihre Architektur fortlaufend neu bewerten.

Experten unterstreichen, dass es keine universelle, allgemeingültige ZT-Infrastruktur gibt. Jedes Unternehmen, und damit auch jede ZT-Bereitstellung, ist anders. Darüber hinaus wird die IT-Infrastruktur in der Regel über einen längeren Zeitraum mit einer Reihe von kleineren Projekten zur Modernisierung der Infrastruktur implementiert. Das ideale ZT-Modell gibt es nur selten (oder überhaupt nicht).

Das ZT-Modell zeichnet sich unter anderem durch seinen dynamischen Charakter aus; das heutige ideale ZT-Modell könnte also schon morgen nicht mehr ideal sein.

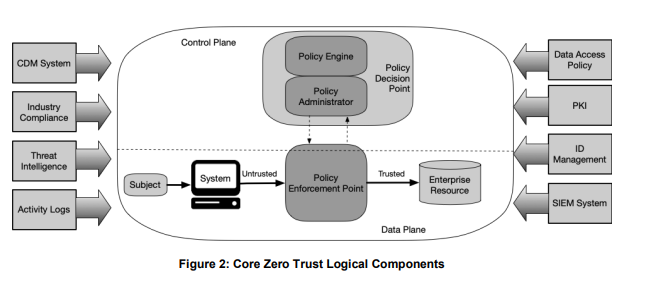

Beispieldiagramm aus dem NIST-Dokument, Seite 18. Zero-Trust-Modellkomponenten.

- Richtlinien-Engine (PE) – Die PE entscheidet anhand der Richtlinien und der Eingaben aus CDM-Systemen und Threat-Intelligence-Diensten, ob der Zugriff erteilt wird.

- Richtlinienadministrator (PA) – Der PA erstellt oder beendet eine Kommunikation anhand der Entscheidungen der PE.

- Richtlinienumsetzungspunkt (PEP) – Der PEP erteilt, überwacht und beendet Verbindungen.

Verschiedene Datenquellen liefern Eingaben, die die Richtlinien-Engine bei Zugriffsentscheidungen unterstützen.

- System für kontinuierliche Diagnose und Abwehr (CDM) – Ein CDM-System informiert die Richtlinien-Engine, ob ein unternehmensinternes oder -externes Asset, das den Zugriff anfordert, das richtige Betriebssystem aufweist, ob die Integrität der Softwarekomponenten unversehrt ist oder ob bekannte Schwachstellen bestehen.

- Branchen-Compliance-System (ICM) – In den meisten Unternehmen gilt eine Reihe von Compliance-Bestimmungen, die zu beachten sind (z. B. im Gesundheitswesen). Das ICM enthält die Richtlinienregeln und überwacht die Compliance.

- Threat-Intelligence-Feed(s) – Diese internen oder externen Quellen liefern Informationen zu neuen Schwachstellen, Softwarefehlern und Malware an die PE, die dann entscheidet, ob der Zugriff verweigert wird.

- Netzwerk- und Systemaktivitätsprotokolle – Diese Protokolle bieten Echtzeit-Einblicke zu Assets, Datenverkehr, Zugriffsaktionen und anderen Ereignissen. Damit sind Sie in der Lage, die letzten Aktivitäten zu evaluieren und relevante Richtlinienentscheidungen zu treffen.

- Datenzugriffsrichtlinien – Dies sind die Regeln, die definieren, wie die Zugriffsberechtigungen erteilt werden. Sie beruhen auf der Mission, den Rollen und den Anforderungen der Organisation.

- Unternehmens-Public-Key-Infrastruktur (PKI) – Dieses System generiert und protokolliert Zertifikate für Ressourcen, Subjekte, Dienste und Anwendungen.

- ID-Verwaltungssystem – Dieses System erstellt, speichert und verwaltet die Anwenderdaten, u. a. Namen, E-Mail-Adressen und Zertifikate. Dieses System verwaltet die Anwenderdaten für unternehmensexterne Mitarbeiter, die mit dem Unternehmen zusammenarbeiten.

- Sicherheitsinformations- und Ereignisverwaltungssystem (SIEM-System) – Das SIEM erfasst Sicherheitsinformationen, die zur Richtlinienerstellung beitragen und möglicherweise bei Angriffen warnen können.

Zero-Trust-Architekturdiagramm

Vorteile der Zero Trust-Architektur

Die Einführung einer Zero Trust Architecture (ZTA) ermöglicht es Unternehmen, präzise, kontextbewusste Zugriffskontrollen bereitzustellen, die für den Schutz von Benutzern und Daten in einer modernen, dynamischen Geschäftsumgebung unerlässlich sind.

Als Kernprinzip von Zero Trust Network Access (ZTNA) bietet ein gut implementiertes Zero-Trust-Modell mehrere wichtige Vorteile:

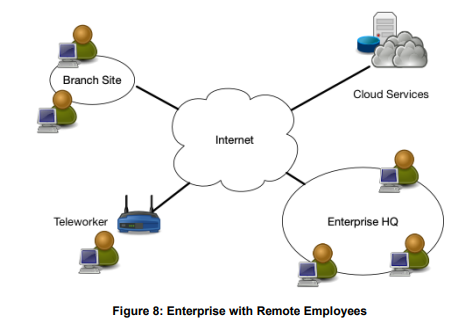

Sicherer, effizienter Zugriff für Remote-Benutzer

ZTA ermöglicht Mitarbeitern und Partnern einen schnellen und sicheren Zugriff auf Anwendungen und Daten, unabhängig von ihrem Standort. Dies verbessert den Benutzerkomfort und unterstützt Remote-Arbeit bei gleichzeitiger Einhaltung strenger Sicherheitsstandards.

Vereinfachen Sie das Sicherheitsmanagement

Durch den Ersatz veralteter Technologien wie VPNs bietet ZTA einen optimierteren Ansatz für die Verwaltung und Durchsetzung von Sicherheitsrichtlinien für alle Benutzer und Geräte. Dies führt zu einem einfacheren Richtlinienmanagement und einer konsistenten Anwendung von Sicherheitskontrollen.

Schützen Sie vertrauliche Informationen in verschiedenen Umgebungen

Unabhängig davon, ob Daten und Anwendungen vor Ort oder in der Cloud gehostet werden, stellt ZTA sicher, dass sie durch robuste Sicherheitsmaßnahmen geschützt sind, einschließlich Verschlüsselung, Authentifizierung und kontinuierlicher Integritätsprüfungen.

Insider-Bedrohungen mindern

ZTA reduziert das Risiko von Insider-Bedrohungen, indem es das Standard-Trust für jeden Benutzer oder jedes Gerät innerhalb des Netzwerkperimeters eliminiert. Alle Zugriffsanfragen werden gründlich überprüft, wodurch das Potenzial für böswillige Insider minimiert wird, Netzwerkressourcen auszunutzen.

Seitliche Bewegung begrenzen

Durch die Durchsetzung granularer Zugriffskontrollen bis hin zu bestimmten Ressourcen beschränkt ZTA die seitliche Bewegung innerhalb des Netzwerks. Diese Eindämmungsstrategie reduziert die Wahrscheinlichkeit einer umfassenden Sicherheitsverletzung, wenn ein Angreifer Zugriff erhält.

Verbesserung der Reaktion auf Vorfälle und Wiederherstellung

Durch kontinuierliche Überwachung und detaillierte Zugriffskontrollen ermöglicht ZTA eine schnellere Erkennung und Reaktion auf Sicherheitsvorfälle. Diese Funktion hilft Unternehmen, die Auswirkungen von Sicherheitsverletzungen zu minimieren und effektiver zu wiederherstellen.

Verbesserte Transparenz und Überwachung

ZTA bietet umfassende Einblicke in Benutzer- und Geräteaktivitäten durch detaillierte Sitzungsüberwachung und Protokollierung. Dieser tiefere Einblick hilft Sicherheitsteams zu verstehen, wer auf was, wann und wie zugegriffen hat, was eine effektivere Erkennung und Reaktion von Bedrohungen ermöglicht.

Kontinuierliche Bewertung und Verwaltung von Risiken

ZTA integriert Echtzeit-Risikobewertungen mithilfe fortschrittlicher Analysen, Gerätezustandsprüfungen und Verhaltensüberwachung. Dieser dynamische Bewertungsprozess hilft Unternehmen dabei, sich an neue Bedrohungen anzupassen und eine starke Sicherheitshaltung beizubehalten.

Mithilfe von Zero Trust Architecture können Unternehmen einen robusten Schutz ihrer digitalen Assets gewährleisten und gleichzeitig sichere und effiziente Abläufe in einer sich schnell verändernden Geschäftslandschaft ermöglichen.

Sonstige wichtige Erfolgsfaktoren

Sonstige entscheidende Überlegungen umfassen u. a. die Priorisierung von veralteten Komponenten in der bestehenden Architektur bzw. die Priorisierung von Komponenten mit erheblichem Einfluss. Ein weiterer wesentlicher Faktor konzentriert sich auf einen der am häufigsten vernachlässigten Aspekte in frühen ZT-Projekten – die Transparenz. Wie die frühen Anwender der ZT nahezu einstimmig erklären: Man kann nur dem vertrauen, was man sieht.

Die Mikrosegmentierung ist eine brauchbare Technik, doch ohne starke ZT-Identitätskomponente führt die frühzeitige Investition in die Segmentierung zu einem Rückgang der ZT-Rendite.

Trend Micro Zero Trust-Lösungen

Bauen Sie von Anfang an auf eine vertrauenswürdige Architektur, die sich an Best Practices der Branche orientiert.