Operational Technology (OT) Sicherheit ist die Praxis des Schutzes von Systemen und Technologien, die physische Prozesse in industriellen und betrieblichen Umgebungen überwachen und steuern.

Inhalt

OT (Operational Technology) bezieht sich auf Technologien, die mit der physischen Welt interagieren. OT-Sicherheit bedeutet den Schutz der Steuerungssysteme und Geräte, die zur Überwachung und zum Betrieb von Umgebungen wie Fabrikautomatisierung und Anlagenbetrieb, Stromerzeugungsanlagen, Stahlveredelungsprozessen, Abflusssteuerung von Staudämmen, Containerumschlag in Häfen und medizinischen Geräten in Krankenhäusern verwendet werden.

Der Begriff „OT“ wird häufig im Gegensatz zur IT-Sicherheit verwendet, die sich auf den Schutz von Informationen und Systemen im Cyberspace konzentriert.

Was ist Operational Technology (OT)?

Operational Technology (OT) bezieht sich auf Systeme und Geräte, die physische Prozesse überwachen, steuern und betreiben. Diese Technologien haben lange Zeit industrielle und kritische Infrastrukturen unterstützt, noch bevor der Begriff „OT“ weit verbreitet wurde.

Der Begriff OT-Sicherheit entstand hauptsächlich, um OT von der IT-Sicherheit zu unterscheiden. Lange bevor „OT“ ein geläufiger Begriff wurde, existierten bereits Technologien zur Steuerung und zum Betrieb kritischer Systeme, die die Gesellschaft und industrielle Infrastrukturen unterstützen.

Zwei repräsentative Beispiele für OT-Systeme und -Geräte, die in der Fertigungs-, Energie-, Öl- und Gasindustrie weit verbreitet sind, sind:

- SCADA (Supervisory Control and Data Acquisition) Systeme zur Fernüberwachung und -steuerung

- SPS (Speicherprogrammierbare Steuerungen) zur Automatisierung und Prozesssteuerung

Diese Systeme überwachen physische Prozesse und Ereignisse—wie den Antrieb und Betrieb von Zügen oder die Temperaturregelung bei der Stahlproduktion—erkennen Änderungen und führen entsprechend Steuerungsaktionen aus. Während sich die IT hauptsächlich mit der Informations- und Datenverarbeitung befasst, kann OT als Technologie definiert werden, die mit der physischen Umgebung interagiert.

Der Begriff OT bezieht sich oft auf traditionelle industrielle Steuerungssysteme (ICS), kann aber auch Industrial IoT (IIoT) Systeme umfassen, die neuere Technologien wie Cloud-Dienste und 5G verwenden. OT-Sicherheit soll nicht nur Zuverlässigkeit und Sicherheit, sondern auch Resilienz schützen—die Fähigkeit, sich schnell zu erholen und nach einer Störung zum normalen Betrieb zurückzukehren.

Was sind Beispiele für OT-Systeme?

OT-Systeme umfassen eine Vielzahl von Technologien, die reale Prozesse in verschiedenen Branchen überwachen und steuern. Diese Systeme sind häufig in kritischen Infrastrukturen, der Fertigung, dem Gesundheitswesen und betrieblichen Umgebungen zu finden.

Beispiele für OT-Systeme:

- Überwachungs- und Kontrollraum eines Kraftwerks

- Anlagensteuerungssystem

- SPS auf dem Fabrikboden

- Infusionspumpe im Krankenhaus

Hinweis: Eine SPS (Speicherprogrammierbare Steuerung) ist ein Gerät, das in ICS (Industrial Control Systems) verwendet wird, um Maschinen zu steuern. ICS bezieht sich auf Systeme, die Produktionsanlagen und industrielle Operationen steuern.

Warum gewinnt OT-Sicherheit an Bedeutung?

OT-Sicherheit gewinnt an Bedeutung, weil Cyber-Risiken jetzt direkte physische, betriebliche und sicherheitsrelevante Folgen haben. Da OT- und IT-Systeme zunehmend miteinander vernetzt werden, können Cyber-Vorfälle die Produktion stören und die Gesellschaft beeinträchtigen.

In den letzten Jahren ist OT-Sicherheit aufgrund mehrerer konvergierender Faktoren zu einem wichtigen Thema geworden.

Konvergenz der Cyber- und physischen Welt in Gesellschaft und Industrie

Zum Beispiel zielt die Vision „Gesellschaft 5.0“ Japans darauf ab, wirtschaftliche Entwicklung voranzutreiben und soziale Herausforderungen zu lösen, indem Cyberspace und die physische Welt integriert werden. In der Industrie sind OT- und IT-Systeme zunehmend miteinander vernetzt als Teil der Transformation der Lieferkette und breiterer Digitalisierungsinitiativen (DX).

Als Ergebnis können Cyber-Risiken direkte Auswirkungen auf physische Operationen haben—und physische Vorfälle können auch Cyber-Folgen haben.

Einführung offener Technologien

Traditionell wurden OT-Systeme mit OT-spezifischen—oder anbieter-spezifischen—Plattformen und Protokollen aufgebaut. Heute übernehmen OT-Umgebungen zunehmend die gleichen offenen Plattformen und Protokolle, die in der IT verwendet werden, was die Interoperabilität zwischen IT und OT verbessert.

OT-Umgebungen beginnen bereits, Technologien wie Windows- und Linux-basierte Server und Endpunkte, Ethernet, Wi-Fi und Mobilfunknetze zu nutzen. Dies erweitert die Angriffsfläche: Bedrohungen können Schwachstellen ausnutzen, die für ältere OT-Designs einzigartig sind, sowie Schwachstellen, die für offene IT-Plattformen üblich sind—oft mit weitreichenden betrieblichen Auswirkungen.

Hochwirksame Vorfälle und verstärkte Regulierung

OT-Sicherheitsvorfälle treten möglicherweise nicht so häufig auf wie IT-Vorfälle. Wenn sie jedoch auftreten, können die Auswirkungen schwerwiegend sein. Globale Beispiele haben gezeigt, dass Produktionsstopps in der Fertigungs- und Energiesektor erhebliche gesellschaftliche Störungen verursachen.

Als Reaktion darauf haben Regierungen und Branchenverbände weltweit Vorschriften und Richtlinien veröffentlicht, um die OT-Sicherheit zu fördern und zu stärken. In Sektoren, die als kritische Infrastrukturen gelten, wird zunehmend eine Verantwortung und Governance auf Führungsebene erwartet.

Letztendlich zielt OT-Sicherheit darauf ab, nicht nur traditionelle OT-Systeme und -Geräte, sondern auch IIoT-Systeme und IoT-Geräte zu schützen, um Vertrauen und Sicherheit sowohl im Cyber- als auch im physischen Bereich zu gewährleisten.

Wie sollten Organisationen OT-Sicherheit strukturieren und vorantreiben?

OT-Sicherheit erfordert eine unternehmensweite Koordination, die von der Führungsebene über die Hauptquartiersfunktionen bis hin zur Ausführung auf Werksebene reicht. Effektive Programme stimmen Governance, Implementierung, Überwachung und Reaktion auf Vorfälle in der gesamten Organisation ab.

Hochwirksame Vorfälle und verstärkte Regulierung

OT-Sicherheit erfordert eine unternehmensweite Koordination—von der Führungsebene bis zur Ausführung auf Werksebene. Während die Strukturen je nach Organisation variieren, umfasst ein gängiges Modell:

- Führungsebene (z.B. CISO / CSO)

- Strategie und Planung (IT-Sicherheitsteam des Hauptquartiers)

- Ausführung (Sicherheitsverantwortliche auf Werksebene)

- Überwachung (OT-SOC)

- Berichterstattung und Koordination (OT-SIRT)

In diesem Glossar-Artikel werden wichtige Punkte anhand von zwei gängigen Szenarien erläutert:

- Das IT-Sicherheitsteam des Hauptquartiers treibt die OT-Sicherheit an verschiedenen Standorten voran

- Sicherheitsverantwortliche auf Werksebene treiben die OT-Sicherheit lokal voran

Was müssen IT-Sicherheitsteams über OT-Sicherheit wissen?

IT-Sicherheitsteams müssen verstehen, dass OT-Umgebungen unter anderen Prioritäten und Einschränkungen arbeiten als IT-Systeme. Die Anwendung traditioneller IT-Sicherheitsansätze ohne Anpassung kann Betriebs- und Sicherheitsrisiken einführen.

Wenn ein IT-Sicherheitsteam des Hauptquartiers Richtlinien definiert und Kontrollen an verschiedenen Standorten einführt, muss es zuerst die OT-spezifischen Realitäten, Annahmen und Einschränkungen verstehen. Ein wesentlicher Unterschied zur traditionellen IT-Sicherheit besteht darin, dass OT mit der physischen Welt interagiert.

Während sich IT-Sicherheit typischerweise auf den Schutz des CIA-Dreiecks—Vertraulichkeit, Integrität und Verfügbarkeit—konzentriert, priorisieren OT-Umgebungen oft die Verfügbarkeit über alles andere, da Ausfallzeiten direkt den Betrieb stören können. OT-Sicherheit muss auch die Auswirkungen auf Gesundheit, Sicherheit und Umwelt (HSE) berücksichtigen.

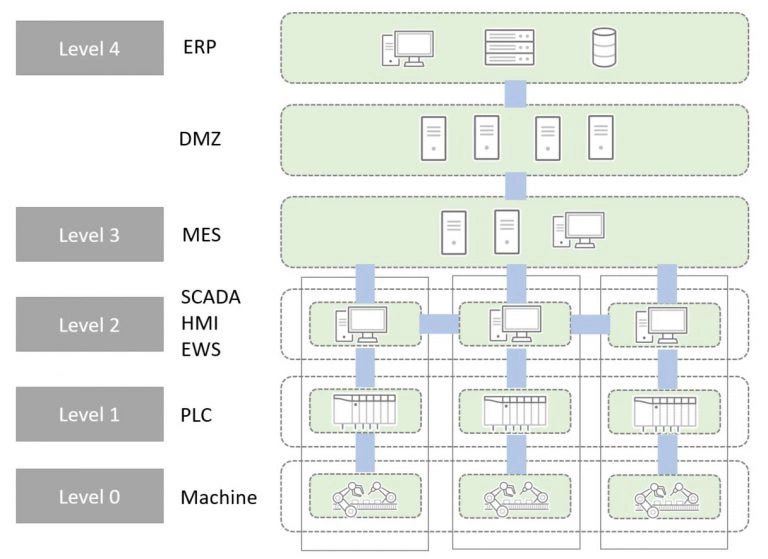

Was ist das Purdue-Modell und wie wird es in der OT-Sicherheit verwendet?

Das Purdue-Modell ist ein geschichtetes Architekturmodell, das verwendet wird, um OT- und IT-Systeme zu verstehen und zu segmentieren. Es hilft Organisationen, Sicherheitsanforderungen basierend auf Systemfunktion und Konnektivität zu definieren.

Das Purdue-Modell beschreibt eine geschichtete Architektur, die typischerweise umfasst:

- Ebenen 4–5: IT-Systeme wie ERP

- Ebene 3.5: Eine OT / IT-Grenzschicht wie eine DMZ

- Ebene 3: Ausführungsmanagementsysteme wie MES

- Ebene 2: Steuerungssysteme wie SCADA

- Ebenen 1–0: Physische Prozesse und Geräte

Das Ziel ist es, Sicherheitsanforderungen nach Ebene zu gruppieren und es einfacher zu machen, Sicherheitsanforderungen für Verbindungen zwischen den Ebenen zu definieren. Diese Architektur wird in internationalen Standards wie IEC 62443 und NIST SP 800-82 referenziert.

Welche technischen Kontrollen werden häufig in der OT-Sicherheit verwendet?

OT-Sicherheitskontrollen sind darauf ausgelegt, Cyber-Risiken zu reduzieren und gleichzeitig die betriebliche Stabilität zu erhalten. Sie müssen ältere Systeme, begrenzte Patch-Optionen und Produktionsbeschränkungen berücksichtigen.

Beispiele für häufige OT-Sicherheitsherausforderungen und zugehörige Kontrollen umfassen:

- Trennung von IT- und OT-Netzwerken

- Schutz von Endpunkten, bei denen Patching nicht möglich ist

- Validierung der Sicherheit von Offline-Endpunkten

- Erkennung unautorisierter Geräte

- Schutz von Windows-Endpunkten in OT-Umgebungen

Mit fortschreitender digitaler Transformation müssen IT-Sicherheitsteams auch die Konsistenz in der Unternehmenssicherheits-Governance und die Anpassung an neue Systeme innerhalb von OT, einschließlich Cloud- und privater 5G-Konnektivität, berücksichtigen.

Was müssen OT-Teams über Cyber-Risiken wissen?

OT-Teams müssen verstehen, wie Cyber-Risiken die betriebliche Zuverlässigkeit, Sicherheit und Produktion direkt beeinflussen. Cyber-Vorfälle in OT-Umgebungen können die Produktion stören und physische Gefahren schaffen.

Cyber-Risiken in OT-Umgebungen umfassen Auswirkungen auf:

- Vertraulichkeit

- Integrität

- Verfügbarkeit

- Gesundheit, Sicherheit und Umwelt (HSE)

Es ist auch wichtig zu erkennen, dass gängige IT-Sicherheitsreaktionen—wie das Isolieren von Endpunkten oder das Blockieren verdächtigen Datenverkehrs—manchmal Betriebsrisiken einführen können, die die Verfügbarkeit und Sicherheit beeinträchtigen.

„Air-Gapped“ bedeutet nicht risikofrei

Selbst OT-Umgebungen ohne direkte Internetverbindung sind weiterhin Cyber-Risiken ausgesetzt. Sicherheitsvorfälle treten häufig über Offline-Wege wie Wartungslaptops, Wechseldatenträger und den Zugang von Auftragnehmern auf.

Einige OT-Umgebungen gelten als sicher, weil sie nicht mit dem Internet verbunden sind. Vorfälle entstehen jedoch zunehmend aus internen oder indirekten Verbindungen, und Organisationen müssen in der Lage sein, zwischen Gerätefehlern und Cyberangriffen zu unterscheiden.

Welche Cybersicherheitsstandards und -rahmenwerke gelten für die OT-Sicherheit?

Cybersicherheitsrahmenwerke bieten strukturierte Leitlinien für das Management von OT-Sicherheitsrisiken. Sie helfen Organisationen, Prävention, Erkennung, Reaktion und Wiederherstellung auszubalancieren.

Eines der am häufigsten verwendeten Rahmenwerke ist das NIST Cybersecurity Framework (CSF), das fünf Kernfunktionen definiert:

- Identifizieren

- Schützen

- Erkennen

- Reagieren

- Wiederherstellen

Im Großen und Ganzen reduzieren Identifizieren und Schützen die Wahrscheinlichkeit erfolgreicher Angriffe, während Erkennen, Reagieren und Wiederherstellen die Auswirkungen minimieren und den Betrieb wiederherstellen.

Der vollständige OT-Sicherheitslebenszyklus

OT-Sicherheit erfordert koordinierte organisatorische und technische Maßnahmen über den gesamten Sicherheitslebenszyklus. Effektive Programme adressieren Prävention, Erkennung, Reaktion und Wiederherstellung gemeinsam, anstatt sich ausschließlich auf die Verhinderung von Angriffen zu konzentrieren.

Unter Verwendung des NIST CSF als Referenz umfassen typische OT-Sicherheitsmaßnahmen Asset-Management, Risikobewertung, Bewusstsein und Schulung, Schutztechnologien, Überwachung, Vorfallreaktion und Wiederherstellung. Sowohl organisatorische Bereitschaft als auch technische Kontrollen sind wesentlich.

Wo kann ich Hilfe bei der OT-Sicherheit bekommen?

Trend Vision One™ bietet umfassende Fähigkeiten, um Organisationen dabei zu helfen, die OT-Sicherheit zu stärken und betriebliche Risiken zu reduzieren. Es kombiniert fortschrittliches Attack Surface Management, Risikoeinblicke und Schwachstellenmanagement mit OT-bewussten Schutzstrategien, die Sichtbarkeit und Kontrolle über IT- und OT-Umgebungen hinweg ermöglichen.

Mit Vision One™ können Sie OT-Schwachstellen identifizieren und priorisieren, Bedrohungen in Echtzeit überwachen und kompensierende Kontrollen implementieren, wenn Patching nicht möglich ist. Dieser Ansatz hilft, kritische Infrastrukturen zu schützen und die Betriebskontinuität zu gewährleisten, ohne die Sicherheit zu beeinträchtigen.

Trend Vision One™ kann Ihnen helfen, OT-Systeme zu schützen, Risiken zu reduzieren und Resilienz gegenüber sich entwickelnden Cyber-Bedrohungen aufzubauen.

Häufig gestellte Fragen (FAQs)

Was ist OT-Sicherheit im Bereich der Cybersicherheit?

OT-Sicherheit schützt Systeme, die physische Prozesse überwachen und steuern. Sie konzentriert sich darauf, industrielle und betriebliche Umgebungen vor Cyber-Bedrohungen zu schützen, während Sicherheit, Zuverlässigkeit und kontinuierliche Operationen, die physische Vermögenswerte direkt betreffen, gewährleistet werden.

Wie unterscheidet sich OT-Sicherheit von IT-Sicherheit?

OT-Sicherheit unterscheidet sich von IT-Sicherheit durch die Priorisierung von Verfügbarkeit und Sicherheit. Während IT-Sicherheit Daten und Informationssysteme schützt, schützt OT-Sicherheit Systeme, die mit der physischen Welt interagieren, wo Ausfallzeiten oder Fehlfunktionen den Betrieb stören oder Schaden verursachen können.

Welche Systeme gelten als OT-Systeme?

OT-Systeme umfassen Technologien, die physische Operationen steuern und überwachen. Häufige Beispiele sind SCADA-Systeme, SPS, industrielle Steuerungssysteme und vernetzte Geräte, die in Fertigungs-, Energie-, Transport- und Gesundheitsumgebungen verwendet werden.

Warum ist OT-Sicherheit wichtig?

OT-Sicherheit ist wichtig, weil Cyber-Vorfälle physische Operationen und Sicherheit beeinträchtigen können. Angriffe auf OT-Umgebungen können Produktionsausfälle, Geräteschäden oder Sicherheitsvorfälle verursachen, die Menschen und kritische Infrastrukturen betreffen.

Welche Cyber-Risiken betreffen OT-Umgebungen?

Cyber-Risiken in OT-Umgebungen betreffen Vertraulichkeit, Integrität, Verfügbarkeit und Sicherheit. Dazu gehören unautorisierter Zugriff, Manipulation von Steuerdaten, Systemausfälle und Vorfälle, die zu physischen Verletzungen oder Betriebsstörungen führen können.