APT und gezielte Angriffe

PeckBirdy: Ein vielseitiges Skript-Framework

PeckBirdy, ein ausgeklügeltes JScript-basiertes C&C-Framework, das von China-nahen APT-Gruppen in verschiedenen Umgebungen verwendet wird, ist für die Ausführung in mehreren Umgebungen ausgelegt. Wir zeigen in der Analyse von zwei Kampagnen die Risiken auf.

Wichtige Erkenntnisse

- PeckBirdy ist ein JScript-basiertes Command-and-Control-Framework (C&C), das seit 2023 von mit China in Verbindung stehenden APT-Akteuren verwendet wird und für die Ausführung in mehreren Umgebungen ausgelegt ist.

- Zwei modulare Backdoors, HOLODONUT und MKDOOR, erweitern die Angriffsfähigkeiten über die Kernfunktionalität hinaus.

- Die Kampagnen SHADOW-VOID-044 und SHADOW-EARTH-045 zeigen koordinierte Aktivitäten der Bedrohungsgruppen.

- In einer der Kampagnen kommen gestohlene Code-Signing-Zertifikate, Cobalt Strike-Payloads und Exploits (CVE-2020-16040) zum Einsatz, die über mehrere C&C-Domains und IP-Adressen gehostet werden.

- TrendAI Vision One™ erkennt und blockiert die in diesem Blog beschriebenen Indikatoren für Kompromittierung (IOCs).

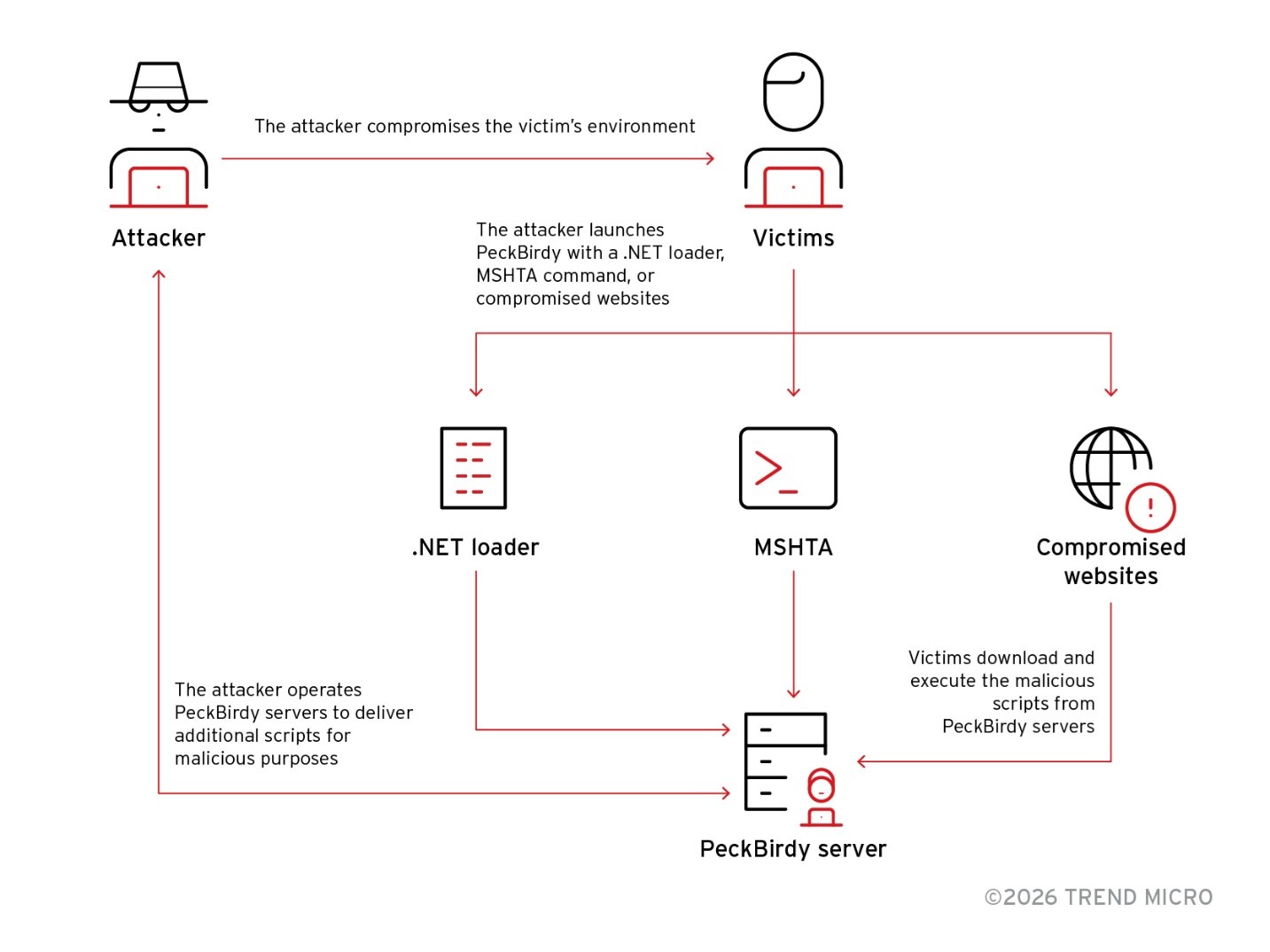

Seit 2023 beobachten wir Bedrohungskampagnen, die ein bisher unbekanntes skriptbasiertes Command-and-Control-Framework (C&C) namens PeckBirdy gegen chinesische Einrichtungen der Glücksspielindustrie sowie in böswilligen Aktivitäten gegen asiatische Regierungsstellen und private Organisationen verwenden. Das Frameworks konnten wir in mindestens zwei Kampagnen identifizieren und mit mehreren China-nahen Advanced Persistent Threat (APT)-Akteuren in Verbindung bringen.

Das skriptbasierte Framework PeckBirdy verfügt zwar über fortschrittliche Funktionen, ist aber mit JScript, einer alten Skriptsprache, implementiert. Damit soll sichergestellt werden, dass das Framework über LOLBins (Living Off the Land Binaries) in verschiedenen Ausführungsumgebungen startet. Dank dieser Flexibilität ließ sich PeckBirdy in verschiedenen Phasen der Kill Chain beobachten, darunter als Watering Hole-Kontrollserver während der ersten Angriffsphase, als Reverse Shell-Server während der lateralen Bewegungsphase und als C&C-Server während der Backdoor-Phase.

Aktivitäten

Seit 2023 wurden mehrere chinesische Glücksspiel-Websites mit bösartigen Skripten versehen, die Links zu Remote-Servern enthalten. Weitere Untersuchungen der Einfügungen und Server führten zum PeckBirdy-Skript-Framework. Wenn potenzielle Opfer diese Glücksspiel-Websites aufsuchen, laden die injizierten Skripts das Hauptskript der PeckBirdy-Routine herunter und führen es aus, sodass Angreifer JavaScript aus der Ferne bereitstellen und ausführen können.

Das Hauptziel dieser Routine besteht darin, gefälschte Update-Webseiten für Google Chrome anzuzeigen, um die Opfer dazu zu verleiten, bösartige Update-Dateien herunterzuladen und auszuführen, bei denen es sich um von den Angreifern vorbereitete Backdoors handelt. Dies ist die erste Kampagne, die wir identifizierten und unter SHADOW-VOID-044 verfolgen.

Im Juli 2024 entdeckten wir eine weitere Kampagne, die sich in erster Linie gegen asiatische Regierungsstellen und private Organisationen richtete und die wir unter SHADOW-EARTH-045 recherchierten. Diese Kampagne fügt PeckBirdy-Links in Regierungswebsites ein, wahrscheinlich um Skripts zum Sammeln von Anmeldedaten auf der Website zu übertragen.

In einem Fall erfolgte die Einfügung auf einer Anmeldeseite eines Regierungssystems, während in einem anderen Fall der Angreifer MSHTA verwendete, um PeckBirdy als Fernzugriffskanal für laterale Bewegungen in einer privaten Organisation auszuführen. Der Akteur entwickelte auch eine .NET-Ausführungsdatei, um PeckBirdy mit ScriptControl zu starten. Diese Erkenntnisse zeigen die Vielseitigkeit des Designs von PeckBirdy, das es für verschiedene Zwecke einsetzbar macht.

Analyse des PeckBirdy-Frameworks

PeckBirdy kann in verschiedenen Umgebungen ausgeführt werden, darunter Browser, MSHTA, WScript, Classic ASP, Node JS und .NET (ScriptControl). Je nach Umgebung können die Fähigkeiten und der Zweck von PeckBirdy variieren.

In einer Browserumgebung kann PeckBirdy beispielsweise aufgrund von Sandboxing-Mechanismen nur innerhalb des Bereichs der Webseite ausgeführt werden. In anderen Umgebungen wie MSHTA kann es jedoch mehr Aktionen direkt auf einem lokalen Rechner ausführen. Der PeckBirdy-Server verfügt über definierte APIs, über die Clients Landing-Skripts über eine einfache HTTP(S)-Abfrage vom Server abrufen können. Eine Tabelle im Originalbeitrag zeigt die PeckBirdy-Server-APIs, sowie weitere technische Einzelheiten bezüglich der Angriffe.

Um die Leistungsfähigkeit von PeckBirdy zu erweitern, implementierte der Entwickler das Framework mit der alten Skriptsprache JScript (gefolgt von ECMAScript 3). Es ist so konzipiert, dass es mehrere Kommunikationsprotokolle unterstützt, um die Kompatibilität in verschiedenen Umgebungen sicherzustellen. Die in ECMAScript 5 definierten integrierten Funktionen, wie z. B. JSON, werden ebenfalls verwendet, wenn eine neuere Umgebung erkannt wird. Andernfalls verwendet PeckBirdy eine andere Version von Funktionen, die vom Framework selbst mit JScript implementiert wurden.

Bei der ersten Ausführung sucht PeckBirdy nach eindeutigen Objekten, die nur in bestimmten Umgebungen vorhanden sind, um den aktuellen Ausführungskontext zu bestimmen. Danach wird anhand verschiedener, auf der Umgebung basierender Ansätze eine Opfer-ID generiert. Nach der Initialisierung sucht PeckBirdy die in der Umgebung unterstützten Kommunikationsmethoden. Die Standardmethode verwendet das WebSocket-Protokoll für die Kommunikation mit dem PeckBirdy-Server. Wenn WebSocket nicht unterstützt wird, versucht es, das Vorhandensein von Adobe Flash zu erkennen, woraufhin es ein Flash-ActiveX-Objekt erstellt, um eine TCP-Socket-Kommunikation herzustellen (aus Gründen der Kompatibilität in älteren Umgebungen, obwohl Flash selbst im Jahr 2020 eingestellt wurde). Wenn keine dieser Methoden unterstützt wird, kann PeckBirdy die Methoden Comet und LocalComet verwenden. Alle weiteren Einzelheiten finden Sie im Originalbeitrag.

Backdoor-Analyse

Basierend auf der Infrastruktur der Angreifer identifizierten wir zwei unterschiedliche modulare Backdoors, HOLODONUT und MKDOOR, die mit SHADOW-VOID-044 in Verbindung stehen.

HOLODONUT

HOLODONUT ist eine .NET-basierte modulare Backdoor. Um sie auszuführen, setzten die Angreifer einen angepassten einfachen Downloader ein, mit dem die Payload vom Remote-Server-Downloader (NEXLOAD) abgerufen wurde.

Um Abwehrmaßnahmen zu umgehen, nutzt die Payload mehrere Techniken, wie Deaktivierung von AMSI und EtwEvent sowie die Verwendung von Donut, einem Open-Source-Tool zur heimlichen Ausführung von .NET-Assemblies. Dadurch kann HOLODONUT mit geringerer Sichtbarkeit im Prozessspeicher ausgeführt werden.

MKDOOR

Während der langfristigen Überwachung von SHADOW-VOID-044 fanden wir eine Phishing-Webseite, wo Benutzer zum Herunterladen eines gefälschten Google Chrome-Updaters verleitet werden. Hier fanden wir eine weitere modular aufgebaute Backdoor namens MKDOOR, die aus dem Downloader und der Backdoor besteht. Bei der ersten Initialisierung verbindet sich der Downloader mit dem C&C-Server und lädt das Backdoor-Modul herunter. Um die Abwehr zu umgehen, versucht er, Microsoft Defender zu umgehen, indem er sich selbst zur Ausschlussliste hinzufügt und die von ihm kontaktierte URL wie eine Microsoft-Supportseite erscheinen lässt.

Nachdem das Backdoor-Modul initiiert wurde, ruft es die im Downloader-Modul eingebettete Netzwerkkonfiguration ab und stellt eine weitere Verbindung zum C&C-Server her. Die Fähigkeiten von MKDOOR hängen von den Modulen ab, die es vom C&C-Server erhält.

Fazit

Basierend auf der Viktimologie und den in den jeweiligen Kampagnen verwendeten Tools, Taktiken und Verfahren (TTPs) konnten die Frameworks zwei vorläufigen Intrusion Sets zugeordnet werden: SHADOW-VOID-044 und SHADOW-EARTH-045. Unsere Untersuchungen ergaben, dass diese beiden Kampagnen mit verschiedenen APT-Akteuren mit Verbindungen zu China in Verbindung stehen könnten.

Das Erkennen bösartiger JavaScript-Frameworks bleibt eine große Herausforderung, da sie dynamisch generierten, zur Laufzeit injizierten Code verwenden und keine persistenten Datei-Artefakte hinterlassen, wodurch sie herkömmliche Endpunkt-Sicherheitskontrollen umgehen können. In dieser Umgebung sind Anpassungsfähigkeit und die kontinuierliche Weiterentwicklung von Verteidigungsstrategien nicht mehr optional, sondern grundlegend für die Aufrechterhaltung der operativen Integrität in einer zunehmend feindseligen digitalen Landschaft.

Den gesamten Bericht mit den technischen Einzelheiten können Sie im Originalbeitrag nachlesen.