Cyberrisiken

PureRAT nutzt Job-Suchende für Datendiebstahl

Eine PureRAT-Kampagne nimmt Arbeitssuchende ins Visier und nutzt deren emotionale und psychologischen Situation aus, um über manipulierte Foxit PDF-Reader und DLL-Sideloading in Systeme einzudringen und Daten zu stehlen. Wir haben die Malware analysiert.

Wichtige Erkenntnisse

- PureRAT verbreitet sich über E-Mails. Die Malware verbirgt sich in einem manipulierten Foxit PDF-Reader und führt eine DLL-Side-Loading-Attacke.

- Angreifer können die Kontrolle über Systeme erlangen, Aktivitäten überwachen und sensible Daten stehlen.

- Die Kampagne richtet sich gegen Arbeitssuchende und Personen, die im Personalwesen tätig sind, wie Personalvermittler und Sourcing-Spezialisten.

- Trend Vision One™ erkennt und blockiert die Indikatoren für Kompromittierung (IoCs).

Cyberkriminelle Aktivitäten werden immer aggressiver und raffinierter. Sie erzielen durch die strategische Integration mehrerer Methoden eine größere Wirkung. Jüngste Beobachtungen haben ergeben, dass PureRAT-Akteure über Phishing-Kampagnen hinaus, die sich mit ClickFix gegen Reisende weltweit richten, nun offenbar auch Arbeitssuchende im Allgemeinen ins Visier nehmen, wie aus den Dateinamen der E-Mail-Anhänge hervorgeht.

Die PureRAT-Kampagne wendet mehrschichtige bewährte Techniken: Social-Engineering-Köder, die auf Arbeitssuchende abzielen, Verschleierung durch tief verschachtelte Verzeichnispfade und Ausführung über DLL-Sideloading.

Da Job-Suchende ständig nach neuen Möglichkeiten Ausschau halten, laden sie – vielleicht auch infolge höherer emotionaler Belastung -- Anhänge leichtfertiger herunter und übersehen dabei Warnzeichen.

Ein häufiger Angriffsvektor sind Mail-basierte Jobangebote. Archivdateien mit Dateinamen wie „Overview_of_Work_Expectations.zip“, „Candidate_Skills_Assessment_Test.rar“ oder „Authentic_Job_Application_Form.zip“ werden bewusst so gestaltet, dass sie die Neugier und das Gefühl der Dringlichkeit dieser Personengruppe ausnutzen. Um die erste Überprüfung zu umgehen, tarnen sich diese komprimierten Dateien oft als legitime Dokumente der Personalabteilung, enthalten jedoch in Wirklichkeit bösartige Payloads.

Auch missbraucht die Kampagne Foxit. Die Archivdatei aus dem Mail-Köder enthält eine umbenannte Version von FoxitPDFReader.exe, die den Angriff besser versteckt und eine kontrollierte Möglichkeit zum Laden von bösartigem Code bieten soll. Die hier analysierte Datei heißt etwa Compensation_Benefits_Commission.exe und lässt somit das Thema Personalbeschaffung schließen. Sie verwendet außerdem das Foxit-Logo als Symbol, um überzeugender zu wirken. Nutzer bemerken nicht, dass die Datei eigentlich ein Executable ist. Cyberkriminelle missbrauchen häufig .exe-Dateien, um den Windows-DLL-Suchreihenfolgenmechanismus für DLL-Side-Loading auszunutzen.

Der folgende Screenshot zeigt, was die Benutzer sehen, wenn sie die bösartige Datei aus dem Archiv anklicken. Die im Paket enthaltene PDF-Datei enthält Stellenbeschreibungen und Gehaltsangaben, die wahrscheinlich gefälscht oder lediglich aus Jobbörsen kopiert wurden:

Vom Nutzer unbemerkt startet die PureRAT-Payload still im Hintergrund.

PureRAT-Techniken

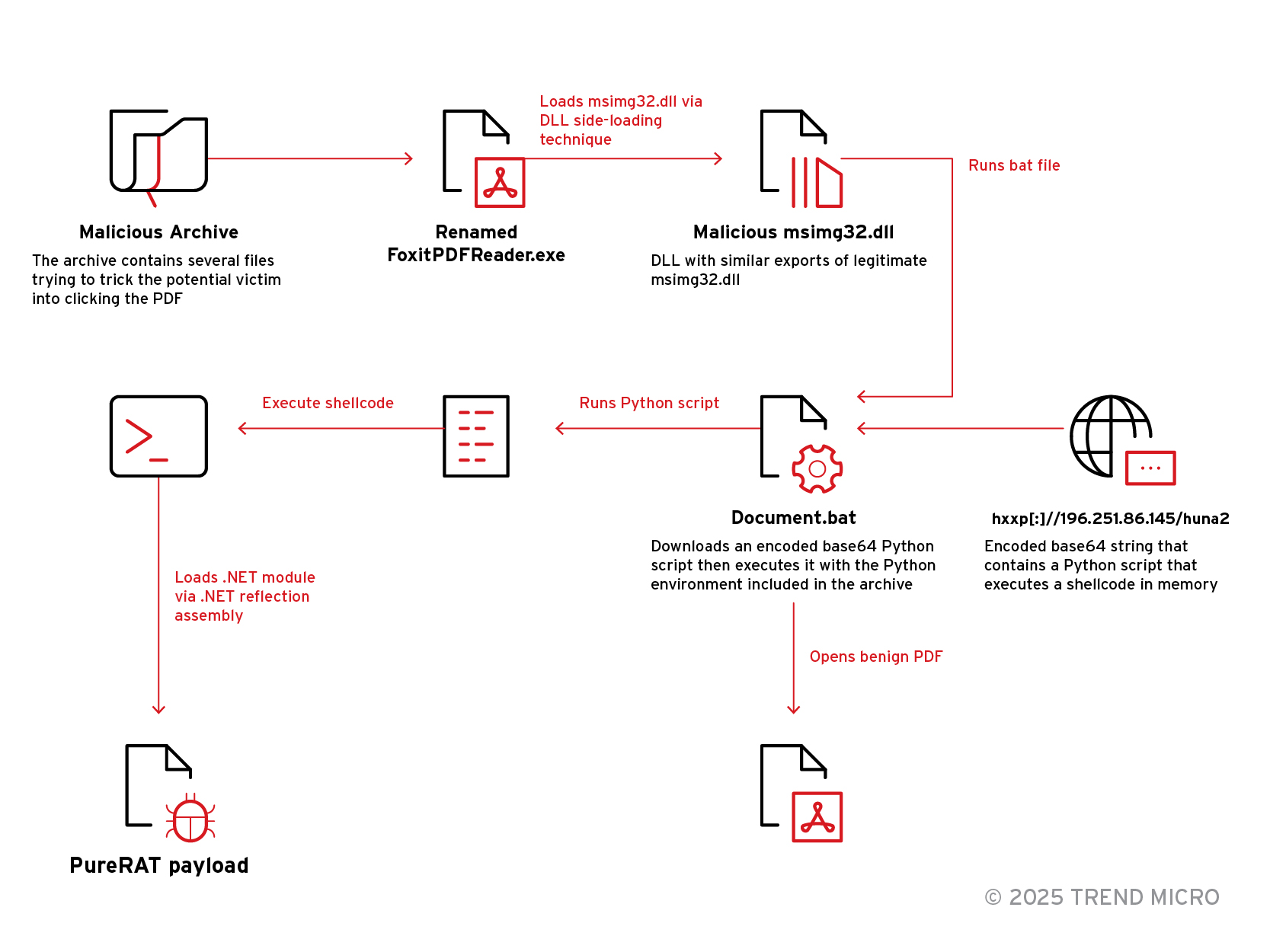

Der versteckte Infektionspfad startet mit einer bösartigen Archivdatei, die eine als Dokument verschleierte FoxitPDFReader.exe enthält, lädt ein bösartigen msimg32.dll und endet mit PureRAT, zusammengefügt durch DLL-Side-Loading, Skriptausführungen und .NET-Reflection-Loading.

Daneben enthält die Archivdatei eine bösartige versteckte Datei namens msimg32.dll sowie weitere Dateien und Ordner, die dazu dienen, die Täuschung zu verstärken. Außerdem gibt es einen weiteren versteckten Ordner namens „Document“.

Die Ansicht der Datei über ihre Ordnerstruktur zeigt neben der getarnten ausführbaren Datei und der DLL-Datei weitere versteckte Dateien. Typisch aussehende Projektordner existieren neben einem versteckten Dokumentverzeichnis, das eine lange Kette von Unterordnern mit Unterstrichnamen enthält. Die Einzelheiten zum technischen Ablauf des Angriffs finden Interessierte im Originalbeitrag.

Beim Angriff werden Daten aus dem Browser des Opfers gestohlen. Die Untersuchung des Zertifikats der bösartigen Datei, die in den Netzwerkprotokollen des Sandbox-Analysetools erfasst wurde, zeigt Merkmale, die häufig in Zertifikaten zu finden sind, die von SSL- und handelsüblichen C&C-Frameworks im AsyncRAT-Stil als Teil ihrer sicheren Kommunikation verwendet werden. Dazu gehören eine selbstsignierte Struktur, ein zufälliger allgemeiner Name, veraltete TLS-Versionen und eine extrem lange Gültigkeitsperiode, die häufig von automatisierten Zertifikatsgeneratoren erzeugt werden, die in vielen RAT-Builders integriert sind.

Durch das Verständnis dieser Methoden können Benutzer potenzielle Bedrohungen besser erkennen und proaktive Maßnahmen zum Schutz ihrer Systeme ergreifen. Eine gründliche Schulung des Sicherheitsbewusstsein spielt eine wichtige Rolle dabei, dass Personen solche ausgeklügelten Angriffe erkennen und vermeiden, wodurch letztendlich die Wahrscheinlichkeit einer Kompromittierung verringert wird.

Zudem sollten Anwender eine mehrschichtige Sicherheitslösung in Betracht ziehen, wie etwa Trend Vision One™ Die KI-gestützte Cybersicherheitsplattform für Unternehmen zentralisiert das Management von Cyberrisiken und Sicherheitsmaßnahmen und bietet einen robusten mehrschichtigen Schutz für lokale, hybride und Multi-Cloud-Umgebungen.

Der Originalbeitrag beinhaltet auch die entsprechenden Indicators of Compromise.