Cyberbedrohungen

Lumma Stealer: Neue Command-and-Control-Taktiken

Wir durchleuchten die Hintergründe der mehrschichtigen Command-and-Control-Ansätze, die die Gruppe Lumma Stealer verwendet, um ihren laufenden Betrieb zu sichern und gleichzeitig das Abgreifen von Daten aus der Umgebung der Opfer zu verbessern.

Wichtige Erkenntnisse

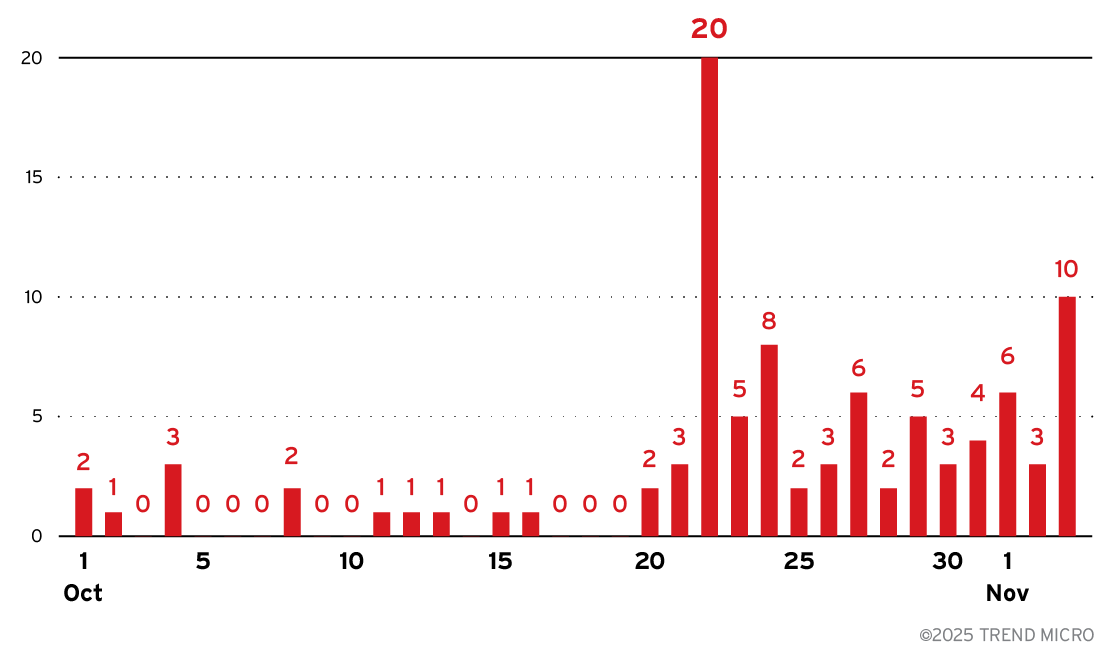

- Nach dem Rückgang der Aktivitäten wegen des Doxxings der Identität mutmaßlicher Kernmitglieder von Lumma Stealer (von Trend Micro als Water Kurita geführt) nahmen seit Ende Oktober deren Operationen wieder.

- Lumma Stealer nutzt nun Browser-Fingerprinting als Teil seiner Command-and-Control-Taktiken (C&C) und ergänzt damit die traditionellen C&C-Protokolle. Mit dem Einsatz von Fingerprinting-Technik werden System-, Netzwerk-, Hardware- und Browserdaten gesammelt und exfiltriert.

- Mit diesen neuen Verhaltensweisen kann die Gruppe die Betriebskontinuität aufrechterhalten, die Umgebungen der Opfer bewerten, um Folgeaktionen zu steuern, und der Erkennung zu entgehen.

Nach einer gezielten Doxxing-Kampagne im September, bei der die mutmaßlichen Kernmitglieder von Lumma Stealer (von Trend Micro als Water Kurita verfolgt) entlarvt wurden, kam es zu erheblichen Umwälzungen in der Untergrundszene der Infostealer. Wie ausführlich beschrieben, führte diese Veröffentlichung zu einem deutlichen Rückgang der Aktivitäten von Lumma Stealer. Viele seiner Kunden wechselten zu konkurrierenden Plattformen wie Vidar und StealC.

Jüngste Daten unserer Telemetrie deuten jedoch auf eine Wiederbelebung der Aktivitäten von Lumma Stealer hin, begleitet von bemerkenswerten Veränderungen im C&C-Verhalten, insbesondere Einführung von Browser-Fingerprinting-Techniken.

Analyse

Der deutliche Anstieg der Aktivitäten von Lumma Stealer lässt auf eine Veränderung der Strategie hinsichtlich der avisierten Ziele schließen: Es traten neue Endpunkte als Hauptziele in den Vordergrund.

Eine wichtige Entwicklung im Zusammenhang mit diesem Wiederaufleben ist die Implementierung von Browser-Fingerprinting-Techniken durch die Malware, eine wichtige Weiterentwicklung ihrer C&C-Infrastruktur. Die Kernkommunikationsprotokolle blieben zu früheren Versionen konsistent.

Prozess-Injection und Browser-Hijacking: Die analysierten Samples zeigen, dass Lumma Stealer Techniken der Prozess-Injection einsetzt, insbesondere die Remote-Thread-Injection von MicrosoftEdgeUpdate.exe in legitime Chrome-Browser-Prozesse (chrome.exe). Damit lässt sich die Malware im Kontext eines vertrauenswürdigen Browser-Prozesses ausführen, viele Sicherheitskontrollen umgehen und für Netzwerküberwachungssysteme als legitimer Browser-Traffic auftreten.

Analyse des Netzwerkverkehrs: Diese Analyse belegt die Kommunikationsmuster der Malware bezüglich ihrer C&C-Infrastruktur. Die anfängliche Verbindung zum Fingerprinting-Endpunkt ist im Netzwerkverkehr deutlich zu erkennen und zeigt die HTTP-GET-Anfrage mit den zugehörigen Parametern, darunter die eindeutige Kennung und das Authentifizierungs-Token. (Einzelheiten siehe Originalbeitrag). Die Fingerprinting-Funktionalität ist also eher eine Erweiterung als ein Ersatz für die vorhandene C&C-Infrastruktur. Möglicherweise fügen die Betreiber neue Schichten mit Funktionalität zu bewährten Kommunikations-Frameworks hinzu.

Konfigurationsmanagement: Die Untersuchung klärt, wie die Malware sowohl die herkömmliche Datenexfiltration als auch die neuen Fingerprinting-Operationen orchestriert. Die Konfiguration behält die etablierte Struktur für die Verwaltung von C&C-Domänen, Befehlsparametern und Betriebsanweisungen bei und integriert gleichzeitig neue Anweisungen für Browser-Profiling-Aktivitäten.

Browser Fingerprinting Payload: Beim Zugriff auf den Fingerprinting-Endpunkt antwortet der C&C-Server mit JavaScript-Code, der dazu dient, eine Vielzahl von System- und Browsermerkmalen zu erfassen. Das Fingerprinting-Skript sammelt Systeminformationen zu Plattformen, Nutzeragenten, Hardware, Netzwerk, Browser und mehr.

Mechanismus der Datenexfiltierung: Danach serialisiert das Skript alle Informationen ins JSON-Format und überträgt sie über eine POST-Anfrage an denselben Endpunkt mit einem zusätzlichen Parameter („act=log“) zurück an den C&C-Server. Nach Abschluss wird der Browser zu „about:blank“ weitergeleitet, um die Aufmerksamkeit des Benutzers minimal zu halten.

Taktische Auswirkungen: Mit dieser Kombination bewährter C&C-Protokolle mit neuen Fingerprinting-Funktionen verfolgen die Betreiber mehrere strategische Zwecke: bessere Vermeidung von virtuellen Maschinen, Sandboxes und Analyseumgebungen, besserte Zielausrichtung, betriebliche Kontinuität sowie Vermeiden der Erkennung durch die Verwendung legitimer Browserprozesse und standardmäßiger HTTP-Verkehrsmuster.

Auswirkung auf die Bedrohungslandschaft

Die Überwachung von Untergrundforen zeigt einen deutlichen Rückgang der Präsenz von Lumma Stealer-Angreifern in cyberkriminellen Communities, obwohl der Handel mit Lumma Stealer-Protokollen im Untergrund weiterhin aktiv ist.

Die Bedrohungslandschaft wurde durch mehrere betrügerische Telegram-Konten, die sich als legitime Lumma Stealer-Kanäle ausgaben, weiter strapaziert, was möglicherweise zu Verwirrung innerhalb der Angreifer-Community und zu einer Fragmentierung der Nutzerbasis geführt hat. Diese operative Störung deutet darauf hin, dass das Lumma Stealer-Ökosystem erhebliche Herausforderungen bei der Aufrechterhaltung seines bisherigen Koordinations- und Kommunikationsniveaus zu bewältigen hat.

Trotz der geringeren Sichtbarkeit im Untergrund bleibt Lumma Stealer eine aktive Bedrohung mit anhaltenden Angriffen auf Endgeräte und dem dokumentierten Einsatz von GhostSocks als sekundäre Payload. Allerdings ist eine Verschlechterung der operativen Abläufe in den Infrastrukturmanagementpraktiken der Bedrohungsakteure erkennbar. Neue Binärdateien enthalten nun veraltete C&C-Domains neben einzelnen aktiven C&C-Servern, was in starkem Kontrast zu den früheren umfassenden Domain-Rotationspraktiken steht, die eine ausgefeiltere operative Sicherheit demonstrierten.

Wir sind der Meinung, dass die Betreiber von Lumma Stealer sich zurückhalten, um nicht die Aufmerksamkeit von Strafverfolgungsbehörden und Konkurrenten auf sich zu ziehen. Die Bedrohungsakteure scheinen ihre Sichtbarkeit bewusst zu reduzieren, aber gleichzeitig ihre grundlegenden Operationen aufrechtzuerhalten, wahrscheinlich um auf die richtige Gelegenheit zu warten, ihre Aktivitäten in vollem Umfang wieder aufzunehmen.

Sicherheitsempfehlungen

Um sich effizient gegen die raffinierteren Taktiken von Lumma Stealer zu verteidigen, können Benutzer folgende Best Practices anwenden:

- Stärken der Awareness für E-Mail-Sicherheit. Schulen Sie Ihre Mitarbeiter darin, Phishing- Mails zu erkennen (und zu melden), insbesondere solche, die Benachrichtigungen zu legitimen Software-Updates, Versand oder dringende Sicherheitswarnungen enthalten und Benutzer dazu verleiten, bösartige Anhänge herunterzuladen oder auf verdächtige Links zu klicken.

- Vorsichtig bei Online-Werbung. Vor allem beim Anklicken insbesondere von Angeboten für kostenlose Software-Downloads, dringenden Sicherheitswarnungen oder Angeboten, die „zu gut, um wahr zu sein“ sind, da Cyberkriminelle bösartige Werbung nutzen, um Malware über kompromittierte Websites zu verbreiten.

- Setzen Sie Kontrolle für die Softwareinstallation durch. Beschränken Sie die Berechtigungen der Benutzer zur Installation von Software und richten Sie zugelassene Software-Repositorys ein, da sich Malware häufig über gefälschte Software-Installationsprogramme, geknackte Anwendungen und bösartige Browser-Erweiterungen verbreitet, die aus inoffiziellen Quellen heruntergeladen werden

- Seien Sie misstrauisch gegenüber ungewöhnlichen CAPTCHA-Anfragen. Hinterfragen Sie solche, die Sie auffordern, Befehle zu kopieren und einzufügen, PowerShell-Skripte auszuführen oder Aktionen, die über eine einfache Bildüberprüfung hinausgehen, da Cyberkriminelle gefälschte CAPTCHA-Seiten verwenden, um Benutzer dazu zu verleiten, bösartigen Code auszuführen, der Malware herunterlädt.

- Implementieren Sie Multifaktor-Authentifizierung (MFA) für Ihre Konten. Auch wenn fortgeschrittene Angriffe wie Adversary-in-the-Middle-Phishing (AiTM) versuchen können, MFA zu umgehen, ist sie dennoch eine wichtige Sicherheitsmaßnahme, die viele Arten von Kontoübergriffen verhindert.

Zudem hilft eine mehrschichtige Sicherheitslösung: Trend Vision One™ ist eine KI-gestützte Cybersicherheitsplattform, die das Management von Cyberrisiken und Sicherheitsmaßnahmen zentralisiert und einen robusten mehrschichtigen Schutz für lokale, hybride und Multi-Cloud-Umgebungen bietet.