DragonForce tauchte erstmals 2023 als Ransomware-as-a-Service-Gruppe (RaaS) auf und hatte bereits bemerkenswerte Veränderungen durchlaufen, bevor eine Angriffswelle ihr 2025 zu größerer Bekanntheit verhalf. Einige Berichte deuten darauf hin, dass sie Verbindungen zu einer älteren Hacktivisten-Gruppe mit Sitz in Malaysia hat, die sich auf RaaS verlegt hat, während andere behaupten, dass die Ransomware-Aktivitäten trotz des gleichen Namens eine völlig separate Einheit sind.

Hintergrundwissen

DragonForce (von Trend Micro als Water Tambanakua genannt) zeigt eine konstante Aktivität und ein klares Bestreben, den Einfluss unter den Partnern (Affiliates) auszuweiten. Die Taktiken der Gruppe deuten auf einen aggressiven und äußerst opportunistischen Ansatz hin. Ein Beispiel dafür ist die Verwendung von Mehrvarianten-Payloads, bei denen es sich um wiederverwendete Builder aus den Codebasen von LockBit und Conti handelt. So kann die Gruppe ihre Payloads schnell wechseln und erschwert somit der Verteidigung.

Außerdem setzt DragonForce eine fortschrittlichere Umgehungstechnik ein, nämlich Bring Your Own Vulnerable Driver (BYOVD). Diese Technik ermöglicht es den Akteuren, Endpunkt-Sicherheitsmaßnahmen zu umgehen, indem sie legitime, aber anfällige Treiber ausnutzen – eine unter Ransomware-Betreibern relativ ungewöhnliche Taktik.

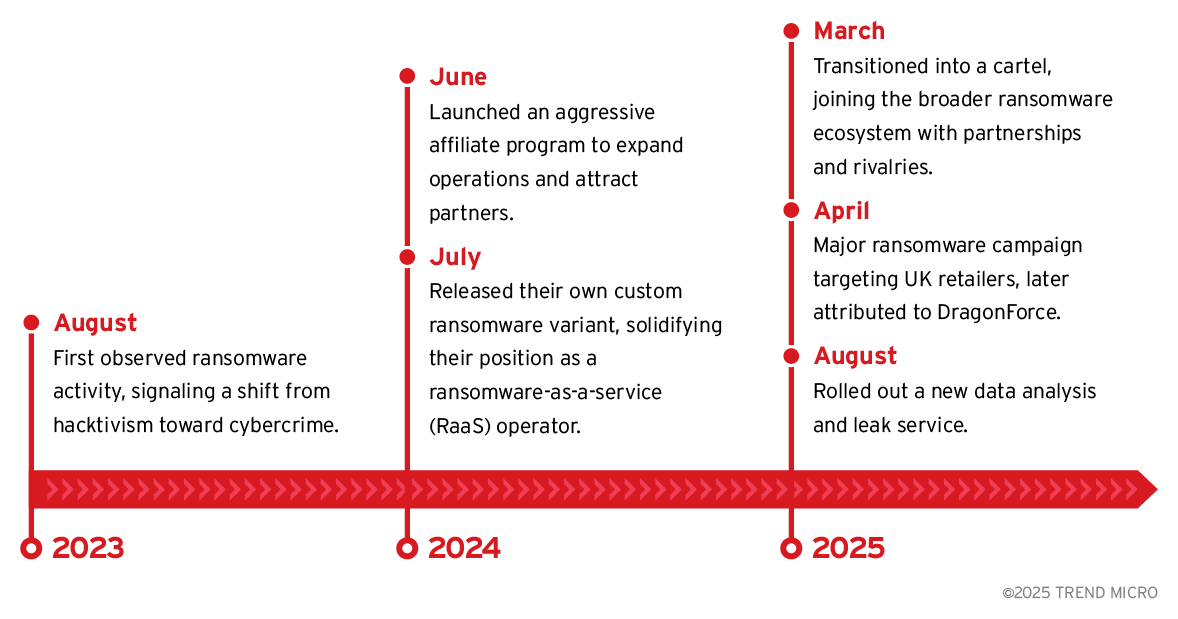

Historie

2023, zu Beginn seiner Ransomware-Aktivitäten, zielte DragonForce mit einer Variante eines geleakten LockBit 3.0-Builders auf Unternehmen in kritischen Sektoren ab. Am 26. Juni 2024 startete die Gruppe ein Affiliate-Programm, das den Partnern 80 % der Lösegeldsumme sowie Tools für das Angriffsmanagement und die Automatisierung anbot. Mit diesen Tools konnten Partner maßgeschneiderte Ransomware-Samples erstellen, darunter zur Deaktivierung von Sicherheitsfunktionen, die Einstellung von Verschlüsselungsparametern und die Personalisierung von Lösegeldforderungen. Einen Monat später veröffentlichte DragonForce eine eigene Variante der Ransomware, die angeblich auf Conti V3 basierte. Die Verwendung von geleakten LockBit- und Conti-Buildern deutet auf Verbindungen zu den Ökosystemen von Lockbit und Conti.

DragonForce ermöglicht es Affiliates, mehrere Varianten ihrer Ransomware mit Windows-, Linux-, EXSi- und NAS-spezifischen Verschlüsselungsprogrammen zu erstellen. Im November 2024 entdeckten wir eine Linux-Variante der Ransomware.

Im März 2025 gaben sie ihre Umwandlung in das DragonForce Ransomware-Kartell bekannt. Das Kartell ermutigte die Partner dazu, sich von der Marke DragonForce zu lösen und ihren eigenen Brand aufzubauen, wobei sie weiterhin die Tools und Ressourcen der Gruppe nutzen konnten. Diese Veränderung markiert eine bemerkenswerte Wende, auf die in den folgenden Monaten schnell weitere Entwicklungen folgten.

Etwa zur selben Zeit wurde DragonForce auch mit Aktivitäten anderer RaaS-Gruppen in Verbindung gebracht. Es gab Verbindungen zu Angriffen von BlackLock und in der Folge auch von Mamona. Außerdem schien es zu Konflikten mit RansomHub zu kommen, dir im gleichen Zeitraum offline gegangen waren. Sicherheitsexperten, dass diese Verbindungen auf Rivalitäten oder eine einfache Konsolidierung von Ressourcen zurückzuführen sein könnten.

Die Gruppe wurde in Verbindung mit dem Angriff auf den britischen Einzelhandel im April gebracht, zusammen mit Scattered Spider (Octo Tempest) und der losen Gruppe von Bedrohungsakteuren „Com“. Im Juni 2025 identifizierten wir eine neue DevMan-Ransomware-Variante, die die Verbindung zwischen DragonForce und Mamona (BlackLock) weiter zu unterstreichen scheint.

Im August 2025 führte die Gruppe einen „Datenanalysedienst“ ein, der Affiliates unterstützen und Opfer von Ransomware-/Datenleck-Angriffen zur Zahlung drängen soll. Der „Dienst“ fungiert als Risikoaudit sowohl der angegriffenen Organisation als auch der gestohlenen Daten und erstellt Materialien wie Skripte für Erpressungsanrufe, Entwürfe für Briefe an die Geschäftsleitung sowie pseudojuristische Analyse- und Beratungsberichte. Die Gebühren für diesen Dienst betragen bis zu 23 % der Lösegeldzahlungen und richten sich speziell an Affiliates, die Organisationen mit einem Jahresumsatz von mindestens 15 Millionen US-Dollar ins Visier nehmen.

Infektionsablauf und Techniken

Technische Details

Im Originalbeitrag finden Interessierte (auch für die Linux-Variante) die Argumente, die die Ransomware akzeptiert, die Prozesse die hinzugefügt werden, Erweiterung an den Dateinamen der verschlüsselten Dateien und vieles mehr.

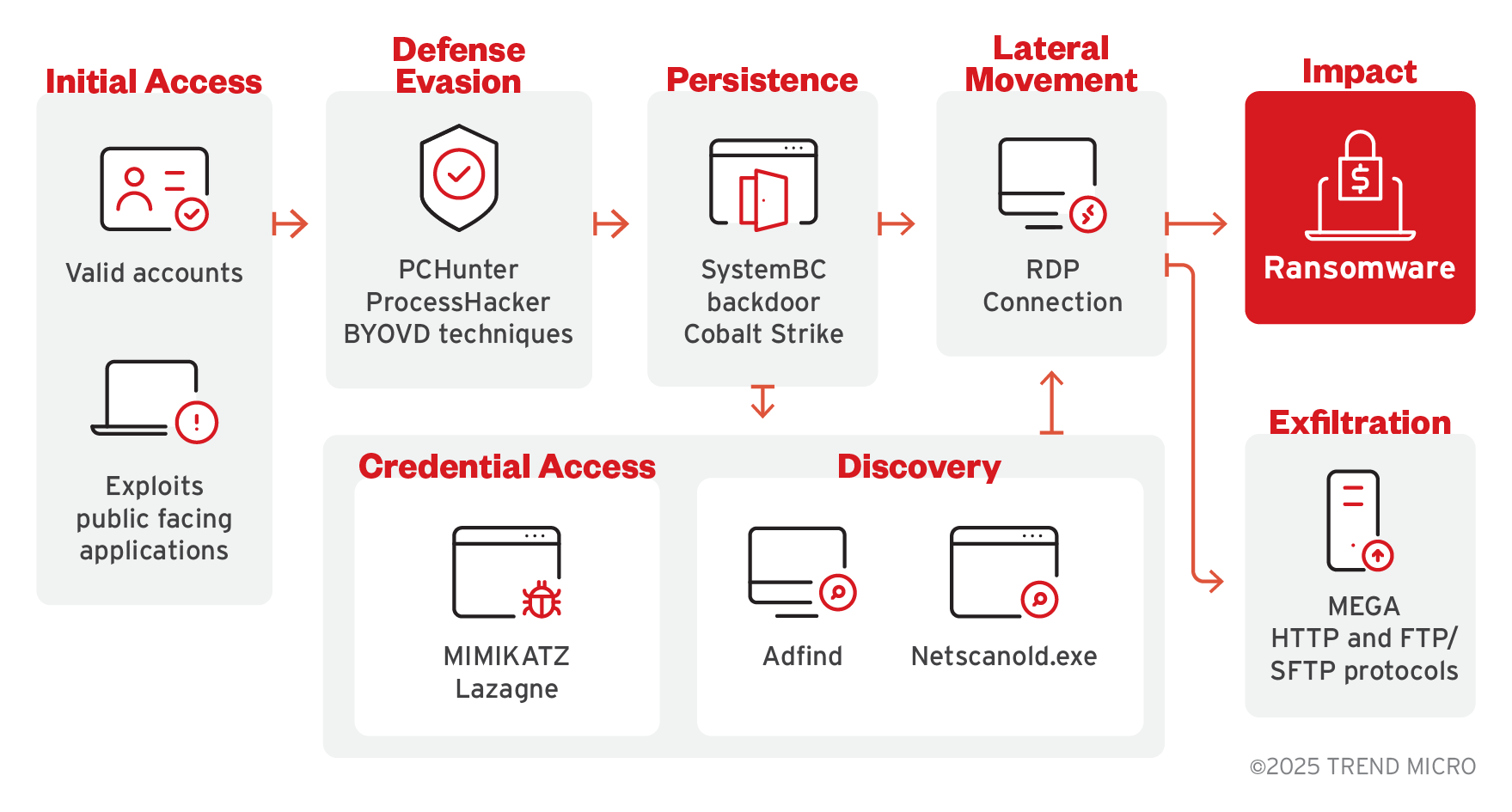

Erster Zugriff

- Ausnutzen der öffentlich zugänglichen Anwendung Ivanti Connect Secure unter Verwendung bekannter Schwachstellen (CVE-2023-46805, CVE-2024-21887, CVE-2024-21893) und weiterer Exploits . Die Gruppe steht in Verbindung mit Scattered Spider, das als Initial Access Broker fungierte.

Ausführung

- Remote-Befehle auf dem kompromittierten Server,

- Download und Ausführung von Crack-Software und Keygens auf mehreren Endpunkten

Persistenz

- Verwendung eines kompromittierten Administratorkontos, um den Zugriff auf die Umgebung des Opfers aufrechtzuerhalten.

- Deaktivierung von Sicherheitsservices durch Änderung des Registry Keys, um die Sicherheitsdienste zu beeinträchtigen und die Überlebensfähigkeit der Malware im gesamten System sicherstellen können.

Privilegien

- Dumping von Anmeldedaten über Registry Hives, um auf Betriebssystem-Anmeldedaten zuzugreifen

- Manipulation von Zugriffs-Token, insbesondere die Token-Identitätswechsel, um Privilegien zu erweitern und Prozesse im NT AUTHORITY\SYSTEM-Kontext auszuführen. Damit kann die Ransomware wirkungsvolle Aktionen durchführen, wie z. B. das Deaktivieren von Sicherheits-Tools, das Ändern von Systemkonfigurationen und das Verschlüsseln von Dateien mit erhöhten Privilegien.

Laterale Bewegung

- Verwendung von RDP und SMB für den Zugriff auf andere Systeme innerhalb des Netzwerks

- Einsatz des Fernüberwachungs- und –verwaltungs-Tool (RMM) SimpleHelp.

- Einsatz mehrerer nativer Windows-Dienstprogramme und Methoden zur Remote-Ausführung, um sich lateral über das kompromittierte Netzwerk zu bewegen: PsExec, Windows Management Instrumentation (WMI)

Erkundung

- Netzwerk- und Kontoerkennung mit Tools wie AdFind

- Erkennung von Anmeldedaten über PassView oder Registry Hive Dumping

- Über Schwachstellen im SimpleHelp-RMM-Tool Zugriff auf dessen Instanz und Sammeln von Informationen aus den Umgebungen der Opfer, etwa Gerätenamen, Systemkonfigurationen, Benutzerkontodetails und Netzwerkverbindungsdaten.

Exfiltration

- Strategie der doppelten Erpressung über Datenexfiltrierung.

Umgehung von Abwehrmaßnahmen

- Deaktivierung von Sicherheitstools und -diensten

- PCHunter, ProcessHacker, Deaktivierung über gültiges Konto RDP/RAT

- Nutzen der BYOVD-Technik, um Sicherheitsprozesse zu beenden und so ihre Fähigkeit zur Umgehung der Erkennung zu verbessern.

Dumping von Anmeldedaten

- Hacktool PassView oder Registry Hive Dumping

- Kombination aus Post-Compromise-Tools und -Techniken, um Anmeldedaten zu sammeln und die Umgebungen der Opfer zu kartieren, was laterale Bewegungen und die Ausweitung von Berechtigungen ermöglicht.

- Nach dem ersten Zugriff setzt DragonForce Tools wie Mimikatz und LaZagne ein, um sensible Anmeldedaten aus kompromittierten Systemen zu extrahieren:

Command and Control

- Kommunikation mit C&C-Servern unter Verwendung von Webprotokollen

- Verwendung von RAT: Cobalt Strike und SystemBC

Auswirkungen

- Ausführung von Ransomware zur Verschlüsselung von Daten, Lösegeldforderungen und Verschlüsselung von Dateien

- Änderung des Desktop-Hintergrundbildes des Opfers.

- Verhindern der Systemwiederherstellung durch Löschen von Volume-Schattenkopien und Deaktivieren von Wiederherstellungsmaßnahmen

Alle Einzelheiten zu den Tools und Schwachstellen sowie eine Tabelle mit den MITRE-Taktiken und –Techniken liefert ebenfalls der Originalbeitrag.

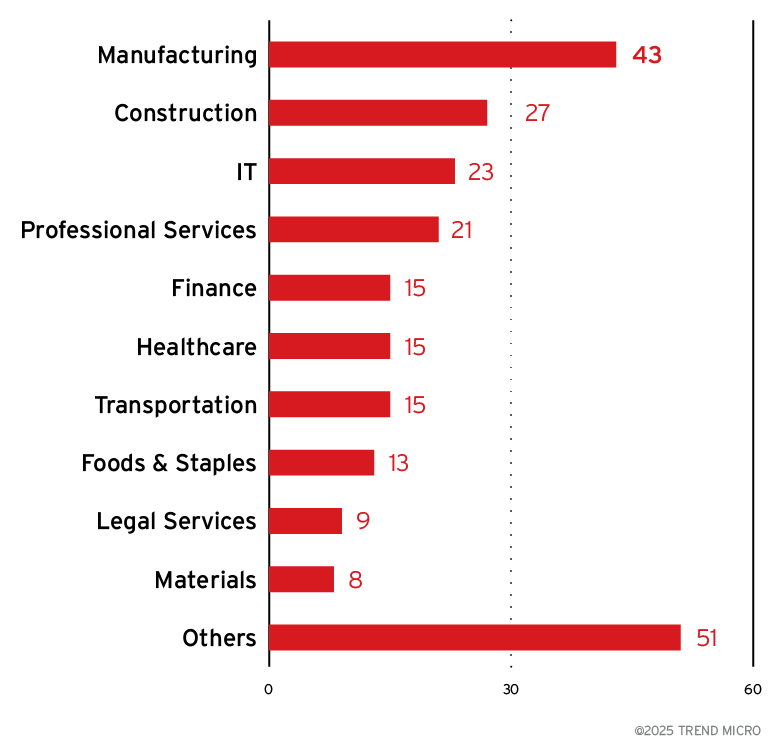

Betroffene Länder, Branchen und Unternehmensgrößen

Die USA waren am stärksten von DragonForce betroffen und lagen bei der Zahl der Opfer weit vor anderen Ländern. Weitere betroffene Länder sind Deutschland, Australien und Italien.

DragonForce streut branchenbezogen seine Angriffe insgesamt breit. Dies zeigt das eher opportunistische Verhalten der Gruppe. Dieser Ansatz ist typisch für RaaS-Operationen mit starken Affiliates-Programmen. Da die meisten ihrer Opfer mit Infrastruktur und digitalen Diensten verbunden sind, deutet dies auf eine Strategie zur Maximierung der Störungen hin.

Während die Mehrheit der Opferorganisationen von DragonForce kleine Unternehmen (171) waren, hat die Gruppe auch größere Ziele (36) nicht gescheut.

Empfehlungen

DragonForce zeichnet sich durch sein aggressives Partnerprogramm und seine Verbindungen zu anderen Ransomware-Operationen aus, sowohl zu bereits aufgelösten als auch zu aktiven. Unternehmen sollten seine Taktiken beobachten und Standardmaßnahmen überprüfen, um Angriffe zu verhindern oder deren Auswirkungen zu minimieren.

Die folgenden Best Practices können zum Schutz vor Ransomware-Angriffen beitragen:

- Audit und Inventur: Erstellen sie eine Übersicht über die Assets und Daten und identifizieren Sie autorisierte und nicht autorisierte Geräte und Software. Führen Sie einen Audit der Ereignis-Logs durch.

- Konfigurieren und Monitoren: Verwalten Sie Hardware- und Softwarekonfigurationen. Gewähren Sie Administratorrechte und Zugriff nur dann, wenn dies für die Rolle eines Mitarbeiters erforderlich ist. Überwachen Sie Netzwerk-Ports, Protokolle und Dienste. Aktivieren Sie Sicherheitskonfigurationen auf Netzwerkinfrastrukturgeräten wie Firewalls und Routern. Erstellen Sie eine Software-Zulassungsliste, die nur legitime Anwendungen ausführt.

- Patchen und Updaten: Führen Sie regelmäßige Schwachstellenüberprüfungen durch. Patchen und aktualisieren Sie Betriebssysteme und Anwendungen.

- Schützen und wiederherstellen: Implementieren Sie Maßnahmen für den Datenschutz, Backup und Wiederherstellung. Setzen Sie Multifaktor-Authentifizierung ein.

- Sichern und verteidigen: Implementieren Sie Sandbox-Analyse, um bösartige Mails zu blockieren. Stellen Sie die neuesten Versionen von Sicherheitslösungen auf allen Ebenen des Systems bereit, einschließlich Mail, Endpunkt, Web und Netzwerk. Erkennen Sie frühzeitig Anzeichen eines Angriffs, z. B. das Vorhandensein von verdächtigen Tools im System, und nutzen Sie fortschrittliche Erkennungstechnologien, z. B. auf der Grundlage von KI und maschinellem Lernen.

- Schulen und testen: Ein mehrschichtiger Schutzansatz kann Unternehmen dabei helfen, die möglichen Eintrittspunkte in das System (Endpunkt, E-Mail, Web und Netzwerk) zu schützen. Sicherheitslösungen, die bösartige Komponenten und verdächtiges Verhalten erkennen, können Unternehmen schützen.

Der Orginalbeitrag umfasst auch mögliche Indicators of Compromise.

Infografik zu „Ransomware Spotlight: DragonForce”