Ransomware

Kollaborationsmodelle bei China-naher Cyberspionage

Ein neuer Trend betrifft die Zusammenarbeit zwischen mit China verbundenen APT-Gruppen und führt zu einem neuen Modell des „Premier Pass-as-a-Service”. Anhand der Aktivitäten von Earth Estries (Salt Typhoon) und Earth Naga erklären wir die Veränderung.

Wichtige Erkenntnisse

- „Premier Pass-as-a-Service” bezeichnet kollaborative Taktiken mehrerer China-naher APT-Gruppen, wie Earth Estries und Earth Naga.

- Eine Fallstudie zeigt, wie Earth Estries als Access Broker für Earth Naga fungiert. Durch die gemeinsame Nutzung des Zugangs wird die Erkennung und Zuordnung weiter erschwert.

- Diese beobachtete operative Zusammenarbeit zwischen unterschiedlichen APT-Gruppen markiert einen Wandel in der Cyberbedrohungslandschaft: Die Grenze zwischen einzelnen Angreifergruppen verschwindet.

In den letzten Jahren zeichnet sich im Bereich der Cyberspionage eine neue Entwicklung ab: enge Zusammenarbeit zwischen verschiedenen APT-Gruppen (Advanced Persistent Threat), die auf den ersten Blick wie eine einzige Cyberkampagne erscheint. Anhand von Beispielen für eine solche Zusammenarbeit, bei der die APT-Gruppe Earth Estries (auch bekannt als Salt Typhoon) eine kompromittierte Ressource an eine andere APT-Gruppe, Earth Naga (auch als Flax Typhoon, RedJuliett oder Ethereal Panda bekannt) weitergab. Dieses Phänomen, das wir als „Premier Pass“ bezeichnen, stellt eine neue Ebene der Koordination bei Cyberkampagnen dar, insbesondere unter den mit China verbundenen APT-Akteuren.

Die Zuordnung von Cyberangriffen zu bestimmten Bedrohungsakteuren ist schwierig und stützt sich oft auf eine Kombination verschiedener Techniken wie Malware- und Netzwerkverkehrsanalyse, Untersuchung von Taktiken, Techniken und Verfahren (TTPs) sowie Untersuchungen der Opfer. Das Aufkommen von Kooperationen, wie die eben genannte, erschweren die Zuordnung zusätzlich.

Diese Zusammenarbeit markiert einen entscheidenden Wandel in der Landschaft der Cyberspionage, der eine Neubewertung der Zuordnungsstrategien erfordert und das komplexe Geflecht von Allianzen innerhalb der Cyber-Bedrohungslandschaft hervorhebt.

Opfer von Earth Estries und Earth Naga

Salt Typhoon (Earth Estries) hat sich in erster Linie auf kritische Sektoren wie Telekommunikation und Regierungsbehörden in den USA, im asiatisch-pazifischen Raum und im Nahen Osten konzentriert. In den letzten zwei Jahren weitete die Gruppe ihre Ziele auf Regionen wie Südamerika und Südafrika aus.

Earth Naga wiederum ist seit mindestens 2021 aktiv und nimmt High-Value-Organisationen in strategischen Sektoren ins Visier, so Regierungsbehörden, Telekommunikation, militärische Hersteller, Technologie- und Medienunternehmen sowie akademische Einrichtungen. Zusätzlich zu Taiwan hat die Gruppe ihre Aktivitäten auf den gesamten asiatisch-pazifischen Raum sowie auf NATO-Mitgliedsländer und Lateinamerika ausgeweitet, ein Indiz für wachsendes Interesse an der globalen Informationsbeschaffung.

Eine Tabelle mit aktuellen Kampagnen mit Beteiligung von Earth Estries und Earth Naga beinhaltet der Originalbeitrag.

Aktivitäten von Earth Estries als Access Broker

Unsere Untersuchung ergab, dass Earth Estries in einigen Kampagnen als Access Broker fungierte. Konkret fanden wir Hinweise auf gemeinsames Zugriffsverhalten in den TrillClient-Angriffsketten, die Earth Estries zugeschrieben werden.

In zwei unterschiedlichen organisatorischen Umgebungen, die wiederholt von Earth Estries angegriffen wurden, fanden wir Hinweise darauf, dass Earth Estries den Zugriff mit Earth Naga geteilt hat. Diese Aktivität deutet auf eine mögliche operative Verbindung oder eine Vereinbarung zur gemeinsamen Nutzung von Zugriffen zwischen den beiden Bedrohungsgruppen hin.

Der erste Fall wurde im November 2024 identifiziert und betraf ein großes Mobilfunkunternehmen in der APAC-Region, dem Earth Estries offenbar Zugriff auf Earth Naga gewährt hatte. Darüber hinaus zeigen unsere Telemetriedaten, dass Earth Estries bereits Ende 2023 versucht hat, den Zugriff mit Earth Naga zu teilen. Das Toolset von Earth Naga wurde jedoch während der Bereitstellung von unserem Produkt erkannt und blockiert. Daher konnten wir zu diesem Zeitpunkt keinen Netzwerkverkehr mit der bekannten Command-and-Control-Infrastruktur (C&C) von Earth Naga beobachten. Im März 2025 fanden wir einen zweiten Fall von gemeinsamem Zugriff, diesmal betraf er eine Regierungsbehörde in Südostasien.

Gemeinsame Operation von Earth Estries und Earth Naga

Abbildung 1 veranschaulicht die Angriffs-Infektionskette, die wir auf Grundlage von Vorfällen erstellt haben, die Anfang dieses Jahres innerhalb einer südostasiatischen Regierungsbehörde beobachtet wurden. Diese Ereignisse, die in engem Zusammenhang mit den Aktivitäten von Earth Estries und Earth Naga stehen, bieten Einblicke in die TTPs, die von diesen Intrusion Sets in jüngsten Kampagnen eingesetzt wurden. Einzelheiten zum Ablauf der Aktivitäten im Zusammenhang mit Earth Estries und Earth Naga liefert der Originalbeitrag.

Zwischen Ende April und Ende Juli entdeckten wir Versuche von Salt Typhoon und Earth Naga, sich Zugang zu mindestens zwei führenden Telekommunikationsanbietern in der APAC-Region und in NATO-Mitgliedsländern zu verschaffen. Beide Gruppen haben deutlich gemacht, dass sie bestimmte Organisationen langfristig ins Visier nehmen.

Definitionen und Arten moderner kollaborativer APT-Angriffe

Bereits früher beobachteten wir, dass viele Intrusion Sets mehrstufige Backdoor-Mechanismen nutzen, um einen dauerhaften Zugriff und eine dauerhafte Kontrolle herzustellen. In den meisten Fällen, in denen eine Verbindung innerhalb der Prozesskette identifiziert wird, lassen sich alle Stufen der Backdoor einem einzigen Intrusion Set zuordnen.

Es gibt jedoch auch Szenarien, die es plausibler scheinen lassen, dass mehrere Bedrohungsgruppen zusammenarbeiten. Daher kann sich die Zuordnung von Spionageoperationen nicht ausschließlich auf die Analyse der Prozesskette stützen. Man kann auch davon ausgehen, dass es einen spezialisierten Access Broker Service gibt, der eine solche Zusammenarbeit ermöglicht.

Allerdings sollte das Vorhandensein verschiedener Malware Sample-Sets nicht sofort als Beweis für eine Zusammenarbeit interpretiert werden, da Intrusion Sets Backdoors über verschiedene unabhängige Mittel ohne die Zusammenarbeit oder das Wissen der betroffenen Parteien einsetzen können.

- Regel 1: Es wurden keine Spuren einer Kompromittierung des Intrusion Sets festgestellt, wie etwa Prozess- oder Netzwerk-Hijacking-Aktivitäten.

- Regel 2: Die Malware wird im selben Prozess oder in derselben Netzwerk-Session eingesetzt.

- Regel 3: Die Malware der nächsten Stufe oder die C&C-Infrastruktur kann nicht derselben Bedrohungsgruppe zugeordnet werden.

Die Tabelle fasst die Kategorisierung der in den letzten Jahren beobachteten Arten von kooperativen Angriffen zusammen.

Typ |

Angriffstyp |

Art der Zusammenarbeit |

Beschreibung |

A |

Gemeinsamer Infektionsvektor |

Lose Koordination |

Einsatz von Backdoors über Web-Shells, Ausnutzung von Schwachstellen öffentlich zugänglicher Server oder ähnliche Methoden. Die Koordination ist wahrscheinlich zufällig und nicht beabsichtigt. |

B |

Koordinierter Angriff auf die Lieferkette |

Strenge Koordination |

Angriffe, die sich die Kompromittierung der Lieferkette zunutze machen. Mehrere Intrusion Sets arbeiten zusammen, um Backdoors über denselben kompromittierten Anbieter zu verbreiten. |

C |

Bereitstellung einer Nutzlast, die verschiedenen Intrusion Sets zugeordnet wird |

Strenge Koordination |

Eine Gruppe hilft einer anderen dabei, ihre Malware in einem Zielnetzwerk einzusetzen. Dies ist selten und erfordert ein hohes Maß an Koordination. |

D |

Bereitstellung einer Operationsbox |

Strenge Koordination |

Eine Gruppe bereitet die Infrastruktur (eine „Operational Box“) für die Nutzung durch eine andere Gruppe vor und nutzt dabei häufig Cloud-Dienste für die C&C-Kommunikation. |

Tabelle 1. Kategorien von kollaborativen Angriffstypen

Die bereits genannten realen Fälle gehören zur Kategorie Typ C. Eine Zuordnung zu den MITRE-Taktiken finden Sie ebenfalls im Originalbeitrag.

Das „Premier Pass-as-a-Service”-Modell in APT-Operationen

Wir gehen davon aus, dass sich innerhalb des Ökosystems der mit China verbundenen APT-Operationen ein neues Betriebsmodell herausbilden könnte, das vorläufig als „Premier Pass-as-a-Service” bezeichnet wird. Es greift, sobald die Angreifer ein Ziel erfolgreich kompromittiert und lange genug persistiert haben, um wertvolle Daten zu exfiltrieren.

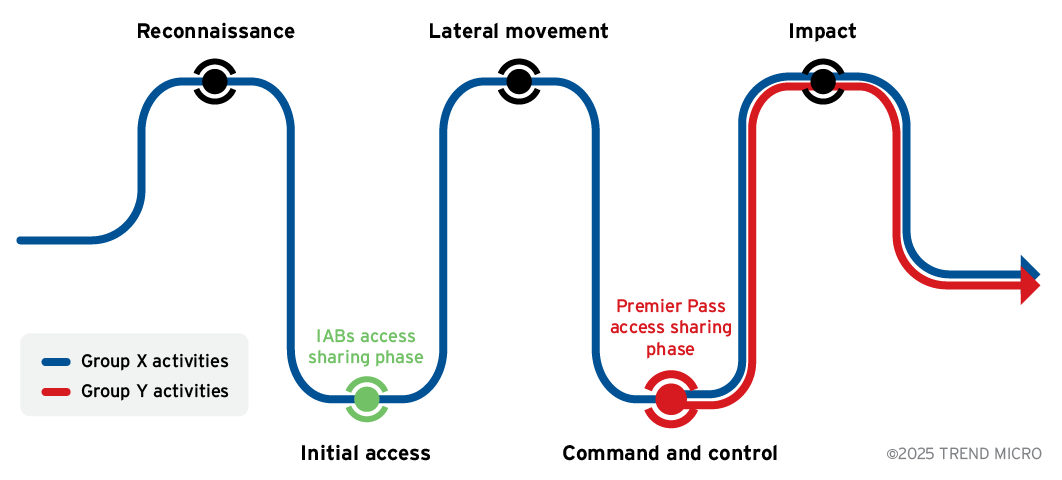

Unsere Hypothese basiert auf Beobachtungen, die vom typischen Verhalten eines Initial Access Brokers (IAB) abweichen. Im Gegensatz zu IABs, die sich in erster Linie auf den Erwerb und Verkauf von Erstzugängen zu Netzwerken konzentrieren, umfassen die von uns beobachteten Aktivitäten den direkten Zugriff auf Zielressourcen.

Der strategische Vorteil eines solchen Dienstes liegt in seiner Effizienz. Premier Pass-as-a-Service bietet direkten Zugriff auf kritische Ressourcen und reduziert so den Zeitaufwand für die Phasen der Erkundung, der ersten Ausnutzung und der lateralen Bewegung.

Bild 2. Initial Access Broker vs. Premier Pass-as-a-Service

Darüber hinaus ist uns bekannt, dass ähnliche Aktivitäten von Unit 42 in ihrer Untersuchung zu Stately Taurus dokumentiert wurden.

Die begrenzte Anzahl der beobachteten Vorfälle in Verbindung mit dem erheblichen Risiko einer Aufdeckung, das ein solcher Dienst mit sich bringt, darauf hin, dass der Zugang wahrscheinlich auf einen kleinen Kreis von Bedrohungsakteuren beschränkt ist.

Das Aufkommen des Premier-Pass-Modells könnte auch erklären, warum einige APT-Gruppen in den letzten Jahren scheinbar in der Versenkung verschwunden sind. Anstatt sich aufgelöst oder ihre Aktivitäten eingestellt zu haben, agieren diese Akteure nun möglicherweise verdeckt über eine gemeinsame Zugangsinfrastruktur oder „Operation Boxes”, die von diesem neuen Dienst bereitgestellt werden.

Um der zunehmenden Komplexität bei der Zuordnung von Aktivitäten unter den mit China verbundenen APT-Gruppen zu begegnen, die in erster Linie auf die zunehmende Überschneidung und gemeinsame Nutzung von TTPs zurückzuführen ist, schlagen wir einen verbesserten Analyseansatz vor, der den Schwerpunkt auf die Identifizierung der Rolle jedes einzelnen Bedrohungsakteurs innerhalb bestimmter operativer Dienste legt. Während sich Frameworks wie das Diamantmodell auf bestimmte Schlüsselaspekte einer Cyberbedrohung konzentrieren – den Angreifer, die Infrastruktur, die Fähigkeiten und das Opfer –, bietet dieser neue Ansatz eine detailliertere Sicht auf das Verhalten und die Beziehungen der Akteure, die von traditionellen Diamantmodellen möglicherweise nicht abgedeckt werden (siehe Originalbeitrag)

Fazit

Jüngste Hinweise auf gemeinsamen Zugriff und operative Überschneidungen deuten auf eine bemerkenswerte Veränderung hin, die das Aufkommen einer neuen Ära der Zusammenarbeit zwischen APT-Gruppen mit Verbindungen zu China signalisiert. Die Zunahme koordinierter Operationen stellt eine wachsende Herausforderung für eine genaue Zuordnung und wirksame Cyberabwehr dar.

Sicherheitsempfehlungen

Verteidiger müssen wachsame und mehrschichtige Sicherheitsstrategien anwenden, um Risiken wie verdächtige Datei-Bereitstellungen, unbefugte Fernverwaltung und gezielte Angriffe auf Edge-Geräte entgegenzuwirken. Um diese sich weiterentwickelnden Taktiken besser erkennen und darauf reagieren zu können, können sie folgende Maßnahmen zur Risikominderung ergreifen:

- Wachsamkeit gegenüber verdächtigen Datei-Bereitstellungsaktivitäten, die von kompromittierten Servern oder seitlichen Bewegungen unter Verwendung gestohlener Anmeldedaten ausgehen können.

- Überprüfen, ob legitime Fernverwaltungs-Tools installiert wurden und nur von autorisierten Benutzern verwendet werden.

- Sorgfältige Überwachung von Edge-Geräten. Es gibt allgemeine Empfehlungen sowie eine Methodik zur Suche nach möglicher Kompromittierung.

Für eine mehrschichtige Verteidigung sollten Unternehmen Trend Vision One™ in Betracht ziehen. Die KI-gestützte Cybersicherheitsplattform zentralisiert das Management von Cyberrisiken, Sicherheitsmaßnahmen.

Indicators of Compromise (IOCs) für diesen Eintrag finden Sie hier.

Mit Beiträgen von Joseph C Chen, Vickie Su und Lenart Bermejo