Ausnutzung von Schwachstellen

Report: Bedrohungen durch Mail-basierte Angriffe

Angreifer nutzen für ihre Angriffe per Mail zunehmend Taktiken wie QR-Code-Phishing, bekannte Malware-Varianten und KI-gestützten Identitätsdiebstahl. Mit diesen raffinierten Techniken müssen die Methoden der Verteidiger mithalten können.

E-Mails sind nach wie vor der bevorzugte Einstiegspunkt für Cyberangriffe. Viele dieser hochriskanten Bedrohungen umgehen herkömmliche Erkennungsmechanismen und setzen Unternehmen dem Risiko von Identitätsdiebstahl, Datenverletzungen und Ransomware aus. Ohne fortschrittliche E-Mail-Sicherheit wird der Graben zwischen den innovativen Angreifern und den Verteidigern immer größer – und damit steigen auch die Risiken für Nutzer, Daten und die Geschäftskontinuität.

Böswillige Akteure entwickeln ihre Taktiken ständig weiter, um Schwachstellen auszunutzen, und Verteidiger müssen mit ebenso dynamischen Strategien reagieren. Unser Bericht für die E-Mail-basierte Bedrohungslandschaft 2024 nutzt die Telemetriedaten von Trend Vision One™ und beleuchtet die wichtigsten Entwicklungen, die das Jahr geprägt haben.

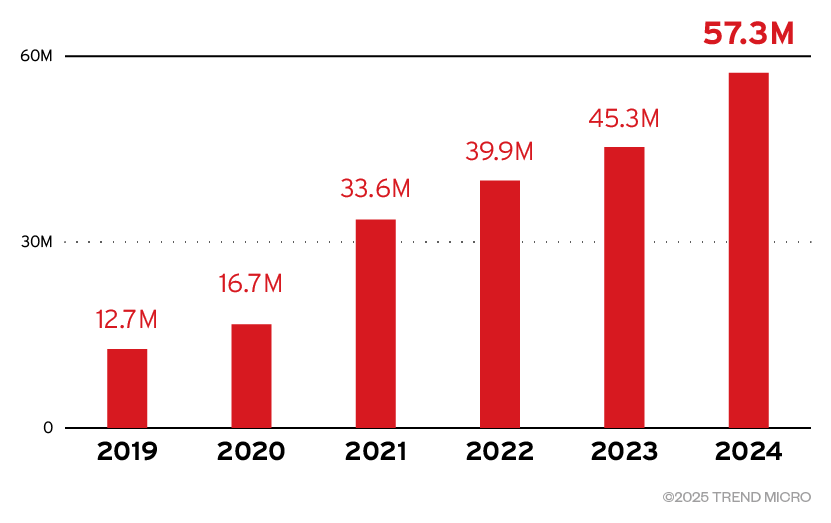

Mit Trend Vision One™ Email and Collaboration Security konnten Unternehmen erhebliche Fortschritte erzielen und diese Bedrohungen erfolgreich bekämpfen: 2023 wurden über 45 Millionen hochriskante E-Mail-Bedrohungen erkannt und blockiert, gefolgt von fast 57 Millionen für Microsoft 365™ und Google Workspace™ 2024.

Während der Anstieg von 27 % gegenüber dem Vorjahr auf stärkere Abwehrmaßnahmen oder sich weiterentwickelnde Strategien der Angreifer zurückzuführen sein mag, unterstreicht das anhaltend hohe Bedrohungsvolumen die Notwendigkeit einer kontinuierlichen Wachsamkeit. Diese Zahlen verdeutlichen, wie wichtig proaktive, KI-gestützte E-Mail-Sicherheit ist, um komplexen E-Mail-basierten Bedrohungen einen Schritt voraus zu sein.

Dank kontinuierlicher KI-gestützter Verbesserungen konnte Trend Vision One hochriskante Bedrohungen wie Phishing, BEC, Malware, Ransomware, Betrug usw. hervorragend identifizieren. Insbesondere QR-Code-Phishing spielte eine bedeutende Rolle beim Anstieg der Bedrohungserkennungen um 27 % von 2023 bis 2024, was die zunehmende Raffinesse von E-Mail-basierten Angriffen unterstreicht.

Dynamische Trends bei Malware

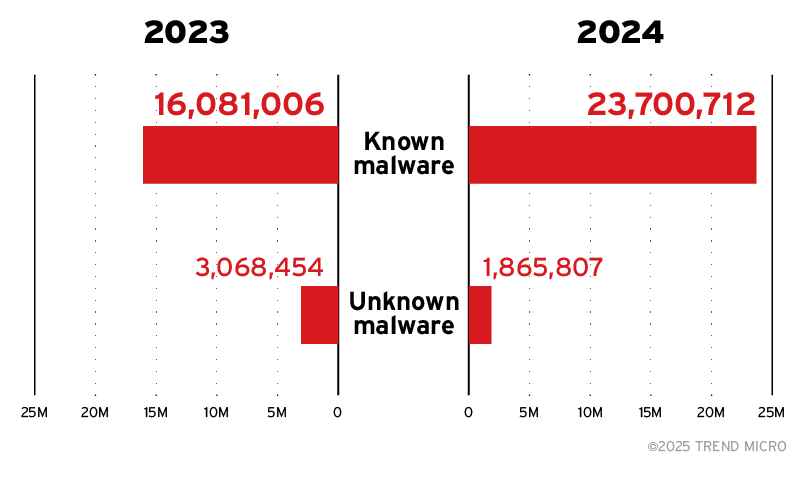

Diese Differenz deutet auf eine Weiterentwicklung der Strategien der Angreifer hin, die zunehmend auf bewährte Malware-Familien setzen und dabei im Untergrundmarkt erhältliche Standard-Cybercrime-Tools nutzen.

Der starke Anstieg bekannter Malware spiegelt auch die Fortschritte bei den Erkennungsfunktionen wider, die eine schnellere Klassifizierung und Abwehr von Bedrohungen ermöglichen. Umgekehrt, deutet der Rückgang unbekannter Malware auf weiter entwickelte Erkennungstechniken hin, die sich schnell an neue Payloads anpassen und die Aktualisierung von Signaturen kontinuierlich beschleunigen.

Ransomware-Erkennungen blieben gleich (63.449 2023 gegenüber 63.278 2024), wobei die Aktivität weiterhin auf hoch blieb. Die Angreifer verlagerten ihren Fokus von groß angelegten Kampagnen hin zu gezielten Angriffen mit hohem Einsatz, um einen maximalen finanziellen Schaden zu erzielen.

Beispiele: Eine PikaBot-Spam-Welle nutzte gekaperte E-Mail-Threads und bösartige Anhänge, um Malware zu verbreiten, wobei ähnliche Techniken wie zuvor von QakBot eingesetzt wurden. RansomHub nutzte ein Tool namens EDRKillShifter, um Endpoint Detection and Response (EDR)-Systeme zu deaktivieren, sodass die Malware Sicherheitsmaßnahmen umgehen und ihren Angriff effektiver ausführen konnte. Weitere Beispiele waren Earth Kasha und Earth Preta.

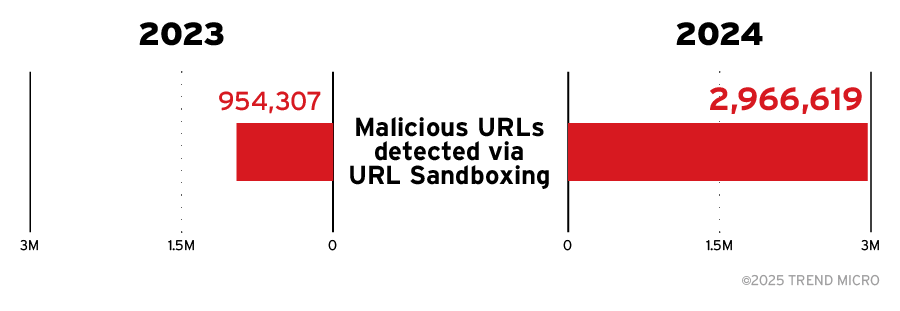

URL-Sandboxing und Phishing-Trends

Phishing und bösartige URLs nahmen weiter zu, wobei die Erkennungsrate im Vergleich zu den Vorjahren um über 20 % stieg. Die Erkennungsraten von URL-Sandboxing stiegen um erstaunliche 211 %. Das zeigt die zunehmende Abhängigkeit der Angreifer von dynamischen und schwer zu erkennenden Techniken zur Umgehung statischer Kontrollen.

Zu diesen URLs gehört auch die zunehmende Bedrohung durch QR-basierte Phishing-Angriffe („Quishing“), bei denen QR-Codes in E-Mail-Anhänge oder Nachrichten eingebettet werden – oft getarnt als legitime Benachrichtigungen, wie z. B. Aufforderungen zur Multifaktor-Authentifizierung oder Benachrichtigungen zum Teilen von Dokumenten. Beim Scannen leiten diese Codes die Nutzer auf bösartige Websites um, um so herkömmliche Sicherheitsfilter zu umgehen. Diese Angriffe trugen zu einem Anstieg der insgesamt bösartigen und Phishing-Links um 20 % von 2023 bis 2024 bei, da jeder Scan häufig zu einer Phishing-URL führte.

Unternehmen haben bemerkenswerte Fortschritte bei der Bekämpfung visuell trügerischer Phishing-Angriffe erzielt. Hohe Investitionen in Browsererkennung, die optimierte Löschung von Phishing-Domains in Verbindung mit der Aufklärung der Nutzer spielen weiterhin eine entscheidende Rolle bei der Bekämpfung visueller Täuschungskampagnen.

Unterdessen bleibt die Fähigkeit von Sandboxing, Verhaltensweisen wie verzögerte Payloads, Umleitungen und Skriptausführung zu analysieren, für moderne E-Mail-Abwehrsysteme unverzichtbar.

Beispiele für Spear Phishing-Angriffe beinhaltet der Originalbeitrag.

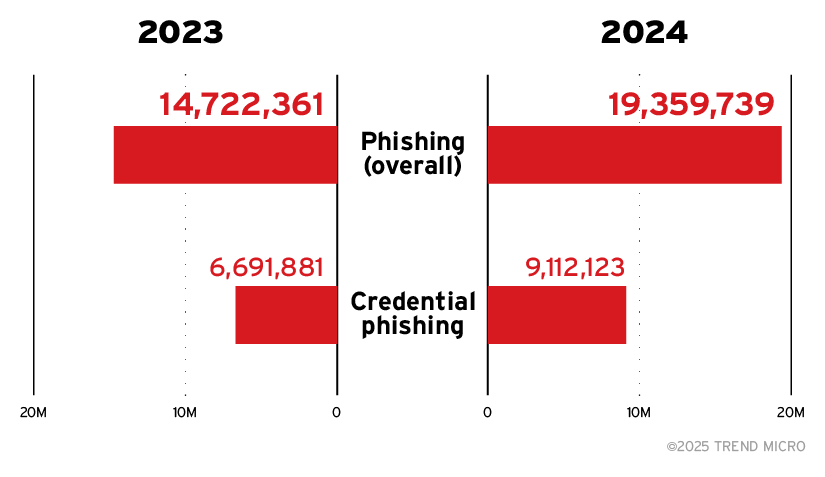

Unsere Telemetriedaten weisen einen bemerkenswerten Anstieg der Phishing-Vorfälle aus, um insgesamt 31 %. Der Anstieg bei Credential Phishing war mit 36 % sogar noch deutlicher. Dies zeigt das verstärkte Interesse der Angreifer am Diebstahl von Anmeldedaten.

Im Gegensatz dazu stieg die Zahl der Erkennungen von bekannten Phishing-Links um 84 %. Beispiele entsprechender Angriffe beinhaltet der Originalbeitrag.

BEC-Aktivitäten mit insgesamt nur leichter Zunahme

Die Zahl der Business Email Compromise (BEC)-Vorfälle stieg um 13 %, während die Verbesserungen durch die Autorenanalyse-Technologie Writing Style DNA zu einem Anstieg der Erkennung von Identitätsbetrug um 77 % führten. Diese KI-gesteuerte Technik soll verdächtige Nachrichten identifizieren, indem sie den Schreibstil mit ausgefeilten, KI-generierten historischen Profilen von Führungskräften vergleicht.

Im vierten Quartal 2024 stieg der durchschnittliche Überweisungsbetrag bei BEC-Angriffen auf 128.980 Dollar – fast doppelt so viel wie im dritten Quartal (67.145 Dollar) –, obwohl die Gesamtzahl dieser Angriffe um 21 Prozent zurückging.

Das FBI warnte, dass Cyberkriminelle zunehmend Deepfake-Videos und synthetische Inhalte in BEC-Betrugsmaschen einsetzen und die KI-generierten Audio- und Videodateien nutzen, um sich als Führungskräfte auszugeben und betrügerische Finanztransaktionen zu autorisieren.

Schutz vor Email-Bedrohungen

Um sich gegen die sich ständig weiterentwickelnden Cyber-Bedrohungen zu verteidigen, benötigen Unternehmen mehr als einzelne Tools. Es besteht die dringende Notwendigkeit für Unternehmen, ihre Abwehrmaßnahmen zu verstärken – insbesondere in den Bereichen Spam-Filterung, Schutz von Anmeldedaten und Einsatz von KI-gestützten Tools zur Identifizierung neuer Phishing-Taktiken.

Unternehmen sollten auch in eine umfassende Planung für die Reaktion auf Vorfälle investieren und ihre mehrschichtigen Abwehrmaßnahmen verstärken, indem sie Endpunktkontrollen, sichere Backups und verbesserte verhaltensbasierte Erkennungssysteme integrieren, um gezielten Ransomware-Angriffen entgegenzuwirken.

Es bedarf einer einheitlichen, KI-gestützten Cybersicherheitsplattform, die Nutzer, Daten und Kommunikation auf allen Ebenen schützt. Eine umfassende, mehrschichtige Sicherheitslösung wie Trend Vision One – Email and Collaboration Protection kann folgende Maßnahmen ergreifen:

- KI-gesteuerte korrelierte Informationen analysieren Nutzerbeziehungen, Kommunikationsflüsse und E-Mail-Interaktionen, um komplexe E-Mail-Bedrohungen zu erkennen. Dazu gehören soziale Graphen, E-Mail-Absichten und Endnutzer-Feedback. Die Technologie geht über E-Mails hinaus und deckt auch andere Kommunikationsanwendungen ab, um Risiken proaktiv zu minimieren. Die korrelierte Intelligenz in der E-Mail-Sicherheit bietet detaillierte Einblicke in Kontoübernahmen und Indikatoren wie Risikoereignisse, Datenquelle, Auswirkungsumfang, Ereignisrisikostufe und weitere Erkennungsdetails.

- Writing Style DNA nutzt maschinelles Lernen, um die Authentizität von E-Mails zu analysieren, indem verdächtige Nachrichten mit den Schreibmustern bekannter Absender verglichen werden – eine wirksame Abwehrmaßnahme gegen Business E-Mail Compromise (BEC) und Identitätsbetrug.

- Computer Vision überprüft visuelle Elemente wie Logos und Anmeldeformulare in E-Mails mithilfe von optischer Zeichenerkennung (OCR) und Reputationsinformationen, um Phishing-Versuche über betrügerische Websites zu erkennen, die herkömmliche Filter umgehen.

Diese Innovationen verbessern die Erkennungsgenauigkeit erheblich und reduzieren gleichzeitig Fehlalarme, sodass legitime Kommunikation nicht unterbrochen wird. Die Lösung geht jedoch noch weiter und bildet eine wirksame Verteidigungslinie gegen bekannte und neue Bedrohungen