Ransomware

Ransomware in Q1 2024: Relativ langsamer Start

Ransomware-Gangs scheinen mit ihrem Appetit von kleinen und mittleren Unternehmen auf größere umzuschwenken. Allen voran immer noch LockBit, trotz Rückschläge, aber an die zweite Stelle rückt der bislang noch weniger bekannte Phobos-Bedrohungsakteur.

Die Bedrohungsdaten von Trend Micro zeigen, dass Ransomware-Gruppen in diesem Jahr relativ langsam starteten: 2.661.519 diesbezügliche Bedrohungen wurden von Trend Micro auf E-Mail-, URL- und Dateiebenen erkannt und blockiert. Das ist weniger als die Hälfte der erkannten und blockierten Ransomware-Dateien im Vergleichszeitraum 2023.

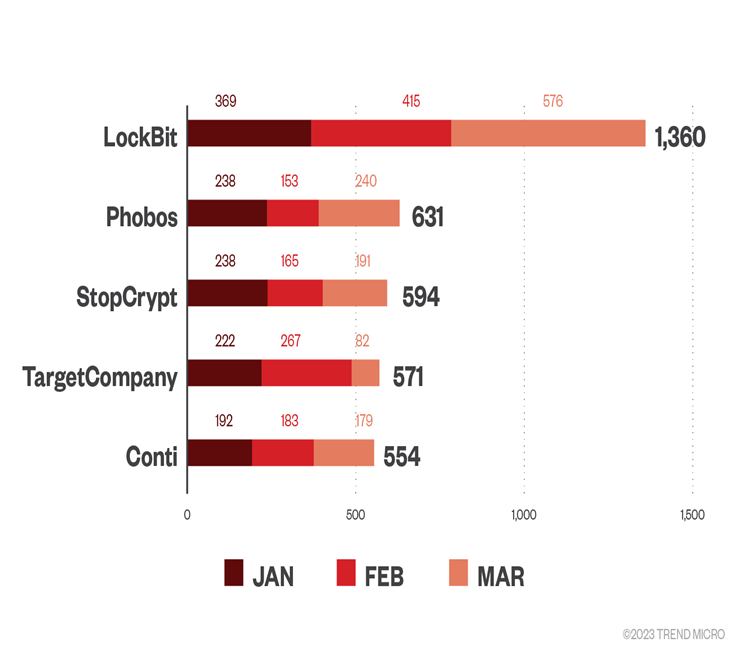

LockBit mit 1.360 Entdeckungen steht an erster Stelle, trotz der jüngst erlittenen Rückschläge und des beobachteten Rückgangs. Die Bande macht im ersten Quartal dieses Jahres 3,1 % aller gefundenen Ransomware-Familien bezüglich der Erkennung von Dateien aus und führt die Liste in allen drei Monaten an. Die hohe Zahl der Entdeckungen könnte jedoch auf verschiedene Ransomware-Gruppen zurückzuführen sein, die den geleakten LockBit 3.0 Ransomware-Builder verwenden. Dazu gehören sowohl Affiliates als auch nicht mit der Bande verbundene Akteure, wie DragonForce und Bl00dy.

An zweiter Stelle steht die RaaS-Gruppe, Ransomware Phobos mit 1,5 % der Entdeckungen in Q1. Die Erkennungen von Phobos-Ransomware erreichten im März gemeinsam mit denen von LockBit ihren Höhepunkt. Erstere verzeichnete 240 Erkennungen, fast die Hälfte der 576 von LockBit. Über Phobos-Ransomware-Aktivitäten wird seit 2019 berichtet. Im Februar dieses Jahres veröffentlichte die US- Agentur für Cybersicherheit und Infrastruktursicherheit (CISA) ein Advisory zum Modus Operandi der Bande.

StopCrypt folgt dicht hinter Phobos mit 1,4 % der Entdeckungen. Am aktivsten war die Bande im Januar mit 238 Entdeckungen, was 64,5 % der 369 Entdeckungen von LockBit in dem Monat entspricht. Anfang des Jahres kam eine neue StopCrypt-Variante mit einem mehrstufigen Ausführungsprozess, der Shellcodes zur Verschleierung nutzt.

Der relativ neue Vertreter TargetCompany liegt mit 1,3 % der gesamten Entdeckungen und 571 Treffern an vierter Stelle. Conti folgt dicht dahinter mit 554 Entdeckungen (unsere Telemetrie erkennt die LockBit Green-Version als Conti). Die hohe Zahl der Entdeckungen könnte auch daran liegen, dass andere Gruppen die Conti Ransomware einsetzen.

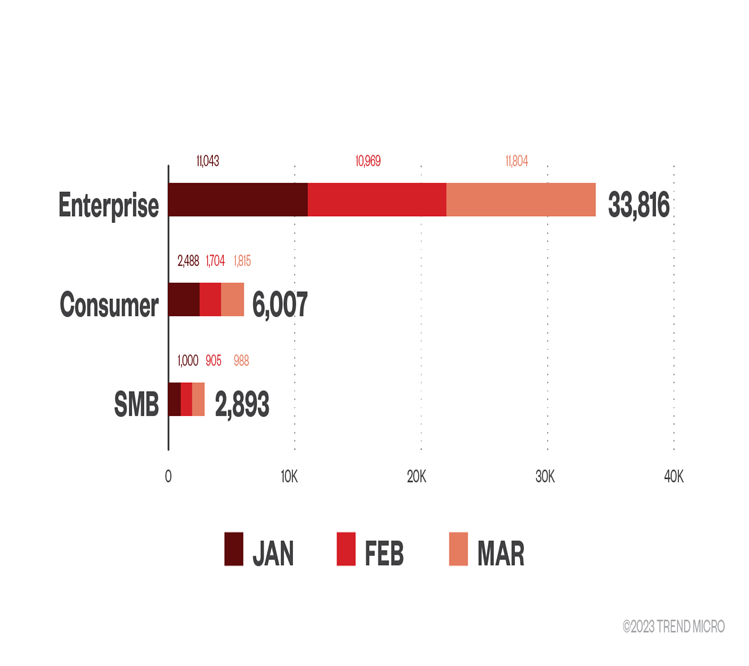

78,2 % der Erkennungen betrafen Unternehmen. Seltsamerweise konzentrierten sich die Banden im ersten Vierteljahr 6,7 % der Attacken am wenigsten auf kleine und mittelständische Unternehmen. Dies steht im Gegensatz zum letzten Jahr, als kleine Unternehmen häufiger im Visier standen.

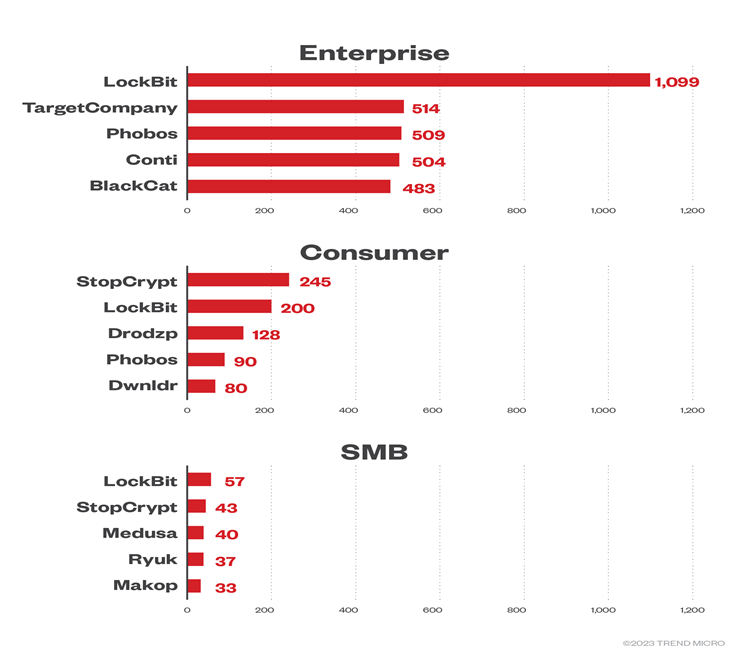

TargetCompany hinterließ mit einem Anteil von 1,5 % einen bleibenden Eindruck und überholte Phobos bei Angriffen auf Unternehmen. TargetCompany greift anfällige Datenbankserver an, und die neueste Version Xollam sprang auf den Phishing-Zug auf und nutzte bösartige OneNote-Dateien, um sich Zugang zu den Systemen seiner Opfer zu verschaffen.

LockBit steht auch an der Spitze der Ransomware-Familien, die auf kleine und mittelständische Unternehmen abzielen, aber die Angriffe auf dieses Segment machen nur mickrige 2,0 % der gesamten Angriffe aus. Bei Angriffen auf Verbraucherunternehmen steht StopCrypt an der Spitze.

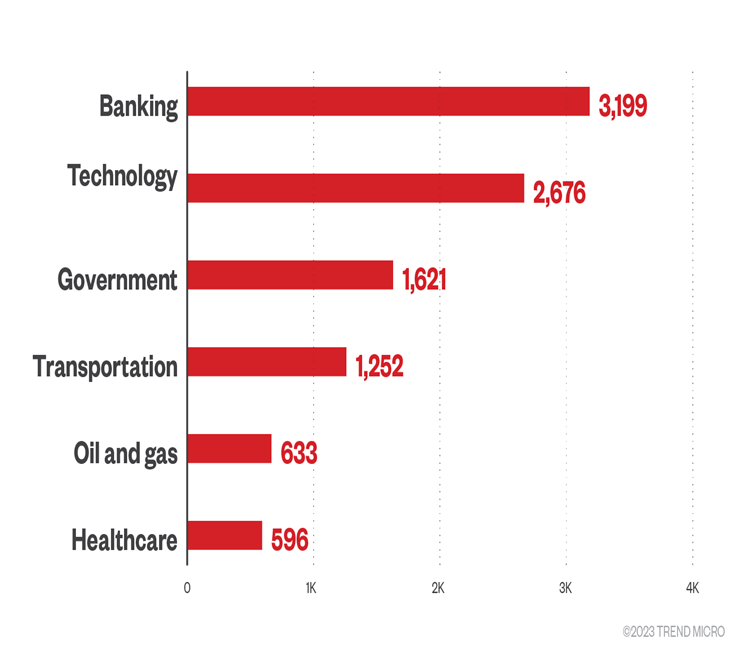

Ransomware-Banden hatten es in Q1 am häufigsten auf den Bankensektor abgesehen. Diese Fokussierung könnte auf die kontinuierliche Verbreitung von Kryptowährungen in dieser Branche zurückzuführen sein. Regierungsbehörden waren auch weiterhin ein beliebtes Ziel, wahrscheinlich aufgrund der anhaltenden Konflikte zwischen den Ländern. Die Gesundheitsbranche, die während und nach der Pandemie ein beliebtes Ziel war, ist auf den sechsten Platz zurückgefallen.

Conti und BlackCat gehörten in allen drei Monaten zu den Ransomware-Familien, die in Angriffe auf die am häufigsten betroffenen Branchen verwickelt waren, mit Ausnahme des Technologiesektors im Februar, als Akira, Egogen und Phobos am aktivsten waren.

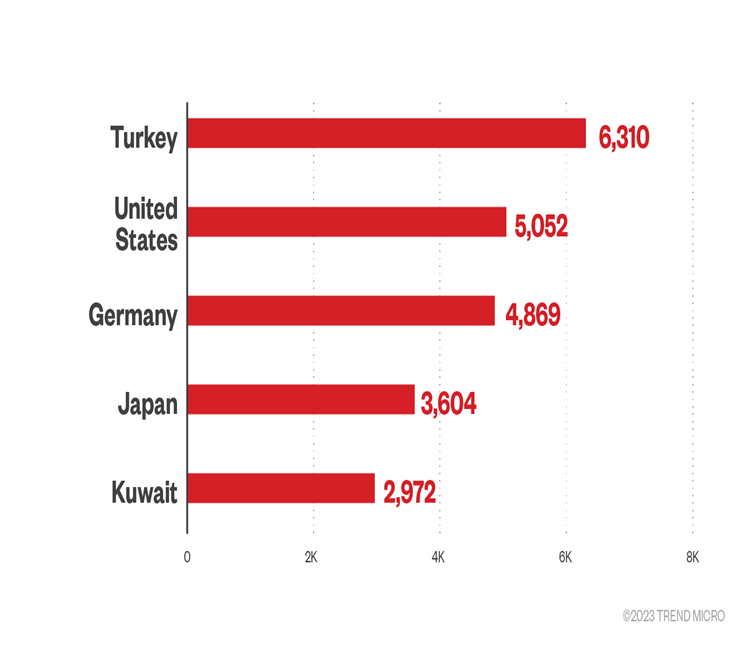

In der Türkei wurden 6.310 Erkennungen von Ransomware-Dateien registriert, das sind 14,6 % aller Erkennungen in Q1. Solche Spitzenwerte wurden in dieser Region schon früher beobachtet.

Die USA liegen mit 5.052 Entdeckungen oder 11,7 % an zweiter Stelle. Zuvor waren sie der Spitzenreiter bei erfolgreichen Ransomware-as-a-Service (RaaS)- und Erpressungsangriffen, wie die Leak-Sites von Ransomware-Gruppen und die OSINT-Forschung von Trend zeigen.

Deutschland folgt den USA dicht auf den Fersen mit einem Anteil von 11,3 % an den Erkennungen in diesem Quartal.

Ein aktiver Sicherheitsansatz

Trotz eines allgemeinen Rückgangs der Ransomware-Aktivitäten im Vergleich zur zweiten Hälfte des Vorjahres verdeutlicht die Anpassungsfähigkeit bestimmter Ransomware-Familien, insbesondere LockBit und Phobos, wie wichtig ständige Wachsamkeit und robuste Cybersicherheitspraktiken sind. Es deutet sich auch eine strategische Verlagerung weg von kleineren und hin zu größeren Unternehmen an, die zuvor stark im Visier waren. Möglicherweise rechnen sich die Betreiber von Ransomware die potenziellen Gewinne und die Wirksamkeit ihrer Angriffe anders aus.

Viele Ransomware-Familien setzen weiterhin auf Innovation, andere entscheiden sich immer noch für einfache Einstiegsmöglichkeiten. Das zeigt sich auch an der LockBit und Conti geleakten Ransomware, die von anderen Banden eingesetzt wird. Das hat zur hohen Anzahl ihrer Erkennungen beigetragen, obwohl Lockbit Anfang des Jahres vom Netz genommen und gegen Akteure, die vermutlich mit letzterer in Verbindung stehen, Anklage erhoben wurde.

Ransomware mag im Jahr 2024 langsam angelaufen sein, aber die vorliegenden Daten deuten darauf hin, dass sich die Bedrohungsakteure neu gruppieren, aufrüsten und sich möglicherweise auf ausgefeiltere, schwerwiegendere und gezieltere Kampagnen in den kommenden Monaten vorbereiten.

Unternehmen können das Risiko von Ransomware-Angriffen mindern, indem sie eine proaktive Einstellung zur Cybersicherheit einnehmen und die folgenden bewährten Sicherheitspraktiken umsetzen:

- Aktivieren Sie Multifaktor-Authentifizierung (MFA). Unternehmen sollten Richtlinien einführen, die für Mitarbeiter, die auf Unternehmensdaten zugreifen oder diese auf ihren Geräten speichern, festlegen, MFA als zusätzlichen Schutz zu aktivieren, um den unbefugten Zugriff auf sensible Informationen zu verhindern.

- Sichern Sie Ihre Daten. Unternehmen sollten der „3-2-1“-Regel folgen, um wichtige Dateien zu sichern: Erstellen Sie mindestens drei Backup-Kopien in zwei unterschiedlichen Dateiformaten, wobei eine Kopie außerhalb des Unternehmens gelagert sein sollte.

- Aktualisieren Sie stets die Systeme. Unternehmen sollten alle ihre Anwendungen, Betriebssysteme und andere Softwaretypen aktualisieren, sobald die Hersteller und Entwickler Patches veröffentlichen. Dadurch werden die Möglichkeiten für Ransomware-Akteure minimiert, Schwachstellen auszunutzen, die Systemverletzungen ermöglichen.

- Verifizieren Sie die E-Mails vor dem Öffnen. Böswillige Akteure nutzen bewährte Methoden, um Systeme zu kompromittieren, z. B. eingebettete Links oder ausführbare Downloads in E-Mails an Mitarbeiter, um Malware zu installieren. Unternehmen sollten ihre Mitarbeiter schulen, damit sie sich solcher Methoden bewusst sind und sie vermeiden.

- Folgen Sie bewährten Sicherheits-Frameworks. Unternehmen können Cybersicherheitsstrategien auf der Grundlage der vom Center of Internet Security (CIS) und dem National Institute of Standards and Technology (NIST) erstellten Sicherheits-Frameworks entwickeln. Die dort beschriebenen Sicherheitsmaßnahmen und bewährten Verfahren können Sicherheitsteams bei der Entwicklung ihrer eigenen Pläne zur Abwehr von Bedrohungen anleiten.

Unternehmen können ihre Cybersicherheitsinfrastruktur durch mehrschichtige Erkennungs- und Reaktionslösungen stärken, die Ransomware-Bewegungen vorhersehen und darauf reagieren können, bevor die Betreiber einen Angriff starten können..

Unternehmen können auch von Lösungen mit NDR-Funktionen (Network Detection and Response) profitieren, die ihnen einen umfassenderen Einblick in ihren Netzwerkverkehr ermöglichen.