Ransomware

2H 2023: Mehr aktive RaaS-Gruppen und mehr Opfer

Unser aktueller Bericht zur Lage und den Trends der Ransomware-Landschaft in der zweiten Hälfte 2023 verdeutlicht, dass die Gruppen LockBit, BlackCat und Clop für die meisten Angriffe mit der höchsten Anzahl an Opferunternehmen verantwortlich waren.

Unser detaillierter Bericht basiert auf Daten aus den Leak-Sites von RaaS- und Erpressergruppen, der Open-Source-Intelligence (OSINT)-Forschung von Trend und den Telemetriedaten von Trend Research, die vom 1. Juli bis 31. Dezember 2023 gesammelt wurden. Global lässt sich ein Anstieg der aktiven RaaS-Gruppen parallel zu den wachsenden Opferzahlen feststellen. Bereits seit 2022 gehörten LockBit und BlackCat durchgehend zu den Ransomware-as-a-Service (RaaS)-Anbietern mit den meisten Erkennungen.

Die LockBit-Gruppe war 2023 für 25 % aller Ransomware-Leaks verantwortlich und hat mehrere Durchläufe unternommen, um ein prominenter RaaS-Anbieter zu bleiben; die letzte „grüne“ Version wurde im Januar 2023 veröffentlicht. Im Zuge der Zusammenarbeit mit der britischen National Crime Agency (NCA in diesem Jahr lieferte Trend Micro Bedrohungsdaten für die detaillierte Analyse von LockBit-NG-Dev (einer in Entwicklung befindlichen Version von LockBit) durch die NCA. Infolge der Analyse, die die gesamte Produktlinie für kriminelle Zwecke untauglich machte, wurde der Betrieb von LockBit unterbrochen.

Bevor BlackCat Ende 2023 von den Strafverfolgungsbehörden geschlossen wurde, hatte die Ransomware-Bande beträchtliche Gewinne eingefahren: Laut FBI waren es bis September 2023 Lösegeldzahlungen im Wert von über 300 Millionen US-Dollar von mehr als 1.000 Opfern auf der ganzen Welt, die meisten in den USA.

Clop (manchmal auch Cl0p) geriet 2023 in die Schlagzeilen, weil die Kriminellen die Sicherheitslücke CVE-2023-34362 in Progress Softwares MOVEit Transfer-Tool ausnutzten und weltweit eine Vielzahl von Datendiebstählen durchführten. Progress hat inzwischen einen Sicherheitshinweis zu dieser Schwachstelle sowie im Juli ein Service Pack veröffentlicht, das drei weitere Schwachstellen - CVE-2023-36934, CVE-2023-36932 und CVE-2023-36933 - in MOVEit Transfer behebt.

Aktive RaaS- und RaaS-bezogene Gruppen werden zahlreicher und die Opferzahlen steigten

Im dritten und vierten Quartal 2023 erkannten und blockierten wir insgesamt 7.472.013 Ransomware-Bedrohungen auf E-Mail-, URL- und Dateiebene - ein Anstieg von 11,6 % im Vergleich zum ersten Halbjahr mit insgesamt 6.697.853 Ransomware-Bedrohungserkennungen.

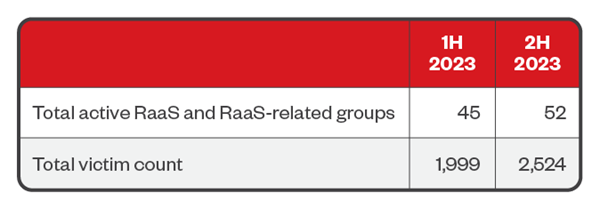

Daten von Leak-Sites der Ransomware-Betreiber mit der Veröffentlichung ihrer erfolgreichen Angriffe auf Unternehmen, die sich weigerten, das Lösegeld zu zahlen, zeigen 2.524 Ransomware-Opfer insgesamt, ein Anstieg von 26,3 % gegenüber dem ersten Halbjahr 2023. Bemerkenswert ist, dass die Zahl der aktiven RaaS- und RaaS-bezogenen Gruppen in der zweiten Jahreshälfte ebenfalls um 15,6 % auf 52 stieg.

Prominente Ransomware-Akteure führen auch in der zweiten Hälfte 2023

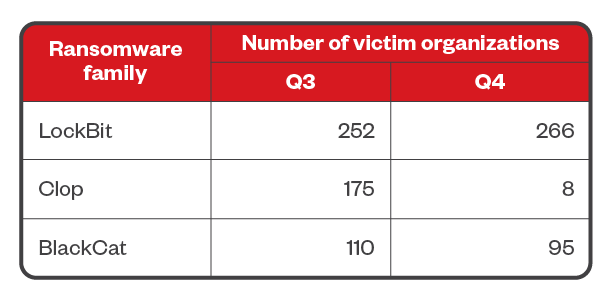

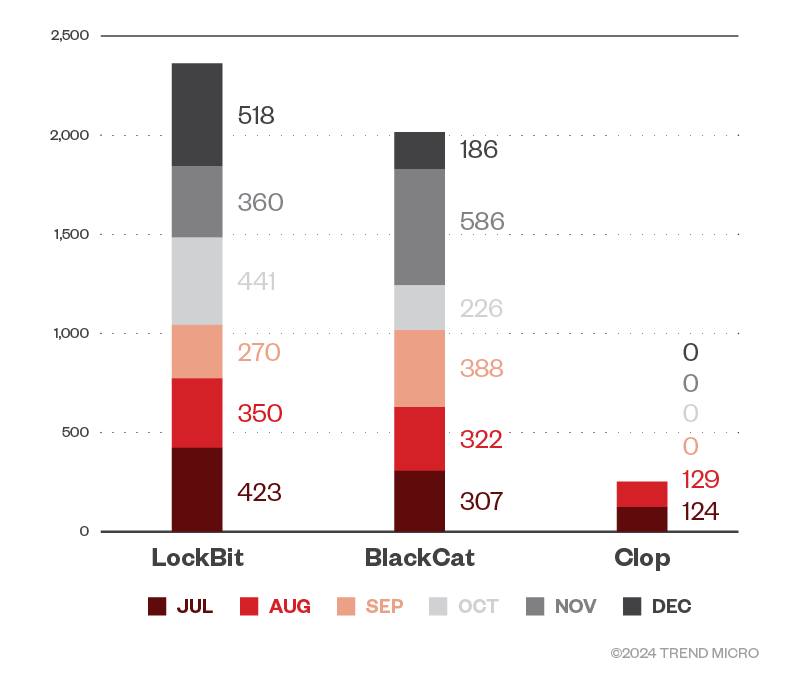

Wie bereits in der ersten Jahreshälfte zeigten die von Leak-Sites gesammelten Daten, dass die berüchtigten RaaS-Betreiber LockBit, BlackCat und Clop nach wie vor für eine der höchsten Zahlen erfolgreicher Ransomware-Angriffe verantwortlich sind. LockBit blieb mit einem Anteil von 18,6 % an der Gesamtzahl der Opferorganisationen im dritten Quartal und 22,8 % im vierten Quartal weiterhin die führende Ransomware-Familie. In den gleichen Zeiträumen entfielen 12,9 % bzw. 0,7 % der gesamten Opferzahlen auf Clop. BlackCat war in jedem der beiden Quartale für 8,1 % der Opferorganisationen verantwortlich.

LockBit kämpft um seine Vorherrschaft unter den RaaS-Betreibern

Im November 2023 wurden LockBit 3.0-Angriffe unter Ausnutzung von CVE-2023-4966 entdeckt. Diese als „Citrix Bleed“ bezeichnete Schwachstelle betraf Citrix NetScaler ADC- und Gateway-Produkte und ermöglichte es, Daten zu stehlen, Dateien zu verschlüsseln und den Betrieb von Unternehmen auf der ganzen Welt zu stören. Zu den großen Opfern gehören Boeing, die Industrial and Commercial Bank of China (ICBC) und der australische Zweig von DP World, einem Logistikunternehmen mit Sitz in den Vereinigten Arabischen Emiraten (VAE). Obwohl im Oktober ein Patch zur Verfügung stand, waren zum Zeitpunkt der Angriffe immer noch über 10.000 Citrix-Server (die meisten davon in den USA) anfällig.

LockBit-NG-Dev könnte als kommende Version 4.0 der LockBit-Ransomware konzipiert worden sein, die seit dem Bekanntwerden des LockBit-Ransomware-Builders 2022 von zahlreichen Nachahmergruppen kopiert wurde. Der Aufstieg von LockBit-Klonen, die um RaaS-Marktanteile wetteifern, sowie interne Streitigkeiten in den Reihen von LockBit führten zum anhaltenden Niedergang der Gruppe: Die Zahl der erfolgreichen Angriffe ging Ende 2022 und während des größten Teils des Jahres 2023 trotz des Übergangs von LockBit 2.0 zu LockBit 3.0 stetig zurück. Einzelheiten dazu und zur Operation Cronos lesen Sie hier.

BlackCat verfeinert sein Erpressungskonzept vor der Abschaltung

BlackCat, auch bekannt als ALPHV, übernahm die Verantwortung für einen Ransomware-Angriff auf die Seiko Group Corporation (SGC) im Juli 2023. Nach dem Einbruch bei Estée Lauder und der anschließenden Weigerung des Kosmetikunternehmens, sich auf Lösegeldverhandlungen einzulassen, erweiterte BlackCat seine Erpressungsstrategie, indem die Kriminellen im Juli 2023 eine API für ihre Leak-Site anboten, die die Sichtbarkeit ihrer Ransomware-Angriffe erhöhte. Darüber hinaus schien die Ransomware-Gruppe im November 2023 vom konventionellen Modell der Mehrfacherpressung abzuweichen, als sie eine Beschwerde bei der Security and Exchange Commission (SEC) einreichte, in der sie behauptete, dass eines ihrer Ransomware-Opfer, MeridianLink, eine Sicherheitsverletzung nicht innerhalb der von der SEC geforderten Frist von vier Tagen gemeldet habe, was eine neue Taktik zu sein schien, um die Opferorganisation zur Zahlung des Lösegelds zu zwingen.

Auch hier gelang es einer internationalen Strafverfolgungsoperation unter der Leitung des FBI, die Infrastruktur von BlackCat zu infiltrieren und zu unterbrechen. Im Dezember infiltrierten die Strafverfolgungsbehörden die Server von BlackCat und schalteten die Leak-Site ab, nachdem sie erfolgreich Hunderte von Schlüsselpaaren für die Tor-Sites von BlackCat beschlagnahmt hatte. Das FBI bot auch ein Entschlüsselungstool an, das mehr als 500 BlackCat-Opfer weltweit nutzen konnten, um ihre Systeme wiederherzustellen und Lösegeldzahlungen in Höhe von 68 Millionen US-Dollar zu vermeiden.

Clop setzt seine aufsehenerregenden Datendiebstahlsattacken fort

Die massenhafte Ausnutzung der Zero-Day-Schwachstelle MOVEit Transfer durch Clop im Mai 2023 setzte sich bis weit in die zweite Jahreshälfte hinein fort. Clop setzte zunächst auf Tor-Seiten und dann Seiten im Clear Web, um die bei seinen MOVEit-Angriffen gestohlenen Daten zu verbreiten. Im August ging die Ransomware-Gruppe jedoch wieder dazu über, Torrents zu verwenden, und richtete eine begleitende Tor-Site ein, die Anweisungen zur Verwendung von Torrent-Clients enthält. Dies geschah, um die Daten schneller und dezentraler zu verbreiten und es den Strafverfolgungsbehörden zu erschweren, die Lecks zu schließen. Mehr als 2000 Organisationen und 94 Millionen Einzelpersonen sind seitdem von Clops Angriff betroffen.

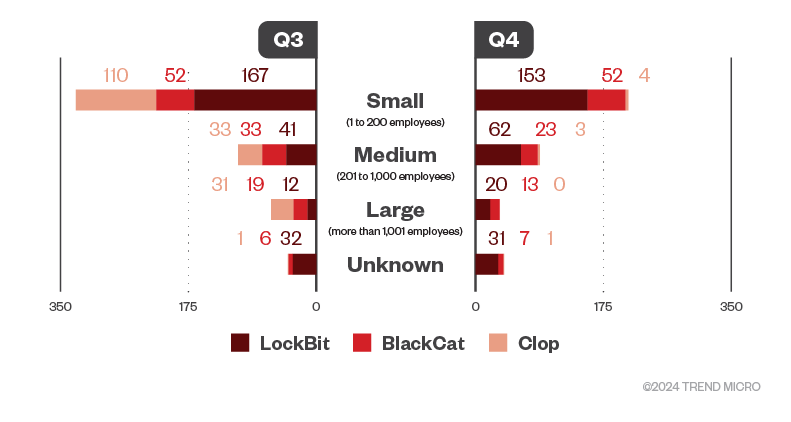

Kleine Unternehmen waren das bevorzugte Ziel von Ransomware-Betreibern

Kleinere Organisationen (die im Vergleich zu größeren Unternehmen in der Regel weniger Ressourcen haben, um auf Cyberangriffe zu reagieren) waren in der zweiten Hälfte des Jahres 2023 am stärksten betroffen.

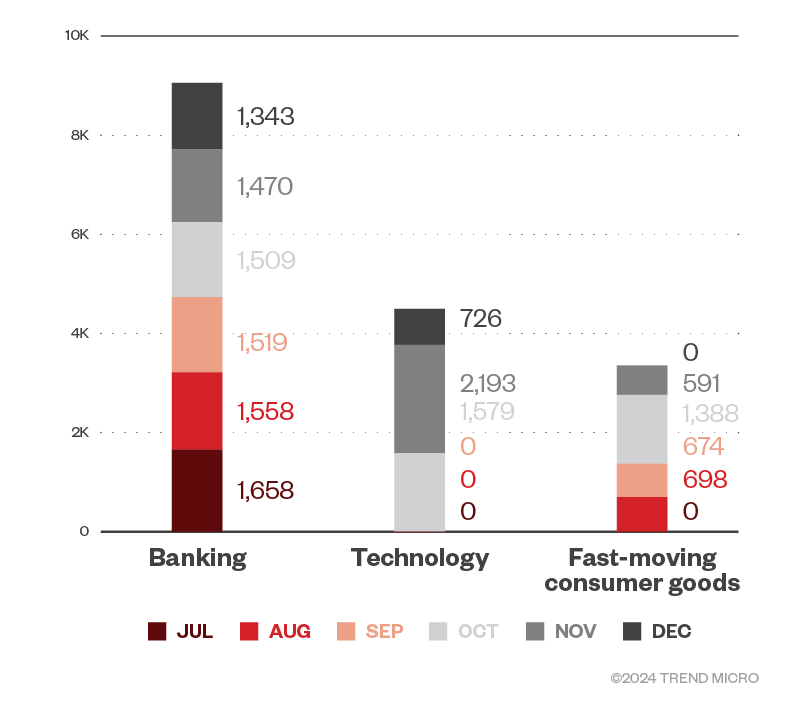

Der Bankensektor war in der zweiten Jahreshälfte durchgängig unter Beschuss

Der Bankensektor führt die Liste der am stärksten betroffenen Branchen gemessen an der Anzahl der Ransomware-Funde konstant an, wobei die Zahl der Erkennungen in der Technologiebranche im letzten Quartal 2023 zunahm.

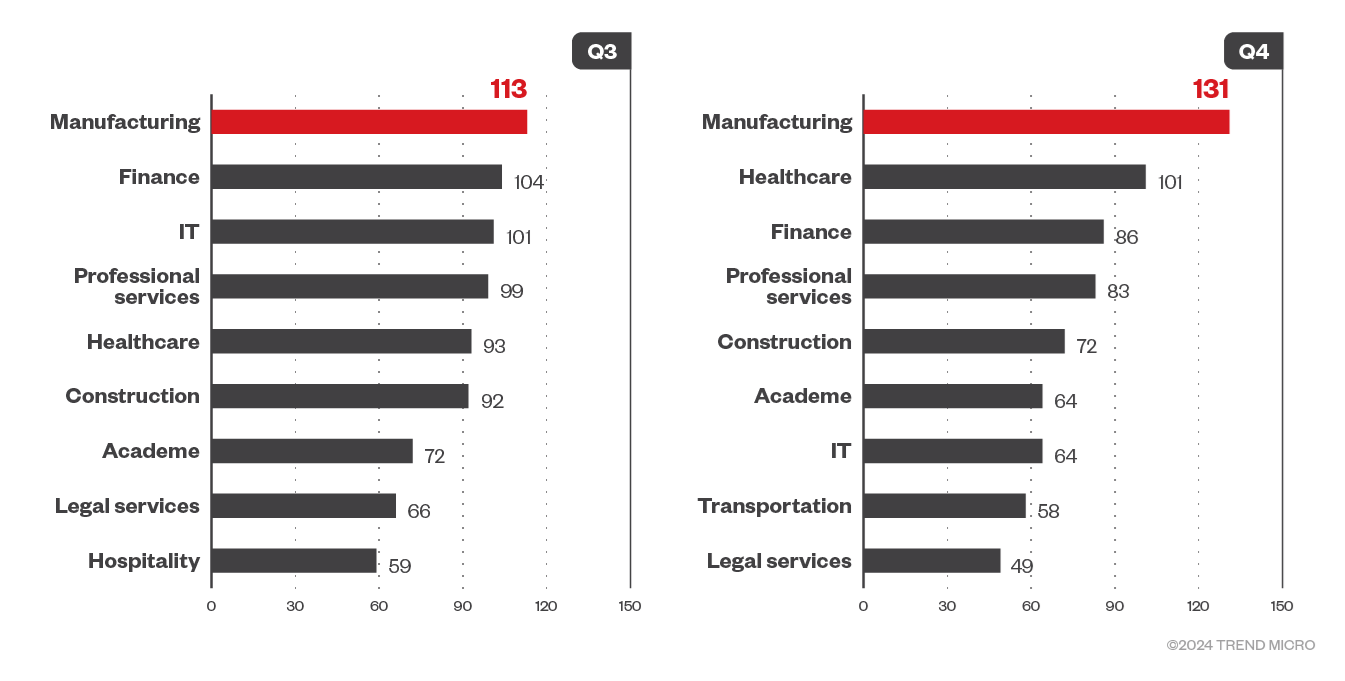

Den Leak-Sites der Ransomware-Gruppen zufolge verzeichnete die Fertigungsindustrie die meisten Ransomware-Angriffe und verdrängte in der ersten Jahreshälfte die Finanzbranche als Hauptangriffsziel. Im dritten und vierten Quartal 2023 waren jedoch nach wie vor Unternehmen aus dem Finanzsektor sowie aus dem Gesundheitswesen und der IT-Branche das bevorzugte Ziel.

Die Einzelheiten zu den Angriffszielen der einzelnen Ransomware-Gruppen finden Interessierte im Originalbeitrag. In einem zweiten Teil stellen wir die Verteilung der Opfer auf verschiedene Regionen und Länder dar und geben Empfehlungen für die Verminderung des Risikos angegriffen zu werden.